-

Gesamte Inhalte

2.750 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von MurdocX

-

Microsoft Defender for Endpoint einrichten

MurdocX antwortete auf ein Thema von andrew in: Windows Server Forum

Defender for Endpoint ist nicht für Server. Dafür braucht du Denfender for Cloud. Da solltest du Obacht geben. Das wird anderst lizenziert. -

Hallo, fast immer ist eine Neuinstallation einfach sinnvoller und zielführender, als das Rumprobieren von vielen Dingen. Öfters braucht die Erkenntnis viel Zeit und dann hätte man sich frühzeitig einen Rat gewünscht.

-

Server 2012 (nicht R2) herabstufen und AD Domänendienste (Features/Rollen) Fehler 0x8000ffff

MurdocX antwortete auf ein Thema von mcdaniels in: Windows Server Forum

Liest sich, als wenn der ComponentStore oder eben Systemdateien eine Beschädigung haben. In Anbetracht der Laufzeit bis Oktober, kann man sicherlich drüber hinweg sehen. Man könnte die Dienste für das DNS und AD noch auf deaktiviert stellen und die Windows-Firewall anpassen. Alles KANN, kein muss. -

Server 2012 (nicht R2) herabstufen und AD Domänendienste (Features/Rollen) Fehler 0x8000ffff

MurdocX antwortete auf ein Thema von mcdaniels in: Windows Server Forum

Nein, solange alle Einträge im Ad zu diesem DC bereinigt sind. Deswegen zeigt sich warum es ungünstig ist, eine andere Software auf einem DC zu haben ;) Bedenke das baldige EOL. https://learn.microsoft.com/de-de/lifecycle/products/windows-server-2012 -

RPC-Filter Whitelisting? via GPO verteilen (PetitPotam usw)

MurdocX antwortete auf ein Thema von Weingeist in: Windows Forum — Security

Nein. In großen Umgebungen ist es ohnehin schon sehr komplex. Kollegen werden einem Sonderkonfigurationen danken ;) Einfacher -> Alle möglichen administrative Ports abschalten und die Übriggebliebenen festlegen auf einen Trusted-Hosts oder ein Admin-Netz. Warum kompliziert, wenn es doch so einfach sein kann ;) Keep IT short and simple sollte überall angewendet werden, wo es möglich ist. Im Allgemeinen sollte man sich nicht um die Auswirkung/das Problem am Ende kümmern, sondern das Thema an der Wurzel analysieren. "Berechtigungen" sollten ein Hauptaugenmerk bekommen. Das Protokoll ist i.d.R. selten der Schuldige. -

Frage zum KB5008383 (CVE-2021-42291) securityDescriptor

MurdocX antwortete auf ein Thema von phatair in: Windows Forum — Security

Einlesen, aktiviert und fertig. Auswirkungen, die es zu spüren gab im Cluster-Bereich, wurden schon gepatcht. -

VPN versus Teamviewer?

MurdocX antwortete auf ein Thema von Thomas Maggnussen in: Windows Forum — Security

Sehe ich auch so. Macht Ihr keine regelmäßigen und zeitnahen Windows Updates Ich persönlich würde mich für VPN aussprechen. Hier gibt es bessere Möglichkeiten die Telemetrie abzugreifen, Kommunikationsports selbst festzulegen und zu analysieren, falls man es denn auch tut ;) Das Risiko eines Dienstleisters auf dem Server hast du so oder so. Die Zeiten das man mit einer externen Firewall geschützt ist, sind rum. Interne Maßnahmen sind alternativlos, außer man möchte es strategisch nutzen, um Geld von der GF für eine Erneuerung der Serverlandschaft zu bekommen -

MS Updates -> ScheduledInstallDay wird ignoriert

MurdocX antwortete auf ein Thema von Ebenezer in: Windows Server Forum

Das "Warum" würde mich auch interessieren. Habe bei Server 2022 das selbe Verhalten festgestellt, ohne WSUS. -

Umlaute in AD Objekten > Problem?

MurdocX antwortete auf ein Thema von andrew in: Active Directory Forum

Servs, hatte meinen ersten Fall vor ca. 4 Wochen. Ein User sollte sich per RDP auf seinem migrierten Windows 11 PC verbinden. Klappte nicht. Die lokale Anmeldung war wiederum kein Thema. RDP auf andere Windows 10 Computer war einwandfrei möglich. Das Entfernen eines Ö´s im samAccountName, brachte auch RDP auf einem Windows 11 zum laufen... -

Interessant wäre zu wissen, ob der Zugriff scheitert oder nur der Server/die Freigabe verbogen ist. Das wird ein allgemeiner FileServer für alle sein, oder?

-

keine Verbindung per RDP auf Server 2022

MurdocX antwortete auf ein Thema von Dayworker in: Windows Server Forum

Das kenne ich so nicht und kann das für unsere Flotte nicht bestätigen. Sind das VMs? Falls ja. laufen diese mit den Energieeinstellungen auf Höchstleistung? Fall nein, mal ausprobieren. -

Microsoft Zertifizierungen MCP, MCDST, MCSA, MCSE, MCTS und MCITP

MurdocX antwortete auf ein Thema von q617 in: MS Zertifizierungen — Allgemein

Das Thema ist gelöst, super! Dann mache ich den Thread mal zu, bevor das Thema hier noch weiter abdriftet. -

Microsoft Zertifizierungen MCP, MCDST, MCSA, MCSE, MCTS und MCITP

MurdocX antwortete auf ein Thema von q617 in: MS Zertifizierungen — Allgemein

Hallo, hier findest du alle: https://learn.microsoft.com/de-de/certifications/ -

Defender Ausschlüsse funktionieren nicht

MurdocX antwortete auf ein Thema von wos in: Windows Server Forum

AFAIK sollte es möglich sein die Datei zu signieren und sie damit im Defender mittels einer Konfiguration als Vertrauenswürdig zu deklarieren. Dazu würde ein Self-Signed-Zertifikat reichen, welches du via GPO auf die Computer verteilen kannst. Ressourcen: - SignTool.exe (Signaturtool) - .NET Framework | Microsoft Learn - https://learn.microsoft.com/de-de/microsoft-365/security/defender-endpoint/defender-endpoint-antivirus-exclusions?view=o365-worldwide#defender-for-endpoint-indicators -

"Welcome to the new era of Microsoft Teams" / Neuer Teams Client in Public Preview

MurdocX antwortete auf ein Thema von testperson in: Windows Forum — Allgemein

Ein bisschen Buggy ist’s noch. Bei uns kamen die externen Anrufe nicht an. :/ Nutzt doch eh keiner für Calls -

Kein Zugriff auf Domain Zertifizierungsstelle

MurdocX antwortete auf ein Thema von meinerjunge in: Windows Forum — Allgemein

2 Finger-Suchsystem wäre doch auch noch eine Option Da ist aber einer seeeeehr überrascht ... Es gibt bekannte Angriffstechniken die eine Misskonfiguration der CA ausnutzen um sich schnell DA oder DC-Sync Rechte zu verleihen. Hier passiert/passierte einiges. Was ich schon gesehen habe ist die Computervorlage mit Auto-Register, Auto-Approval auf authentifizierte Benutzer. -

Kein Zugriff auf Domain Zertifizierungsstelle

MurdocX antwortete auf ein Thema von meinerjunge in: Windows Forum — Allgemein

Und weil‘s gerade passt: Vermeide automatische Zertifikatsregistrierungen. Warum? Aus Sicherheitsgründen. -

Windows 11 mehrere Domänennutzer Problem beim Login

MurdocX antwortete auf ein Thema von Admin666 in: Windows 11 Forum

Als DNS-Server sind in 99,9% der Fälle nur die DCs einzutragen und keine anderen DNS-Server. Hier wird der Hund begraben sein. -

Software Whitelisting - Suche Alternativen zur SRP oder AppLocker

MurdocX antwortete auf ein Thema von mroth in: Windows Forum — Security

Dann hättest du also ein neues Tool zur Verfügung. -

Kerberos-Authentifizierung (KdcProxy) für RDS Gateway über das Internet freigeben?

MurdocX antwortete auf ein Thema von wznutzer in: Windows Forum — Security

Hallo, wenn wir hier über einen reinen KdcProxy reden, würde ich es nicht tun. Ob nun verschlüsselt oder nicht. Du öffnest dich für Kerberos-Angriffe. Ohne hier tiefer zu gehen, würde ich es nicht empfehlen. Einfach gesagt gibt es Gründe einen DC nicht ins Internet zu hängen. Wäre aber schön, dann würde vieles ohne VPN funktionieren 😀 -

Telemetrie ausschalten - Sind negative Nebeneffekte zu erwarten / empfehlenswert?

MurdocX antwortete auf ein Thema von wznutzer in: Windows Server Forum

Das muss jeder für sich entscheiden. Es kommt wie immer auf die Anwendungszenarien an M.M.n ist es auch nicht verkehrt. Surface-Reduction lohnt sich immer. Manchmal ist der Status "kompliziert" -

Script per "Computername" speichern

MurdocX antwortete auf ein Thema von nowayout in: Windows Forum — Scripting

Du hast eigentlich alle Teile schon beinander die du benötigst. Die Ausgabe über FT kannst du dir sparen, denn das wandelt es nur in eine Ansicht um. Du möchtest aber mit den Objekten weiterarbeiten. Eine Auswahl triffst du mit: Select-Object CsCaption,OsName,OsBuildNumber danach noch die Daten in das gewünschte Format Konvertieren: ConvertTo-Csv -Delimiter ";" -NoTypeInformation $computername gibts nicht. Nimm stattdessen: $env:Computername Als letzten Schritt musst du nur die Ausgabe in eine Datei dran hängen. Das solltest du hin bekommen Den gibt es in jeder Gruppe Riecht förmlich danach 👃 -

Script per "Computername" speichern

MurdocX antwortete auf ein Thema von nowayout in: Windows Forum — Scripting

Hallo Gerald, willkommen an Board. Prinzipiell können diese Werte auch mit der Powershell oder WMIC abgefragt werden. Wir unterstützen Dich gerne in der Lösungsfindung oder bei Problemen. An welcher Stelle können wir Dich genau unterstützen, ohne Dir das Script zu schreiben? -

GPO über Anmeldescript steuern / ausführen?

MurdocX antwortete auf ein Thema von Cryer in: Windows Server Forum

Ja das sind tolle Erfindungen diese Stockwerksdrucker. Die sollten durch die Arbeitgeber gefördert werden. Durch die Bewegung kommt gleich mal Sauerstoff ins Hirn @Cryer Waren ein paar passable Lösungsvorschläge für Dich dabei? -

Windows 11 - USB Drives write protection

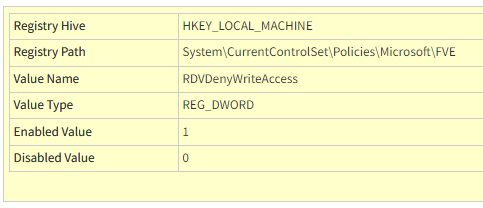

MurdocX antwortete auf ein Thema von dormi98 in: MS Azure Forum

Dann hatte ich also den richtigen Tipp. Siehe: Schreibzugriff auf Wechseldatenträger verweigern, die nicht durch BitLocker geschützt sind (admx.help) Nein, dann hast du die GPO-Technik nicht verstanden. Das bedeutet nur, dass keine Einstellung von der GPO gesetzt wird. Was nicht heißt das schon etwas gesetzt wurde. Um das Gegenteil der Richtlinie zu erreichen, hättest du diese auf "Deaktiviert" setzen müssen.