Hallo und guten Morgen,

ich bin mir unsicher, wie ich folgendes Szenario beurteilen soll:

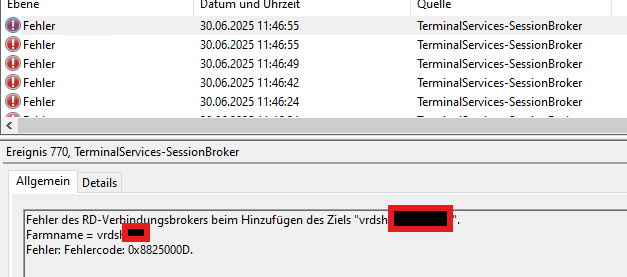

Es gibt eine RDS-Bereitstellung mit Broker, Gateway und Session-Hosts.

Auf dem Server mit dem Broker wird die Bereitstellung verwaltet. D. h. da sind im Servermanager alle Server der Bereitstellung hinzugefügt.

Das Gateway ist in einem separaten Netzwerksegment.

Ein Session-Host ist ebenfalls in einem separaten VLAN, weil dieser von den Nutzern her einem besonderen Kompromittierungsrisiko ausgesetzt ist.

Das alles funktioniert, die Firewall-Regeln sind entsprechend gesetzt. Um die Bereitstellung zu verwalten gibt es einen User, der auf allen beteiligten Servern Adminrechte haben muss. Und genau da bin ich mir nun nicht sicher, ob das ein Risiko ist, weil es so einen Benutzer gibt, der über die VLANs hinweg Adminrechte hat und die Anmeldung auch über die VLANs hinweg genutzt wird.

Damit eine solche Bereitstellung funktioniert müssen folgende Freigaben konfiguriert werden:

WinRM: Broker -> Gateway, Session-Hosts

RPC: Broker -> Gateway, Session-Hosts

RPC: Session-Hosts -> Broker

RDP: Gateway -> Session-Hosts, Broker

Port 5504: Gateway -> Broker (WebAccess)

Also, sollte das Gateway kompromittiert werden und die Zugangsdaten herausgefunden werden, kann man sich vom Gateway aus per RDP mit dem Broker und allen Session-Hosts verbinden und die meisten Session-Hosts stehen im allgemeinen LAN und sind nicht separiert.

Habe ich einen Denkfehler oder gibt es da eine Art "best practices"?

Ergänzung

Lt. früheren Tests, kann man das Passwort im Klartext mit Mimikatz auslesen, wenn man sich interaktiv (per RDP) an einem Server anmeldet. Erfolgt die Anmeldung per WinRM sollte (Theorie) nur das Ticket/Hash ausgelesen werden können. D. h. ich müsste dann nur dafür sorgen, dass der Verwaltungsuser zwar Adminrechte überall hat, aber mich mit diesem niemals per RDP anmelden? Liege ich da falsch?

Vielen Dank

Rare

Rare

Rare