-

Gesamte Inhalte

2.990 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von MurdocX

-

Wieviele Bildschirme willst du denn damit betreiben? Ich hab meinen letztens freiwillig gegen einen 1920er getauscht... Das dauernde Lüftergeräusch hat mich genervt

-

MessageID MC926895 / Umstellung auf Outlook new ab 06.01.2025 für M365 Business Standard / Premium

MurdocX antwortete auf ein Thema von testperson in: Windows Forum — Allgemein

Kann man machen. Gibt's mal Differenzen, dann muss man das erstmal wissen und das Skript wieder ausgeführt werden. Nachhaltiger: Machs via GPP, dann sind die Einträge immer gleich. Falls nicht, dann wirds automatisch wieder gesetzt. Meinst du damit keine Active Directory Mitgliedschaft? -

Anmeldung an Clients dauert ewig, wenn der Drucker nicht eingeschaltet ist

MurdocX antwortete auf ein Thema von L3mmy in: Windows Server Forum

Mensch Martin, ich glaube ich sollte mal Deine Seite etwas mehr durchforsten Die Lösung finde ich sehr elegant. -

MessageID MC926895 / Umstellung auf Outlook new ab 06.01.2025 für M365 Business Standard / Premium

MurdocX antwortete auf ein Thema von testperson in: Windows Forum — Allgemein

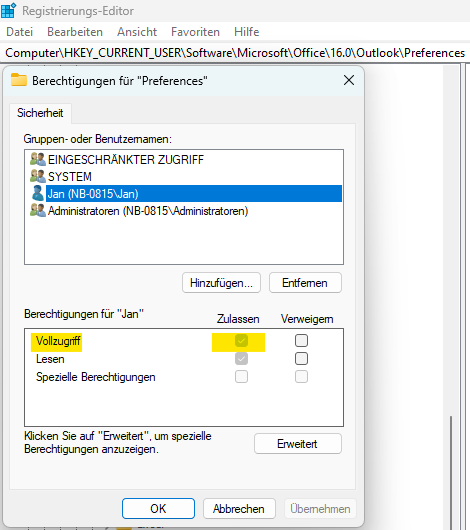

Hi @kristijan, wenn ich den Bereich der Registry öffne, dann hat der normale "User" die Schreibberechtigung in dem benötigten Bereich. Siehe mein Screenshot. Oder wo fehlt sie Dir? Alternativ über die GPO pro User verteilen mit REG-TO-GPP. Anwenden auf einem BeispielPC Export über Regedit Umwandel mit dem Tool Kopieren / Einfügen in die MMC -

Allein eine schöne Woche. Ich hoffe auf die dritte Woche pure Sonne ☀️ in meinem Urlaub

-

Windows 11 Kiosk Modus Edge "Out of Memory" Meldung

MurdocX antwortete auf ein Thema von Gu4rdi4n in: Windows 11 Forum

Hi, vermutlich wird es nicht nur mir so gehen. Mit was ist denn "PPS" gemeint? -

@roccomarcy Wie ist denn der Stand? @Weingeist Wir haben keine Speicher-Probleme mit unseren Clients. Das einzige was wir tun ist, regelmäßig die Profile löschen lassen. Festplattengröße ist 256GB. Auch Inplace-Upgrades sind auf den Clients noch möglich.

-

Auto Update auf Windows Server 2025

MurdocX antwortete auf ein Thema von Squire in: Windows Server Forum

Wären wir bei dem Thema "Man muss auch lesen & verstehen was man anklickt". Angeboten wird einem im Leben auch viel... Manchmal sogar Religionen an der Tür -

MS Defender ASR bei Win32-API-Aufrufen aus Office-Makro

MurdocX antwortete auf ein Thema von mroth in: Windows Forum — Security

Hi, wir konnten das Problem umgehen, indem wir die Datei bei dem entsprechenden Benutzer auf den Desktop kopiert hatten. Das ist keine generelle Lösung, das versteht sich. Für eigens geschriebene unsignierte Anwendungen, geben wir den Anwendungshash frei. Eine Lösung kann ich hier nicht anbieten, jedoch möglicherweise einen kleinen Workaround. VG, Jan -

Signing-Zertifikat zur Nutzung mit Squid (Transparent Proxy) erstellen

MurdocX antwortete auf ein Thema von captncrunch in: Windows Forum — Security

Hi @captncrunch, dafür kannst du die "Gelöst" Schaltfläche nutzen. VG, Jan -

neue Server wollen keine Updates vom WSUS

MurdocX antwortete auf ein Thema von Poe in: Windows Server Forum

Für alle Interessenten -

Überhaupt keine Status Reports mehr im WSUS

MurdocX antwortete auf ein Thema von Poe in: Windows Server Forum

Was uns dazu führt, dass man um einen Blick ins Log nicht herumkommen wird. -

Überhaupt keine Status Reports mehr im WSUS

MurdocX antwortete auf ein Thema von Poe in: Windows Server Forum

Hi, Schaue Dir mal den Anwendungspool an. Manchmal kann sich dieser verabschieden. Oder Installation der Updates über den WSUS funktioniert einwandfrei? Sollte die Verbindung zum WSUS verschlüsselt ablaufen, dann lohnt sich ein Blick auf das Zertifikat. Es könnte abgelaufen sein. -

Windows RAS Server als Router

MurdocX antwortete auf ein Thema von Wilder in: Windows Forum — LAN & WAN

Hallo @Wilder, ich habe keine direkte Lösung für dein Problem. Vielleicht können wir dein Problem aber zu keinem Problem mehr machen. Können wir über Alternativen zum RAS schreiben? Ich würde hier andere, dafür bessere, geeignete und zukunftssichere Systeme, einsetzen. Unabhängig zu den kommerziellen Systemen, könntest du Dir pfSense oder OPNsense anschauen. Das sind kostenlose Firwallsysteme. -

Recall-Feature auf 24H2 auch bei X86 aktiv? Nähere Infos?

MurdocX antwortete auf ein Thema von mcdaniels in: Windows 11 Forum

Hi, das Feature wurde zurückgezogen, weil es keine Sicherheitsmechanismen implementiert hatte. Freundlich formuliert. Nun ist es wieder da und wurde in das OS tief implementiert. Aktuell lässt es sich wohl nicht entfernen. (Windows 11 24H2: Recall nicht deinstallierbar …Borns IT- und Windows-Blog). Als normale x86/amd64 Benutzer wird dieses Feature -aktuell- nicht funktionieren. VG, Jan -

Powershell Script mit Adminrechten

MurdocX antwortete auf ein Thema von Gill Bates in: Windows Forum — Scripting

Hi @Bill Gates, was du suchst, ist der Parameter "RunAs". Start-Process -FilePath "C:\MeineApp.exe" -Verb RunAs -

Erste Gehversuche mit Applocker

MurdocX antwortete auf ein Thema von HeizungAuf5 in: Windows Server Forum

Das sollte Sie schon. Ich würde mal das GPO neu erstellen und dann erneut versuchen. Bei Problemen AppLocker zurücksetzen. -

MECM - Nach Download WIM-File bleibt Bildschirm schwarz

MurdocX antwortete auf ein Thema von Durigon in: Active Directory Forum

Wie oben schon geschrieben würde ich es eben mal mit einem Image OHNE andere Treiber, sondern mit einem default Image probieren. Damit soll genau das Treiber-Thema eingegrenzt werden. Der Test geht schnell und im besten Fall gibt es eine neue Suchrichtung. -

MECM - Nach Download WIM-File bleibt Bildschirm schwarz

MurdocX antwortete auf ein Thema von Durigon in: Active Directory Forum

Nicht unbedingt, wenn es ein "default" Image sein darf. Microsoft bietet die ISO offiziell zum Download an: Windows 11 herunterladen (microsoft.com) VG, Jan -

MECM - Nach Download WIM-File bleibt Bildschirm schwarz

MurdocX antwortete auf ein Thema von Durigon in: Active Directory Forum

Hi, ich kenne ähnliche Probleme bei einem Image, als der Nachfolger einen neueren Intel-Chipsatz hatte und diese nicht mehr kompatibel waren. In solchen Situationen nutze ich immer ein default-Image von MS um das Verhalten gegenzuprüfen. Wäre hier auch eine Möglichkeit. VG, Jan -

Exchange Windows Auth NTML extern nicht mehr möglich

MurdocX antwortete auf ein Thema von cybermcm in: MS Exchange Forum

Freut mich zu lesen das es bei Euch - dem Kunden - wieder funktioniert. Gute Arbeit, das die Einstellung gefunden wurde. Da hat sich die Mühe ausgezahlt. 👍 -

Exchange Windows Auth NTML extern nicht mehr möglich

MurdocX antwortete auf ein Thema von cybermcm in: MS Exchange Forum

Hi, anscheinend habt Ihr eine produktive Testumgebung An deinem Beispiel sieht man gut den Grund, warum man das nicht in einer produktiven Umgebung tun sollte. VG, Jan -

Berechtigungen für neue Verzeichnisstruktur vergeben (Klein-Organisation)

MurdocX antwortete auf ein Thema von imebro in: Active Directory Forum

Hi, so ein Thema ist nicht neu. Ich habe für Dich ein paar Beiträge herausgesucht. Diese können Dir weiterhelfen dein Ziel zu erreichen. und -

=> Profil via /sageset erstellen. => Registry-Einstellungen exportieren. => Batch mit Registry-Einstellungen sowie cleanmgr-Ausführung erstellen. Reg-Export via Reg-To-GPP in die Gruppenrichtlinie kopieren. 1:1 RegToXML Converter v1.4.1 (Update 03.2023) - IT Explorations (it-explorations.de) Umwandeln von Registry-Dateien zu XML-Dateien für die GPP | faq-o-matic.net => Batch via Aufgabenplanung regelmäßig ausführen lassen (Verteilung via Gruppenrichtlinie) Nicht Batch, sondern die Exe direkt ansprechen.

-

Technisch geht das auch bei einer PRO-Edition, abhängig der Lizenzierung. Der zitierte Text im ersten Post bezieht sich auf den Credential Guard, nicht auf HVCI. Deshalb bin ich davon ausgegangen, dass der CredGuard aktiv ist. Wenn HVCI Probleme macht, kann das auf eine Treiberinkompatibilität hindeuten, da diese dieses Feature unterstützten müssen. Was wirklich konfiguriert wurde und auch wirklich läuft, kann mit msinfo32.exe nachgeschaut werden.