-

Gesamte Inhalte

2.990 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von MurdocX

-

@daabm Bei mir in der ISE lief dein Erster - nicht KI-Code - besser Tolle Idee btw! Schöne Weihnachtstage Euch auch. VG, Jan

-

Vielen Dank! Das wünsche ich uns allen. Als "Dichter und Denker" müsste uns das Nachdenken nicht schwer fallen

-

Probleme mit Windows Updates auf MS Server 2025 Standard (nur kumulative Sicherheitsupdates)

MurdocX antwortete auf ein Thema von Adm -MCSE in: Windows Server Forum

In solchen Umgebungen sind Probleme mit dem Abruf der CRL und der dadurch fehlgeschlagenen Zertifikatsprüfung nicht selten. -

Microsoft Defender oder Sophos für Server

MurdocX antwortete auf ein Thema von msdtp in: Windows Forum — Security

Wir nutzen auch den Defender. Manche Phänomene hatten sich am nächsten Tag in Luft aufgelöst An sich sind wir zufrieden. -

Domain Controller umbenennen

MurdocX antwortete auf ein Thema von phatair in: Active Directory Forum

Also ich fasse hier nochmal zusammen: DC demoten, Server umbenennen, DC promoten Server parallel installieren und promoten, alt benamten DC dann demoten Über einen PS Befehl "Rename-Compter" (Habe ich übrigens auch schon im lab erfolgreich durchführt und keine Fehler festgestellt) Alles Möglichkeiten die Umsetzbar sind und eine qualitative Güte bieten. -

Probleme mit Windows Updates auf MS Server 2025 Standard (nur kumulative Sicherheitsupdates)

MurdocX antwortete auf ein Thema von Adm -MCSE in: Windows Server Forum

Hat der 2025-DC einen offenen Internetzugriff? Oben wurde etwas von einem Proxy erwähnt. -

Vorgehen bei Mikrosegmetierung von Server-Netzen?

MurdocX antwortete auf ein Thema von cr63b in: Windows Server Forum

Schön. -

Auf einmal keine RDP-Anmeldung am DC1 & DC2 mehr möglich

MurdocX antwortete auf ein Thema von StRe in: Windows Server Forum

Ich sehe es auch wie meine Vorredner. Gerne übersehen wird bei Problemen auch: -> SeDenyNetworkLogonRight "Deny access to this computer from the network" VG, Jan -

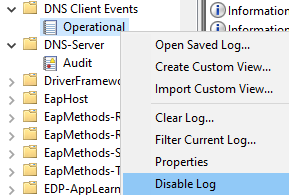

Es müssen nur die "DNS Client Events" aktiviert werden (Enable Log). Keine Debugging Logs hier nötig. In dem Zuge nicht vergessen auch auf allen Domaincontrollern nachzusehen. Denn die Anfragen wirst du nur auf dem angefragten finden. * Enable Log * LogName: Microsoft-Windows-DNS Client Events/Operational, Source: Microsoft-Windows-DNS-Client, ID: 3010 $domain = "my.domain.de" Get-WinEvent -FilterHashtable @{ProviderName="Microsoft-Windows-DNS-Client";ID=3010} | Where-Object {$_.Properties[0].Value -like $domain}

-

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Es gibt nur noch 2 Möglichkeiten: Ich stelle mich einfach zu doof an 🤯 @cj_berlin ist ein Magier 🧙♂️ Ich hab noch 4x Server 2019 hochgezogen. Keine Updates Netzwerkkonfig gesetzt Domäne hochgezogen Trust erstellt (2-Way forest, keine einschränkung bei der auth.) Gegenseitiges Anmelden an den anderen Servern Kerberos-Tickets enthalten "FAST" Leider keinen Erfolg, sobald es restricted wird. Innerhalb der Domain alles kein Thema. Reboot tut gut. Danach hat es einwandfrei geklappt. Mit 2019 gibts keine Probleme. -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Ja leider. Normalerweise würde ich jetzt mit der Suche wieder vorne bei der Einrichtung/Konfiguration beginnen. Die Systeme sind sogar in englisch installiert, um hier sonderlocken Fehler vorzubeugen. Ich bin durchaus bereit eine Teamviewer-Session bereitzustellen, falls sich jemand das antuen möchte Sollte kein Interesse bestehen, kann ich das auch verstehen. -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

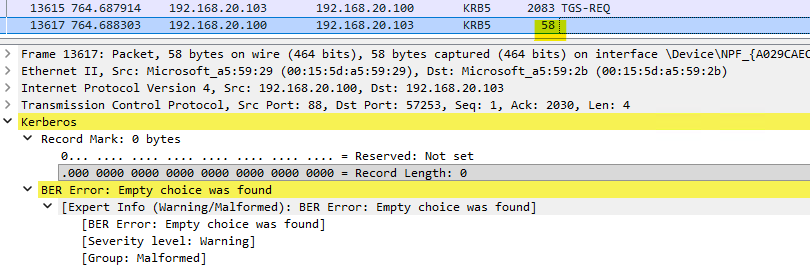

Also ich bin langsam mit meinem Latein am Ende. Ich habe noch etwas mit den Gruppenrichtlinien auf KDC und Kerberos gespielt aber leider keinen Erfolg gehabt. Mir ist der Handshake der Server klar, aber der Vergleich der Wireshark Ergebnisse macht mich leider nicht schlauer. Sobald die Konfiguration im Trust auf beiden Seiten auf "Fail unamored authentication requests" steht, funktioniert die Kommunikation nicht mehr. Getestet ist jeweils mit einer frischen Installation und den aktuellen Oktober-Updates. Sollte noch jemand eine Idee haben, dann bin ich offen das zu testen. VG, Jan -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

@cj_berlin hast du zufällig bei Dir in der Testumgebung Authenication Policies und Silos? Laut meiner Recherche scheint sich zu verdichten, dass Cross-Forest-Referral ohne Claims/Compound kein FAST enthalten. Kannst du das evtl. gegenprüfen? Ich bin bzgl. Claims/Compound nicht mit festem Schuhwerk unterwegs, um eine valide Aussage treffen zu können. -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

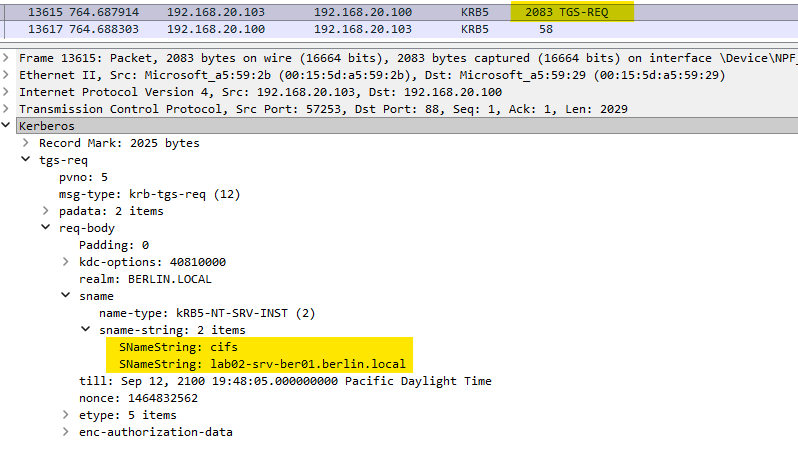

@cj_berlin Das Ergebnis habe ich bekommen, also ich vom Member in berlin.local auf den Member in muenchen.local zugegriffen habe. Anderst herum, wurde es mit einem Fehler quittiert. Leider bisher nur die halbe Miete. So langsam gehen mir die Ideen aus. Ich werde mal das KDC-Logging auf den DCs einschalten. @daabm alles Beides doch "legacy" Konfiguration ⚙️(Domäne berlin.local) KDC - Kerberos Amoring -> Fail unamored authentication requests ⚙️(Domäne muenchen.local) KDC - Kerberos Amoring -> Supportet berlin.local -> muenchen.local ✅ muenchen.local -> berlin.local ❌ * muenchen.local -> berlin.local klist get cifs/lab02-srv-ber01.berlin.local Current LogonId is 0:0x673703 Error calling API LsaCallAuthenticationPackage (GetTicket substatus): 0x52e klist failed with 0xc000006d/-1073741715: The attempted logon is invalid. This is either due to a bad username or authentication information. * Screenshots Member muenchen.local * Screenshots Member muenchen.local -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

@daabm ich hab gerade kurz drübergelesen und gleich wieder aufgehört ... 2 Themen bekomme ich abends nicht mehr gebacken. Wenn du dich hier anschließt, dann bist du auf jeden Fall für das NEXT LEVEL auch gerüstet, wenn´s bei euch los geht @cj_berlin gehen die Tickets in die gewollte Richtung? #2> Client: adm-weis-ber @ BERLIN.LOCAL Server: cifs/lab02-srv-muc01.muenchen.local @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/5/2025 10:24:02 (local) End Time: 11/5/2025 20:24:02 (local) Renew Time: 11/12/2025 10:22:11 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x240 -> FAST DISABLE-TGT-DELEGATION Kdc Called: DC-MUC-ROOT.muenchen.local #3> Client: adm-weis-ber @ BERLIN.LOCAL Server: cifs/DC-MUC-ROOT.muenchen.local @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/5/2025 10:22:39 (local) End Time: 11/5/2025 20:22:39 (local) Renew Time: 11/12/2025 10:22:11 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x240 -> FAST DISABLE-TGT-DELEGATION Kdc Called: DC-MUC-ROOT.muenchen.local -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

So, jetzt komme ich wieder zu unserem kleinen Projekt. Sehr schade zu hören, dass du nicht erfolgreich warst. Das wäre schon etwas bequem gewesen Die Erwartungen waren groß Das soll das Thema nicht schmälern, sondern gerade das gibt ihm jetzt die nötige Würze. Zugegebener Weise wirds jetzt hackelig. Ich bin auch nicht mehr der Wireshark-Profil. Mit gemeinsamen Kräften bekommen wir das aber hin. Und vielleicht lernen wir - und unsere Leser - auch was dabei Dann sind jetzt meine folgenden Steps: Wireshark installieren Tickets auf den DCs löschen Verbindung (intelligent) Filtern und stöbern @cj_berlin Gibt es deinerseits bestimmte Kerberos Rückmeldungen auf die ich achten sollte? Vielleicht möchten sich noch zusätzlich AD Sepezies anschließen? Ich will ja niemanden beim Namen nennen @daabm -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

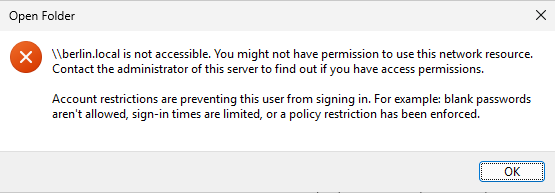

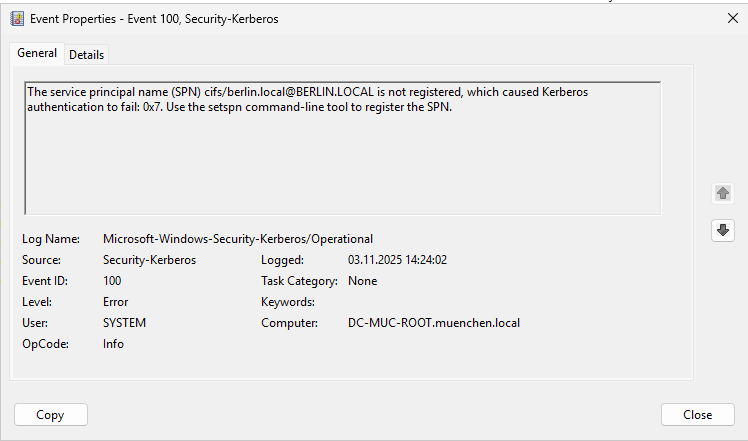

An mir soll es nicht scheitern Vollkommen richtig :/ # Versuch 1 Wie vorgeschlagen habe ich einen DA erstellt und ihn in die Protected Users geschmissen. Am DC angemeldet. Nun bekomme ich eine Fehlermeldung. DC-MUC-ROOT -> "\\berlin.local" (identisch mit dem anderen DC) # Versuch 2 Folgenden Fehler kann ich im Eventlog triggern, wenn ich mich mit DA + Protected-Users versuche vom MUC-DC zum BER-DC "\\berlin.local" auf die Share zu verbinden: <Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event"> - <System> <Provider Name="Microsoft-Windows-Security-Kerberos" Guid="{98e6cfcb-ee0a-41e0-a57b-622d4e1b30b1}" /> <EventID>100</EventID> <Version>0</Version> <Level>2</Level> <Task>0</Task> <Opcode>0</Opcode> <Keywords>0x8000000000000000</Keywords> <TimeCreated SystemTime="2025-11-03T22:24:02.4441868Z" /> <EventRecordID>181</EventRecordID> <Correlation /> <Execution ProcessID="884" ThreadID="4012" /> <Channel>Microsoft-Windows-Kerberos/Operational</Channel> <Computer>DC-MUC-ROOT.muenchen.local</Computer> <Security UserID="S-1-5-18" /> </System> - <EventData> <Data Name="SPN">cifs/berlin.local@BERLIN.LOCAL</Data> <Data Name="ErrorCode">7</Data> </EventData> </Event> # Abfrage registrierter SPNs auf dem DC-BER-ROOT PS C:\Users\Administrator> setspn.exe -L DC-BER-ROOT Registered ServicePrincipalNames for CN=DC-BER-ROOT,OU=Domain Controllers,DC=berlin,DC=local: Dfsr-12F9A27C-BF97-4787-9364-D31B6C55EB04/DC-BER-ROOT.berlin.local ldap/DC-BER-ROOT.berlin.local/ForestDnsZones.berlin.local ldap/DC-BER-ROOT.berlin.local/DomainDnsZones.berlin.local TERMSRV/DC-BER-ROOT TERMSRV/DC-BER-ROOT.berlin.local DNS/DC-BER-ROOT.berlin.local GC/DC-BER-ROOT.berlin.local/berlin.local RestrictedKrbHost/DC-BER-ROOT.berlin.local RestrictedKrbHost/DC-BER-ROOT RPC/48f0492e-6c55-4aa3-a3d2-7ed973937035._msdcs.berlin.local HOST/DC-BER-ROOT/BERLIN HOST/DC-BER-ROOT.berlin.local/BERLIN HOST/DC-BER-ROOT HOST/DC-BER-ROOT.berlin.local HOST/DC-BER-ROOT.berlin.local/berlin.local E3514235-4B06-11D1-AB04-00C04FC2DCD2/48f0492e-6c55-4aa3-a3d2-7ed973937035/berlin.local ldap/DC-BER-ROOT/BERLIN ldap/48f0492e-6c55-4aa3-a3d2-7ed973937035._msdcs.berlin.local ldap/DC-BER-ROOT.berlin.local/BERLIN ldap/DC-BER-ROOT ldap/DC-BER-ROOT.berlin.local ldap/DC-BER-ROOT.berlin.local/berlin.local -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Die Client-Policy ist auf dem Domänen-Ebene gesetzt und wurde auch übernommen, laut gpresult. Ich setze für den Test auf Server-2025. -> "protected users" bin ich gerade noch am testen, weil ich mich ja über kerberos verbinden muss Jetzt könnte es interessant werden. Ich sehe genau die Tickets auf die du aufmerksam gemacht hast. # Konfiguration ⚙️ KDC - Kerberos Amoring -> "Supported" # DC-MUC-ROOT PS C:\Users\Administrator> klist -li 0x3e7 Current LogonId is 0:0x1426900 Targeted LogonId is 0:0x3e7 Cached Tickets: (5) #0> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/BERLIN.LOCAL @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/3/2025 13:27:47 (local) End Time: 11/3/2025 23:25:26 (local) Renew Time: 11/10/2025 13:25:26 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION Kdc Called: DC-BER-ROOT.berlin.local #1> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/BERLIN.LOCAL @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/3/2025 13:27:47 (local) End Time: 11/3/2025 23:25:26 (local) Renew Time: 11/10/2025 13:25:26 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x240 -> FAST DISABLE-TGT-DELEGATION Kdc Called: DC-MUC-ROOT #2> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/MUENCHEN.LOCAL @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40e10000 -> forwardable renewable initial pre_authent name_canonicalize Start Time: 11/3/2025 13:25:26 (local) End Time: 11/3/2025 23:25:26 (local) Renew Time: 11/10/2025 13:25:26 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x1 -> PRIMARY Kdc Called: DC-MUC-ROOT #3> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: LDAP/DC-MUC-ROOT.muenchen.local/muenchen.local @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 13:25:57 (local) End Time: 11/3/2025 23:25:26 (local) Renew Time: 11/10/2025 13:25:26 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT #4> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: ldap/DC-MUC-ROOT.muenchen.local @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 13:25:26 (local) End Time: 11/3/2025 23:25:26 (local) Renew Time: 11/10/2025 13:25:26 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT # DC-BER-ROOT PS C:\Users\Administrator> klist -li 0x3e7 Current LogonId is 0:0x4c6bc Targeted LogonId is 0:0x3e7 Cached Tickets: (9) #0> Client: dc-ber-root$ @ BERLIN.LOCAL Server: krbtgt/BERLIN.LOCAL @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x60a10000 -> forwardable forwarded renewable pre_authent name_canonicalize Start Time: 11/3/2025 13:29:14 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x42 -> DELEGATION FAST Kdc Called: DC-BER-ROOT #1> Client: dc-ber-root$ @ BERLIN.LOCAL Server: krbtgt/MUENCHEN.LOCAL @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/3/2025 13:27:56 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION Kdc Called: DC-MUC-ROOT.muenchen.local #2> Client: dc-ber-root$ @ BERLIN.LOCAL Server: krbtgt/MUENCHEN.LOCAL @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/3/2025 13:27:56 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x240 -> FAST DISABLE-TGT-DELEGATION Kdc Called: DC-BER-ROOT #3> Client: dc-ber-root$ @ BERLIN.LOCAL Server: krbtgt/BERLIN.LOCAL @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40e10000 -> forwardable renewable initial pre_authent name_canonicalize Start Time: 11/3/2025 13:25:25 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x1 -> PRIMARY Kdc Called: DC-BER-ROOT #4> Client: dc-ber-root$ @ BERLIN.LOCAL Server: cifs/DC-BER-ROOT @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 13:29:58 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #5> Client: dc-ber-root$ @ BERLIN.LOCAL Server: DC-BER-ROOT$ @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 13:29:14 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #6> Client: dc-ber-root$ @ BERLIN.LOCAL Server: cifs/DC-BER-ROOT.berlin.local/berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 13:29:14 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #7> Client: dc-ber-root$ @ BERLIN.LOCAL Server: ldap/DC-BER-ROOT.berlin.local/berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 13:29:14 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #8> Client: dc-ber-root$ @ BERLIN.LOCAL Server: ldap/DC-BER-ROOT.berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 13:25:25 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

@cj_berlin Danke für deine Vorschläge. Ich setze die Konfig gleich um und poste. Müssen beim Trust noch Konfigurationen für Claims/Amoring gesetzt werden? Um hier eventuell ein Problem mit dem Trust auf die Schliche zu kommen, habe ich die Konfiguration ausgelesen. # DC-BER-ROOT PS C:\Users\Administrator> Get-ADTrust -Identity "muenchen.local" Direction : BiDirectional DisallowTransivity : False DistinguishedName : CN=muenchen.local,CN=System,DC=berlin,DC=local ForestTransitive : True IntraForest : False IsTreeParent : False IsTreeRoot : False Name : muenchen.local ObjectClass : trustedDomain ObjectGUID : 3e9bfdd5-73ab-49f1-bb6b-438038670354 SelectiveAuthentication : False SIDFilteringForestAware : False SIDFilteringQuarantined : False Source : DC=berlin,DC=local Target : muenchen.local TGTDelegation : False TrustAttributes : 8 TrustedPolicy : TrustingPolicy : TrustType : Uplevel UplevelOnly : False UsesAESKeys : False UsesRC4Encryption : False # DC-MUC-ROOT PS C:\Users\Administrator> Get-ADTrust -Identity "berlin.local" Direction : BiDirectional DisallowTransivity : False DistinguishedName : CN=berlin.local,CN=System,DC=muenchen,DC=local ForestTransitive : True IntraForest : False IsTreeParent : False IsTreeRoot : False Name : berlin.local ObjectClass : trustedDomain ObjectGUID : 9ac50009-8284-4ef3-908b-d8d481c6a742 SelectiveAuthentication : False SIDFilteringForestAware : False SIDFilteringQuarantined : False Source : DC=muenchen,DC=local Target : berlin.local TGTDelegation : False TrustAttributes : 8 TrustedPolicy : TrustingPolicy : TrustType : Uplevel UplevelOnly : False UsesAESKeys : False UsesRC4Encryption : False -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

@mzahneissen das ist meine Testumgebung. Ich hatte AFAIK mal beim Härten diese Probleme und konnte sie mir nicht erklären. Daher habe ich das jetzt mal nachgestellt. @cj_berlin purge auf allen durchgeführt. Zugriffe getestet danach. Mich würde das Problem auch interessieren. Troubleshooting technisch wäre das mal richtig interessant, wo hier der Fehler liegt. Oder ob man evtl. selbst einen Fehler in der Konfiguration hat. Es ist aktuell nicht möglich von einer Domäne auf die Andere zuzugreifen. Auch nicht mehr für die DCs. Vermutlich lag das an den Tickets, die vorher mittels "Supportet" ausgestellt wurden. Diesmal sind alle DCs neugestartet und "klist purge -li 0x3e7" ausgeführt. # Konfiguration ⚙️ KDC - Kerberos Amoring -> Fail unamored authentication requests ⚙️ Alle DCs sind frisch installiert, default konfiguration, nicht gehärtet, trust transitiv, keine auth Einschränkung. # Domänenübergreifend ❌ DC-MUC-ROOT (muenchen.local) <-> DC-BER-ROOT (berlin.local) // Kein Zugriff möglich // Auth-Fenster erscheint ❌ LAB02-SRV-BER01 <-> LAB02-SRV-MUC01 // Kein Zugriff möglich // Auth-Fenster erscheint # Innerhalb der Domäne ✅ LAB02-SRV-BER01 <-> DC-BER-ROOT ✅ LAB02-SRV-MUC01 <-> DC-MUC-ROOT # DC1 - DC-MUC-ROOT PS C:\Users\Administrator> klist -li 0x3e7 Current LogonId is 0:0x1426900 Targeted LogonId is 0:0x3e7 Cached Tickets: (13) #0> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/BERLIN.LOCAL @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/3/2025 11:50:42 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x240 -> FAST DISABLE-TGT-DELEGATION Kdc Called: DC-MUC-ROOT #1> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/OLCHING.MUENCHEN.LOCAL @ OLCHING.MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/3/2025 11:43:10 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0 Kdc Called: DC-MUC-SUB.olching.muenchen.local #2> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/OLCHING.MUENCHEN.LOCAL @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:43:09 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT #3> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/MUENCHEN.LOCAL @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x60a10000 -> forwardable forwarded renewable pre_authent name_canonicalize Start Time: 11/3/2025 11:40:58 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x42 -> DELEGATION FAST Kdc Called: DC-MUC-ROOT #4> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/MUENCHEN.LOCAL @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40e10000 -> forwardable renewable initial pre_authent name_canonicalize Start Time: 11/3/2025 11:39:24 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x1 -> PRIMARY Kdc Called: DC-MUC-ROOT #5> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: E3514235-4B06-11D1-AB04-00C04FC2DCD2/93a89448-8833-42a3-aec2-b14d9b8c178c/olching.muenchen.local @ OLCHING.MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:50:23 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-SUB.olching.muenchen.local #6> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: DC-MUC-ROOT$ @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:43:20 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT #7> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: cifs/DC-MUC-ROOT.muenchen.local/muenchen.local @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:43:20 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT #8> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: ldap/DC-MUC-ROOT.muenchen.local/muenchen.local @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:43:20 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT #9> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: DNS/dc-muc-sub.olching.muenchen.local @ OLCHING.MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:43:10 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-SUB.olching.muenchen.local #10> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: LDAP/DC-MUC-ROOT @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:43:09 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT #11> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: cifs/DC-MUC-ROOT @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:40:58 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT #12> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: ldap/DC-MUC-ROOT.muenchen.local @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:39:24 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT # DC 2 - DC-BER-ROOT PS C:\Users\Administrator> klist -li 0x3e7 Current LogonId is 0:0x4c6bc Targeted LogonId is 0:0x3e7 Cached Tickets: (11) #0> Client: dc-ber-root$ @ BERLIN.LOCAL Server: krbtgt/MUENCHEN.LOCAL @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/3/2025 11:51:42 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x240 -> FAST DISABLE-TGT-DELEGATION Kdc Called: DC-BER-ROOT #1> Client: dc-ber-root$ @ BERLIN.LOCAL Server: krbtgt/BERLIN.LOCAL @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x60a10000 -> forwardable forwarded renewable pre_authent name_canonicalize Start Time: 11/3/2025 11:44:53 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x42 -> DELEGATION FAST Kdc Called: DC-BER-ROOT #2> Client: dc-ber-root$ @ BERLIN.LOCAL Server: krbtgt/BERLIN.LOCAL @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40e10000 -> forwardable renewable initial pre_authent name_canonicalize Start Time: 11/3/2025 11:44:52 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x1 -> PRIMARY Kdc Called: DC-BER-ROOT #3> Client: dc-ber-root$ @ BERLIN.LOCAL Server: cifs/DC-BER-ROOT.berlin.local/berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:59:53 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #4> Client: dc-ber-root$ @ BERLIN.LOCAL Server: GC/DC-BER-ROOT.berlin.local/berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:59:22 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #5> Client: dc-ber-root$ @ BERLIN.LOCAL Server: cifs/DC-BER-ROOT @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:49:37 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #6> Client: dc-ber-root$ @ BERLIN.LOCAL Server: DC-BER-ROOT$ @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:44:53 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #7> Client: dc-ber-root$ @ BERLIN.LOCAL Server: cifs/DC-BER-ROOT.berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:44:53 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #8> Client: dc-ber-root$ @ BERLIN.LOCAL Server: LDAP/DC-BER-ROOT.berlin.local/berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:44:53 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #9> Client: dc-ber-root$ @ BERLIN.LOCAL Server: ldap/DC-BER-ROOT.berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:44:52 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #10> Client: dc-ber-root$ @ BERLIN.LOCAL Server: LDAP/DC-BER-ROOT @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:44:52 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Ich habe das gleiche Verhalten wie @mzahneissen in meiner Testumgebung. @cj_berlin - sorry, ich hab deine Textbausteine einfach schnell kopiert ;) # Setup ungehärteter uneingeschränkter bidirektionaler Forest Trust (Dom A & Dom B, Dom B1) Auf einer Seite: Root + Sub, auf der anderen Seite: Single-Domain Auf allen Members UND DCs gilt: "Kerberos client support for claims etc." PKI ist keine implementiert, somit auch keine Strict KDC Validation oder Ähnliches Aktueller Updatestand auf allen Domaincontrollern und Servern Credential-Guard auf allen Server ist aktiv # KDC - Kerberos Amoring -> Supportet ✅ Server (Dom A) greift auf DC (Dom A) zu ✅ Server (Dom A) greift auf Share Server (Dom B) - vice versa ✅ DC (Dom A) greift auf Share DC (Dom B) - vice versa ✅ Anmelden mit Benutzern der jeweils anderen Domäne # KDC - Kerberos Amoring -> Fail unamored authentication requests ✅ Server (Dom A) greift auf DC (Dom A) zu ❌ Server (Dom A) greift auf Share Server (Dom B) - vice versa -> Benutzerabfrage, vermutlich NTLM. ✅ DC (Dom A) greift auf Share DC (Dom B) - vice versa ❌ Anmelden mit Benutzern der jeweils anderen Domäne Ich bekomme auf dem Server, wenn ich mit einem User der anderen Domäne anmelden möchte: -> Security, 4625, Failure Reason: An Error occured during Logon, Status: 0xC000006D, Logontype: 2 0xC000006D: The attempted logon is invalid. This is either due to a bad username or authentication information. SubType: 0x0 -

Netzwerk "Spikes" statt "kontinuierlicher Strom"

MurdocX antwortete auf ein Thema von Dukel in: Windows Forum — Allgemein

Manche Anwendungen füllen immer nur wieder ihren Cache, wie z.B. YouTube. Dort wird auch nicht das ganze Video geladen. Das spart Upload des Anbieters. Wenn deine anderen Datenströme normal laufen, also ohne Einbrüche, dann sollte es doch passen. Vielleicht liegt hier gar kein Problem vor? -

Entra ID Security Lücke gefixt

MurdocX antwortete auf ein Thema von NorbertFe in: Windows Forum — Security

Das ist wie mit der Religion. Wenn der Glaube zu Stark ist, dann hinterfragt man nicht mehr (oder zu wenig). Und in Gesprächen wirkt es manchmal wirklich schon wie ein "Glaube". Da werden schnell die letzten 20 Jahre vergessen. -

Entra ID Security Lücke gefixt

MurdocX antwortete auf ein Thema von NorbertFe in: Windows Forum — Security

Das ist alles andere als Toll. War es erwartbar, dass es irgendwann passiert? Ich denke ja. Nicht das On-Premises hier keine Probleme hat, dennoch würde ich es bevorzugen. Lokale Dienste haben durchaus ihre Berechtigung. -

Windows Server 2025 Essentials: BPA-Meldungen

MurdocX antwortete auf ein Thema von WS-User-2025 in: Windows Forum — LAN & WAN

Hi, wie @tesso schon richtig geschrieben hat, ist es hier von Vorteil die Zeit extern synchronisieren zu lassen. Konfigurieren kannst du das direkt über w32tm oder über die Gruppenrichtlinien. VG, Jan