-

Gesamte Inhalte

2.990 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von MurdocX

-

Muss nicht, ja. Im Unternehmensumfeld ist mir nichts unter die Finger gekommen. Nur im Educational-Umfeld mal als separates DNS (inkl. LDAP-Umgebung zur Auth. für einige Portale).

-

Naja, weil der DC sich selbst als DNS-Server finden sollte und keinen den ein Angreifer im Netz platziert.

-

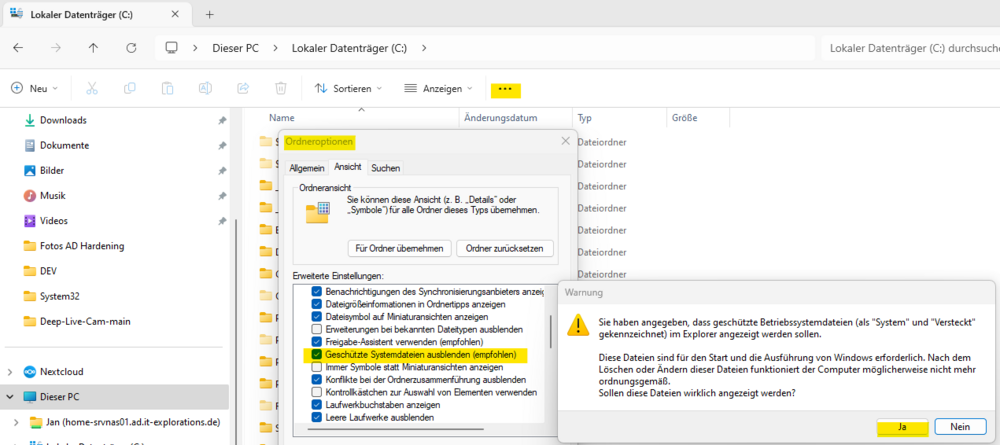

Win2019 - Papierkorb lässt sich nicht leeren

MurdocX antwortete auf ein Thema von Heckflosse in: Windows Server Forum

Hi, folgende Einstellung setzen, dann wird auch der Papierkorb im Explorer angezeigt. Zu dem Ordner im Papierkorb navigieren Die Ordner-Eigenschaften > Sicherheit > Erweitert Das Ergebnis hier rein posten VG, Jan -

Hi, Microsoft dokumentiert hier einige Ausschlüsse bzgl. Credential Guard und Wifi/VPN-Authentifizierungen. Considerations and known issues when using Credential Guard | Microsoft Learn VG, Jan

-

Hi @xrated2, so ganz kann ich das Problem noch nicht verstehen. Das machst die Nachvollziehbarkeit der Lösung auch schwierig für mich. Könntest du das nochmal detaillierter ausführen? Bspw. VPN-Software Hersteller, Verbindungstyp, Warum "Automatisch Anmelden". Das macht es dann einfacher zu verstehen. VG, Jan

-

Keine Anmeldung beim Konto möglich - RDS

MurdocX antwortete auf ein Thema von Westm in: Windows Server Forum

Falls die RDP-Verbindung über ein RDG läuft, dann kann es mit den aktuellen - fehlerhaften - Windows-Updates zusammenhängen. Dort ist das Thema gelistet. Windows Server: Bestätigt, dass Juli 2024-Updates den Remote Desktop kaputt machen | Borns IT- und Windows-Blog (borncity.com) Workaround für kaputten Windows Remote Desktop Gateway-Dienst nach Juli 2024-Updates | Borns IT- und Windows-Blog (borncity.com) Remote Desktop Gateway frequent disconnects after KB5040430 - Microsoft Community Known Issue: Server 2022 - July 9, 2024—KB5040437 (OS Build 20348.2582) - Microsoft Support Server 2019 - July 9, 2024—KB5040430 (OS Build 17763.6054) - Microsoft Support Server 2016 - July 9, 2024—KB5040434 (OS Build 14393.7159) - Microsoft Support VG, Jan -

Defender Viren- und Bedrohungsschutz Ausschlußliste per GPO

MurdocX antwortete auf ein Thema von OnkelDittmeyer in: Windows Server Forum

Den selben Gedankengang hatte auch auch Es sollte auch erwähnt werden, dass dies nicht allgemein zu empfehlen ist und nur eine spezielle Lösung für den TO darstellt. -

HV Host 2016 Datacenter startet nur 3 VMs

MurdocX antwortete auf ein Thema von tobinator_1991 in: Virtualisierung

Wenns nicht CrowdStrike ist, sollte es doch ok sein ;) Bei einem Tier-0 Server, hier der Hyper-V, würde ich nicht auf einen Virenscanner verzichten. Unabhängig der Ausnahmen. -

Update-Fehler bei Crowdstrike legt Windowssysteme lahm

MurdocX antwortete auf ein Thema von Damian in: Tipps & Links

Jawoll!... McAffee.. Da kann ich mich noch gut dran erinnern. Nichts ahnend beim Grillen bekam ich einen Anruf von meinem Chef mit der Bitte nochmal ins Geschäft zukommen. McAffee hatte auf allen Systemen die SVCHOST.exe, im laufenden Betrieb gelöscht... Ich arbeitete zu dem Zeitpunkt im Krankenhaus. -

Windows Updates Juli 2024 - Probleme

MurdocX antwortete auf ein Thema von Squire in: Windows Server Forum

Der LPD Druckdienst hat uns sehr früh und hart getroffen. Der Fehler ist immer noch nicht in den Updates als "known" hinterlegt. -

Hyper-V: Feststellen, wann die OS-Installation in der VM fertig ist

MurdocX antwortete auf ein Thema von ineedhelp in: Virtualisierung

Hi, sollte der Name oder die IP bekannt sein, könnte Test-Connection auch eine Wahl sein. Ich meine ich hätte das mal in einem Skript von Mikael Nystrom zu dem Thema gesehen. -

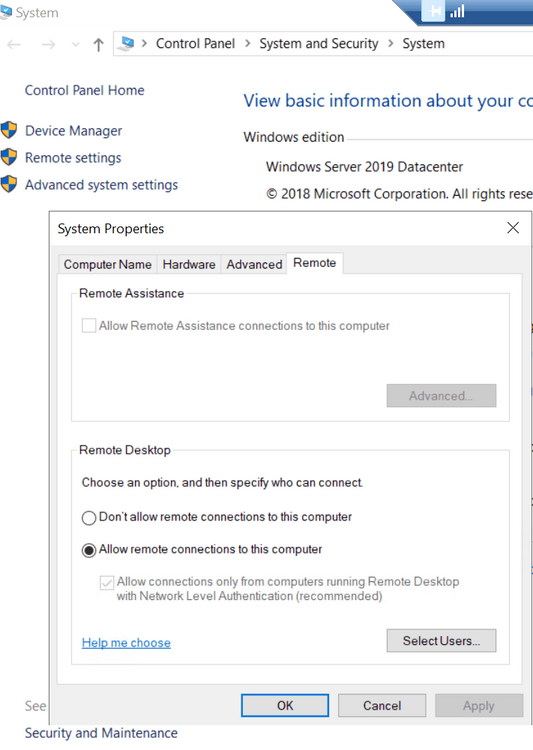

Remote desktop user probleme mit Server 2016 Unterschied zu Server 2019

MurdocX antwortete auf ein Thema von lotsch17 in: Active Directory Forum

Hallo, wenn ich das oben richtig interpretiere, könntest du zur Netzwerksicherheit noch NLA aktivieren. -

Access Based Enumeration auf Domain Controller 2022

MurdocX antwortete auf ein Thema von ra_martin in: Windows Server Forum

Hallo @ra_martin, die Situation wurde gut erklärt, nur fehlt etwas.. Inhaltliche Informationen... Bitte liefere uns einen Screenshot der "Erweiterten NTFS-Berechtigungen" Einen Screenshot der Erweiterten Freigabeberechtigung Sonst muss ich mir deine Berechtigungen erraten ;) -

Ja, das hast du: Storage Spaces in Windows - Microsoft Support @Vertigo08 Ist deine Frage für Dich beantwortet?

-

Ja, wird hier erklärt: Deploy Storage Spaces Direct on Windows Server | Microsoft Learn Meine Empfehlung ist immer die Doku des Herstellers, sowie weitere Anleitungen aus dem Netz sich vorher anzusehen.

-

pingcastle - Ergebnisse umsetzen

MurdocX antwortete auf ein Thema von roccomarcy in: Windows Forum — Security

Den freundlichen Stupser gab es auch schon mal. Ich hab gerade Spielwiesen bekommen, die noch ca. 2 Jahre liebe und persönliche Herausforderungen benötigen. Man braucht ja noch Ziele -

pingcastle - Ergebnisse umsetzen

MurdocX antwortete auf ein Thema von roccomarcy in: Windows Forum — Security

Das Problem kenne ich. Prominentes Beispiel PRTG. (u. verm. viele Andere auch die Mitgliedschaften auslesen). Lässt sich durch setzen der demensprechenden Berechtigungen natürlich lösen. Ich muss ja zugeben, dass mich deine Umgebung schon mal bizelt.... Automatisierung, Systemnahes Troubleshooting etc. :) -

PacSignatureValidationLevel

MurdocX antwortete auf ein Thema von stefan_1304 in: Windows Forum — Security

KB5037754: How to manage PAC Validation changes related to CVE-2024-26248 and CVE-2024-29056 - Microsoft Support Im Zitat stehen schon viele wichtige Informationen. PacSignatureValidationLevel 2 - Default (Compatibility with unpatched environment) 3 - Enforce Es erklärt 2 u. 3. Von 1 steht nichts im Dokument, daher gehe ich von "unsupportet" aus. Bei sowas muss man vorsichtig sein, dass man sich nicht die Umgebung abschießt. -

In einer W.E.G. muss dies in einer Eigentümerversammlung besprochen und beschlossen werden. Dann geht das schon. Der Vermieter zahlt die Kosten nun, ob der Mieter dies braucht oder nicht. Das müssen die nun untereinander klären. AFAIR war der Anschluss für das Haus im Gesamten (einiges) günstiger als für jeden 8€, sonst hätten wir das auch nicht gemacht.

-

Security für Admin-Accounts

MurdocX antwortete auf ein Thema von soulseeker in: Windows Forum — Security

Naja, gMsa-Passwörter sind länger ;) Wobei es ab ca. 15+ Zeichen mit 26 Zeichenauswahl eh unrealistisch wird zu knacken. -

Security für Admin-Accounts

MurdocX antwortete auf ein Thema von soulseeker in: Windows Forum — Security

Ich kenne die Anwendung nicht. Ein (g)MSA hätte den Charm des Passwortwechsels. Wie habt Ihr das mit euren lokalen Accounts gelöst? -

Ein- u. Ausgehende Windows Firewallregel für RDP

MurdocX antwortete auf ein Thema von ineedhelp in: Windows Forum — Security

Ist richtig. War wohl ein zeitlich streng begrenzter Rahmen eines technischen Schwächeanfalls aufgrund von Unterkoffeinierung. -

Synchronisieren von Datenbeständen zwischen zwei Standorten

MurdocX antwortete auf ein Thema von chrismue in: Windows Server Forum

Ja genau, das kann unabhängig der Anzahl der Lokationen auftreten. Den gleichzeitigen Zugriff auf ein Projekt ist kein technisches, sondern ein organisatorisches Problem. (....) Was ich verstanden habe ist, dass ein "Lock" durch das Betriebssystem gewünscht ist. Das würde durch einen Speicherort erreicht werden. Alternativ dazu die Vorschläge der Kollegen zu anderen Möglichkeiten oder Kombinationen. Was dann passend für @chrismue ist, wird er uns dann gerne Mitteilen -

Synchronisieren von Datenbeständen zwischen zwei Standorten

MurdocX antwortete auf ein Thema von chrismue in: Windows Server Forum

Ich hab das schon als RemoteApp (RDS Only) bereitgestellt. Die Performance und die Experience war nicht die schlechteste. Es lief alles im Rahmen der demensprechenden Anforderungen in einem Schulungsbereich ab. Man muss nicht alles machen was geht, kann durchaus aber auch mal überrascht werden. Die SYNC-Thematik wurde hier schon genug erläutert. Da muss ich nichts mehr zu sagen Beide Vorschläge von @mwiederkehr können als Kombi vorgeschlagen werden: Schnelle Leitung zwischen den Standorten Ablage der Daten jeweils vor Ort und für die übergreifenden Projekte der WAN-Zugriff Damit wäre auch die "Lock"-Thematik für die Dateien schon erledigt. Hier muss man sich die Performance direkt anschauen, denn meist handelt es sich um viele kleine Dateien. -

Windows Server 2022 - Service-Account?

MurdocX antwortete auf ein Thema von Cryer in: Active Directory Forum

Klar. Das einfachste Beispiel ist "local service" oder "Lokaler Dienst" unter den Diensten. Die Dienste werden demensprechend in ihrem eigenen Kontext ausgeführt. Der Name des Dienstes ist auch gleichzeitig der "Virtuelle Account". Dieser kann zum Beispiel auf gewisse Dateien/Ordner berechtigt werden.