-

Gesamte Inhalte

43.299 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von NorbertFe

-

Exchange Server on Premise und Teams bei Office 365 - Kennwortabfrage im Outlook

NorbertFe antwortete auf ein Thema von phill_0208 in: MS Exchange Forum

Bin ich ja beruhigt, dass sich da unsere Erfahrungen decken. ;) -

Exchange 2013CU23 - Umlaute im Betreff werden falsch dargestellt

NorbertFe antwortete auf ein Thema von chrismue in: MS Exchange Forum

Schwer zu sagen. Diese Mail steht dann im Outlook fehlerhaft? Trifft das auf alle Absender usw. zu? Könnte sich um ein Codierungsproblem handeln, was dann irgendwie solche Effekte zeigt. Ist da ein Unterschied zwischen html und plain text? -

Exchange Server on Premise und Teams bei Office 365 - Kennwortabfrage im Outlook

NorbertFe antwortete auf ein Thema von phill_0208 in: MS Exchange Forum

Geht mir genauso. Wer vergibt denn bitte eine EO Lizenz, wenn er on-prem Exchange hat? Das muss ja in die Hose gehen. Das mit dem Merge mag auch nur unter bestimmten Voraussetzungen sinnvoll funktionieren. ;) -

Exchange Server on Premise und Teams bei Office 365 - Kennwortabfrage im Outlook

NorbertFe antwortete auf ein Thema von phill_0208 in: MS Exchange Forum

Hast du dazu mal einen Link? Das liest sich oben nämlich nicht so, und ich persönlich hab das in der Form noch nicht festgestellt. -

Exchange Server on Premise und Teams bei Office 365 - Kennwortabfrage im Outlook

NorbertFe antwortete auf ein Thema von phill_0208 in: MS Exchange Forum

Ich würde empfehlen, das schnellstmöglich geradezubiegen. Zwei Postfächer knallt zwangsläufig sowohl technisch bei einem späteren Sync als auch auf nutzerseite, weil in beiden Mailboxen Daten landen werden! im Zweifel jemanden holen der sowas kennt. bye norbert -

Exchange 2013CU23 - Umlaute im Betreff werden falsch dargestellt

NorbertFe antwortete auf ein Thema von chrismue in: MS Exchange Forum

Genau. Bei exchange mal das pipeline tracing aktivieren und vergleichen. -

Nachtsichtmodus oder Blaulichtfilter

NorbertFe antwortete auf ein Thema von Dutch_OnE in: Windows 10 Forum

Blaulicht macht ja eigentlich auch wach und nicht müde. Deswegen solls am Abend ja gefiltert werden. ;) -

nslookup hängt immer DNS-Suffix

NorbertFe antwortete auf ein Thema von Mscheller in: Windows Server Forum

Und wo ist das Problem? Abgesehen funktioniert die Boardsuche nicht? ;) -

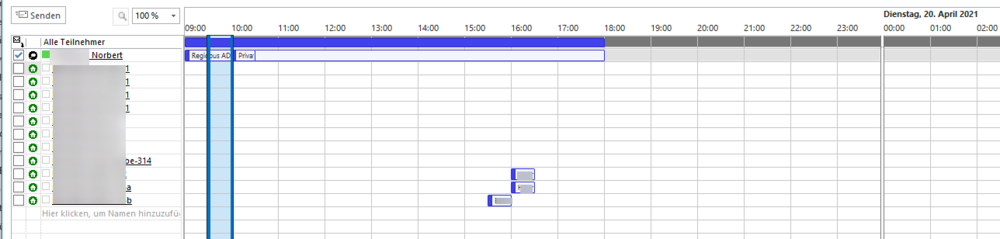

Working Hours Raumpostfach Exchange 2016

NorbertFe antwortete auf ein Thema von AFM_Adm in: MS Exchange Forum

Ja ich hab die au der raumliste ausgewählt. Aber ich schau nachher gern nochmal. -

Nachtsichtmodus oder Blaulichtfilter

NorbertFe antwortete auf ein Thema von Dutch_OnE in: Windows 10 Forum

Also der Augenarzt meinte blaulichtfilter in der Brille sind irgendwie „b***d“. Und das kann ich mit meiner Brille bestätigen. Die setz ich jedenfalls nicht auf, weil mich das total angenervt hat. Ich denk ich würde das einfach über den Windows Modus regeln. -

Working Hours Raumpostfach Exchange 2016

NorbertFe antwortete auf ein Thema von AFM_Adm in: MS Exchange Forum

Vielleicht, weils bei mir eben nicht nachvollziehbar ist ;) Wie du siehst, ist da nix grau. Außer ich hab jetzt das Problem komplett falsch verstanden. Und alle diese Räume hab ich erst am Freitag bei uns angelegt. Da ist also "keine" Sonderbehandlung über die Jahre passiert. -

Ist den Outlook Anywhere überhaupt aktiviert?

-

Exchange Postfach als SMTP Gateway für verschiedene Benutzer mit abweichender E-Mail Adresse

NorbertFe antwortete auf ein Thema von phill_0208 in: MS Exchange Forum

Was auch logisch ist, denn info@ hat kein Recht im Namen der anderen Mailadressen/Nutzer zu senden. Also Send-As wäre eigentlich schon richtig. Ansonsten siehe oben Direct Send. -

im Homeoffice verschollen. ;) Von mir auch nachträglich alles Gute. :)

-

Exchange Postfach als SMTP Gateway für verschiedene Benutzer mit abweichender E-Mail Adresse

NorbertFe antwortete auf ein Thema von phill_0208 in: MS Exchange Forum

Der Absendername dürfte egal sein, sondern vermutlich stimmt die Absendeadresse nicht. Und das steht dann vermutlich auch so in der Fehlermeldung, die du hier netterweise nicht mitgeliefert hast. Send-As wäre vermutlich der richtige Weg, aber probiert hab ichs auch noch nicht. Alternativ könntest du auch direct send nutzen, aber das wäre dann anonym, dürfte aber vermutlich funktionieren. -

M365 und lokale Domain: MFA einrichten per NetworkPolicy Server und Azure MFA Erweiterung?

NorbertFe antwortete auf ein Thema von nightwishler in: MS Azure Forum

Ich würde bei beiden das selbe Zertifikat nutzen und dann mit einem generischen Namen arbeiten. Alternativ halt alle Namen in den san eintragen. Das Problem bei azure mfa und nps ist halt, das is nicht wirklich schön beim Troubleshooting. -

M365 und lokale Domain: MFA einrichten per NetworkPolicy Server und Azure MFA Erweiterung?

NorbertFe antwortete auf ein Thema von nightwishler in: MS Azure Forum

Ja das kann man so machen. :) -

exchange-postfächer klein halten, email-archivierung durch drittanbieter oder mit bordeigenen tools?

NorbertFe antwortete auf ein Thema von Dirk-HH-83 in: MS Exchange Forum

Und warum müssen Postfächer „klein“ bleiben? Und was genau ist klein? -

Exchange 2016 CU20 Dienste starten nach April Sicherheitupdates nicht: .NET Runtime Fehler ID 1026

NorbertFe antwortete auf ein Thema von teamrocket0 in: MS Exchange Forum

hoffentlich nicht. Denn wie schon gesagt: /recoverserver ist für Neues os, uninstall wäre auch ungünstig, weil dann im ad alles weg wäre. Auch hier: bitte erst lesen und dann machen. Alternativ jemanden fragen, der das kann. -

Lokalen Exchange User nach Office 365

NorbertFe antwortete auf ein Thema von Seppim in: MS Azure Forum

Tja, diese Tatsache wird ja seit Anfang an ignoriert. ;) -

Exchange 2016 CU20 Dienste starten nach April Sicherheitupdates nicht: .NET Runtime Fehler ID 1026

NorbertFe antwortete auf ein Thema von teamrocket0 in: MS Exchange Forum

Was der Normalfall ist seit exchange 2013. Nur hafnium war mal die Ausnahme. vermutlich bist du schneller, wenn du den Server per /recoverserver neu hochziehst. bye norbert -

Fehlende Berechtigung bei Programm-Update auf Server

NorbertFe antwortete auf ein Thema von JustTheNextUser in: Windows Server Forum

Einen Domain Admin einschränken? Eher nicht, oder? ;) -

Exchange funktioniert seid Umzug nicht mehr

NorbertFe antwortete auf ein Thema von Thunderford in: MS Exchange Forum

Ja, aber merkwürdiges Vorgehen. -

Ports öffnen CMD werden mit Test via Nmap immer noch als "zu" angezeigt

NorbertFe antwortete auf ein Thema von tdizzle in: Windows Forum — LAN & WAN

Jemand der auf c$ connected kann, kann die deaktivierte c$ Freigabe afaik auch ganz einfach wieder aktivieren. Irgendwas mit ipc$ war da mal. Da hülfe es mehr, die Dateifreigabe einfach per Firewall an den PCs zu blocken. -

Exchange funktioniert seid Umzug nicht mehr

NorbertFe antwortete auf ein Thema von Thunderford in: MS Exchange Forum

Du bastelst die ganze Zeit dran rum und weißt die Version des Servers nicht? ;) menno. Also mit den bisherigen Fehlermeldungen kann man hier im Forum noch nicht wirklich weiterhelfen. Das ist nur glaskugelraten.