-

Gesamte Inhalte

43.509 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von NorbertFe

-

Problem mit https Seiten mit schlechten oder abgelaufenen Zertifikat

NorbertFe antwortete auf ein Thema von Matze1708 in: Windows Server Forum

Das schaltet den Fehler aber auch nicht aus ;) zumindest wenn ich der Description glaube. -

Awareness Schulung Sicherheit Ideen

NorbertFe antwortete auf ein Thema von mk120 in: Windows Forum — Security

Kommt drauf an. Dazu erzähl ich dir demnächst mal was ;) -

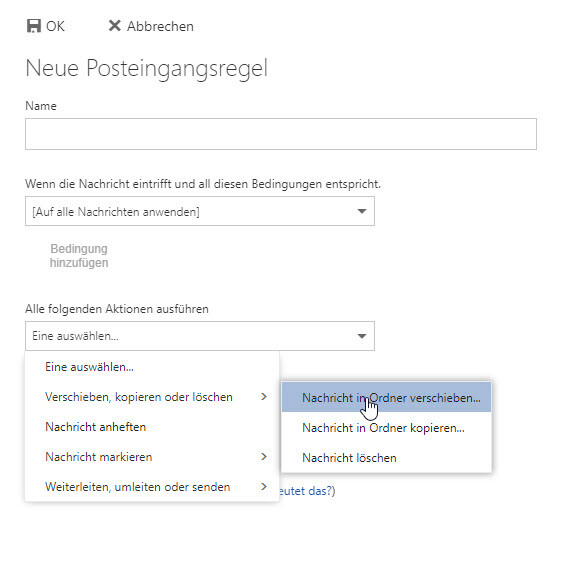

EXC2016 Regel Mails in Ordner verschieben

NorbertFe antwortete auf ein Thema von hologram in: MS Exchange Forum

Hmm... was soll ich jetzt dazu sagen? ;) -

EXC2016 Regel Mails in Ordner verschieben

NorbertFe antwortete auf ein Thema von hologram in: MS Exchange Forum

-

EXC2016 Regel Mails in Ordner verschieben

NorbertFe antwortete auf ein Thema von hologram in: MS Exchange Forum

Ich denke es handelt sich um eine client Regel in Outlook, und die konnte man auch noch nie per OWA ansprechen (ausser löschen) ;) -

EXC2016 Regel Mails in Ordner verschieben

NorbertFe antwortete auf ein Thema von hologram in: MS Exchange Forum

Wir reden also von "Outlook Regeln" und nicht von Transport Rules, oder? Dürfte sich also bei deinem Fall da oben um eine clientseitige Regel handeln, denn Unterordner konnte man afair noch nie Transport Rule ansprechen. -

EXC2016 Regel Mails in Ordner verschieben

NorbertFe antwortete auf ein Thema von hologram in: MS Exchange Forum

Zeig mal bitte die Regel in 2010. -

Was ist ein Zugriff auf Serversoftware?

NorbertFe antwortete auf ein Thema von ottersberg in: Microsoft Lizenzen

Ja hast du. Hab ich übersehen. -

Was ist ein Zugriff auf Serversoftware?

NorbertFe antwortete auf ein Thema von ottersberg in: Microsoft Lizenzen

Dann brauchst du sogar noch RDS CALs. :) -

Exchange Zugriff vom Internet absichern, wie löst Ihr das aktuell?

NorbertFe antwortete auf ein Thema von Wolke2k4 in: MS Exchange Forum

Naja /ecp lässt sich ja einschränken. Geht halt mit Reverse Proxy nur einfacher. ;) -

Windows Server 2019 Landschaft

NorbertFe antwortete auf ein Thema von SaschaVolk in: Microsoft Lizenzen

https://blogs.technet.microsoft.com/rmilne/2013/07/29/exchange-and-hyper-v-replica-support/ In short, Exchange does not support the Hyper-V Replica feature. Exchange has a long history of supporting virtualisation from Exchange 2003 onwards. It is fully supported to install Exchange 2007, 2010 or 2013 as a virtual machine on Hyper-V, but using the Hyper-V replica feature is not supported. und ja das gilt auch für 2016 und 2019 -

Exchange Zugriff vom Internet absichern, wie löst Ihr das aktuell?

NorbertFe antwortete auf ein Thema von Wolke2k4 in: MS Exchange Forum

Und dahinter dann 1 exchange:p -

Exchange Zugriff vom Internet absichern, wie löst Ihr das aktuell?

NorbertFe antwortete auf ein Thema von Wolke2k4 in: MS Exchange Forum

Warum 2 kemp? Die freie Variante kann kein ha. ;) -

Awareness Schulung Sicherheit Ideen

NorbertFe antwortete auf ein Thema von mk120 in: Windows Forum — Security

Das war nicht abwertend gemeint. Ich bin da ganz deiner Meinung. -

Wie und wo strukturiert man am besten OUs?

NorbertFe antwortete auf ein Thema von kaineanung in: Active Directory Forum

Du zitierst falsch. Das ist nicht von mir. -

Awareness Schulung Sicherheit Ideen

NorbertFe antwortete auf ein Thema von mk120 in: Windows Forum — Security

;) scheint grad Mode zu sein. -

Wie und wo strukturiert man am besten OUs?

NorbertFe antwortete auf ein Thema von kaineanung in: Active Directory Forum

Der Unterschied liegt im Detail. OUs per GPMC werden nicht vor dem versehentlichen Löschen geschützt, was bei dsa.msc aber passiert. Das was du sinnvoll damit administrieren willst. Ja würde man aber meist bleiben lassen, denn im Endeffekt spricht das Deaktivieren dann für schlechtes Design, IMHO. ;) -

Windows Server 2019 Landschaft

NorbertFe antwortete auf ein Thema von SaschaVolk in: Microsoft Lizenzen

Irgendwie kommen mir diese ungeraden Zahlen der verschiedenen Lizenzen merkwürdig vor. Das bezieht sich auf Office, Windows CALs und Exchange CALs. Es kann alles seine Richtigkeit haben, aber so für sich sieht es merkwürdig aus. Du greifst von einem Mobile Device auf den TS zu. Also benötigt afair das Mobile Device auch eine Office Lizenz (da nach Geräten lizenziert wird). -

Windows Server 2019 Landschaft

NorbertFe antwortete auf ein Thema von SaschaVolk in: Microsoft Lizenzen

Die öffnen also remote den Desktop auf dem TS oder die connecten zu irgendeinem Dienst auf dem TS? -

Windows Server 2019 Landschaft

NorbertFe antwortete auf ein Thema von SaschaVolk in: Microsoft Lizenzen

Worauf greifen die denn dann zu? -

Windows Server 2019 Landschaft

NorbertFe antwortete auf ein Thema von SaschaVolk in: Microsoft Lizenzen

Warum 26 Exchange CALs aber 30 Windows CALs? -

Wie und wo strukturiert man am besten OUs?

NorbertFe antwortete auf ein Thema von kaineanung in: Active Directory Forum

Mit welchem Werkzeug du die erstellst ist doch egal. Kannst auch Powershell oder dsadd nehmen. Und ja in meinen Augen sollte man OUs verwenden. Eine Abbildung der Firmenhierarchie ist selten sinnvoll. Bye Norbert -

Windows Server 2019 Landschaft

NorbertFe antwortete auf ein Thema von SaschaVolk in: Microsoft Lizenzen

Wie kommst du darauf? Ich kenne keine Serverlizenzen mit inkludierten CALs (jedenfalls nicht mehr seit 2003). Nein. Wieso eigentlich 26? Bei allen CALs immer auch die Frage nach Benutzer- oder Geräte-CAL (erstere wäre wahrscheinlich sinnvoller). Wie lizenzierst du die virtuellen Windows Pro? BEim Thema Replikat überlasse ich anderen die Antworten. -

Microsoft Windows Server 2016 Lizenzierungshilfe

NorbertFe antwortete auf ein Thema von NorbertFe in: Microsoft Lizenzen

Die Anzahl der Knoten hat keinen Einfluss darauf, denn die Anzahl der notwendigen Lizenzen wächst ja identisch bei Standard und Datacenter. Und VMotion ist eigentlich in der Praxis auch irrelevant, denn niemand den ich kenne nutzt das NICHT, wenn er es kann. Insofern sind das dann FUchsereien, die mehr Aufwand im Nachweis erfordern als es kostet einfach die entsprechenden Lizenzen zu nutzen. -

Consumer oder Enterprise SSD

NorbertFe antwortete auf ein Thema von xrated2 in: Windows Server Forum

Klingt super. Mach das doch :)