-

Gesamte Inhalte

43.299 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von NorbertFe

-

WebZertifikat der CA wird in Chrome nicht erkannt

NorbertFe antwortete auf ein Thema von Abacus08 in: Windows Server Forum

Indem du deine CA entsprechend konfigurierst. Das Rootzert muss also auch SHA2 haben. Bspw: https://www.frankysweb.de/migration-stammzertifizierungsstelle-sha1-zu-sha256-hashalgorithmus/ -

eMail-Alias in M365 Exchange möglich?

NorbertFe antwortete auf ein Thema von cbrocker in: MS Exchange Forum

Du kannst nur Aliase vergeben, für die du die Domain auch im Tenant hinterlegt hast. Wär ja auch sehr schräg, wenn das anders wäre. -

2012R2DC - Reicht ein OEM Lizenzaufkleber als Nachweis für den Lizenzbesitz

NorbertFe antwortete auf ein Thema von Bandit in: Microsoft Lizenzen

War das bei VL schon jemals anders? -

lokale Administratoren auf bestimmten Rechnern

NorbertFe antwortete auf ein Thema von Garant in: Active Directory Forum

Das geht aber nur, wenn deine AD Struktur das hergibt, denn du willst die Berechtigungen ja sicher nicht für jeden der betroffenen PCs explizit für den Nutzer erlauben. Bringt also nur etwas, wenn die entsprechenden Computer alle in einer OU stecken und zwar nur diese. -

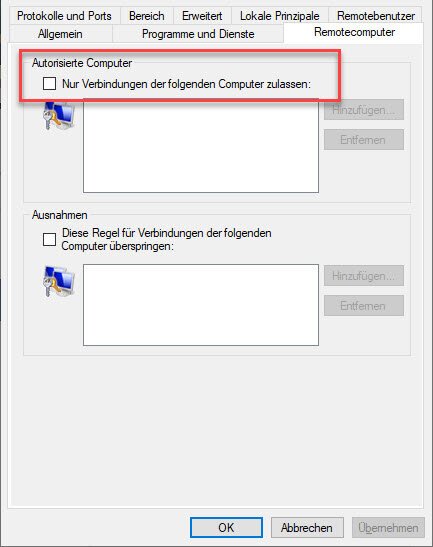

Windows Firewall: Alle öffentlichen IPs sperren und nur eine zulassen

NorbertFe antwortete auf ein Thema von SabSchSch in: Windows Forum — LAN & WAN

Red ich sogar mit Bild irgendwie undeutlich? Was genau kann man denn DARAN missverstehen? Haken rein, eure IP (public) rein und fertig. -

Windows Firewall: Alle öffentlichen IPs sperren und nur eine zulassen

NorbertFe antwortete auf ein Thema von SabSchSch in: Windows Forum — LAN & WAN

Hmm wie kann man denn da was anderes reininterpretieren? Nicht, dass das an der Stelle wirklich der sinnvollste Block wäre, aber er würde wenn es auf Protokollebene ausreichend ist seinen Zweck erfüllen. -

AD Aufräumen für Migration

NorbertFe antwortete auf ein Thema von autowolf in: Active Directory Forum

Nee so alt auch nicht ;) https://techcommunity.microsoft.com/t5/microsoft-security-and/manually-publishing-and-un-publishing-terminal-server-license/ba-p/246492 -

AD Aufräumen für Migration

NorbertFe antwortete auf ein Thema von autowolf in: Active Directory Forum

Bin da nicht ganz sicher, aber afaik ist das ein Überbleibsel aus Windows 2000 und evtl. 2003 Zeiten. Neue Lizenzservices nutzen dieses Ding jedenfalls nicht mehr. -

Fehlermeldung beim verschieben von E-Mails in öffentliche Ordner

NorbertFe antwortete auf ein Thema von MGoedde in: MS Exchange Forum

LOL naja da würd ich mindestens noch 8 Cores dazurechnen. Dann hast du pro core dann ca. 4 Nutzer. ;) Wie macht MS das nur im Datacenter? ;) -

Dabei predigen viele doch immer KISS. :) Und er ist damit nicht gemeint:

-

Exchange Security Fixes - 03/2021

NorbertFe antwortete auf ein Thema von Nobbyaushb in: MS Exchange Forum

Danke. Na wär die Frage, wieviel "a small subset of Exchange components" ist. ;) -

Exchange Security Fixes - 03/2021

NorbertFe antwortete auf ein Thema von Nobbyaushb in: MS Exchange Forum

Hmm... bleibt spannend. Hast du "laut Berichten" mal als Link? :) -

SSL3 etc. deaktivieren klappt nicht vernünftig

NorbertFe antwortete auf ein Thema von todde_hb in: Windows Forum — Security

Man kann den Kram aber exportieren und hinterher per GPP rausschicken. Immer noch schneller ;) Und was gern vergessen wird ist TLS 1.2 für .net zu aktivieren. Das macht IISCrypto nämlich nicht. -

SSL3 etc. deaktivieren klappt nicht vernünftig

NorbertFe antwortete auf ein Thema von todde_hb in: Windows Forum — Security

Deswegen einfach das genannte Tool nehmen und schon wird alles gut. ;) Für Applikationen die sich daran nicht halten, muss man das natürlich gesondert konfigurieren. -

Exchange 2013 MAPIoverHTTP aktivieren

NorbertFe antwortete auf ein Thema von Dabinam in: MS Exchange Forum

Das hilft auf der Clientseite aber wenig. -

Exchange 2013 MAPIoverHTTP aktivieren

NorbertFe antwortete auf ein Thema von Dabinam in: MS Exchange Forum

Kannst ja mal einen Feature Request bei MS einreichen. :) -

Exchange 2013 MAPIoverHTTP aktivieren

NorbertFe antwortete auf ein Thema von Dabinam in: MS Exchange Forum

Das Ding nennt sich AUTOdiscover. ;) Was vermutest du also? Wenn du also nicht händisch am Client Mapi/http deaktiviert hast, funktioniert es automagisch. -

Exchange 2013 MAPIoverHTTP aktivieren

NorbertFe antwortete auf ein Thema von Dabinam in: MS Exchange Forum

Erst Exchange? Ich dachte, dass hat das Active Directory schon vorher geschafft. ;) -

Exchange Security Fixes - 03/2021

NorbertFe antwortete auf ein Thema von Nobbyaushb in: MS Exchange Forum

Naja, hat MS da wirklich in den letzten Monaten schon mal Details zu solchen Dingen veröffentlicht? Die ändern zwar ständig ihr MSRC Portal, aber ich würde sagen, leserlicher wurde es bisher dadurch nicht. Und mehr Details finden sich eben auch nicht. Muss man wohl wieder warten, bis die PoC dann auf Github auftauchen. ;) -

Exchange 2013 MAPIoverHTTP aktivieren

NorbertFe antwortete auf ein Thema von Dabinam in: MS Exchange Forum

Das liegt daran, dass du zu ungeduldig bist. Warte mal 1-2h, dann sollte das anders aussehen. -

AD Aufräumen für Migration

NorbertFe antwortete auf ein Thema von autowolf in: Active Directory Forum

Ja noch 2,5 Jahre. Also bisschen "bald" ist noch :) -

Exchange Security Fixes - 03/2021

NorbertFe antwortete auf ein Thema von Nobbyaushb in: MS Exchange Forum

Wahrscheinlich im Sourcecode unter ### hier auskommentieren, damit die Endbenutzer die GUI und Powershell für UM Service nicht mehr nutzen können zu finden. ;) -

AD Aufräumen für Migration

NorbertFe antwortete auf ein Thema von autowolf in: Active Directory Forum

Wie langweilig. ;) -

Exchange Security Fixes - 03/2021

NorbertFe antwortete auf ein Thema von Nobbyaushb in: MS Exchange Forum

Interessant, ich dachte exchange 2019 hätte gar keinen um Service mehr. :/ CVE-2021-26857 is an insecure deserialization vulnerability in the Unified Messaging service. hat wohl jemand den Code nicht aufgeräumt. ;) -

Outlook 2019 mit Exchange 2016 Kennwortabfrage

NorbertFe antwortete auf ein Thema von StefanWe in: MS Exchange Forum

Nein. Erst wenn ihr lokal dann nix mehr habt sollte man das ändern. ;) bye norbert ps: afair gibts das auch als policy pps: Jupp https://gpsearch.azurewebsites.net/Default_legacy.aspx?PolicyID=12629