-

Gesamte Inhalte

2.913 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

Kamera nach Terminalserver 2012R2 durchreichen

cj_berlin antwortete auf ein Thema von Quirk18231 in: Windows Server Forum

...also zumindest bei 2012R2 wirst Du vermutlich nicht glücklich werden - und selbst wenn, dann ist das Glück ja nicht von Dauer -

Powershell: Inhalt ersetzen in CSV

cj_berlin antwortete auf ein Thema von Garant in: Windows Forum — Scripting

Moin, klar, Get-Content liefert Dir ja eine ganze Zeile. Du brauchst Import-CSV. -

Exchange-Online - Drucker/Scanner/ERP soll Emails senden

cj_berlin antwortete auf ein Thema von wznutzer in: MS Azure Forum

Unter der Haube bestimmt, soll aber Modern Auth unterstützten oder sowas. -

Exchange-Online - Drucker/Scanner/ERP soll Emails senden

cj_berlin antwortete auf ein Thema von wznutzer in: MS Azure Forum

Moin, Steve Goodman arbeitet nach eigenen Angaben an einer Open Source-Lösung, die das ohne lokalen Exchange abbilden soll. Gesehen habe ich sie aber noch nicht. -

GPO Konfiguration Benutzernamen aus dem Startmenü entfernen wird nicht gezogen

cj_berlin antwortete auf ein Thema von Badrador in: Windows Server Forum

...nicht aber den Ein-/Aus-Knopf als solchen :-( -

Powershell: Inhalt ersetzen in CSV

cj_berlin antwortete auf ein Thema von Garant in: Windows Forum — Scripting

Importieren, im Speicher anpassen, wieder exportieren. -

RemoteApps - Terminalserver - Lizenzfehler

cj_berlin antwortete auf ein Thema von Quirk18231 in: Windows Server Forum

Dann vertrauen die neuen User vielleicht nicht dem selbstsignierten Zertifikat? Du kannst das alles herausfinden, wenn Du als "neuer User" die Seite einfach im Browser aufrufst. -

RemoteApps - Terminalserver - Lizenzfehler

cj_berlin antwortete auf ein Thema von Quirk18231 in: Windows Server Forum

Moin, im Broker kannst Du vier verschiedene Zertifikate angeben. Welches steht unter "WebAccess" bzw. mit welchem ist die Website https://server/RDWeb abgesichert? -

RemoteApps - Terminalserver - Lizenzfehler

cj_berlin antwortete auf ein Thema von Quirk18231 in: Windows Server Forum

Moin, der Titel ist also schon mal falsch - ob Du *auch noch* einen Lizenzfehler hast, kannst Du erst herausfinden, wenn Du den Zertifikatsfehler behoben hast Wenn das ein öffentliches Zertifikat war, musst Du es einfach neu kaufen und am Connection Broker einspielen. Wenn das ein selbstsigniertes Zertifikat war, musst Du es neu generieren und auf den Clients wieder als vertrauenswürdig einspielen. Und auf dem Connection Broker natürlich auch. Was "das RA-Zert" ist, entzieht sich meiner Kenntnis, daher kann ich hierzu nichts sagen. Es geht aber bei dem Zertifikat, das den obigen Fehler verursacht, um das Zertifikat des Web Access. -

Wie konfiguriere ich Active Directory Zertifikatsdienste richtig?

cj_berlin antwortete auf ein Thema von maile3241 in: Windows Server Forum

-

Zertifikatsdatei im Favorit speichern

cj_berlin antwortete auf ein Thema von lumb in: Windows Forum — Allgemein

Eine portable Firefox-Instanz mit eigenem (nicht-Windows) Zertifikatsstore für jede Webseite, und nur das passende Client-Zertifikat für die jeweilige Seite dort importiert. Anstelle von Bookmarks in einem Browser kommen dann mehrere/viele Verknüpfungen auf dem Desktop für mehrere Browser. -

dcdiag und Repadmin /syncall

cj_berlin antwortete auf ein Thema von pischel in: Windows Server Forum

Prüfen, ob der DNS Record existiert und falls nein, durch den DC neu erzeugen lassen. -

Zertifikatsdatei im Favorit speichern

cj_berlin antwortete auf ein Thema von lumb in: Windows Forum — Allgemein

Moin, nein, das geht nicht. Ich hätte einen Ansatz wie Du das lösen kannst, der ist aber so bescheuert, dass ich ihn uns ersparen werde -

DatabaseAvailabilityGroup entfernen Hybrid

cj_berlin antwortete auf ein Thema von jcwre in: MS Exchange Forum

das ist weil es seit Exchange 2010 keine Speichergruppen mehr gibt. -

Kerberos-Key-Distribution-Center Ereignis ID 37

cj_berlin antwortete auf ein Thema von pischel in: Windows Server Forum

Ja, das ist PAC Validation. Wenn Du keine Authentifizierungsprobleme hast, ist dieses Ereignis dafür da, um festzustellen, welche Anwendungen keinen PAC im Request platzieren und evtl. leiden werden, wenn die PAC Validation irgendwann zu 100% verpflichtend wird. -

Nicht richtig gelöschter Benutzer in Exchange verblieben - wie entfernen?

cj_berlin antwortete auf ein Thema von hacori in: MS Exchange Forum

IsMoveDestination : True -

Exchange nach O365 Migration - Vorgehensweise

cj_berlin antwortete auf ein Thema von wznutzer in: Active Directory Forum

Ja, Cloud bedeutet "weg mit den Sonderlocken". -

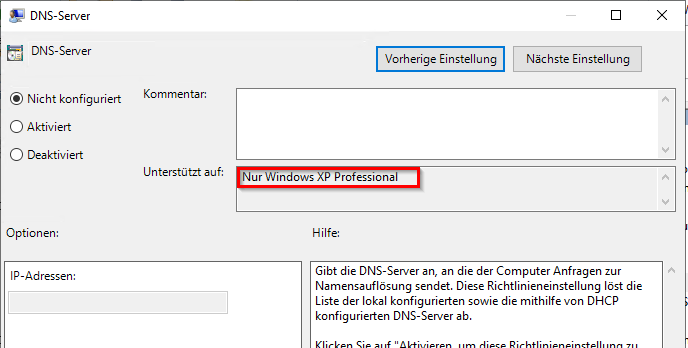

DNS Server auf allen Windows Server aktualisieren

cj_berlin antwortete auf ein Thema von Kuddel071089 in: Windows Server Forum

Was lernen wir also aus diesem Thread? Konfigurationsmanagement auf Servern ist NICHT optional, wenn man mehr als einen oder zwei davon hat -

Der Domänencontroller MUSS gegen unautorisierte Neustarts geschützt werden!

cj_berlin antwortete auf ein Thema von Dayworker in: Windows Forum — Security

Von welchem Gesetz? -

DNS Server auf allen Windows Server aktualisieren

cj_berlin antwortete auf ein Thema von Kuddel071089 in: Windows Server Forum

-

DNS Server auf allen Windows Server aktualisieren

cj_berlin antwortete auf ein Thema von Kuddel071089 in: Windows Server Forum

-

Telnet SSH und Putty?

cj_berlin antwortete auf ein Thema von SilentWolf in: Windows Forum — Allgemein

Moin, geht es Dir darum, die Serverseite bereitzustellen? Auf Windows Servern bis inkl. 2012R2 kannst Du Telnet-Server als Feature aktivieren. SSH-Verbindungen kann jede Linux-Distribution entgegennehmen. Und auf Windows 10 gibt es den openSSH-Server als optionales Feature. -

Nicht richtig gelöschter Benutzer in Exchange verblieben - wie entfernen?

cj_berlin antwortete auf ein Thema von hacori in: MS Exchange Forum

Moin, wird die Mailbox denn angezeigt, wenn Du nach Get-Mailbox *nicht* filterst? Vielleicht ist es ja keine "UserMailbox"... -

Hyper V zwei Netzwerkkarten und zwei Internetzugänge

cj_berlin antwortete auf ein Thema von axl in: Virtualisierung

Was soll ich denn dazu sagen? Zwei Berater, drei Meinungen. Ich kenne keinen PoC für aktuelle Betriebssystem-Versionen, der nicht ganz massiv zusätzliche Informationen erfordern würde, über die ein externer Angreifer normalerweise nicht verfügt. Nils kennt so etwas vielleicht. Ich war schon bei Dutzenden Pentests dabei, auch mit hohem Schutzbedarf, wo es nicht gelungen ist. Aber prinzipielle Nicht-Machbarkeit wird dadurch natürlich nicht begründet. -

Hyper V zwei Netzwerkkarten und zwei Internetzugänge

cj_berlin antwortete auf ein Thema von axl in: Virtualisierung

Ja, weil @NilsK die Überzeugung vertritt, dass "man" aus der VM auf den Host ausbrechen kann. Nimmt man das als gegeben hin, so bleibt als Lösung nur nicht virtualisieren.