-

Gesamte Inhalte

2.913 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

Exchange Weiterleitung wirkt trotz Deaktivierung/Löschung

cj_berlin antwortete auf ein Thema von tobinator_1991 in: MS Exchange Forum

Moin, wenn's im RESOLVER forwarded ist, dann wird es wohl eine Mailbox-Weiterleitung sein. https://docs.microsoft.com/en-us/Exchange/recipients/user-mailboxes/email-forwarding?view=exchserver-2019 -

Neue Struktur für Admin PCs - wie am besten realisieren?

cj_berlin antwortete auf ein Thema von phatair in: Windows Forum — Security

Korrekt, aber ich meine, @phatair würde gern wissen, an wen er die PN schicken soll -

2 Faktor Authentifizierung Exchange 2019 on premise ?

cj_berlin antwortete auf ein Thema von Lukikum in: MS Exchange Forum

...und completely unrelated, aber dennoch sehr wichtig: es heißt "on premiseS" -

Mir fehlen noch zwei "Meilensteine" in meiner Karrierre: Buch veröffentlichen und ein "Full-Size" Event organisieren. Eigentlich sollte es der PSDay DE sein, aber vielleicht baue ich irgendwann mal ein themenoffenes Event.

-

Einerseits gebe ich Nils Recht. Andererseits möchte das Volk ja *eigentlich* solch eine "mehr als nur Vorträge"-Konferenz haben. Also wird es wohl wieder eine geben, und grundsätzlich spricht ja nichts dagegen, dass es wieder die CIM sein könnte. Aber falls nicht - wir sind ja noch ein paar Jahre da, und ob's Lingen, Hannover, München oder Berlin ist - wenn jemand ruft, fahren wir auch hin

-

Neue Struktur für Admin PCs - wie am besten realisieren?

cj_berlin antwortete auf ein Thema von phatair in: Windows Forum — Security

Moin, was @MurdocX sagt. Holt euch jemanden ran, der sich mit sowas auskennt, und diskutiert das mit ihr konkret, statt mit uns hier im Forum abstrakt. Wäre ich aber derjenige, den ihr einkauft, gäbe es zwei Punkte, über die ich mit mir gar nicht erst diskutieren lassen würde: 1. Admin-Accounts kommen in einen separaten Forest (und nein, es ist kein Aufwand, ihn zu bauen und einen einseitigen Trust einzurichten) 2. PAWs sind auf dedizierter Hardware abzubilden - entweder als physische Notebooks oder als nicht-persistente VDI (ebenfalls auf einer separaten Virtualisierung, deren Management-Schnittstellen aus dem Produktionsnetzwerk nicht erreichbar sind). Und das Betriebssystem. an dem sich Admin-Accounts interaktiv anmelden, hat Ceredential Guard aktiviert. -

Globale Softwareinstallationen vermeiden

cj_berlin antwortete auf ein Thema von impuls87 in: Active Directory Forum

Moin, schau: der Hersteller eines Programms baut einen Installer, der das Programm so installiert, dass Adminrechte zwar für die Installaiton, nicht aber für die Ausführung des Programms benötigt werden Du gibst User A Adminrechte auf einer Maschine User A installiert das Programm auf dieser Maschine alle anderen können das Programm dann nutzen. Alles by design also, Will damit sagen: Wenn Du verhindern willst, dass alle außer User A ein bestimmtes Programm nutzen können, hat es nichts damit zu tun, wer das Programm installiert hat. Hier brauchst Du Code-Ausführungskontrolle, bei Windows wäre das AppLocker. Damit kannst Du festlegen, wer bestimmte Programme starten darf - egal, wie sie auf die Maschine gekommen sind. -

Adobe Reader 2020 - Automatischer Import von Zertifikaten über GPO?

cj_berlin antwortete auf ein Thema von v-rtc in: Windows Server Forum

Vielleicht zur Erklärung: Diese Einstellungen weisen den Reader an, den Windows CertStore zu verwenden, und verhindern, dass User ihre eigenen Zertifikate im Reader erzeugen können. -

Adobe Reader 2020 - Automatischer Import von Zertifikaten über GPO?

cj_berlin antwortete auf ein Thema von v-rtc in: Windows Server Forum

Zum Signieren? Ja, musste ich. Windows Registry Editor Version 5.00 [HKEY_CURRENT_USER\Software\Adobe\Adobe Acrobat\DC\Security\cPubSec] "bSelfSignCertGen"=dword:00000000 "bEnableCEFBasedUI"=dword:00000000 [HKEY_CURRENT_USER\Software\Adobe\Adobe Acrobat\DC\Security\cASPKI\cMSCAPI_DirectoryProvider] "bCertStoreImportEnable"=dword:00000001 "bMSStoreTrusted"=dword:00000001 "iMSStoreTrusted"=dword:00000062 [HKEY_CURRENT_USER\Software\Adobe\Acrobat Reader\DC\Security\cPubSec] "bSelfSignCertGen"=dword:00000000 "bEnableCEFBasedUI"=dword:00000000 [HKEY_CURRENT_USER\Software\Adobe\Acrobat Reader\DC\Security\cASPKI\cMSCAPI_DirectoryProvider] "bCertStoreImportEnable"=dword:00000001 "bMSStoreTrusted"=dword:00000001 "iMSStoreTrusted"=dword:00000062 Und wenn Du 64-/32-Bit-Unterschiede hast, dann diese auch berücksichtigen. -

Empfang von externen deaktivieren

cj_berlin antwortete auf ein Thema von Garant in: MS Exchange Forum

Da es ein zyklischer Prozess ist, dürfte das Ergebnis nicht aussagekräftig sein -

Empfang von externen deaktivieren

cj_berlin antwortete auf ein Thema von Garant in: MS Exchange Forum

IMO hast Du nichts übersehen. Ich kann mir drei Erklärungen für das Phänomen vorstellen: Du hast nach dem Hinzufügen des Users zu der Gruppe nicht lange genug gewartet, und Exchange weiß noch nichts davon Es gibt eine höher priorisierte Regel, die zutrifft und mit Action "und keine weiteren Regeln anwenden" versehen ist. Der Absender wird aus irgendeinem Grund als intern erkannt. -

Benutzer GPO wird nicht angewandt

cj_berlin antwortete auf ein Thema von SabSchSch in: Windows Forum — LAN & WAN

Du wendest eine Benutzer-GPO auf Computer an. Entweder musst Du hier Loopback Processing aktivieren (mit allen Folgen) oder die GPO auf User anwenden und in der Security-Filterung oder im WMI sicherstellen, dass sie nur auf dem Terminalserver greift. -

Terminal Server /RDP-Server, Office Programme nach erneuter Anmeldung nicht nutzbar

cj_berlin antwortete auf ein Thema von SabSchSch in: Windows Forum — LAN & WAN

Sorry, Du hast dort am Freitag gepostet, jetzt ist Montag früh, und es sind inzwischen überall Sommerferien. Und, völlig unabhängig davon, haben freie Foren, in denen Leute Dir in ihrer Freizeit helfen, keine SLA. -

Terminal Server /RDP-Server, Office Programme nach erneuter Anmeldung nicht nutzbar

cj_berlin antwortete auf ein Thema von SabSchSch in: Windows Forum — LAN & WAN

Moin, das mitkopierte Design ist zwar für die Wissenden Hinweis genug, aber die Regeln der Fairness und die Foren-Regeln gebieten es, auf Cross-Posts hinzuweisen: https://social.technet.microsoft.com/Forums/de-DE/04a2c1c0-d157-4c3d-bc65-81f042e0bd07/terminal-server-officeprogramme-nicht-mehr-nutzbar?forum=windowsserver16de -

Backup aller DNS Zonen und Einträge

cj_berlin antwortete auf ein Thema von Kuddel071089 in: Windows Forum — Scripting

Erstens sind die DNS Zonen in einer (zwei) anderen Partition(en). Man könnte also im Zweifel erst mal nur die wiederherstellen. Und dann kannst Du ja aus einem AD-Backup auch einzelne Elemente wiederherstellen, so auch einzelne DNS Records, falls nötig -

Backup aller DNS Zonen und Einträge

cj_berlin antwortete auf ein Thema von Kuddel071089 in: Windows Forum — Scripting

Ich habe die Anpassung der Doku angestoßen. -

Backup aller DNS Zonen und Einträge

cj_berlin antwortete auf ein Thema von Kuddel071089 in: Windows Forum — Scripting

Moin, ja, das ist ein bekannter BugFehler in der Doku. Die Doku sagt zwar, man kann einen Pfad angeben, aber er nimmt nur Dateinamen. Dann fährst Du dein Skript halt als System und definierst auf dem zentralen Server eine Freigabe, in die Domain Controller schreiben dürfen. -

Backup aller DNS Zonen und Einträge

cj_berlin antwortete auf ein Thema von Kuddel071089 in: Windows Forum — Scripting

Das Wording dieser Empfehlung von Microsoft hätte ich gern gelesen -

PowerShell Invoke-RestMethod Antwort auf POST

cj_berlin antwortete auf ein Thema von testperson in: Windows Forum — Scripting

Moin, das ist der Unterschied zwischen Invoke-WebRequest und Invoke-RestMethod. Ersteres gibt die Antwort des Webservers 1:1 an Dich weiter, und da müsstest Du diese Sachen sehen. Zweiteres versucht den Output zu parsen, und wenn der Output tatsächlich nur aus Returncode und Header besteht, also keinen Body hat, gibt es nichts zu parsen. -

Upgrade Memberserver 2012 (nicht R2) auf 2019 - wenn nur 1x DSP Lizenz 2019 vorhanden

cj_berlin antwortete auf ein Thema von mcdaniels in: Windows Server Forum

Moin, das ist ein Downgrade*recht*, nicht eine Downgrade*befähigung*. Und Du brauchst für den Zwischenschritt keinen Key, eine nicht aktivierte Version läuft 120 Tage. Datenträger allerdings schon. Wenn Du dir nicht selbst helfen kannst, haben OEMs meistens ROK-Kits mir Installationsmedien für ca. 30-40 Euro im Angebot. Allein in der Zeit, die diese Diskussion und das Lesen der PURs Dich beschäftigt haben, wärest Du schon halb mit dem Neuaufbau fertig. -

Upgrade Memberserver 2012 (nicht R2) auf 2019 - wenn nur 1x DSP Lizenz 2019 vorhanden

cj_berlin antwortete auf ein Thema von mcdaniels in: Windows Server Forum

Das sagen die Leute immer. Als ob der Erfolg eines Inplace-Upgrades durch irgendwas garantiert wäre. -

Dockingstation und nur die angeschlossen USB geräte anzgeien lassen

cj_berlin antwortete auf ein Thema von Nour in: Windows Forum — Scripting

Das liest sich irgendwie wie die dritte Fortsetzung zu einem bereits bestehenden Thread. Was ist denn Deine Frage? -

Moin, Du musst die physikalischen Cores lizenzieren. Datacenter= 24 Cores lizenzieren, so viele Windows Server-VMs betreiben wie Du willst Standard = 24 Cores lizenzieren, 2 VMs betreiben 2xStandard = 2x24 Cores lizenzieren, 4 VMs betreiben 3xStandard = 3x24 Cores lizenzieren, 6 VMs betreiben usw. Solange die Replikas nicht starten, muss das zweite Blech nicht lizenziert werden.

-

Wie konfiguriere ich Active Directory Zertifikatsdienste richtig?

cj_berlin antwortete auf ein Thema von maile3241 in: Windows Server Forum

Für Server-Zertifikate ist das alles auch überhaupt kein Problem, denn das sind geringe Stückzahlen, lange Laufzeiten und keine Authentifizierungsfähigkeit. Spannend wird es erst, wenn 802.1X und Kerberos ins Spiel kommen. -

GPO Konfiguration Benutzernamen aus dem Startmenü entfernen wird nicht gezogen

cj_berlin antwortete auf ein Thema von Badrador in: Windows Server Forum

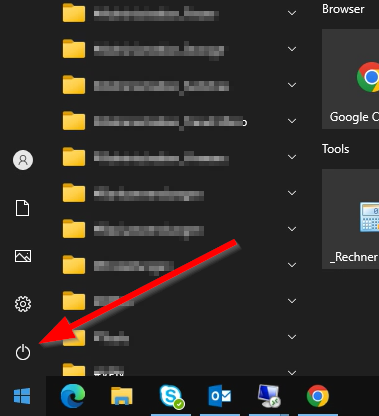

...aber davon verschwindet in Windows 10 doch nicht das Symbol im Startmenü, oder? Also dieses hier: