-

Gesamte Inhalte

2.913 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

Domain Join Hardening Changes mit dem CU 10/22

cj_berlin antwortete auf ein Thema von phatair in: Active Directory Forum

Ich denke, es geht darum, dass jemand z.B. einen SCCM (seit der Ignite; Intune) Site-Server umzieht und das alte Computer-Objekt liegen lässt. Dieses ist Admin auf der SQL-Datenbank und meistens auch auf dem SQL Server, sowie auf sämtlichen anderen SCCM-Servern. Joine ich als Attacker eine Maschine, wo ich lokaler Admin bin, unter diesem Namen, dann kann ich an die SQL-Datenbank, und dort sind Kennwörter von Accounts, die Admin sind auf allen Clients und ggfls. auch Servern, usw. usw. usw.... -

Einfallstore Ransomeware (die zweite)

cj_berlin antwortete auf ein Thema von Thomas Maggnussen in: Windows Forum — Security

-

Einfallstore Ransomeware (die zweite)

cj_berlin antwortete auf ein Thema von Thomas Maggnussen in: Windows Forum — Security

Weil Du die Schäden, die ohne Patches möglicherweise aufgetreten wären, nicht siehst. Diese Argumentation kennt man aus der Diskussion übers Impfen, und in den seltensten Fällen kommt man da auf den grünen Zweig Viel wichtiger wäre jedoch: Wie oft macht ihr eine Restore-Übung? Also von der letzten Stufe, wenn die beiden vorherigen gefallen sind? -

Moin, DNS für den Domänennamen ist nicht site aware, sondern wird immer alle DCs für die Domäne zurückgeben. Der Auffindung eines DC für die Anmeldung oder GC-Lookup tut es aber keinen Abbruch, da der DC Locator Prozess sehr wohl site aware ist. Die Sites müssen dafür aber natürlich die physische Topologie abbilden. Welches wirkliche Problem versucht Du denn zu lösen?

-

Powershell sauberes Scripting und Error Handling

cj_berlin antwortete auf ein Thema von StefanWe in: Windows Forum — Scripting

Moin, entweder ein eigenes Try/Catch für jeden Aufruf (das würde man vermutlich ohnehin in einer Schleife machen, dann wäre es nur ein Try/Catch - in der Schleife halt), oder Add-ADPrincipalGroupMembership mit mehreren Gruppen verwenden, oder aber ein Trap - dann aber aufpassen, in welchem Scope die Aufrufe sind - Trap springt immer hinter das Ende des Script Blocks, in den der Fehler aufgetreten ist (hier wäre die Schleife evtl. ungünstig). -

Einfallstore Ransomeware (die zweite)

cj_berlin antwortete auf ein Thema von Thomas Maggnussen in: Windows Forum — Security

Ich sage es mal so: Es gibt noch sehr viele Domain-Admins mit Email-Postfach und/oder Internet-Berechtigung Wenn in der Umgebung beispielsweise ein 2012er DC mit aktiviertem Print Spooler vorhanden ist, der seit 3 Jahren nicht gepatcht wurde, agiert jeder authentifizierter Angreifer (=User, der auf ein Dokument mit Makro clickt) eine halbe Sekunde später mit der Identität eines Domain Controllers, was im Zweifel noch etwas höher ist als Domain Admin. Oh, und noch etwas: "Ransomware" hat nur ein "e", nämlich am Ende. -

Richtlinien für Softwareeinschränkungen werden nicht angewendet

cj_berlin antwortete auf ein Thema von basstscho in: Windows 11 Forum

Moin, mit 22H2 würde ja das Smart App Control eingeführt, quasi dynamisches WDAC mit GUI. Und obwohl Smart App Control nur bei Neuinstallationen aktiviert werden kann, werden in den Docs nur WDAC und AppLocker als Code Control-Technologien erwähnt. Vielleicht wurde SRP auch tatsächlich abgeschafft... Ich frag mal. -

W2K22 - lokales Adminpasswort kann nicht geändert werden.

cj_berlin antwortete auf ein Thema von wznutzer in: Windows Server Forum

Ich hatte mich schon gewundert - es gibt sicher Dinge, die ich über AD noch nicht weiß, aber dass mir solche Basics über all die Jahre entgangen wären, das hat mir schon Angst gemacht. Aber wenn Martin das sagt, dachte ich mir... -

Rückmeldung insufficentAccessRights 00000005 + secerr: dsid-12345678 problem 4003

cj_berlin antwortete auf ein Thema von Dutch_OnE in: Active Directory Forum

Audit hochdrehen und auf den DCs genug Platz für die dann deutlich größeren Eventlogs vorsehen. -

Microsoft SQL Hochverfügbarkeitscluster kann Computerkonto Kennwort nicht mehr ändern

cj_berlin antwortete auf ein Thema von Dutch_OnE in: Windows Server Forum

Das muss aber genau andersherum sein??? -

Netzwerk für bestimmten Benutzer deaktivieren

cj_berlin antwortete auf ein Thema von TimS in: Windows 10 Forum

Nein, wird er nicht, denn Du wirst diesen Maschinen gar keine Route ins Internet mitgeben, sondern nur bis zum Proxy. Da Du immer noch nicht verraten hast, was denn einen "nicht internet-Berechtigten" daran hindern wird, sich an einen internetfähigen PC zu setzen, müssen wir das wohl als Lösung hinnehmen Und dann kommt ein Student mit einem USB-WLAN-Adapter... -

Netzwerk für bestimmten Benutzer deaktivieren

cj_berlin antwortete auf ein Thema von TimS in: Windows 10 Forum

Dann kannst Du doch einfach die LAN-Stecker rausziehen Gleicher Effekt, und geht schneller. Dann würde ich sagen (wenn ich euer Konstrukt richtig verstehe, natürlich): Proxy mit Authentifizierung, unterbinden, dass die Authentifizierung gespeichert werden kann, und der Proxy authentifiziert sich gegen RADIUS. -

Powershell Text in Var suchen

cj_berlin antwortete auf ein Thema von animagus46 in: Windows Forum — Scripting

Moin, Deine Variable ist ein Array. Um nach Elementen zu suchen, die einen bestimmten Text beinhalten, brauchst Du also Where-Object mit -like oder -match. Und -contains macht was ganz anderes, musst Du nachlesen. -

E-Mail-Adressen außerhalb Office365

cj_berlin antwortete auf ein Thema von peterg in: Windows Forum — Allgemein

Googlen? Dich belesen? Damit Du weißt, was Du eigentlich (technisch) fragst, und die Antworten interpretieren kannst? -

GPO Kontrolle / Logging / Check

cj_berlin antwortete auf ein Thema von Quirk18231 in: Windows Server Forum

Ich find's auch immer furchtbar, wenn eine einfache Google-Suche wie https://www.google.de/search?q=gruppenrichtlinien+logging keinerlei Ergebnisse liefert -

E-Mail-Adressen außerhalb Office365

cj_berlin antwortete auf ein Thema von peterg in: Windows Forum — Allgemein

Ja. Ich schrieb: Das ist was völlig anderes als euer Connector, der Mails von Druckern akzeptiert. -

GPO Kontrolle / Logging / Check

cj_berlin antwortete auf ein Thema von Quirk18231 in: Windows Server Forum

Klar. GPRESULT, Logs, Debug Logs usw. usw. -

E-Mail-Adressen außerhalb Office365

cj_berlin antwortete auf ein Thema von peterg in: Windows Forum — Allgemein

Huch? Accepted Domains haben mit dem Senden wenig zu tun. -

E-Mail-Adressen außerhalb Office365

cj_berlin antwortete auf ein Thema von peterg in: Windows Forum — Allgemein

Moin, Du kannst auch in O365 eine Accepted Domain vom Typ "internal Relay" anlegen. Partner-Connector anlegen und fertig. MX muss auf O365 zeigen. -

E-Mail an dynamische Verteilergruppe wird nicht zugestellt.

cj_berlin antwortete auf ein Thema von dormi98 in: MS Exchange Forum

Beim RecipientContainer muss die OU stehen, wo die Mitglieder drunter sind. -

RDP-Zugriff auf Server mit Nicht-Windows-Client

cj_berlin antwortete auf ein Thema von Weingeist in: Microsoft Lizenzen

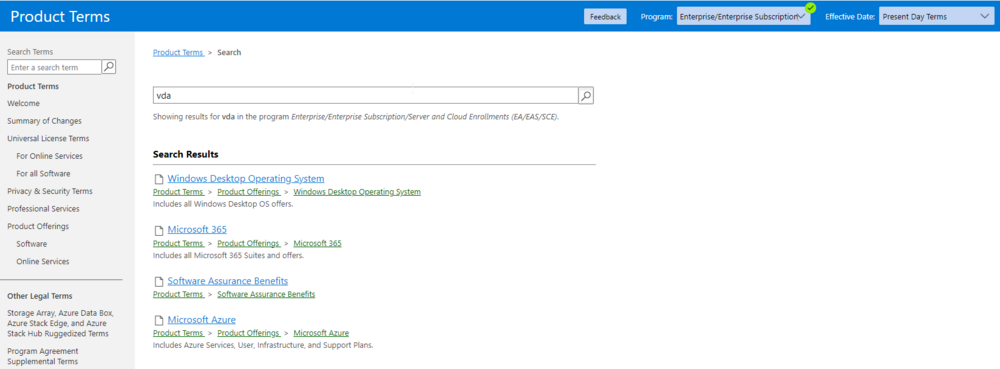

Das steht aber nirgends Hier nicht: https://learn.microsoft.com/en-us/windows-server/remote/remote-desktop-services/rds-client-access-license Und wenn man in den Product Terms nach VDA sucht, kommen ausschließlich Dokumente für Desktop-OS raus: -

RDP-Zugriff auf Server mit Nicht-Windows-Client

cj_berlin antwortete auf ein Thema von Weingeist in: Microsoft Lizenzen

Nicht falsch. In einem Netzwerk, das ausschließlich aus zwei Windows 10-Maschinen besteht, benötigt man für den Zugriff von Maschine A auf Maschine B keine CALs. Es gibt auch gar keine "Windows Client CALs". Das CAL-Erfordernis kommt beim Zugriff auf ein Client-OS nicht aus diesem Zugriff, sondern aus der vorhandenen Infrastruktur, und hätte vermutlich bereits in dem Moment bestanden, wo der Thin Client bootet und von einem Windows-DHCP seine IP-Konfiguration erhält. -

RDP-Zugriff auf Server mit Nicht-Windows-Client

cj_berlin antwortete auf ein Thema von Weingeist in: Microsoft Lizenzen

Moin, VDA ist doch nur der Tatsache geschuldet, dass es keine valide Lizenzierung für virtualisierte Desktop-OS "per se" gibt. Das Server-OS hingegen musst Du zwingend via Blech lizenzieren, und dann ist es lizenziert, braucht also nichts zusätzlich. Zugriff auf den Server --> CAL, Zugriff auf den Server per Remoting (RDP, ICA, Blast, you name it) --> RDSCAL. Und das ist völlig unabhängig davon, ob der Server virtuell, physisch, imaginär ist oder sonst wie ist. Und auch unabhängig davon, was auf dem Client läuft. Beim Zugriff auf ein Client-OS brauchst Du schon mal keine CALs, denn CALs sind ein Server-"Feature". RDSCALs brauchst Du nur, wenn Du irgendeine RDS-Serverrolle für den Zugriff verwendest - Connection Broker, RD Gateway, RDWeb oder was weiß ich. Und wenn der zugreifende Client ein nicht qualifiziertes OS fährt, brauchst Du noch die VDA, um das angesprochene OS zu lizenzieren. Das ist auch von der Art des Zugriffs unabhängig - selbst wenn Du die VMRC dafür nutzt, brauchst Du die VDA. Bei Microsoft waren die Antworten schon immer davon abhängig, mit wem Du sprichst, vielleicht hast Du "früher" einfach mehr Glück gehabt. -

RDP-Zugriff auf Server mit Nicht-Windows-Client

cj_berlin antwortete auf ein Thema von Weingeist in: Microsoft Lizenzen

Moin, Server-OS braucht kein VDA, nur RDS-CAL. -

XML-Attribut per Powershell auslesen

cj_berlin antwortete auf ein Thema von dSteph in: Windows Forum — Scripting

Dafür, wie ich bereits schrub, brauchst Du die Data Definitions.