-

Gesamte Inhalte

2.913 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

IIS mit Load Balancing installieren

cj_berlin antwortete auf ein Thema von anjaw in: Windows Server Forum

Moin, vergiss die Bücher, sie werden Dir nur erklären, was geht (und wie), und dafür reichen Docs vollkommen aus. Was dort, und auch in den Büchern, nicht stehen wird, ist, warum das eine schlechte Idee ist, und warum das in einer virtualisierten Umgebung eine geradezu disaströse Idee ist. Das musst Du dir aus Blogs zusammen suchen, und ich werde absichtlich keine Links posten, damit Du siehst, wie mühsam bereits das Auffinden dieser Informationen ist. Was Du dir auch anschauen solltest, ist https://learn.microsoft.com/de-de/iis/web-hosting/scenario-build-a-web-farm-with-iis-servers/overview-build-a-web-farm-with-iis-servers - vielleicht ist es auch schon das, was der Anforderungs-Manager gemeint hat. Alles besser als WNLB. ARR wäre, auf IIS projiziert, das, was man in der professionellen Webserver-Welt mit NGINX-Loadbalancern macht. -

Try Catch Befehl funktioniert nicht

cj_berlin antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Moin, Du verwechselst hier was. Das, was Du beschreibst, passiert bei Trap, und "continue" braucht man dort, um die Ausgabe der Fehlermeldung zu unterdrücken. Try/catch behandelt alles lokal, und "continue" führt dazu, dass der restliche Codeblock innerhalb der Schleife für diese Iteration übersprungen wird. -

Try Catch Befehl funktioniert nicht

cj_berlin antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Stimmt, das war ein anderer User. Dennoch solltest Du es so machen und nicht darauf vertrauen, dass nur DE und EN bei euch vorkommen. -

Öffnen einer zweiten Remoteapp manchmal nicht möglich

cj_berlin antwortete auf ein Thema von ChrisRa in: Windows Server Forum

Moin, siehst Du in den Logs auf dem Broker, dass ein Connection Request für die zweite App dort eingeht? Und was passiert laut Logs danach? -

IIS mit Load Balancing installieren

cj_berlin antwortete auf ein Thema von anjaw in: Windows Server Forum

Und, ganz egal, welchen Load Balancing-Mechanismus Du wählst, wird er nicht dafür sorgen, dass die *Anwendung*, die auf dem IIS läuft, auf allen Knoten synchron ist... -

Try Catch Befehl funktioniert nicht

cj_berlin antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Genau, "terminierende Fehler" sind hier das Stichwort. Einfach -ErrorAction Stop zu den Cmdlets hinzufügen, und schon sind alle Fehler terminierend. Aber noch besser ist es, die Fehler gar nicht erst entstehen zu lassen: https://it-pro-berlin.de/2016/05/powershell-hack-namen-von-standardordnern-in-einem-exchange-postfach/ Ich könnte schwören, ich habe es bereits als Antwort auf Deinen anderen Thread gepostet. -

OK, also Wake on LAN Was ist da nicht zu verstehen? Normalerweise braucht man MAC-Adressen nur in drei Fällen. Siehe meine Antwort oben - die MAC steht in DHCP.

-

An welcher Stelle?

-

Moin, wozu brauchst Du denn die MAC-Adresse? Wenn das Gerät - auch nach dem Reset - eine fixe IP haben sollte, dann brauchst Du die. Konfiguriert sich das Ding hingegen per DHCP, dann siehst Du sowohl die aktuelle IP-Adresse als auch die MAC im DHCP-Server, vermutlich ist es Dein Router. Aber die Installationssoftware und Anleitungen sind noch online: https://ftp.assmann.com/pub/DN-/DN-13023___4016032292944/

-

-

PowerShell: User aus vielen Gruppen vergleichen

cj_berlin antwortete auf ein Thema von Busfan in: Windows Forum — Scripting

Moin, ich verwirre Dich mal noch mehr, aber hier ist ein etwas dynamischerer Ansatz: $searchBase = "OU=Test,OU=ITA,DC=ita22,DC=metabpa,DC=org" # wie man die Liste der Gruppen bekommt, ist egal, Hauptsache, es sind AD-Objekte # bei mir sind alle User und Gruppen in einer Test-OU, s.o. $adGroups = Get-ADGroup -SearchBase $searchBase -Filter * # das ist das Mapping von Gruppennamen (Tabellenspalten) zu DN (Suchstring im memberOf) $groupMap = @{} # das ist die Vorlage für jede Tabellenreihe, sie umfasst den Usernamen und alle Gruppen aus der Liste # wir ordnen sie, damit der Username vorn bleibt # keine Angst, John Doe wird überschrieben $tableRow = [ordered]@{'User' = 'John Doe'} foreach ($group in $adGroups) { $groupMap.Add($group.Name, $group.distinguishedName) $tableRow.Add($group.Name, '') } $output = foreach ($user in (Get-ADUser -SearchBase $searchBase -Filter * -Properties memberOf)) { $record = [PSCustomObject]$tableRow $record.User = $user.Name $groupMap.GetEnumerator().ForEach({ if ($user.MemberOf -contains $_.Value) { $record."$($_.Name)" = 'x' } }) $record } $output | Format-Table -AutoSize Und wenn Du das in Excel haben willst, einfach die letzte Zeile durch $output | Export-CSV -Path C:\temp\GroupMatrix.csv -NoTypeInformation ersetzen -

robocopy - inkl. source Ordner kopieren

cj_berlin antwortete auf ein Thema von speer in: Windows Forum — Scripting

...weil das Programm so agiert? Es kopiert *den Inhalt* der Quelle in *den Inhalt* des Ziels. Und der Tipp ist einfach: Den Zielpfad so angeben, wie Du ihn haben willst, also in diesm Fall mit \adk. er muss nicht vorher existieren. -

Schwarzer Bildschirm bei RDP-Anmeldung

cj_berlin antwortete auf ein Thema von sugar76 in: Windows Server Forum

Moin, ich werfe noch benutzerbezogene Firewall-Regeln in den Ring. Deren Erstellung sollte man bei Terminalservern am besten von vornherein blockieren. -

Ich wüsste allerdings mindestens eine Server 2012R2-Umgebung, wo die Registrierung erst mit dem Eintragen der DHCP-Server in die Gruppe funktioniert hat (und mit dem Austragen wieder aufhörte). Der epische Post von Ace Fekay zu dem Thema ist auch deutlich jünger als Windows 2000. Go figure...

-

Mehrere Postfachberechtigungen auslesen

cj_berlin antwortete auf ein Thema von Alith Anar in: Windows Forum — Scripting

Und, falls auch bei Dir Kalender mal Calendar und Posteingänge mal Inbox heißen: https://it-pro-berlin.de/2016/05/powershell-hack-namen-von-standardordnern-in-einem-exchange-postfach/ -

Das war tatsächlich die Geburtsstunde von FSLogix und später von RDS UPD...

-

Erfordere Smartcard Anmeldung nur für interaktive Anmeldung

cj_berlin antwortete auf ein Thema von StefanWe in: Active Directory Forum

Moin, nein, Erzwingen heißt erzwingen. Das hat auch Auswirkungen - das Kennwort und das NTLM-Secret für "erzwungene" User wird halt durch AD automatisch gemanagt. Für Systeme, die explizite Authentifizierung erwarten, braucht man einen separaten User, und der hat dann halt keine SmartCard oder zumindest nicht verpflichtend. Aber für Tier 0-Admins darf es keine Anwendungen geben, die was anderes als Kerberos haben wollen. -

Get-ADGroupmember UND-Abfrage 2 Gruppen

cj_berlin antwortete auf ein Thema von firebuster112 in: Windows Forum — Scripting

Moin, entweder 2x Get-ADGroupMember und ein Compare-Object, oder 1x Get-ADPrincipalGroupMembership für alle in Frage kommenden User und das Ergebnis nach beiden Gruppen filtern. Vermutlich ist #1 schneller und einfacher. -

Einrichtung bidirektionale Vertrauensstellung zwischen zwei Domänen

cj_berlin antwortete auf ein Thema von chrismue in: Active Directory Forum

Verhindert aber nicht RENDOM. Auch Exchange im Forest verhindert nicht RENDOM, funktioniert danach halt einfach nicht mehr Ich würde migrieren. -

-

Dann setz mal den oberen Radiobutton auf 'Always'. Und, wenn DHCP nicht auf dem Domain Controller läuft (was es auch sollte!), musst Du ein Service Account eintragen und den DHCP-Server in die DNSUpdateProxy-Gruppe stecken.

-

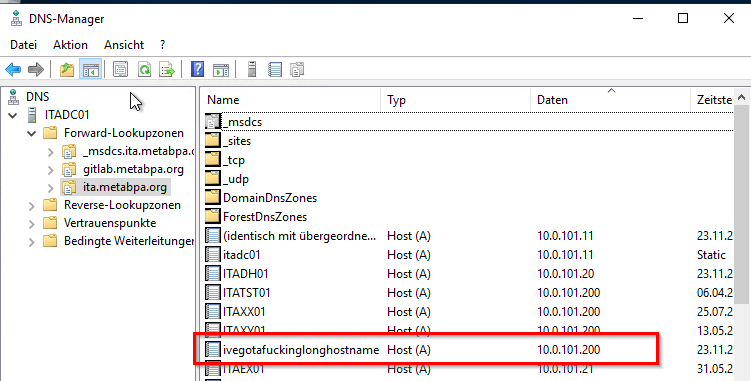

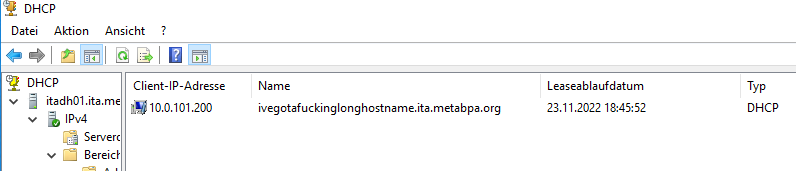

Da sind zwei Faktoren im Spiel: welche Updates lässt die Zone zu? Wenn sie auf "sichere Updates" steht, werden Linux-Clients ihre A-records nicht dynamisch registrieren können, egal wie lang sie sind. wer trägt die Records ein? Wenn das derDHCÜ-Server tut, sollte es funktionieren (und der erste Punkt keine Rolle spielen)

-

ExchangeOnline Lizenz entfernt - Mailbox wird nicht gelöscht

cj_berlin antwortete auf ein Thema von MGR in: MS Exchange Forum

User löschen, 15 Minuten warten, aus dem Papierkorb wiederherstellen. Falls es ein synchronisierter User ist, AAD Connect für diese Zeit anhalten. -

Hier liegt seit gestern Schnee. Nicht viel, bleibt aber liegen. Bin vorhin durch den Wald gefahren - traumhaft!

-

Permanenter Fehler im Eventlog - Event Id: 20790 - Quelle: Hyper-V-VMMs - Bei allen VHD/VHDX Dateien

cj_berlin antwortete auf ein Thema von magicpeter in: Virtualisierung

Moin, hat SERVERX1 denn diese GUID auf dem Host, wo die VM jetzt läuft?