-

Gesamte Inhalte

5.644 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von daabm

-

Windows 7 Restore/Neuinstallation unmöglich mit nur USB 3.0?

daabm antwortete auf ein Thema von Schweizerin in: Windows 7 Forum

Und wenn man keine WIMs bauen will, würde sich WDS/AIK anbieten - ist schnell aufgesetzt :) -

AD eines virtuellen DCs sichern/wiederherstellen

daabm antwortete auf ein Thema von peterg in: Active Directory Forum

Wie Norbert schrub - wenn nix repliziert wird, sind Snapshots eine prima Sache :-) -

Keine GPO weitergabe an Rechner

daabm antwortete auf ein Thema von tobraa in: Active Directory Forum

War net bös gemeint - Norbert und ich sind MVP für Gruppenrichtlinien und beackern "nebenher" auch die entsprechenden Technet-Foren. Seit der MS16-072 raus kam, kommen fast keine anderen Fragen mehr, da neigt man irgendwann schon zu solchen Antworten :) -

Physikalischer Windows 2012 R2 Server erkennt das Domänennetzwerk nicht

daabm antwortete auf ein Thema von v-rtc in: Windows Server Forum

...und dabei existiert das Problem schon seit über 15 Jahren... Und hat sich durch zunehmenden Einsatz von SSDs noch verschärft (Clients/User wenden keine GPOs an, weil die Spanning Tree Detection noch nicht fertig ist - der Link aber schon up...) -

Die richtige Anwendung von ICACLS

daabm antwortete auf ein Thema von Schweizerin in: Windows Forum — Allgemein

Steht doch eigentlich alles in der Online-Hilfe... Zu 1: /E heißt, daß die bestehende ACL beibehalten wird - ohne wird sie ersetzt durch die von Dir neu angegebenen Berechtigungen. Kein /E bei cacls entspricht /grant:r bei icacls. Zu 2: Mach vorher einfach ein /remove:d... Oder deaktivier die Vererbung mit /inheritance:r -

Keine GPO weitergabe an Rechner

daabm antwortete auf ein Thema von tobraa in: Active Directory Forum

Google kennst Du? Der entsprechende Thread im Technet-Forum hat über 70.000 Views :-) (Pssst: MS16-072...) -

CSV mit Powershell durchsuchen

daabm antwortete auf ein Thema von Kuddel071089 in: Active Directory Forum

Es hat sich durchaus bewährt, als Username (=samAccountName) eindeutige Merkmale wie z.B. Personalnummern zu verwenden :) -

Anmelden an Freigabe - Anmeldefenster erscheint nicht

daabm antwortete auf ein Thema von rakli in: Windows Server Forum

Nein. Wenn Du von einem Nicht-Domänencomputer zugreifst wird automatisch NTLM verwendet. Und wenn das Kennwort identisch ist, ist auch der NTLM-Hash identisch und der Zugriff funktionert. Wenn nicht, dann nicht :) -

"Eigene Dateien" werden nicht auf Server synchronisiet und lassen sich nicht bearbeiten/löschen

daabm antwortete auf ein Thema von Blase in: Windows Server Forum

Kopier die lokal zugreifbaren Dateien woanders hin und setze den Offline-Cache zurück - "FormatDatabase". Ausgegraut heißt "offline, aber nicht offline verfügbar". -

Windows Search mit Cname geht nicht

daabm antwortete auf ein Thema von BiERWiESEL in: Windows Server Forum

Hm - warum markierst Du jetzt Deinen eigenen Beitrag als Antwort, wenn doch die eigentliche Antwort zwei Beiträge weiter oben steht? Nicht dass das was ändern würde :) :) -

GPO werden bei Windows 10 nicht gezogen

daabm antwortete auf ein Thema von monstermania in: Active Directory Forum

Clown gefrühstückt, Norbert? SCNR :) :) :) -

Windows Search mit Cname geht nicht

daabm antwortete auf ein Thema von BiERWiESEL in: Windows Server Forum

Dann registriere für den CName einen SPN beim Computeraccount des echten Servers... Dann geht das :) Doch geht - SAN sei Dein Stichwort. Oder WIldcard-Zertifikat. Und bei Kerberos eben SPNs :) -

Audit Eintrag wenn Datei geöffnet wird... warum so viele Einträge?

daabm antwortete auf ein Thema von Knorkator in: Windows Server Forum

Lass einfach mal Process Monitor mitlaufen mit nem Filter auf den Pfad einer Datei Deiner Wahl - und wundere Dich dann, was da alles an Operationen passiert, bis die Datei in Notepad offen ist :) -

Batch/Powershell: Verzeichnis mit Rechten in Abhängigkeit vom Username anlegen

daabm antwortete auf ein Thema von Schweizerin in: Windows Forum — Scripting

Lisa und Lena find ich gut :) Ansonsten gibt es zum Thema AD User abfragen oder auch Stringmanipulationen Tausende von Samples - da bin ich bei Nils: Hier bekommst Du Hilfe zur Selbsthilfe, keine fertigen Rezepte. -

GPP - Wie viele Drucker maximal?

daabm antwortete auf ein Thema von Heckflosse in: Active Directory Forum

Genau so ist es - nicht "übernehmen", sonst übernimmt ja plötzlich alles und jeder alle möglichen GPOs -

3,5" - eigene Stromversorgung hoffentlich?

-

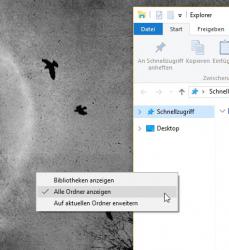

Du solltest mal in den weißen Bereich klicken :)

-

Absturzmeldung XP-Rechner mit Fehlercodes

daabm antwortete auf ein Thema von eruit in: Windows Forum — Allgemein

Na dann - dreh die Welt zurück Für die Heizer in den Dampflokomotiven war der Tender auch äußerst notwendig -

GPP - Wie viele Drucker maximal?

daabm antwortete auf ein Thema von Heckflosse in: Active Directory Forum

MS16-072 - Computer brauchen Leserechte auf die GPOs... -

2012R2: Erste Updateinstallation dauert 16 Stunden

daabm antwortete auf ein Thema von Knorkator in: Windows Server Forum

...und wer wollte das jetzt wissen? SCNR - auch wenn Tom jetzt böse wird :) -

WinRM verwendet m.W. WSMAN/Hostname... Und ich würde Setspn verwenden - verhindert doppelte Einträge :)

-

MS16-072...

-

-

Absturzmeldung XP-Rechner mit Fehlercodes

daabm antwortete auf ein Thema von eruit in: Windows Forum — Allgemein

"Geht nicht" ist meistens eine bequeme Begründung Und nur mal so - die Dinosaurier sind ausgestorben... Wählscheibentelefone auch -

KB3163622/KB3159398: Wie erteile ich hunderten GPOs bestimmte Zugriffsrechte?

daabm antwortete auf ein Thema von Schweizerin in: Active Directory Forum

Nur dass das leider erst einen Tag später drinstand, als MS selbst es schließlich mitbekommen hat. Initial ging der Fix ohne Known Issues in die Breite...