-

Gesamte Inhalte

5.560 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von daabm

-

Den Effizienzmodus für Chrome per GPO deaktivieren

daabm antwortete auf ein Thema von Neopolis in: Windows 11 Forum

Dann nutze doch mal die Such/Filterfunktion von GPEdit (Rechtsklick auf "Administrative Vorlagen", Du wirst es finden). -

Ich müsste erst mal Ab- und Zuluft haben Das heißt bei mir "Querlüften" und wird durch "Fenster öffnen" realisiert. Bzw. bei den Temperaturen dann "Fenster schließen" und Rollläden 70% geschlossen.

-

Server 2019 VM startet nach den letzten WindowsUpdates nur mit Treibersignatur-Deaktivierung

daabm antwortete auf ein Thema von Quirk18231 in: Windows Server Forum

Ist der gleiche Fehler... # for hex 0x5a / decimal 90 : CRITICAL_SERVICE_FAILED bugcodes.h Und wenn die p2v migriert wurden, hast Du vermutlich noch einen boot critical Service aus der P-Welt geerbt, der gar nicht mehr benötigt wird. Eventlogs sollten Dir mehr dazu sagen. Alternativ HKLM\System\CCS\Services durchsuchen nach allem, was nicht von MS kommt (Sysinternals Autoruns hilft dabei). -

Windows Server 2016 VM Druckerwarteschlange deaktiviert sich immer wieder

daabm antwortete auf ein Thema von EmilioR in: Windows Server Forum

Schaffst Du Frei nach Mark Russinovich: "If you don't know what to do, use process monitor"... xD -

Windows Server 2016 VM Druckerwarteschlange deaktiviert sich immer wieder

daabm antwortete auf ein Thema von EmilioR in: Windows Server Forum

procmon mitlaufen lassen, Filter auf den StartMode Registry Wert des Spoolers, dann weißt Du, welcher Prozess das macht -

Besorg Dir mal Sysinternals "psexec.exe -s cmd.exe" und schau, was Du aus dieser Commandline im Systemkontext so auf Deinem Sysvol siehst. Und hinter \\ dürfen dann gern nicht nur der Domänenname, sondern auch einzelne DCs stehen. BTW; Wenn Audit Logging auf den DCs aktiviert ist, dann protokollieren die bei 0x52e gern etwas sprechendere Meldungen.

-

Seltsam... Was sagt denn Powershell "Test-ComputerSecureChannel -Verbose" ?

-

Wer Wein trinkt, betet. Wer Wein säuft. sündigt. Lasset uns beten. (Theodor Heuss)

-

Sysvol Synchronisierung will nicht starten

daabm antwortete auf ein Thema von JPEndress in: Active Directory Forum

Repadmin hat mit Sysvol nichts zu tun - Repadmin ist nur AD-Sync. DFSR ist dfsutil/dfsdiag oder Powershell. Und natürlich Eventlog "DFS Replication". Verwaiste Server spielen normalerweise keine Rolle, wenn nicht jemand manuell preferred Bridgeheads konfiguriert hat und die DCs in verschiedenen Sites stehen. Was sagt denn das DFSR-Eventlog auf dem neuen Server, der nicht synchronisieren willst, nach einem Neustart von DFSR? -

# for hex 0x52e / decimal 1326 : ERROR_LOGON_FAILURE winerror.h # Logon failure: unknown user name or bad password. # 1 matches found for "0x52e" Da ist was mit dem Computerkonto kaputt.

-

Die ist immer noch die beste... 👍😘

-

Erstellt die Posts eigentlich ein Skript? Vom Inhalt her jedenfalls locker 😂

-

Warum sollte man das machen? 🙈

-

Unfruchtbare Ansätze bisher... 1. DNS - funktioiniert die Namensauflösung? (in beide Richtungen!) 2. AD - können sich die PDC (!) beider Domänen gegenseitig erreichen? Und zwar nicht nur auf LDAP/GC, sondern vor allem auf den RPC Highports...

-

Was soll das für ne Anzeige sein? Noch nie gesehen...

-

GpSvcDebugLevel=0x00030002 und dann gpsvc.log analysieren. Sysvol-Replikation funktioniert? GPO-Berechtigungen sind konsistent über alle DCs?

-

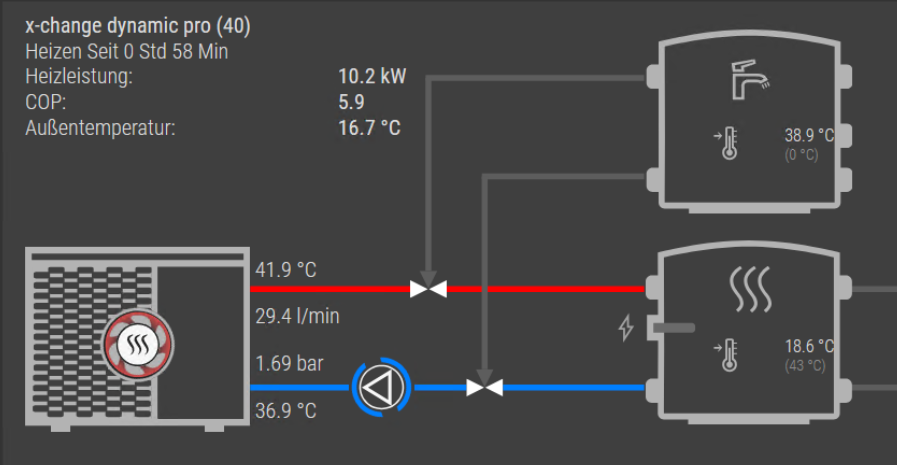

@Damian @Nobbyaushb Hersteller Kermi, Lautstärke "auf der Straße nicht wahrnehmbar". Und im Haus eh nicht. 2 Meter Abstand seitlich kannst gemütlich dasitzen, sanftes Rauschen. Ist grad noch in der Einlauf-Phase, Wärmespeicher werden zum ersten Mal beheizt. Kermi scheint größer zu sein als ich vorher wußte - alles gescheit gemacht mit Cloud-Anbindung, .NET für Linux auf der Steuerung, egal wie Du zugreifst immer das gleiche Interface (inkl. App natürlich). Internes 10.0.0.0/27 Netz für Modbus TCP. Mein Gefühl bei der IT-Infrastruktur der Steuerung selbst und auch bei portal.kermi.com - da waren gute Leute am Werk, fühlt sich an wie "alle Hausaufgaben gemacht". Online-Account erstellen läuft quasi klassisch - Daten und Mailadresse eintragen, 2FA-Code per Mail. Dann Anlage hinzufügen über Seriennummer, das muß dann physisch an der Anlage bestätigt werden (auch wieder 2FA). Lokaler Zugriff geht per simplem PW, aber der funktioniert halt auch nur lokal - und ich stelle die IP meiner Heizung nicht ins Internetz 😂 Soll ja Menschen geben, die nicht wissen, was VPN ist.

-

-

Benutzer abmelden über die GUI nicht mehr möglich

daabm antwortete auf ein Thema von wicksupport in: Windows 11 Forum

@zahni wenn man das Profil nicht einfach durch Löschen des Verzeichnisses entsorgt, sondern über "supported methods", dann fliegt das automatisch mit weg. Ebenso wie alles unter HKLM, wo sich leider das App-Gedöns einnistet. -

Fehlermeldung open LDAP - ldapsearch.exe

daabm antwortete auf ein Thema von newbi2009 in: Windows Forum — Scripting

Wird hier keiner beantworten können - niemand weiß, was die exe intern veranstaltet Warum "exterene exe-Dateien" einfacher zu bekommen sind als ein Powershell-Modul, weiß vermutlich auch nur Euer CSO... -

GPO nur auf bestimmten Computern aktivieren

daabm antwortete auf ein Thema von tomspatz in: Active Directory Forum

Es ist nicht "die" AD, sondern "das" AD. "Computers" ist keine OU, sondern ein Container. Wenn alle Clients da drin liegen, ist Euer AD ausbaufähig, aber das ist per Forum nicht zu leisten. Und Hardware-Eigenschaften filtert man nicht über Gruppenmitgliedschaften, sondern über WMI-Filter (Win32_Computersytem, Manufacturer oder BIOS). Ich hab irgendwann mal ein Buch darüber geschrieben, vielleicht würde Dir die erste Hälfte davon jetzt helfen -

DC Wechsel Online Profil falscher Pfad

daabm antwortete auf ein Thema von -peet- in: Windows Server Forum

Ganz blöde Frage und ganz spät: Hast Du Dich bei dem betroffenen User mal mit Regedit beschäftigt und User Shell Folders untersucht? Der Artikel https://evilgpo.blogspot.com/2014/10/implementieren-von-ordner-nur-auf.html beschäftigt sich zwar nicht genau mit dem Fehler, liefert aber viele Hintergrundinfos zur Ordnerumleitung. -

Microsoft Store - wie handhabt ihr das bei euch im Unternehmen?

daabm antwortete auf ein Thema von StRe in: Windows 11 Forum

Ja, ist eher Schlangenöl. Aber unsere IT hat den Store auch abgeklemmt. -

Probleme mit Windows Defender - Dateianzahl ein Vielfaches

daabm antwortete auf ein Thema von Dutch_OnE in: Windows 11 Forum

Das ganze WinSXS ist ein riesen Haufen Hardlinks Vielleicht verschluckt sich Defender auch an rekursiven Links - ja, sowas geht. -

Robust Bilder vom Smartphone auf den PC holen

daabm antwortete auf ein Thema von Finanzamt in: Windows Forum — Allgemein

Ich werfe mal noch USBDLM in den Raum Wer sich dessen Features anschaut, wird verstehen was ich meine. Trigger mit Robocopy...