-

Gesamte Inhalte

5.652 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von daabm

-

Win 10 Insider: Mail-App "wird aktualisiert"

daabm antwortete auf ein Thema von daabm in: Windows 10 Forum

Das wenn ich noch genau wüßte... Heruntergefahren, wieder hochgefahren, das war's eigentlich. Aber das App-Zeug hat ja eh ein Eigenleben :-D Ja. Nur Account einrichten, und es reicht zum Lesen und Antworten. Und auf dem 2. Gerät nicht mal einrichten, einfach per Sync alles da. Ist schon praktisch. Outlook gibt's auch, aber bis das immer offen ist -

Batch Datei bei bestimmter Windows Version beenden

daabm antwortete auf ein Thema von Micha81 in: Windows Forum — Scripting

Jan... ver | find "18363" > nul && goto :EOF -

Klassenraum mit Netzlaufwerk erstellen

daabm antwortete auf ein Thema von Ffaw in: Active Directory Forum

Du bist nah dran - aber irgendwie auch Lichtjahre weg Zugriff auf persönliche Daten macht man nicht über servergespeicherte Profile, sondern über sogenannte Homesets und Ordnerumleitung Das Mapping klappt nur, wenn der User auf den Share auch mindestens Leserechte hat Die Mappings per GPO unterstützen Zielgruppenadressierung - die macht man also alle in die gleiche GPO für "Authentifizierte Benutzer" im Sicherheitsfilter. Die einzelnen Mappings bekommen dann eine Zielgruppenadressierung auf die entsprechende Gruppe Laufwerkmappings verschwinden i.d.R. nicht von selber, die mußt Du über entsprechende gegenläufige Einstellungen explizit entfernen (Eine Zuordnung mit Aktion "aktualisieren", wenn in Gruppe - eine andere "Löschen", wenn nicht in Gruppe) GPOs wirken nicht auf Gruppen, sondern auf User und Computer. Wo die Gruppen sind, ist egal. Wenn es Computersettings sind, muß die GPO auf die OU des Computers wirken, bei Usersettings auf die OU des Users Google hilft Dir bestimmt, entsprechende Tutorials zu finden. Und wenn Du dann konkrete (!) Fragen hast, dann helfe ich gerne weiter. -

Ich kapier's auch nicht. "Herunterfahren" ist ein Recht, das man vergeben kann - haben "Benutzer" normalerweise. "Neustarten" ist kein Recht, weil das nur eine Kombination von "Herunterfahren" (= vergebbares Recht) und "Hochfahren" (= kann immer jeder) ist. Wenn es damit zu tun hätte, dürfte /s auch schon die UAC triggern... Hast Du einen Supportvertrag? Dann würde ich mal MS fragen... Oder vorher nochmal ausprobieren: Commandline, "shutdown /r" - kommt da wirklich UAC? Und prüf mal genau die Eigenschaften der Shortcuts - was exakt steht da so an Parametern drin?

-

Win 10 Insider: Mail-App "wird aktualisiert"

daabm antwortete auf ein Thema von daabm in: Windows 10 Forum

Die Rückmeldungen und Tipps waren ja eher überschaubar - aber egal: Ich hab NICHTS gemacht, jetzt geht's wieder... Elendes APP-Subsystem... ? -

Win 10 Insider: Mail-App "wird aktualisiert"

daabm antwortete auf ein Thema von daabm in: Windows 10 Forum

Die Tipps hab ich durch, und ich hab ja kein Problem mit der Store App, sondern mit der Mail App Die Mail App hat unter Packages nicht mal ein Verzeichnis - zumindest gibt es da nichts, in dem der String "Mail" enthalten wäre (case insensitive)... :-( -

Externe Freigabe aus Domäne nicht verfügbar

daabm antwortete auf ein Thema von AndreasWittchen in: Windows 10 Forum

Der Kunde hat hoffentlich nen Proxy - da wirst dann mit 445 nicht durchkommen, und das ist auch gut so. Wie @Zahni schrub - WebDav über SSL. -

2 Desktop Icons die den aktuellen Tag als Ordner im spezifizierten Pfad erstellen

daabm antwortete auf ein Thema von Dirk-HH-83 in: Windows Forum — Scripting

Der Ordner kann doch heißen wie er will - den Anzeigenamen in Explorer kann man notfalls per desktop.ini verbiegen -

Der Schaden kommt heute nicht mehr von außen (Firewall), sondern von innen (Mailanhang). Und zum Thema AV: https://heise.de/-4646386 Ich bevorzuge Application Whitelisting (Applocker oder vergleichbares - ein Standardbenutzer darf nichts ausführen von Speicherorten, an denen er Schreibrechte hat) und das Blocken aller unsignierten Makros (oder gleich ganz alle, wenn das im Arbeits-Workflow machbar ist).

-

Win 10 Insider: Mail-App "wird aktualisiert"

daabm antwortete auf ein Thema von daabm in: Windows 10 Forum

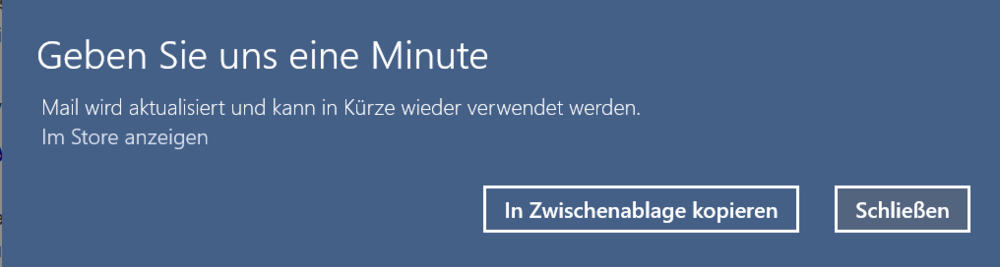

Das Update auf 19551 hat leider nichts geändert außer der Farbe der Meldung, die ist jetzt beige statt blaugrün... Kennt sich niemand mit diesem dämlichen App-Subsystem aus und hat eine Ahnung, woran das liegen könnte? Mit einem anderen User geht's wie immer problemlos. Ich will aber mein Profil noch nicht löschen -

Bei der Anmeldung fehlt Anderer Benutzer anmelden

daabm antwortete auf ein Thema von Leon2121 in: Windows 10 Forum

Huch, wenn ich gewußt hätte, daß C-A-D heutztuage so ne Diskussion auslöst, hätte ich gleich Strg-Alt-Entf geschrieben -

Neuer DC kann nicht heraufgestuft werden

daabm antwortete auf ein Thema von SADMSG in: Active Directory Forum

Dann geht's jetzt wohl ans eingemachte... ICH würde jetzt einen Test-DC aufsetzen (VM, isoliert) mit dem gleichen Namen und der gleichen Domäne. Und dann würde ich schauen, wo der sich überall verewigt im AD (ich hab da auch nicht alle Stellen im Kopf, vor allem die in der Config-Partition). Und das würde ich vergleichen mit dem produktiven. http://www.joeware.net/freetools/tools/adfind/ kann dabei hilfreich sein -

Hallo zusammen. Auf dem Insider-Laptop kriege ich seit dem letzten Update beim Start der Mail-App nur noch folgende Meldung: Kennt die jemand und auch die Ursache dafür? (Daß der Screenshot 2 x auftaucht, ist ein Bug der Forensoftware ) Windows-Build: Microsoft Windows [Version 10.0.19546.1000] - https://blogs.windows.com/windowsexperience/2020/01/16/announcing-windows-10-insider-preview-build-19546/ ...und jetzt kommt erst mal das Update auf 19551, dann schauen wir noch mal....

-

Bei der Anmeldung fehlt Anderer Benutzer anmelden

daabm antwortete auf ein Thema von Leon2121 in: Windows 10 Forum

Der Link gilt nicht "für Vista", sondern "ab Vista". Sollte bei Win10 auch noch so sein. Wenn Du angemeldet bist und mal C-A-D drückst - taucht da "Benutzer wechseln" auf? -

Neuer DC kann nicht heraufgestuft werden

daabm antwortete auf ein Thema von SADMSG in: Active Directory Forum

Ist der jetzt laufende DC auch der FSMO-Holder aller Rollen? (PDC vor allem...) Wenn nein: ntdsutil seize.... -

Ja dann beantworte Dir doch die Frage (Peek Preview: "Ja")

-

Bei der Anmeldung fehlt Anderer Benutzer anmelden

daabm antwortete auf ein Thema von Leon2121 in: Windows 10 Forum

https://gpsearch.azurewebsites.net/#1843 deaktivieren, dann sollte das klappen. -

Neuer DC Server2019 kein Sysvol & Netlogon

daabm antwortete auf ein Thema von chrismue in: Active Directory Forum

Nachdem das der einzige DC ist - kopier Sysvol per Robocopy /xj auf ne USB-Platte (reicht völlig, ist aber eigentlich unnötig) und mach, was in Step 2 steht. Was nutzt es Dir, den "neuen" DC zu bearbeiten, wenn der alte nicht replizieren will? -

Geplante Aufgabe per GPO startet nicht

daabm antwortete auf ein Thema von todde_hb in: Active Directory Forum

Um das mal anders zu formulieren: Der Trigger ist zwar "Bei Anmeldung eines Benutzers", aber der ausführende User ist SYSTEM. Hat der Computer Zugriff auf den Share? Logging ist wie immer alles... Und Deine Screenshots sind inkonsistent. Im ersten steht als Aktion "Aktualisieren", im letzten "Ersetzen". Beides führt übrigens zu größerem Chaos, wenn im Task ein Ausführungs-Delay konfiguriert ist (was Du leider nicht gezeigt hast). Und die Historie des Tasks könntest Du auch mal prüfen -

AD DC Verständnisfrage Betriebsmaster Replizierung

daabm antwortete auf ein Thema von BjörnKK in: Windows Server Forum

Wenn der kein DC ist, dann lösch ihn da einfach raus. Niemand weiß genau, wie Du Metadata Cleanup gemacht hast, aber das Bereinigen von Sites und Services gehört da mit dazu -

Ich bin kein Exchange- oder Outlook-Profi. Aber das ganze klingt sehr nach "das haben wir immer schon so gemacht, das wollen wir weiter so machen". In den Antworten des TO finde ich keinerle Bereitschaft, über Alternativen welcher Art auch immer nachzudenken. Ich glaube nicht, daß dieser Thread ein befriedigendes Ende findet.

-

Plötzlich fehlende GPP-Einträge die aber unter 'Einstellungen' gelistet werden?

daabm antwortete auf ein Thema von kaineanung in: Active Directory Forum

Die fertige Implementierung gibt's hier: http://evilgpo.blogspot.com/2012/12/backup-nur-fur-feiglinge-oder-auch-fur.html -

CMD Text Datei Umbenennung

daabm antwortete auf ein Thema von nemesisk in: Windows Forum — Scripting

Ich hatte auch mal so ne selbst entwickelte Idee, die nannte sich Durable Eccliptic Programming Principle - kurz DEPP -

"Domänen-Benutzer" aus der lokalen Gruppe "Benutzer" des Servers entfernen

daabm antwortete auf ein Thema von michelo82 in: Windows Server Forum

Ich werfe noch DFSN in den Ring - ich würde heute in einem Netz niemals mehr eine Freigabe serverbasiert machen... Mit DFSN kannst Du den (oder die) Server darunter später beliebig umbenennen, für die User ändert sich dann aber gar nichts. Nur so als Gedanke... -

CMD Text Datei Umbenennung

daabm antwortete auf ein Thema von nemesisk in: Windows Forum — Scripting

Oops- AMSI? Das Anti Malware Scan Interface meinst Du vermutlich nicht, und Amsi Kern auch nicht. Was dann? (Ich gebe zu - kalt erwischt... Oder vertippt )