-

Gesamte Inhalte

2.990 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von MurdocX

-

Powershell invoke-command eine Funktion aufrufen

MurdocX antwortete auf ein Thema von speer in: Windows Forum — Scripting

Dann aber auf die RemoteExecution-Policy achten, falls diese Datei im Netzwerk auf einem Share liegt ;-) -

Wurden die DNS-Einträge mit angepasst bzw. kontrolliert?

-

Powershell invoke-command eine Funktion aufrufen

MurdocX antwortete auf ein Thema von speer in: Windows Forum — Scripting

Du könntest sie aber mit übergeben. Einfach oben in den ScriptBlock mit einfügen, dann sind sie auf dem Remotesystem auch verfügbar. -

Windows Server in Virtualbox Administrator deaktiviert und wieder aktivieren

MurdocX antwortete auf ein Thema von haiflosse in: Windows Server Forum

Und das sogar mir Boardmitteln ;-) -

Mailversand mit Powershell

MurdocX antwortete auf ein Thema von gearloose in: Windows Forum — Scripting

Mit welchen Berechtigungen wird das Skript ausgeführt? Wie heißt die Befehlszeile zum starten des Skripts? -

Rechte auf servergespeicherten Profilen ändern

MurdocX antwortete auf ein Thema von cjmatsel in: Windows Server Forum

Hiermit sind Kontingente gemeint. Technet | Kontingentverwaltung https://technet.microsoft.com/de-de/library/cc733029(v=ws.11).aspx Zur Erkennung der Profilgröße siehe unter: Systemsteuerung > System > Erweiterte Systemeinstellungen > Reiter "Erweitert" > Kategorie "Benutzerprofile" > Einstellungen -

deinstallation December 2016 Security and Quality Rollup Update

MurdocX antwortete auf ein Thema von bill_mustermann in: Windows Server Forum

Besser spät, als nie :) -

deinstallation December 2016 Security and Quality Rollup Update

MurdocX antwortete auf ein Thema von bill_mustermann in: Windows Server Forum

Bitte KEINE DOPPELPOSTS! http://www.mcseboard.de/topic/209195-deinstallation-december-2016-security-and-quality-rollup-update/ -

deinstallation December 2016 Security and Quality Rollup Update

MurdocX antwortete auf ein Thema von bill_mustermann in: Windows Server Forum

https://catalog.update.microsoft.com/v7/site/ -

Extrem Lange Bootzeit auf mehreren Servern

MurdocX antwortete auf ein Thema von Shnu in: Windows Server Forum

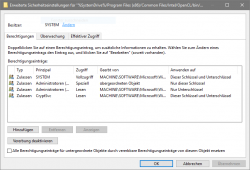

Nun hast du folgende Möglichkeiten, um die benötigten Voraussetzungen zu schaffen: Den Befehl mit der Berechtigung "SYSTEM" auszuführen Den "Besitzer" zu übernehmen und die Berechtigung anzupassen -

Extrem Lange Bootzeit auf mehreren Servern

MurdocX antwortete auf ein Thema von Shnu in: Windows Server Forum

Wie wäre es mit der Funktion "Suchen & Ersetzen"? Suche -> "[" ersetzen durch "-[" :p -

Windows Boot Manager wird nicht als Standard benutzt zum Booten

MurdocX antwortete auf ein Thema von mmarz in: Windows Forum — Allgemein

Sorry, das ist ein ausgelutschtes Thema und die Quellen reichen dort viele Jahre über viele Betriebssysteme zurück. Google doch mal die Anleitungen durch. https://m.youtube.com/results?q=windows%20boot%20manager%20deutsch&sm=1 https://technet.microsoft.com/de-de/library/cc709667(v=ws.10).aspx -

Win7 Desktopsymbole teilweise verschwunden

MurdocX antwortete auf ein Thema von Assassin in: Windows 7 Forum

Oder vielleicht einen zweiten Desktop? Was zeigt die Anzeige in der Systemsteuerung? -

Dieses Skript misst nicht den Intervall verschiedener Texteinträge sondern die Zeit in der die Datei verändert wird. Nun kannst du dir das ja noch entsprechend anpassen.

-

Ich möchte heute eine gute Tat tun und zugegeben es war eine kleine Herausforderung.. bin auch gerade krank. Hier ist die Lösung: ## # Jan Weis - Zeitintervallmessung von 10 Minuten einer Datei # v0.1 - 14.12.2016 # # INIT-VARIABLEN [Bool]$Exit = $false [String]$FILE = "C:\Users\XXX\Desktop\Neues Textdokument (2).txt" # Werte abrufen [DateTime]$objTempWriteTime = ( Get-Item -Path $FILE | Select-Object -ExpandProperty LastWriteTime ) while ($Exit -eq $false) { # Werte abrufen [DateTime]$objLastWriteTime = ( Get-Item -Path $FILE | Select-Object -ExpandProperty LastWriteTime ) # Prüfe, ob die Datei aktualisiert wurde if ($objLastWriteTime -ne $objTempWriteTime) { $objTempWriteTime = $objLastWriteTime } Else { # Auswertung if ( ($objLastWriteTime.AddMinutes(10).TimeOfDay) -lt ((get-date).TimeOfDay) ) { # Letzte Aktualisierung ist MEHR ALS 10 Min her Write-Host "`nLetzte Aktualisierung ist $objLastWriteTime durchgeführt worden!" #$Exit = $true } Else { # Letzte Aktualisierung ist WENIGER ALS 10 Min her Write-Host '.' -NoNewline } } # Warte 10 Sekunden Start-Sleep -Seconds 10 }

-

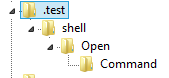

Task Manager für nicht Administratoren zugänglich machen

MurdocX antwortete auf ein Thema von mmarz in: Windows Forum — Allgemein

Wenn ich das so schreibe wie oben, dann meine ich das auch so. Oder ließt du was von "cmd" bei mir? Windowstaste + R -> "C:\Windows\System32\Taskmgr.exe" /4 -

Task Manager für nicht Administratoren zugänglich machen

MurdocX antwortete auf ein Thema von mmarz in: Windows Forum — Allgemein

Das musst du auch nicht. "Ausführen" (Windowstaste + R) reicht schon ;) -

Task Manager für nicht Administratoren zugänglich machen

MurdocX antwortete auf ein Thema von mmarz in: Windows Forum — Allgemein

Kannst du im Benutzerkontext folgenden Befehl ohne Administratorberechtigung ausführen? "C:\Windows\System32\Taskmgr.exe" /4 -

Windows-Update legt Citrix-Client lahm?

MurdocX antwortete auf ein Thema von cjmatsel in: Windows Server Forum

Man muss diese Probleme nicht gehabt haben, wenn man sich die Empfehlungen der Kollegen hier im Forum ansieht. ;) -

Win Server 2012 R2 - RemoteApp Zugriff am Client / Sicherheitszertifikat

MurdocX antwortete auf ein Thema von florian_ried in: Virtualisierung

Kann denn die Anwendung im RDS auf den Ort der zu öffnenden Datei zugreifen? -

Win Server 2012 R2 - RemoteApp Zugriff am Client / Sicherheitszertifikat

MurdocX antwortete auf ein Thema von florian_ried in: Virtualisierung

Auf den RDS Servern -

Win Server 2012 R2 - RemoteApp Zugriff am Client / Sicherheitszertifikat

MurdocX antwortete auf ein Thema von florian_ried in: Virtualisierung

-

Urheberrechtsverletzungen auf verlinkten Seiten

MurdocX antwortete auf ein Thema von testperson in: Off Topic

So wie ich das gelesen habe, geht es um Seiten die eine "Gewinnerzielung" betreiben. Da sollte der persönliche Blog wohl außen vor sein. Für andere Seiten hat das aber durchaus weitreichende Konsequenzen. Eine Einzelfallprüfung sehe ich bei vielen Dingen im Internet als angebrachter an. Bei vielen individuellen Konstellationen kann eine "allgemeine Rechtssprechung" nur falsch oder zu seinem Ungunsten sein. -

Volltreffer! :jau:

-

Win Server 2012 R2 - RemoteApp Zugriff am Client / Sicherheitszertifikat

MurdocX antwortete auf ein Thema von florian_ried in: Virtualisierung

Genau mein reden :)