-

Gesamte Inhalte

17.603 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von NilsK

-

Moin, prima, danke für die Rückmeldung. Das mit dem Muten sollte sich ergeben, wenn Teams die Haupt-Audioanwendung ist (oder so ähnlich). Da ich den Use Case nicht habe (Webradio würde mich bei der Arbeit wahnsinnig machen), habe ich die Details nicht mehr im Kopf. Gruß, Nils

-

Moin, in der Übergangsphase (also wenn sowohl S4B als auch Teams laufen) funktionieren manche Dinge nicht in beiden Welten. Nach der Umstellung gehen die von dir angemerkten Dinge alle in Teams. Haben wir vor ein paar Monaten so umgesetzt. S4B muss nicht laufen, tut es hier auch nicht. Dass man es nicht deinstallieren darf, war mir gar nicht bewusst, dann lass ich das mal lieber. Ein paar Einzelheiten des S4B-Clients macht der Teams-Client noch nicht so schön (sekundäres Klingeln etwa), aber das Wichtige geht und einiges ist auch toller als vorher. Gruß, Nils

-

Moin, Gerade solche scheinbar simple Software verursacht auf einem Terminalserver oft hohe Last, weil die Clientsoftware alles machen muss, was spannend ist. Am Ende kann man solche Fragen nur durch Tests im konkreten Fall beantworten. Es wäre nicht überraschend, wenn die 25 User schon dass Maximum sind. Könnte aber auch das doppelte sein. Gruß, Nils

-

Problem mit der Anmeldung an einer Domäne

NilsK antwortete auf ein Thema von nonickatall in: Windows Server Forum

Moin, es führt nicht weiter, jetzt die Anzeigeprobleme zu diskutieren. Es liegt ein Konfigurations- oder Funktionsproblem vor, um das du dich jetzt kümmern solltest. Gruß, Nils -

Problem mit der Anmeldung an einer Domäne

NilsK antwortete auf ein Thema von nonickatall in: Windows Server Forum

Moin, vermutlich meinst du eine APIPA-Adresse, heute auch als Zeroconf bezeichnet. https://de.wikipedia.org/wiki/Zeroconf So eine Adresse weist Windows sich selbst zu, wenn es per DHCP keine bekommt. Dass du die Adresse pingen konntest, weist darauf hin, dass das noch anderen Rechnern im Netz so geht bzw. ging. Ich würde mal sagen, mit "dem Netzwerk" auf dem Server stimmt was nicht. Treiber OK? Gruß, Nils -

Retention Policies bei Shared Mailboxes - welche Lizenz ist nötig

NilsK antwortete auf ein Thema von Squire in: Microsoft Lizenzen

Moin, naja ... aber so unpraktikabel auch nicht. In eurem Szenario ist es sogar sehr simpel: Niemand hat eine Enterprise CAL, also darf niemand die Enterprise-Features nutzen. Unterscheidet sich jetzt nicht wesentlich von den Betrachtungen bei anderen Lizenzen - irgendwann ist es halt einfach sinnvoller, "alle" zu lizenzieren, wenn man bestimmte Funktionen einsetzt. Gruß, Nils -

Moin, ihr seid ja so nett wie mein Kardiologe. Bei dem gehe ich auch als "sehr junger Mann" durch. Letzte Woche beim Blond-Konzert war ich sehr deutlich der Älteste, dabei hatten einige sogar ihre Eltern mit (ich hingegen habe niemanden begleitet). "Alter Herr" war eigentlich auch im universitären* Sinne gemeint, aber nach den sehr erfrischenden Reaktionen hier werde ich das wohl öfter mal kontextfremd einstreuen. Gruß, Ni"Jungbrunnen"ls PS. * "universitär" ist mir wichtig, ich meine das ausdrücklich nicht "burschenschaftlich"

-

Dateien migrieren mit welchen tool?

NilsK antwortete auf ein Thema von goat82 in: Windows Server Forum

Moin, ja, robocopy ist das Tool der Wahl für sowas. Das von Dukel beschriebene Verfahren kriegt man damit sehr gut hin. Außerdem kann robocopy (als eins von wenigen Tools) auch Daten kopieren, auf die der Admin eigentlich gar keine Rechte hat (Schalter /B). Und es hat auch eine Bandbreitensteuerung, ist für das VPN-Szenario also auch gut geeignet. Gruß, Nils -

Moin, Das ist ja recherchierbar. Ich stelle das hier mal als Rätsel ein. Gruß, Nils

-

Moin, man glaubt gar nicht, wie die alten Herren hier sich freuen, wenn sie Anlass zum Fachsimpeln bekommen. Gruß, Nils (alter Herr)

-

Moin, und dann kommt kurz vor deinem letzten Arbeitstag jemand an und wirft dir JSON vor die Füße ... Gruß, Nils

-

Moin, En Screenshot ist schlechter als ein Text, wenn es auf den Text ankommt. Und ein PDF ist schlechter als ein Screenshot, wenn es auf den Screenshot ankommt. Gruß, Nils

-

Moin, könntest du nächstes Mal einfach direkt einen Screenshot einbinden statt eines PDF? Die Meldung ist normal, wenn du ein Batch aufrufst, das mit UNC-Pfaden arbeitet. Würde ich einfach ignorieren. Das ist ja auch keine Fehlermeldung. Gruß, Nils

-

Moin, Aber das Problem ist doch gelöst ...? Gruß, Nils

-

Moin, Für mich klingt das zuerst nach Konzeptfehler. Wenn man VMs jede Minute repliziert, hat man meist nicht verstanden, wozu VM-Replikation gedacht ist und unter welchen Grenzen und Bedingungen das steht. Ich würde das Intervall hochsetzen, sehr wahrscheinlich verschwinden die Probleme dann. Wenn das höhere Intervall "zu hoch" ist, dann ist Replikation nicht die richtige Lösung. Gruß, Nils

-

Robocopy - Fehler in EXE-Dateien bei Multithread

NilsK antwortete auf ein Thema von Libretto in: Windows Forum — Allgemein

Moin, naja, merkst du doch selbst oder? Relevant wäre jetzt, was "früher" war und was sich zwischen "früher" und "jetzt" geändert hat. Das gäbe zumindest Anhaltspunkte, wo das Problem zu suchen wäre. Gruß, Nils -

Moin, die Änderung der Längenvorgabe greift erst, wenn der Anwender das Kennwort das nächste Mal ändert. Windows weiß nicht, wie lang das aktuelle Kennwort ist, weil es nur einen Hash davon gespeichert hat. 16 Zeichen funktionieren übrigens in der Richtlinie nicht: https://www.gruppenrichtlinien.de/artikel/active-directory-security-breach-15-zeichen-kennwortrichtlinie-nicht-moeglich/ Den Kennwortablauf zu ändern (bzw. abzuschaffen), wird hingegen sofort wirksam. Willst du erreichen, dass User auf jeden Fall ein längeres Kennwort setzen, dann schalte "Benutzer muss Kennwort bei der nächsten Anmeldung ändern" ein. Gruß, Nils

-

Robocopy - Fehler in EXE-Dateien bei Multithread

NilsK antwortete auf ein Thema von Libretto in: Windows Forum — Allgemein

Moin, naja, dann - intensiv beobachten und prüfen. Ein Weg über die PowerShell wurde dir schon genannt, eine andere Variante wäre fciv, was du bei Microsoft herunterladen kannst. Wie gesagt, einen Fehler in robocopy würde ich erst mal nicht vermuten, das wird so viel eingesetzt, dass man davon sicher gehört hätte. Ausschließen kann man aber erst mal nix. Deine Überlegungen bezüglich der Komprimierung sind vielleicht gar nicht abwegig, aber das müsste man sicher intensiv strukturiert durch Tests überprüfen. Gruß, Nils -

Robocopy - Fehler in EXE-Dateien bei Multithread

NilsK antwortete auf ein Thema von Libretto in: Windows Forum — Allgemein

Moin, ich halte es auch für unwahrscheinlich, dass das Problem nur bei bestimmten Dateitypen auftritt. Vermutlich bemerkt man es bei den anderen Dateitypen nur nicht. Wenn solche Probleme allerdings auftreten, sollte man neben einer Methode zum Entdecken auch nach den Ursachen forschen. Da ist möglicherweise irgendwas im VPN nicht okay - oder an anderer Stelle. Gruß, Nils -

Moin, Computerkonfigurationen wirken nicht auf Benutzerkonten. Das GPO müsstest du also mit der OU verknüpfen, in der sich das Computerkonto befindet. Gruß, Nils

-

Moin, was steht denn in "...Anmeldung_Optimierung" drin? Meist ist in solchen Fällen das Missverständnis, dass ein GPO Computereinstellungen enthält, aber auf ein Benutzerkonto angewendet werden soll. Das kann dann nicht klappen. Gruß, Nils

-

Default Domain Controller Policy - Standardeinstellungen?

NilsK antwortete auf ein Thema von roccomarcy in: Active Directory Forum

Moin, vermutlich schon. Da die SIDs aus unterschiedlichen Domänen stammen, wäre aber auch eine temporäre Verbindungsstörung zu diesen Domänen denkbar, daher kann man das von hier aus nicht genauer sagen. Ihr solltet das auch mal zum Anlass nehmen, eure IT-Security und eure Prozesse kritisch zu betrachten. Ich wüsste etwa gerade nicht, warum auf einem DC Dienste mit Anmeldekonten aus sieben verschiedenen Domänen laufen sollten. Gruß, Nils -

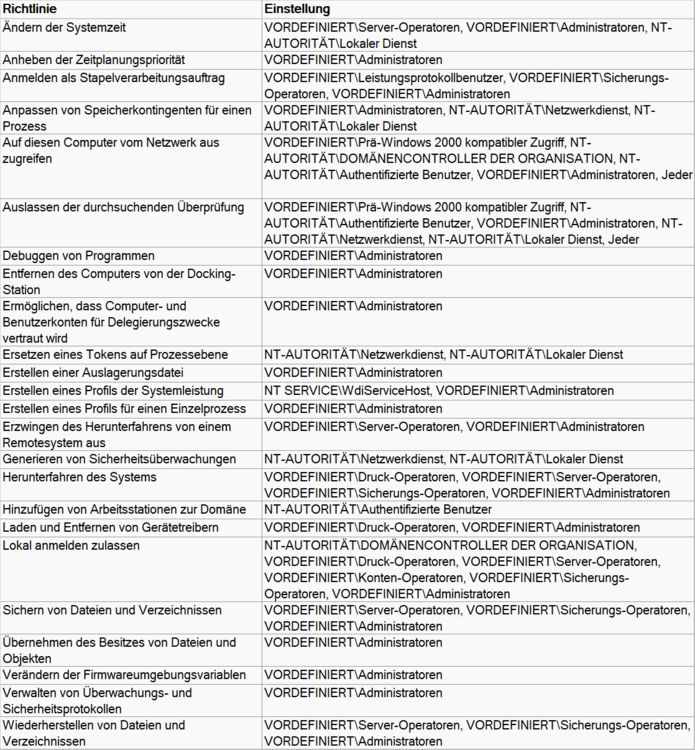

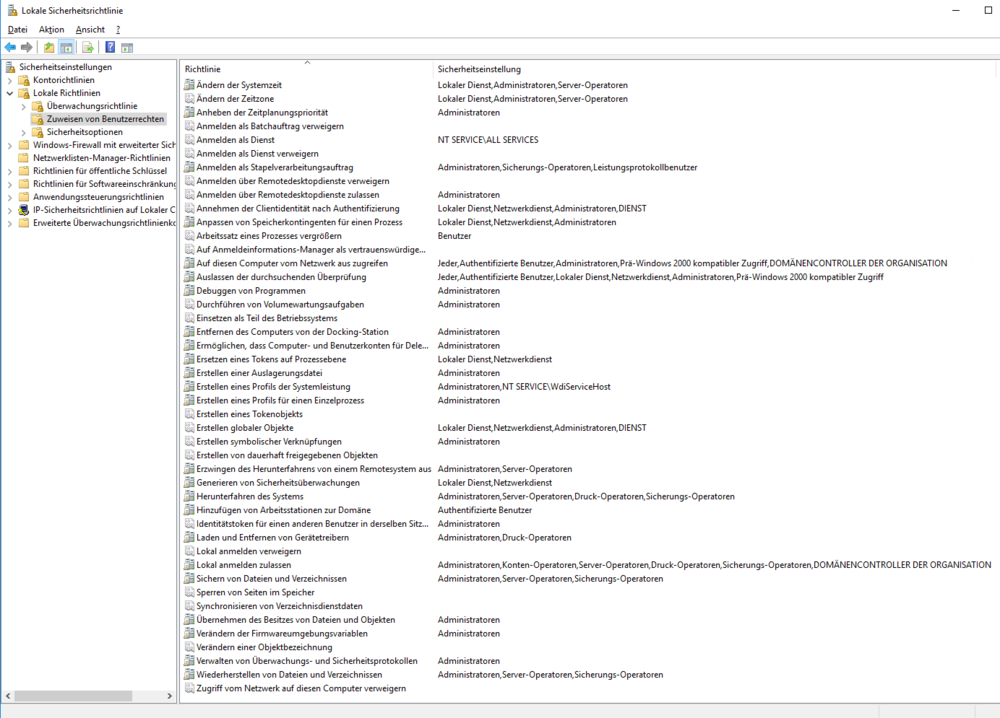

Default Domain Controller Policy - Standardeinstellungen?

NilsK antwortete auf ein Thema von roccomarcy in: Active Directory Forum

Moin, das ist ziemlich typisch für Umgebungen, wo der Admin die Bedeutung der Gruppen missverstanden hat. Es gibt tausende Umgebungen, in denen User sich per RDP an den DCs anmelden dürfen, aber nicht an den Terminalservern. Wenn du also schon dabei bist - werte auch noch mal die Gruppen unter "Builtin" aus. [AD-Standardgruppen auswerten | faq-o-matic.net] https://www.faq-o-matic.net/2014/09/01/ad-standardgruppen-auswerten/ [Windows-Gruppen richtig nutzen | faq-o-matic.net] https://www.faq-o-matic.net/2011/03/07/windows-gruppen-richtig-nutzen/ Hier sind die Standardeinstellungen aus der Default Domain Controllers Policy: Hm, das sollte eigentlich eine Tabelle sein. Naja, lass ich jetzt so. Hier noch ein Screenshot der lokalen Default-Einstellung, da die DDCP gar nicht alles enthält: Gruß, Nils -

Microsoft Teams - unterbinden neuer Teams

NilsK antwortete auf ein Thema von snake99 in: Windows Forum — LAN & WAN

Moin, ich verstehe, was du meinst. Und genau daher der Hinweis: Teams ist kein IT-Thema. Es ist ein Organisationsthema. Wir beraten das oft für Kunden, die im ersten Ansatz bei der Einführung gescheitert sind und dann einen neuen Aufschlag suchen. Wenn man es mit der nötigen Einbettung angeht, funktioniert "Teams" viel besser. Gruß, Nils PS. dieses Video illustriert, was ich meine: https://www.youtube.com/watch?v=vWqUp3IyUkY -

DDL basierend auf OUs (aber in =O365)

NilsK antwortete auf ein Thema von audax in: Windows Forum — Scripting

Moin, typischerweise wird dafür heute "Self-Service" empfohlen. Das lässt sich dann über Office 365 Groups und über Teams lösen. (Wobei man Teams nicht wegen sowas einführen würde, das ist ein Organisationsprojekt.) Ist nicht dasselbe, aber ist die typische Antwort. DDL werden allgemein skeptisch gesehen, weil bei der Dymamik eben auch viel Unerwünschtes geschehen kann. Manche Kunden bauen sich selbst eine Lösung, indem sie "herkömmliche" Gruppen per Skript pflegen und dabei selbst die Logik festlegen. Gruß, Nils