-

Gesamte Inhalte

2.913 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

Manager-Attribut / Auswirkungen?

cj_berlin antwortete auf ein Thema von Garant in: Active Directory Forum

Bei Read Only Domain Controllern bewirkt das Managed By-Attribut tatsächlich Verwaltungsrechte auf dem jeweiligen System. Bei Gruppen gibt es in ADUC daneben ei Häckchen, das dem Manager das Recht gibt, Mitgliedschaften zu verwalten. Das ist aber keine "Magie", sondern die Konsole setzt beim Speichern explizite Berechtigungen. -

Aufgabenplanung von Windows Server 2019/2022 auf Clients verteilen

cj_berlin antwortete auf ein Thema von haiflosse in: Windows Server Forum

Ja, ein GPP-Element mit demselben Namen und Typ "Löschen" anlegen. -

UDP ist grundsätzlich performanter, wenn es nicht unterwegs in TCP eingekapselt wird, Stichwort SSL-VPN.

-

ChatGPT und eure Sicht auf das (Über-)Leben?

cj_berlin antwortete auf ein Thema von MaikHSW in: Off Topic

https://techwontsave.us/episode/151_dont_fall_for_the_ai_hype_w_timnit_gebru -

PEN-Test Finding Antwortzeiten

cj_berlin antwortete auf ein Thema von darkjoda in: Active Directory Forum

Sehe ich anders. 75% jeder Härtung ist das Unsichtbarmachen der Löcher, die zu schließen im Moment nicht möglich ist. Anonymer Netzzugang wäre auch das Szenario "Log4j auf nicht-Member", und das kann nur behandelt werden, wenn die Vuln auch bekannt ist. -

PEN-Test Finding Antwortzeiten

cj_berlin antwortete auf ein Thema von darkjoda in: Active Directory Forum

Naja, anonym listen kann ich das AD normalerweise nicht. Das heißt, für das Szenario "gepatchte Netzwerkdose auf der Toilette" wäre es schon relevant... -

Und dann dokumentiert ihr das ganze auch noch, damit es beim nächsten Austritt nicht wieder zum Kopfkratzen kommt.

-

Kein Zugriff auf Domain Zertifizierungsstelle

cj_berlin antwortete auf ein Thema von meinerjunge in: Windows Forum — Allgemein

Ja, und das Stichwort hier ist "Misskonfiguration". Türen sind schließlich ein bekannter Angriffsvektor für Einbrecher - die Mitigation besteht aber nicht darin, Türen abzuschaffen. Eine PKI ist etwas, das man ingenieursmäßig planen muss. Daher wundern sich die Kunden immer, wenn ich einen PKI-Workshop mit der Frage anfange, was sie denn damit machen wollen, und nicht von ihr ablasse, bis eine wenigstens irgendwie verwertbare Antwort auf dem Tisch liegt... -

Kein Zugriff auf Domain Zertifizierungsstelle

cj_berlin antwortete auf ein Thema von meinerjunge in: Windows Forum — Allgemein

Huch? -

2012R2 Standard zu 2019 - Fragen dazu (auch Virtualisierung)

cj_berlin antwortete auf ein Thema von marek1337 in: Windows Server Forum

Korrekt. -

2012R2 Standard zu 2019 - Fragen dazu (auch Virtualisierung)

cj_berlin antwortete auf ein Thema von marek1337 in: Windows Server Forum

Moin, ja, einen zusätzlichen DC kannst Du ohne weiteres in die bestehende Domäne einfügen. Das Konto, mit dem es geschieht, muss Schema-Admin sind, denn es findet dabei ein Schema-Upgrade statt. ja, Member unter älteren OS-Versionen sind absolut möglich. Ab November weißt Du dann halt, dass alle Security Patches, die Du monatlich auf Deine 2019er anwendest, für den 2012er nicht bestehen, obwohl die geschlossenen Sicherheitslücken da durchaus noch vorhanden sind. -

Outlook Benachrichtigung bei shared Mailbox

cj_berlin antwortete auf ein Thema von teletubbieland in: Windows Forum — Allgemein

Früher gab's mal Tools dafür, zumindest für POP3 und IMAP. Vielleicht gibt es so etwas immer noch? Oder als Plugin von Gangl oder MAPILab? -

Outlook Kennwort-Abfrage trotz Kerberos Ticket

cj_berlin antwortete auf ein Thema von winmadness in: MS Exchange Forum

Doch, doch, die kommen später. Und im Kerberos-Ticket, das Du beim Benutzer sieht, steht der korrekte UPN und auch der korrekte SPN für HTTP/exchange? Kannst Du anhand der IIS-Logs sehen, welches virtuelle Verzeichnis die erneute Authentifizierung verlangt? -

Ja. Und es gibt fast jeden Monat Updates, die Kerberos betreffen und etwas kaputtmachen. Wo ist denn hier ein Widerspruch?

-

Moin, es ehrt Dich, dass Du von Deinen Erfahrungen und gefundenen Workarounds berichtest. Allerdings glaube ich, dass es hier um mehrere Probleme geht, die miteinander nichts zu tun haben: das Riesenfenster, das nicht minimiert oder normalisiert werden kann --> noch nie an dieser Stelle gesehen, aber ein paar andere Dialoge haben das in der Vergangenheit auch schon "geschafft" --> bei Fenstern, die normalerweise sofort wieder verschwinden, ist es meistens kein Problem. die Anmeldung mit dem UPN dauert länger als mit dem sAMAccountName --> wenn man sich anschaut, wie Kerberos im Vergleich zu NTLM funktioniert, gewinnt man schon den ersten Anhaltspunkt dazu, wo man suchen sollte. Ich würde ja gern "lernt man in jedem Server-Lehrgang" hinzufügen, aber leider weiß ich nur zu gut, dass dem nicht so ist :-( Und wenn in Deiner Infrastruktur tatsächlich Fehlkonfigurationen vorhanden sind, die ausgerechnet bei RDP ein Fallback von Kerberos auf NTLM erforderlich machen, dann solltest Du diese dringend suchen und beheben, statt nach Workarounds bei einem einzelnen Symptom zu forschen.

-

Breached Passwords / autom. Prüfung?

cj_berlin antwortete auf ein Thema von Garant in: Windows Forum — Security

Moin, Azure AD hat übrigens auch eine solche Prüfung, die durchaus auch für synchronisierte AD-Accounts angewandt wird. Beim Passwortwechsel in AD freilich erst im Nachhinein, beim Passwortwechsel in AAD halt schon bevor das Passwort gesetzt wird. Aber die haben auch einen eigenen Filter-Agenten, den man für die Prüfung im AD, aber gegen die Listen aus dem Azure AD, einsetzen kann. Diesen würde ich im Zweifel als vertrauenswürdiger einstufen als eine Third Party. Das generelle Problem bei ALLEN diesen Filter-DLLs ist, dass in Windows keinerlei API existiert, um dem Kontoinhaber mitzuteilen, WORAN GENAU sein Änderungsversuch gescheitert ist. -

Frage zur Umsetzung mit ES2019

cj_berlin antwortete auf ein Thema von firefox_i in: MS Exchange Forum

Das wiederum hinge davon ab, ob Outlook im Online Mode oder im Cache Mode betrieben wird -

Frage zur Umsetzung mit ES2019

cj_berlin antwortete auf ein Thema von firefox_i in: MS Exchange Forum

Moin, ich rekapituliere: Angst vor Server mit externem Zugriff (es ist auch keiner da, der Ihn sinnvoll betreiben könnte) Mail liegt jetzt schon dauerhaft auf einem Server herum, der aus dem Internet frei erreichbar ist (STRATO) Windows-Benutzer ist überall gleich Die Lösung ist *eigentlich* Exchange Online, und den/die vorhandenen User nicht ins Azure AD synchronisieren, sondern die Anmeldung in Outlook explizit durchführen. Das zu lizenzieren, wird allerdings spannend, denn Du musst ja echte User lizenzieren, aber solche Sammelpostfächer, auf die man mit "ihrem" Usernamen zugreift, brauchen ebenfalls eine Lizenz... -

GPO über Anmeldescript steuern / ausführen?

cj_berlin antwortete auf ein Thema von Cryer in: Windows Server Forum

Es kann ja ein Drucker im Büro stehen und trotzdem über Follow-Me erreichbar sein Die meisten Anbieter unterstützen inzwischen auch Kleingeräte und sogar die von der Konkurrenz. -

Domain Zertifikat für E-Mail Verschlüsselung

cj_berlin antwortete auf ein Thema von dormi98 in: Windows Forum — Security

Drum mache ich den Kram auch nicht mehr. Enough is enough. Ich habe mir 25 Jahre lang den Mund in diversen Sachen fusselig geredet. Habe neulich in den Archiven eine Mail-Konversation entdeckt, wo ich 2007 jemanden darauf hinwies, dass man auf DCs den Print Spooler deaktivieren sollte. Und, hat jemand drauf gehört? So ist es hier auch. -

Domain Zertifikat für E-Mail Verschlüsselung

cj_berlin antwortete auf ein Thema von dormi98 in: Windows Forum — Security

Dem Partner erklären, dass ein Verfahren, das zwingend auf Gateway-to-Gateway-Verschlüssellung beruht, Murks und rausgeschmissenes Geld ist, denn: die Vertraulichkeit ist nicht besser als bei TLS (was vermutlich eh schon da ist): Innerhalb beider Mailsysteme liegt Kartext, dazwischen ist verschlüsselt die Authentizität (der Organisation, nicht des Absenders!) und die Integrität können mit DKIM gewährleistet werden, was die Mailsysteme möglicherweise bereits können Es ist im Business-Umfeld auch vollkommen unklar, wofür das gut sein soll. Innerhalb der Mailsysteme möchte man explizit Klartext haben, weil Stellvertretung Archivierung DSGVO Antimalware und nach außen kommunizieren die Mailsysteme direkt miteinander oder durch Services, deren Geschäftsauftrag es ja ist, den Content zu untersuchen! Integrität kann man mit DKIM genauso gut absichern wie mit S/MIME-Signatur. Und gegen Wiretapping hilft TLS ausreichend gut. -

Domain Zertifikat für E-Mail Verschlüsselung

cj_berlin antwortete auf ein Thema von dormi98 in: Windows Forum — Security

Ja, nur so funktioniert es auch mit den Domain-Zertifikaten, as defined in RFC3183. -

VDI Lizenzierung im EA mit Linux clients

cj_berlin antwortete auf ein Thema von StefanWe in: Microsoft Lizenzen

Moin, da Windows IoT auch nicht die VDA ersetzt, wäre es zumindest nicht falscher als vorher -

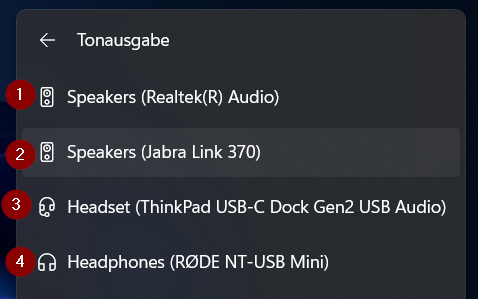

Wie bestimmt Windows, welchen Formfaktor ein Audio-Ausgabegerät hat?

cj_berlin hat einem Thema erstellt in: Windows 11 Forum

Juchu, ich habe eine Frage! Ist aber vollkommen unwichtig, ich muss halt jeden Tag drüber schmunzeln Meine Audio-Steuerung sieht nämlich (auf allen Geräten zwischen Win10 und Win11 konsistent) so aus: ist eine 3,5mm Buchse direkt am Laptop, in der noch nie irgendwas drin gesteckt hat - vermutlich werden's aber eher Kopfhörer als Lautsprecher sein sind ganz eindeutig Kopfhörer, die hinter diesem Bluetooth-Dongle sind das ist eine 3,5mm Buchse an der Docking Station - vielleicht schließt da jemand auch mal Kopfhörer an, aber hier waren es immer die Lautsprecher). Ich bin mir nicht sicher, ob sie auch Audio-In kann, das würde die Einstufung als "Headset" erklären. Nun ja, ist halt auch eine 3,5mm Buchse, aber da würde man vermutlich wirklich Kopfhörer anschließen. Ich habe kein zu lösendes Problem, daher auch zu faul zum Suchen - falls jemand aber aus dem Kopf weiß, wo die Info versteckt ist (INF-Dateien, Device Manager, Registry, was weiß ich), würde ich da gern ein wenig herumstöbern... Danke im vorab! -

Server 2012 R2 Kein RDP von Windows 7 aus mehr möglich

cj_berlin antwortete auf ein Thema von Etheninex in: Windows Server Forum

Sehr relevant --> Thin Clients mit Windows 7 Embedded. Da sind in einigen Behörden noch Zehntausende von unterwegs. Die hat man ja gekauft mit der Maßgabe, dass sie länger leben als Arbeitsplatz-PCs, und auch weniger anfällig für Schweinereien sind, weil Write Filter Ich würde sagen, Tippel-Tappel-Troubleshooting: ist der Port 3389/tcp vom Win7-Client zum Server grundsätzlich erreichbar? Test-NetConnection oder PORTQRY... ist evtl. der Server auf "Nur UDP" und die Win7-Clients auf "Nur TCP" für RDP konfiguriert? irgendwelche anderen Inkompatibilitäten in den Settings? WMI-Klassen Win32_TSGeneralSetting und Win32_TerminalServiceSetting sind Deine Freunde - da Du einen funktionierenden Server hast, einfach mit diesem vergleichen. WireShark / NetMon und schauen, was da läuft bzw. an welcher Stelle im Datenaustausch das knallt. Könnte bereits TLS sein, je nachdem, was die Policy sagt.