-

Gesamte Inhalte

2.182 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

E-Mail Signatur: Vor Telefonnummern gleichmässiger Abstand einfügen

cj_berlin antwortete auf ein Thema von andrew in: Windows Forum — Scripting

Das *ist* der Ansatz mit <div>s -

Erhöhung AD Sicherheit - DomAdm / Tier Modell

cj_berlin antwortete auf ein Thema von Robinho1986 in: Active Directory Forum

...und bedenke dabei, dass Du die Häufigkeit des Kennwortwechsels für das gMSA nur einmal festlegen kannst, nämlich bei dessen Erzeugung Alles, was @toao und die Vorredner geschrieben haben, ist richtig und wichtig. Ein technisch deutlich komplexeres Problem als das Aufspüren von hochprivilegierten Service-Accounts ist die Frage, welche von ihnen wie stark überprivilegiert sind, d.h. auf welches Berechtigungsniveau Du das zukünftige Service-Account, ob nun Legacy oder gMSA, heben musst, damit die jeweilige Anwendung funktioniert. Insbesondere dann, wenn ihr die Default-Konstruktion nicht geändert habt, die Domain Admins zu lokalen Admins auf Member-Maschinen macht. -

Maustreiber wird von Windows 10 22H2 nicht mehr erkannt - Fehlercode 39

cj_berlin antwortete auf ein Thema von Petraanna in: Windows 10 Forum

Wie waren denn meine angehängt? Einfach in den Post einfügen. Aber Word-Dateien aus dem Internet aufmachen ist wie in einer Bar aus einem zufälligen Glas trinken - nur einer weiß wirklich, was da drin ist, und das bist nicht Du -

Maustreiber wird von Windows 10 22H2 nicht mehr erkannt - Fehlercode 39

cj_berlin antwortete auf ein Thema von Petraanna in: Windows 10 Forum

OK, aber Du hast ja sicher auch schon bemerkt, dass Deine Maus noch gar nicht als Maus erkannt wird, sondern in der Vorstufe "Human Interface Device" stehen bleibt. Dann ist vermutlich Deine Datei "C:\Windows\INF\input.inf" versaut. Vielleicht hast Du die Möglichkeit, jemanden zu finden, der physisch greifbar ist und sich "mit sowas auskennt". Dein Problem ist lösbar, aber nicht in einem Forum. Der Hinweis von @Nobbyaushb ist übrigens mehr als berechtigt - das Forum hat exzellente Einbindung von Bildern, inklusive Copy/Paste direkt in den Beitrag, poste bitte in Zukunft keine Office-Dateien oder ausführbare Dateien verkürzte Links, wo unklar ist, welche echte URL sich dahinter verbirgt Monster-Dateien wie Logs mit 10.000 Einträgen -

E-Mail Signatur: Vor Telefonnummern gleichmässiger Abstand einfügen

cj_berlin antwortete auf ein Thema von andrew in: Windows Forum — Scripting

Moin, bei Tabellen in e-Mails bin ich immer zwiegespalten, spätestens auf kleinen Bildschirmen werden sie gern gequetscht. Ich würde das "modern", das heißt, mit <div>s machen - dann werden die sich beim Quetschen automatisch umsortieren und untereinander angezeigt werden. Aber auch einige der "Großen" wie PayPal verwenden Tabellen, sogar mehrfach verschachtelte, so dass, wie so oft, YMMV... -

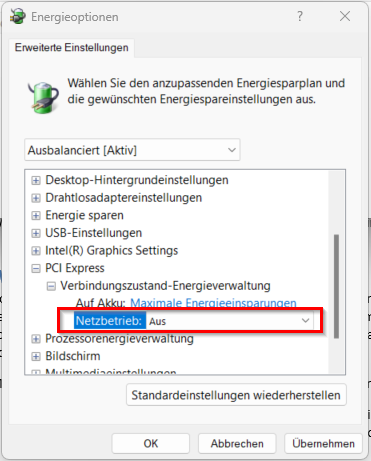

Intel I219-LM schlechte Netzwerkperformance

cj_berlin antwortete auf ein Thema von HeizungAuf5 in: Windows 10 Forum

Moin, die Linux-Gemeinde empfiehlt für diese Karte die folgende Einstellung: Die wirkt sich natürlich auf alle PCIe-Geräte aus -

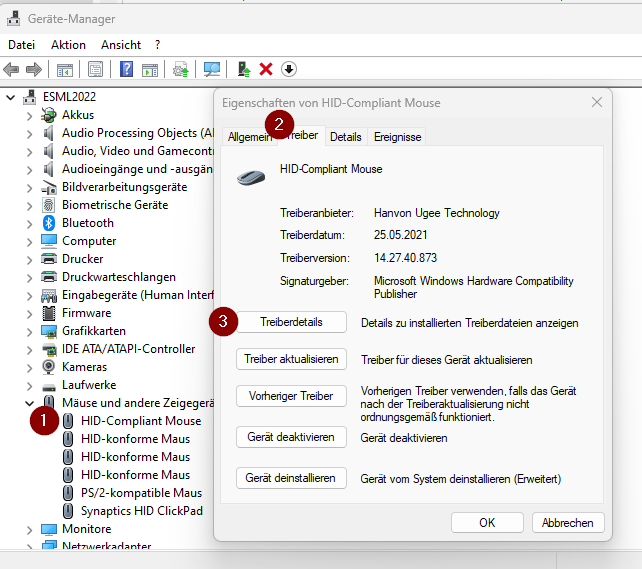

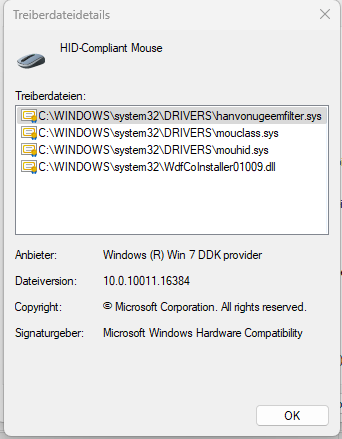

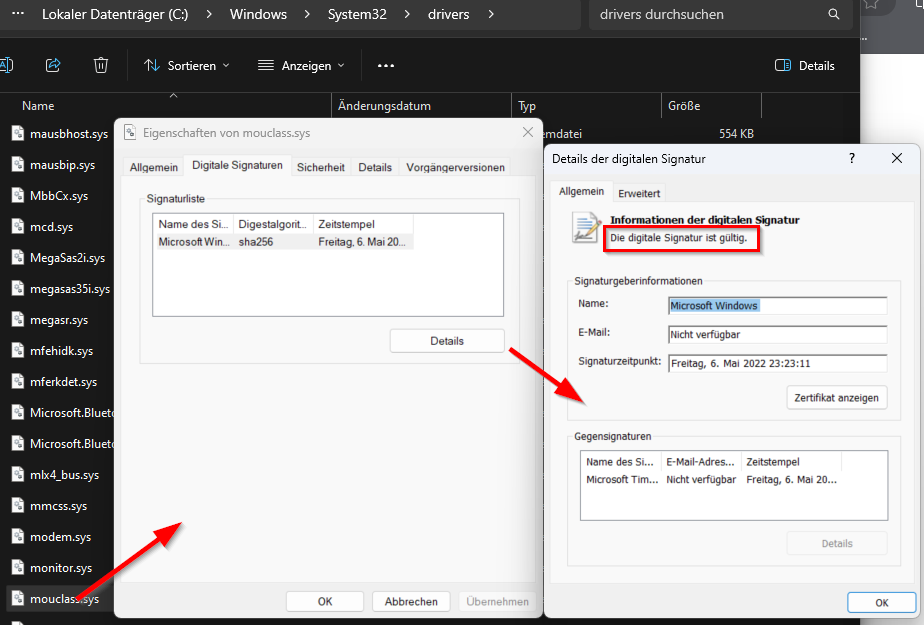

Maustreiber wird von Windows 10 22H2 nicht mehr erkannt - Fehlercode 39

cj_berlin antwortete auf ein Thema von Petraanna in: Windows 10 Forum

Moin, Code 39 ist "Dateien fehlen oder sind beschädigt". Die meisten Mäuse heutzutage arbeiten mit dem Microsoft-Treiber, Du kannst es aber verifizieren, wenn Du im Geräte-Manager auf die "Problemmaus" doppelklickst und dann auf den Reiter "Treiber" gehst: Dann klickst Du auf "Treiberdetails" und siehst eine Liste von Dateien: Prüfe mal, ob jede von ihnen am angegebenen Ort vorhanden ist. Ist das der Fall, prüfe, ob die Signatur intakt ist: Sofern die erforderlichen Dateien von Microsoft sind (das sind mouclass.sys und mouhid.sys), kannst Du schauen, ob Du mit sfc /scannow eine intakte Version wiederherstellen kannst. Nächste Stufe wäre dann DISM.exe /Online /Cleanup-Image /Restorehealth -

Integrität eines Features prüfen, ohne die Installation zu versuchen - Ideen?

cj_berlin hat einem Thema erstellt in: Windows Server Forum

Hallo zusammen, folgende Herausforderung: ich möchte auf einem Windows Server prüfen, ob die Installation eines bestimmten Satzes an Rollen und Features scheitern wird, aber ohne die Installation zu versuchen. wenn ein Feature bereits installiert ist, ist der Fall klar wenn ein Feature ordnungsgemäß mit -Remove entfernt wurde, ist der Fall auch klar leider gibt es immer wieder den Fall, dass die Admins einfach CAB-Dateien aus WinSxS löschen, um "zufällige" Installaiton gewisser Features zu unterbinden. Das Feature wird von WMI dann immer noch als "Available" reportet, die Installation scheitert aber verständlicherweise. Wie kann ich diesen letzten Fall untersuchen? Gibt es eine WMI-Klasse, eine Liste oder eine Datenbank in Windows, welche die benötigten SxS-Dateien für jedes Feature auflistet? Danke vorab an alle und einen schönen Sonntag! EDIT: Ach ja, und so etwas wie DISM /CheckHealth und dann den CBS-Log parsen würde ich gerne vermeiden wollen -

Failover Cluster - IP der Rolle für ausgehende Kommunikation nutzen

cj_berlin antwortete auf ein Thema von mad-max79 in: Windows Server Forum

Moin, wie die Software ihre Client -Komponente an IP bindet, ist ihr überlassen. Der Clusterdienst sorgt dafür, dass die Rollen-IP am gleichen Host präsent ist wie anderen Teile der Rolle, nicht mehr. Du könntest versuchen, bei den Hostadressen mit dem skipassource Flag zu versehen, aber das wird vermutlich irgendwas anderes stören. -

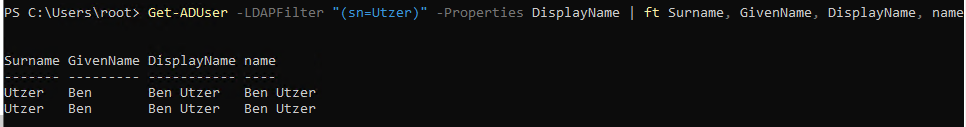

Server 2022 - Wie Vor- und Nachname doppelt vergeben?

cj_berlin antwortete auf ein Thema von Cryer in: Windows Server Forum

Klar, Microsoft ist schuld. Ich weiß nicht, woher Du Deine Erkenntnisse beziehst, bei mir kann ich auch noch unter Server 2008R2 die Spalte "User Logon Name" einblenden, die den UPN enthält. Das AD macht hier keine Vorgaben, Du kannst per LDAP oder PowerShell den CN auf jeden beliebigen Wert setzen, der die Eindeutigkeit des DN gewährleistet. Dass die MMC-Tools nicht das Gelbe vom Ei sind, war auch schon 1999 klar. -

Server 2022 - Wie Vor- und Nachname doppelt vergeben?

cj_berlin antwortete auf ein Thema von Cryer in: Windows Server Forum

Dein Problem ist. vermute ich jetzt mal, dass die bordeigenen Tools aus Vor- und Nachnamen einen "Full Name" zusammenfügen, diesen dann aber stillschweigend in *zwei* Attribute schreiben: name (CN) und displayName. DisplayName wäre ja völlig OK, das kann mehrfach vergeben sein, auch innerhalb einer OU, aber der CN halt nicht. Lösungsansätze: wenn die Fehlermeldung kommt, ergänze den Full Name um irgendwelche Zeichen, lege damit den Benutzer an und benenne anschließend den Display Name richtig um. lege alle neuen User in einer separaten OU an und verschiebe sie anschließend. Wird das Verschieben verweigert, bennene den CN durch Ergänzung um irgendwelche Zeichen. lege für Namensvetter eine Unter-OU Deiner User-OU an Benutze NICHT die GUI-Tools, sondern PowerShell für die Benutzeranlage, dann kannst Du gleich zuerst abfragen, ob es den User schon gibt und dann entsprechend CN und DisplayName explizit mit unterschiedlichen Werten füllen, und auch den sAMAccountName und den UPN nach einer Vorschrift gestalten. In einer prominenten öffentlichen Behörde hat man vor ca. 11 Jahren einen neuen Pressesprecher eingestellt, der aber so einen Allerweltsnamen hatte. Und man hat seine *angenommene* e-Mail-Adresse bereits im Anzeigeblatt veröffentlicht, *bevor* er durch den Onboarding-Workflow gelaufen ist und festgestellt wurde, dass es einen Beamten mit diesem Namen und dieser Mail-Adresse dort bereits seit Jahren gibt. Den Rest der Geschichte gibt es allerdings nur mündlich -

Abfrage Netzwerkkonfiguration aller Server

cj_berlin antwortete auf ein Thema von pz6j89 in: Active Directory Forum

Da stören sich einige "Enterprise-grade" Monitoring-Produkte auch nicht dran, sondern probieren alle hinterlegten Credentials nacheinander durch, man muss halt zusehen, dass man alle erwischt . SCCM bei Agent Push-Deployment auch. -

Abfrage Netzwerkkonfiguration aller Server

cj_berlin antwortete auf ein Thema von pz6j89 in: Active Directory Forum

Das ist allerdings nur praktikabel, wenn ausschließlich AD member zu berücksichtigen sind. Dann ist es auch der beste Weg, das mit Bordmitteln zu lösen. Der TO hat es allerdings bereits im OP präzisiert. -

Abfrage Netzwerkkonfiguration aller Server

cj_berlin antwortete auf ein Thema von pz6j89 in: Active Directory Forum

Moin, ja, es ist möglich. Du musst nur eruieren, wie Du zu den Geräten verbinden kannst: PowerShell Remoting zwischen Domain-Members - ist die Firewall offen? Ist WinRM überhaupt konfiguriert? PowerShell Remoting zu Workgroup-Windows-Maschinen - ist die Firewall offen? Ist WinRM überhaupt konfiguriert? Ist die lokale Maschine konfiguriert, den Remote-Maschinen für WinRM zu vertrauen? Remote WMI - ist die Firewall offen? Nicht-Windows-Maschinen - ist SSH offen? Gibt es eine andere API, über die man diese Info beschaffen kann? -

Server 2022 - Wie Vor- und Nachname doppelt vergeben?

cj_berlin antwortete auf ein Thema von Cryer in: Windows Server Forum

Moin, nein, es geht mit Sicherheit nicht um die Felder "Vorname" und "Nachname", auch nicht um den Anzeigenamen. Falls es um Domänen-Accounts geht, dürfen zwei Objekte in der gleichen OU nicht den gleichen Common Name haben (meist identisch mit DisplayName, aber es sind zwei unterschiedliche Attribute). Ansonsten, UPN und SamAccountname, ersterer ist per Forest eindeutig, zweiterer per Domain. -

Moin, was sagt denn Dein Ausbilder dazu? Ich habe Abschlussprojekte immer mit meinen Azubis zusammen konzipiert...

-

Schadensfall analysieren, Notfallplan, Hardware erneuern?

cj_berlin antwortete auf ein Thema von wznutzer in: Windows Forum — Security

Moin, der Grund, warum zum Hardware-Tausch geraten wird, ist UEFI-Persistence. Es gibt einige Proof of Content-Darstellungen und einige wenige tatsächlich durchgeführte Angriffe. Verbreitet ist es nicht, aber ausgeschlossen eben auch nicht. Mit dem Dienstleister seiner Wahl sollte man bereits in Friedenszeiten a. einen Vertrag schließen, der seine Verfügbarkeit bei einem Angriff gewährleistet, und b. im Detail besprechen, wie Daten für die Forensik konserviert werden sollen. Ich kann zwei Firmen nennen, die sehr gut sind, gerne per PM. -

Neuerungen für Active Directory unter "Server vNext" (und weitere vNext Neuigkeiten)

cj_berlin antwortete auf ein Thema von testperson in: Active Directory Forum

Da Copilot aber in großen Teilen Text ist, werden sie bestimmt einen Weg finden, das auch in Core reinzuschmuggeln. Terminal ist das perfekte Einfallstor 😊 -

WIN11 mit 2 Netzwerkkarten - Netzwerkzugriff absichern / definieren

cj_berlin antwortete auf ein Thema von Falke07 in: Windows Forum — LAN & WAN

Das Gesetz #8 der "10 Immutable Laws of Security Administration" besagt: Das solltest Du beherzigen. Ich kenne die USG nicht, aber vermutlich kannst Du alles Gewünschte dort abwickeln, ohne noch einen Windows-Rechner als Bastion zu involvieren. -

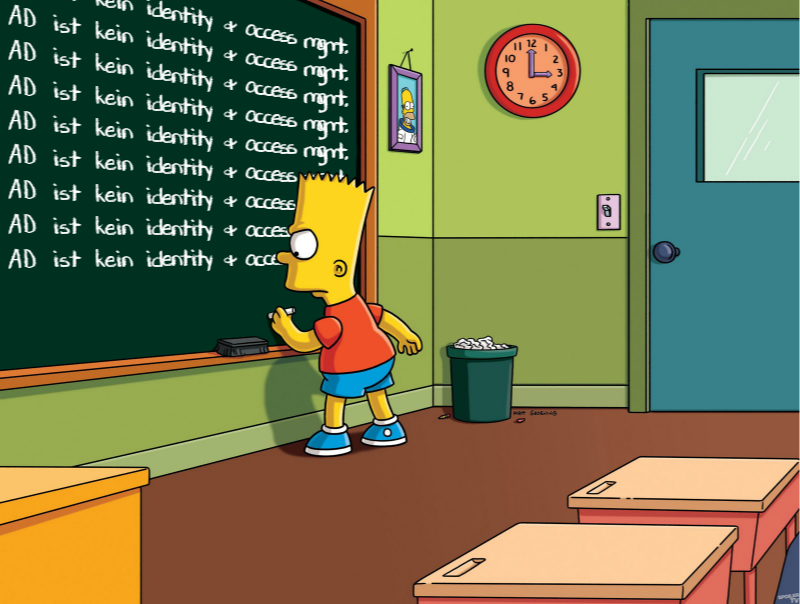

Moin, diese Forderung habe ich auch ein paarmal gesehen. Ich bin mir nur nicht sicher, ob sie bedeutet, dass die Prüfer nicht begriffen haben, dass AD kein IAM ist, oder ob sie nur zu genau wissen, dass die auditierten Kunden diesem Missverständnis aufgesessen sind. Wer ein IDAM/IAM hat, kann auch ohne Objekte im Live-System sagen, von wann bis wann User X Schreibrechte auf Ordner Y und ein aktives Anmeldekonto hatte. Und wer dafür nur das AD hernimmt, die Gruppenmitgliedschaften aber zum Ausscheiden entfernt, wird diese Aussage nicht retroaktiv treffen können, auch wenn die Accounts erhalten werden.

-

Client hat temporär Zugriffsprobleme auf Server im AD

cj_berlin antwortete auf ein Thema von M4rt1n in: Active Directory Forum

Scheint DNS zu sein. -

Berechtigung kann nicht gegeben werden - Zugriff verweigert

cj_berlin antwortete auf ein Thema von 5even in: Windows Server Forum

Moin, als erstes begreifst Du diese Situation bitte als Chance, endlich vom "God Mode" wegzukommen und alle Rechte nur an Domain Admins zu vergeben. Leg eine Gruppe "Profile Admins" an, berechtige die und packe die Admin-Accounts da rein, die das auch machen sollen. Selbst wenn im ersten Schritt dieselben Accounts da drin sind wie in den Domain Admins. Dies nur nebenbei, hilft Dir bei der Berechtigungsvergabe erst mal nicht weiter. Vermutlich stört UAC die Berechtigungsvergabe. Versuche es über die Dollar-Freigabe das Laufwerks, auf dem die Freigabe liegt. Oder mit dem lokalen "Administrator"-Account des File-Servers. Oder Du schaltest kurz UAC ab. -

Moin, Nachdem das geklärt wäre, müsstest Du 1. VORHER das Advanced Auditing aktiviert haben - in der Policy *und* in den SACLs 2. Die Logs über die gesamte Zeitspanne gesammelt haben 3. Die Logs auswerten können. Da Änderungen am Verzeichnis defaultmäßig nicht auditiert werden, scheitert Dein Vorhaben bereits am Punkt 1.

-

SQL Datenbank auf anderen SQL Server kopieren

cj_berlin antwortete auf ein Thema von HeizungAuf5 in: MS SQL Server Forum

https://docs.dbatools.io/Copy-DbaDatabase -

Zeitüberschreitung bei der Namensauflösung für den Namen _ldap._tcp.dc._msdcs.localdomain.lan

cj_berlin antwortete auf ein Thema von M4rt1n in: Windows Server Forum

Zur Supportability von Replica für DCs: https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/get-started/virtual-dc/support-for-using-hyper-v-replica-for-virtualized-domain-controllers . Mit nur einem DC geht in dieser Hinsicht einiges Dein Problem ist die Zeitdienst-Konfig, das sagt ja auch die Ausgabe. Mach sie per Gruppenrichtlinie (dieser Artikel ist sehr lesenswert, wenn man gerade neu in das Thema einsteigt: https://theitbros.com/configure-ntp-time-sync-group-policy/). Zum ursprünglichen Thema: Alle notwendigen DNS-Einträge müsste der DC neu erstellen, wenn man ihn (oder den NETLOGON-Dienst) neu startet.