-

Gesamte Inhalte

2.893 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

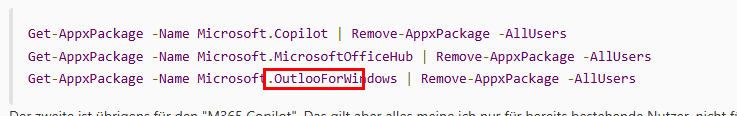

Du musst noch die AppxProvisionedPackages entfernen, damit sie nicht wieder auftauchen.

-

-

Mails an unbekanntem Empfänger nicht ablehnen sondern weiterleiten

cj_berlin antwortete auf ein Thema von bourbon in: MS Exchange Forum

Moin, wenn es eine Adresse ist, die nicht *MEHR* existiert, also existiert hat, lege sie einfach als Kontakt an mit Weiterleitung zum Postmaster und blende den Kontakt aus dem Adressbuch aus... -

Spooler bringt 100% CPU Last

cj_berlin antwortete auf ein Thema von dataKEKS in: Windows Server Forum

Sowas ist in der Regel entweder wegen blöder Treiber (da hilft Isolation) oder wegen blöder Druckjobs (da *kann* das Verlegen auf den Client helfen)... Aber manchmal sind Treiber so schlecht, dass da gar nichts hilft als einen generischen zu nehmen und auf irgendwelche fortschrittlichen Features zu verzichten. Spooler Logging hochsetzen: Two Minute Drill: Enabling Print Queue Logging | Microsoft Community Hub -

Spooler bringt 100% CPU Last

cj_berlin antwortete auf ein Thema von dataKEKS in: Windows Server Forum

Moin, habt ihr schon versucht, mit Treiberisolation herumzuspielen? Manchmal kann das helfen. Was auch helfen kann, ist das Rendering auf die Clients zu verschieben (da gibt es Gruppenrichtlinien für). Natürlich nur, wenn sie das können. -

mstsc / Remote Desktop funktioniert sporadisch nicht

cj_berlin antwortete auf ein Thema von roccomarcy in: Windows 11 Forum

Moin, wie RemoteApp ohne Broker funktioniert, würde mich direkt mal interessieren, also zumindest wie man das so konfiguriert, dass es verwaltungstechnisch beherrschbar bleibt. Funktioniert das Starten von mstsc.exe ohne Verbindungsversuch auf den Clients zuverlässig? -

War denn der SA-User überhaupt aktiviert?

-

Moin, die DAC auf Port 1434 kannst Du noch probieren: https://learn.microsoft.com/de-de/sql/database-engine/configure-windows/diagnostic-connection-for-database-administrators?view=sql-server-ver16#example

-

boomer-style prompt engineering

-

Wíndows Server 2025 Webhosting

cj_berlin antwortete auf ein Thema von rasputin_2025 in: Windows Server Forum

Oha, dort geht's ja richtig ab... ich weiß schon, warum ich da nicht aktiv bin -

Ist der Microsoft Store bei Amazon echt oder Betrug?

cj_berlin antwortete auf ein Thema von Cryer in: Windows Forum — Allgemein

Doch, ist sie. Du musst AUF DEN KONKRETEN VERKÄUFER schauen, denn es sind UNTERSCHIEDLICHE für unterschiedliche Artikel. Erscheint er Dir vertrauenswürdig, kannst Du bei ihm kaufen, andernfalls nicht. Im speziellen Fall: -

Wíndows Server 2025 Webhosting

cj_berlin antwortete auf ein Thema von rasputin_2025 in: Windows Server Forum

Ach, Du willst Beate Uhse hacken - sag's doch gleich Nee, aber ernsthaft: AD und PKI sollten auf dem Level deine geringsten Sorgen sein. Dem Zertifikat aus Deiner PKI vertraut draußen sowieso niemand, daher brauchst Du eines von einer kommerziellen CA, gib't z.B. kostenfrei bei Let's Encrypt. Und für HTML/CSS/JavaScript - alle clientseitige technologien - braucht man keinen Windows Server. Buch dir für ein paar Cent im Monat nen Webspace, da kannst Du dich austoben, und ein Let's Encrypt-Zertifikat inkl. automatischer Verlängerung ist oft bereits mit enthalten. -

Ist der Microsoft Store bei Amazon echt oder Betrug?

cj_berlin antwortete auf ein Thema von Cryer in: Windows Forum — Allgemein

Ein Brand-Store bedeutet nicht, dass der Inhaber der Brands auch der Verkäufer ist, nur dass eine bestimmte Marke hervorgehoben wird. -

Server 2025 hat N-2 kaputtgemacht...

cj_berlin antwortete auf ein Thema von cj_berlin in: Active Directory Forum

Moin, so bin ich doch -

...zumindest in meinen Umgebungen. https://it-pro-berlin.de/2025/07/server-2025-domain-controllers-n-2-support-call-reducer-is-broken/

-

Keine Anmeldung an DC nach umbenennen

cj_berlin antwortete auf ein Thema von Ebenezer in: Active Directory Forum

Was meinst Du mit Konto? Bist Du in Active Directory Users & Computers gegangen und das DC-Objekt dort umbenannt? -

Keine Anmeldung an DC nach umbenennen

cj_berlin antwortete auf ein Thema von Ebenezer in: Active Directory Forum

Du sollst nicht das Konto, sondern den Computer umbenennen - das hast Du doch initial getan, was zu der Misere geführt hat, oder? Oder was genau hast Du ursprünglich umbenannt? -

LDAP Abfrage schägt fehl - neue DCs

cj_berlin antwortete auf ein Thema von stevenki in: Active Directory Forum

Das sagte ich doch bereits in der ersten Antwort Aber schön, dass Du offensichtlich zu 100% Anwendungen hast, die LDAPS überhaupt können. Da kenne ich andere Umgebungen... -

Keine Anmeldung an DC nach umbenennen

cj_berlin antwortete auf ein Thema von Ebenezer in: Active Directory Forum

Den DC zurück umbenennen -

Keine Anmeldung an DC nach umbenennen

cj_berlin antwortete auf ein Thema von Ebenezer in: Active Directory Forum

OK, warum geht es nicht im DSRM? Kannst Du dich da auch nicht anmelden? Das sollte *eigentlich* spätestens mit dem RID500-Administrator möglich sein -

LDAP Abfrage schägt fehl - neue DCs

cj_berlin antwortete auf ein Thema von stevenki in: Active Directory Forum

wenn ein und derselbe Client lt. OP mit einem 2025er DC klar kommt und mit einem anderen 2025er DC nicht... -

LDAP Abfrage schägt fehl - neue DCs

cj_berlin antwortete auf ein Thema von stevenki in: Active Directory Forum

Naja, wenn Du TLS verwenden willst, musst Du auch einen Namen verwenden, der im Zertifikat steht, keine IP-Adresse Und den Port 636 auch offen haben -

LDAP Abfrage schägt fehl - neue DCs

cj_berlin antwortete auf ein Thema von stevenki in: Active Directory Forum

Yup, 2025 akzeptiert keine Simple Binds mehr ohne TLS. Die Frage ist also eher, warum es bei einem funktioniert als warum es bei dem anderen nicht tut. Kann es sein, dass bei dem DC, wo es funktioniert, ein TLS-Zertifikat eingespielt ist, bei dem LDAPS ausgehandelt werden kann, und bei dem anderen nicht? Vielleicht ist die Anwendung am Ende schlau genug, LDAPS zu probieren? Nebenfrage, die mit dem Problem nichts zu tun hat: Habt ihr eure Permissions im AD bereits überprüft und sichergestellt, dass BadSuccessor nicht möglich ist? -

Nach Profilneuerstellung, Netzwerkdrucker wieder da - ohne erneuetes verbinden.

cj_berlin antwortete auf ein Thema von Dayworker in: Windows 11 Forum

Moin, ja, seit einiger Zeit schreiben sich gemappte Drucker auch in die Maschinen-Registry rein. Über die Sinnhaftigkeit müssen wir nicht diskutieren, aber vermutlich ist genau das, was Du gerade beobachtest, "gewünschtes Verhalten" für irgendjemanden gewesen. -

Windows Server 2016 VM Druckerwarteschlange deaktiviert sich immer wieder

cj_berlin antwortete auf ein Thema von EmilioR in: Windows Server Forum

Normalerweise wird Dir GPRESULT sogar anzeigen, aus welcher GPO die effektive Einstellung kommt, aber natürlich gibt es keine Garantie, dass es die *einzige* GPO ist, wo diese Einstellung gesetzt ist...