-

Gesamte Inhalte

2.893 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

Fileserver Ordnerstruktur Dateien verschieben - falsche Rechte

cj_berlin antwortete auf ein Thema von Kelly88 in: Windows Server Forum

Und da es so ein wichtiger Vorgang ist, der vermutlich nur von einer kleinen Anzahl Personen und auch nur im Rahmen einer "Projektabschluss-Checkliste" durchgeführt wird, wäre Kopieren + Löschen doch durchaus eine Option... Da hast Du doch sicher auch ne Quelle zu, oder? Aber lustig, habe den Reg Key jetzt entfernt, alles rebootet, und die Rechte werden nach wie vor beim Verschieben vererbt... -

Fileserver Ordnerstruktur Dateien verschieben - falsche Rechte

cj_berlin antwortete auf ein Thema von Kelly88 in: Windows Server Forum

Eine Freigabe mit zwei Ordnern angelegt, auf den einen hat Gruppe 1 Schreibzugriff, auf den anderen Gruppe 2. User 1 in Gruppe 1 gesteckt, am Client angemeldet und eine Datei im Ordner 1 erstellen lassen. User 2 in beide Gruppen gesteckt und die Datei von Ordner 1 nach Ordner 2 ziehen lassen. Nur Schreibrechte, ohne "Rechte setzen" --> Rechte werden mitgenommen Schreibrechte + "Rechte setzen" --> Rechte werden mitgenommen Schreibrechte + "Rechte setzen" + Registry Key am File Server --> Rechte werden vererbt ich wüßte nicht, wie ich das noch testen könnte -

User CALs - Server 2025: Div Zugriffe

cj_berlin antwortete auf ein Thema von emw in: Microsoft Lizenzen

Moin, wenn wir von Windows CALs sprechen und jeder Mitarbeiter eine CAL bekommt, dann sind die Zugriffswege alle abgedeckt. Du kannst keine CALs sparen, indem alle User denselben Webserver oder dasselbe Terminal benutzen und nur dieses auf den Windows Server zugreift. Wenn das Verhältnis zwischen Benutzern und Geräten krass unausgewogen ist (z.B. 1000 User, zwei PCs in der Logistik und zwei Terminals an den Eingängen), könnten Device CALs die Lösung sein. Für SQL Express brauchst Du keine CALs, für SQL Standard, wenn Du es per Core lizenziertst und nicht Server+User, auch nicht. -

Moin, bei email kann immer und alles sein. Hat der TO: empfänger auch Zugang zu webmail und kann er die Mail dort sehen (das wäre dann ein Problem an seinem Client)? Ist die Mail vielleicht im Spam-Ordner gelandet? Was passiert, wenn derselbe Absender an denselben Empfänger OHNE CC was schickt? Ist die Adresse richtig geschrieben? Falls Outlook im Einsatz ist: Ist die Adresse vielleicht in der Autovervollständigung falsch gecached? Wenn alle Stricke reißen --> All-Inkl. Support, die haben Zugriff auf die Logs und können das nachvollziehen.

-

Windows 10, Windows 11 und Windows Server Supportende und Erweiterte Supportende

cj_berlin antwortete auf ein Thema von raymccoy in: Windows Forum — Allgemein

da gibt's sogar einen Export-Button, der mittelhübsch formatierte Excel-Sheets erzeugt -

Fileserver Ordnerstruktur Dateien verschieben - falsche Rechte

cj_berlin antwortete auf ein Thema von Kelly88 in: Windows Server Forum

Moin, in meinem Test auf Server 2025 (Server und Client, habe kein Windows 10/11 in diesem Lab) funktioniert das mit den Permissions wie auf Deinem Screenshot und dem Registry Key auf dem Fileserver. Allerdings ist es keine Lösung, auf die jemand Bock hat, der andere Hobbies hat als den Fileserver zu streicheln. Wenn ich Usern nämlich das Recht, Berechtigungen zu ändern, einräume, um das gewohnte Verhalten beim Drag & Drop nicht zu gefährden, kann ich sie nicht daran hindern, die Rechte auch anderweitig zu verändern, und Personen möglicherweise Einsicht in Dateien zu gewähren, die sie nichts angehen. Und dieses Recht wird laut Microsoft-Artikel - und auch laut meinem Test - benötigt, damit der Registry Key funktioniert. Wenn man sich Deine, für Organisationen doch recht typische, Ordnerstruktur anschaut, gibt es ja keinen wirklich legitimen Grund, Dateien zu verschieben. Was tatsächlich passiert, ist Dateien werden kopiert (z.B. es entsteht ein Unterbereich UAD, der genau so organisiert ist wie UAA, dann kopiert man halt die wichtigen Vorlagen von UAA nach UAD), und dann benimmt sich der Fileserver auch ordentlich - die kopierten Dateien erben die Berechtigungen vom übergeordneten Ordner. Dateien werden unabsichtlich verschoben (Drag & Drop mit dicken Fingern) - in diesem Fall ist das Mitnehmen der alten Rechte eine Schutzmaßnahme, damit diese Dateien nicht plötzlich von Personen eingesehen oder gar bearbeitet werden können, die sie nichts angehen. Ja, ich weiß, dass ihr das 25 Jahre lang anders gehandhabt habt. Heißt nicht, dass es jemals optimal war Und Datenschutz war vor 25 Jahren auch nicht so ein brisantes Thema. Wenn jemand wirklich eine Datei oder einen Unterordner verschieben muss - was eher selten der Fall sein dürfte - sollte man den Leuten ans Herz legen, die Dateien zuerst zu kopieren und dann an der Quelle zu löschen. Dann werden die Berechtigungen auch ohne überpermissionierte User und Registry Keys von oben vererbt. Andernfalls musst Du, je nach Branche und "Paranoia Level", regelmäßige Audits durchführen, um Dateien mit expliziten Berechtigungen zu finden und zu bereinigen... Der Vollständigkeit halber sei noch der Ansatz genannt, jeden Ordner der zweiten Ebene auf einem eigenen NTFS-Volume zu platzieren. Und wenn man mich als Admin zwingen würde, das Drag - Drop - Inherit - Verhalten zu implementieren, würde ich eher das tun, als jedem User, der ein Dokument anlegen darf, auch die Entscheidungsfreiheit darüber einzuräumen, wer es sehen soll. Und um zum Schluss noch maximal tief in die Trickkiste zu greifen, gibt es seit Server 2012R2 das Dynamic Access Control, wo man effektive Zugriffsrechte abhängig von a. Inhalt der Dateien und b. bei Bedarf sogar von dem zugreifenden Client abhängig machen kann. Das ist aber ein Projekt, das eine höhere Komplexität hat als z.B. einen File Server in SharePoint Libraries zu migrieren -

Fileserver Ordnerstruktur Dateien verschieben - falsche Rechte

cj_berlin antwortete auf ein Thema von Kelly88 in: Windows Server Forum

OK, wenn ihr explizit nicht wollt, dass ein User Berechtigungen schreibt (und das ist für das Mitnehmen der Berechtigungen notwendig), warum weist ihr ihnen dann das Recht "Berechtigungen setzen" zu? -

CPU konstant bei 0% im Hyper-V Manager (Server + Client)

cj_berlin antwortete auf ein Thema von cj_berlin in: Virtualisierung

Bei Mark Z glaube ich's aber -

Virt. Switch richtig konfigurieren

cj_berlin antwortete auf ein Thema von Kaltes_Wasser in: Windows Forum — LAN & WAN

Moin, das wäre ein *privater* Switch. -

CPU konstant bei 0% im Hyper-V Manager (Server + Client)

cj_berlin antwortete auf ein Thema von cj_berlin in: Virtualisierung

Das hat Nadella gesagt. Manchmal möchte ich auch das, was er raucht... -

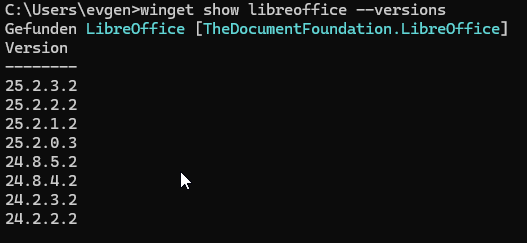

Dann hat halt niemand ein Store-Package für diese Version gemacht. Das ist immer so, wenn man aus Repositories schöpft, die "jemand" pflegt

-

-

GPO nur auf bestimmten Computern aktivieren

cj_berlin antwortete auf ein Thema von tomspatz in: Active Directory Forum

Nein, alles, was auf Domain- und Site-Ebene verknüpft ist. -

HyperV heute eine gute Alternative zu vSphere?

cj_berlin antwortete auf ein Thema von Weingeist in: Virtualisierung

Seit 2022 gibt es leider keinen Hyper-V-Server mehr. ich sag's ja nur Bevor jemand anfängt, sich "VDI" in RDS anzugucken Obwohl ich zwei Firmen kenne, die damit sehr zufrieden sind... -

HyperV heute eine gute Alternative zu vSphere?

cj_berlin antwortete auf ein Thema von Weingeist in: Virtualisierung

Das ist auch durchaus verständlich. Ein Cluster ohne AD hat aber Limitierungen, die man halt vorher kennen und auch langfristig akzeptieren muss. Spätestens wenn Themen wie S2D, Shielded VMs oder zumindest vTPM für Bitlocker/VBS in den VMs ans Tapet kommen, müssen die Hosts in (eine) AD-Domäne. Wir haben in mehreren Projekten einen kleinen Infrastrukturforest aufgebaut, der halt nur Hyper-V-Hosts und die dazugehörigen Fileserver beinhaltete, damit war dann einiges mehr möglich, und man hatte dennoch keinen Durchgriff zwischen Infrastruktur und Produktion. Für kleine Regional-Standorte oder so spielt das alles keine Rolle, und da kann (und sollte) man solche AD-lose Cluster bauen. -

HyperV heute eine gute Alternative zu vSphere?

cj_berlin antwortete auf ein Thema von Weingeist in: Virtualisierung

Moin, für Horizon findest Du sicherlich keine echte Alternative für on-prem mit reinen Microsoft-Mitteln. Je nachdem, wieviel Du in Teradici investiert hast, könnte Citrix interessant sein, oder eben auch nicht. Allerdings würde Citrix mit Hyper-V SCVMM voraussetzen, was wieder nichts für schwache Nerven ist. Also vielleicht doch Azure Virtual Desktop, kann man auch on-prem hosten. Für Server-Virtualisierung ist Hyper-V absolut praxistauglich. Ich würde frühzeitig mit WAC beginnen, macht vieles einfacher, und Du kannst damit sogar VMs in einem Arbeitsgang klonen. Wenn Du mit Storage Spaces Direct anfängst, führt eh kein Weg am WAC vorbei. íSCSI konfiguriert man am besten per PowerShell. Oder man nutzt SMB3, wenn der Storage das hergibt und für Windows Clustering freigegeben ist. Also der reine Storage-Footprint ist bei ESXi 8 höher als bei Server 2022 Core -

Fehlermeldung open LDAP - ldapsearch.exe

cj_berlin antwortete auf ein Thema von newbi2009 in: Windows Forum — Scripting

Ich würde sagen, die EXE schreibt die Ausgabe in den Error-Stream statt nach StdOut, und PowerShell interpretiert es korrekterweise als Exception Wäre nicht das erste DOS-Tool, das sowas macht. Kannst vor dem Aufruf $ErrorActionPreference auf 'SilentlyContinue' und danach zurück auf den vorherigen Wert setzen. Besser wäre natürlich, einfach PowerShell zu nutzen Es gibt den System.DirectoryServices-Namespace, es gibt das OpenAD-Modul von Jordan Borean in der Gallery, die Möglichkeiten sind schier endlos. -

DC Wechsel Online Profil falscher Pfad

cj_berlin antwortete auf ein Thema von -peet- in: Windows Server Forum

Die Inhalte in Profile$ Schon, in der User-Registry, aber Du schriebst ja, dass es die Erstanmeldung dieses Users an diesem Client ist. Da er kein Roaming-Profil hat (und selbst wenn er eins hätte, liegt der Verdacht nahe, dass es mit DC01 vom Netz gegangen ist) ist es aber unwahrscheinlich. Mach einen GPRESULT und schau, ob Dich was anspringt. Vielleicht ist es etwas, was per Computer, aber im User-Kontext gesetzt wird? Registry-GPP, Login-Skript, Scheduled Task, sowas.. -

DC Wechsel Online Profil falscher Pfad

cj_berlin antwortete auf ein Thema von -peet- in: Windows Server Forum

Anhand der Fehlermeldung würde ich sagen, es kann nur Folder Redirection sein. Und diese kann eigentlich nur aus einer Group Policy kommen. Ich hoffe, Du hast den alten DC noch nicht entsorgt, denn demnach sind da echte Benutzerdaten drauf.... -

GPO nur auf bestimmten Computern aktivieren

cj_berlin antwortete auf ein Thema von tomspatz in: Active Directory Forum

Moin, GPRESULT ist Dein Freund. Es kann für das Verhalten einige Gründe geben: Reihenfolge ist falsch, so dass die Standard-GPO immer gewinnt Die virtuellen Computer wurden nicht rebootet, nachdem sie zu der Gruppe hinzugefügt wurden, und es ist nicht genug Zeit (10h) vergangen Die andere GPO ist erzwungen oder noch irgendetwas. Wie gesagt, GPRESULT (auf dem Hyper-V-Client) ist Dein Freund. -

Powershell Module installieren

cj_berlin antwortete auf ein Thema von pischel in: Windows Forum — Scripting

Kommt auf die Internet-Bandbreite und Auslastung der Gallery an, aber ich habe schon 15+ Minuten gesehen... -

Powershell Module installieren

cj_berlin antwortete auf ein Thema von pischel in: Windows Forum — Scripting

Moin, Graph ist ein Riesen-Monster und besteht aus zig Sub-Modulen. Die Installation dauert deswegen lange. Das solltest Du auf jeden Fall nicht in der Windows PowerShell installieren, sondern in PowerShell 7, aber falls das in Windows PowerShell doch funktionieren muss, musst Du in Deinem Profil $MaximumFunctionCount = 32768 setzen. -

Antragsteller und Aussteller bei der Erstellung der Zertifikatsanforderung immer gleich

cj_berlin antwortete auf ein Thema von GMVHS in: Windows Forum — Security

Naja, die *Anforderung* ist ja kein Zertifikat - sie ist nur mit dem Key des Antragstellers signiert. Wenn sie nicht durch einen Erollment Agent "im Auftrag von" erzeugt wird, ist der Antragsteller und der Erzeuger der Anforderung dieselbe Person -

Antragsteller und Aussteller bei der Erstellung der Zertifikatsanforderung immer gleich

cj_berlin antwortete auf ein Thema von GMVHS in: Windows Forum — Security

Indem Du Zertifikate bei Deiner CA beantragst und nicht als Selfsigned erzeugst? Kannst Du mal einen Screenshot posten? Oder braucht man dafür 10 Posts oder so? -

Powershell - Prozesse inkl. Benutzernamen als normaler Benutzer auslesen

cj_berlin antwortete auf ein Thema von roccomarcy in: Windows Forum — Scripting

Moin, das hat nichts mit PowerShell zu tun. Du brauchst die seSecurityPrivilege, und das ist im normalen Token ausgeblendet, selbst wenn es im Admin-Token enthalten wäre. Du kannst mal schauen, was passiert, wenn Du dem Service-User in der Group Policy (oder LGPO) das Recht explizit gibst ("manage auditing and security log", meine ich). Vielleicht reicht es ja schon. Falls nicht, musst Du mit sc privs den Icinga Agent-Dienst anweisen, dieses Recht beim Starten anzufordern. Davon völlig abgesehen: Deinen Least Privilege-Ansatz in allen Ehren, aber Monitoring mit einem normalen Benutzerkonto ist sehr ungewöhnlich.