-

Gesamte Inhalte

2.913 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

SSHD auf Windows Servern - a gift that keeps on giving

cj_berlin hat einem Thema erstellt in: Windows Server Forum

Ich musste mir neulich die Zeit nehmen, mir die SSH Server-Integration etwas näher anzuschauen. Den daraus resultierenden Artikel möchte ich euch nicht vorenthalten: https://it-pro-berlin.de/2025/02/ssh-in-windows-server-better-still-not-good-enough/ -

Windows Server 2022 DataCenter - TerminalServer

cj_berlin antwortete auf ein Thema von Zerpmaster in: Windows Server Forum

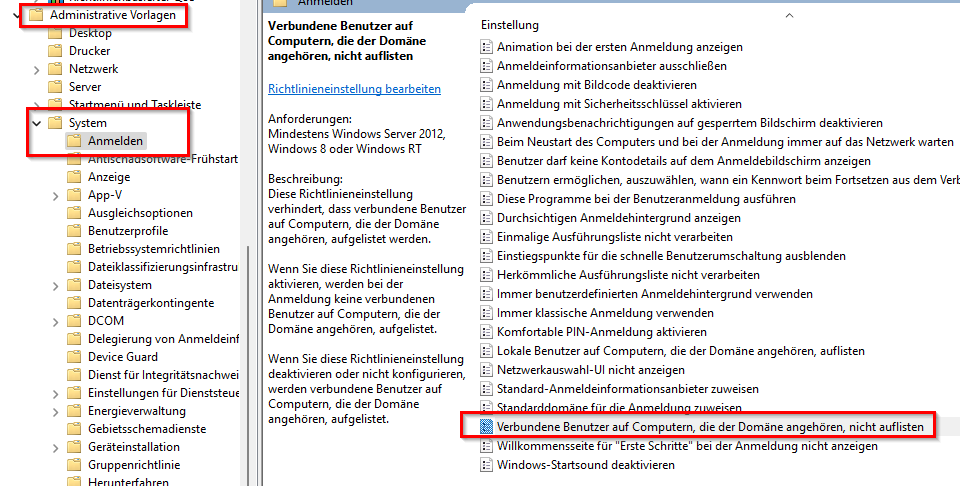

Moin, vermutlich ist noch irgendein Prozess, der als Administrator gestartet wurde, hängengebliieben, und jetzt zeigt er ihn als "connected" an. Du kannst das mit einer anderen Policy tottreten: -

Migration Domain Controller Server 2008 R2 auf Server 2022

cj_berlin antwortete auf ein Thema von pischel in: Windows Server Forum

Ich verlasse mich grundsätzlich auf gar nichts, was diese MMC-Konsolen meinen zu tun. Dokumentiert ist es freilich (ab 2008R2), es ist also jedem überlassen, darauf zu vertrauen oder halt auch nicht. -

Migration Domain Controller Server 2008 R2 auf Server 2022

cj_berlin antwortete auf ein Thema von pischel in: Windows Server Forum

Moin, ich würde das dennoch per metadata cleanup machen. Und dann hat der TO nichts dazu geschrieben, ob die FSMO-Rollen vor dem Stromausfall umgezogen waren. Falls nicht, müssen sie auch noch mit Gewalt übertragen werden. -

In jeder modernen Hollywood-, Netflix- oder Amazon-Produktion sieht man IP-Adressen aus Teilen bestehen, die 255 übersteigen. In der Serie *war* vermutlich ein C64 an den Bildschirm angeschlossen, denn 2015 eine funktionsfähige ES 10xx-Anlage aufzutreiben, hätte das Budget der Serie vermutlich gesprengt. Die ES10xx-Maschinen waren recht weitgehend kompatibel zu IBM/360 der jeweiligen Generation und konnten so ziemlich alles ausführen, was auch jene konnten. So sparte man sich die Entwicklung der Betriebssystem-Software und der Compiler für hochentwickelte Sprachen wie FORTRAN oder PL/1.

-

Wir hatten Abakus in der Schule, und in meiner Kindheit lag ein großer Abakus an jeder Ladenkasse. Das ist digitale Souveränität konsequent zu Ende gedacht, und angesichts der Post-Affäre in UK und des "Computer hat immer recht"-Paragraphen ist es fast schon ein Schritt nach vorn von wo wir heute sind. Daniel Suarez hat die Situation auch im "Daemon" meisterhaft verarbeitet.

-

Ich setze mal einen drauf. Das war der erste Computer, für den ich ein Programm geschrieben habe: Seither mag ich Dual Screen-Arbeitsplätze

-

Karl Klammer würde sich im Grab umdrehen...

-

-

Einfache kostenlose Softwareverteilung mit VPN-Kompatibilität gesucht

cj_berlin antwortete auf ein Thema von Cryer in: Windows Server Forum

Naja, WINS ist seit 12 Jahren deprecated und wird, da es Teil von Server 2025 ist, noch mindestens 10 Jahre supported. Du kannst Chocolatey oder WinGet einsetzen und ein wenig drum herum automatisieren Wenn es einfach zu bedienen sein soll, reden wir von einer bezahlten Edition. Ich weiß nicht, wie der Status von OPSI jetzt ist, aber vielleicht einen Blick wert. -

Nach Update auf 24H2 kann keine RDP-Verbindung zu einzelnen Systemen aufgebaut werden

cj_berlin antwortete auf ein Thema von passt in: Windows 11 Forum

Also der Mann, der dafür verantwortlich ist, ist nicht der Meinung, dass das Verhalten hartkodiert ist, und ich meine auch, dass NLA durchaus für User funktioniert, die in Protected Users Mitglied sind: https://syfuhs.net/how-authentication-works-when-you-use-remote-desktop. Auch Artikel über Remote Credential Guard sagen nichts dazu, dass man dafür NLA abschalten muss. *wenn* man natürlich IP-Adressen für die RDP-Verbindung verwendet *und* keine IP-basierten SPNs ausgerollt hat, *dann* wird NTLM zwingend verwendet werden. -

Warum werden keine M.2NVME SSD und meistens SATA SSD eingesetzt?

cj_berlin antwortete auf ein Thema von magicpeter in: Windows Server Forum

...aber nicht an die gleichen Controller! -

Warum werden keine M.2NVME SSD und meistens SATA SSD eingesetzt?

cj_berlin antwortete auf ein Thema von magicpeter in: Windows Server Forum

Moin, weil M.2 NVMe Laufwerke PCI Devices sind, und davon kannst Du nicht unbegrenzt viele haben nicht hot-swappable sind, so dass Du den Server herunterfahren musst, wenn eine Platte von vielen zickt durchaus angeboten werden als Cache für vSAN Ready Nodes, denn da ist es nicht ganz so wichtig, wenn sie nicht hot-swappable sind -

Spam über Google Workspace?

cj_berlin antwortete auf ein Thema von zahni in: Windows Forum — Security

Oh ja, den haben ich und meine Frau heute auch bekommen. -

Script nach Domänenbeitritt einmalig ausführen

cj_berlin antwortete auf ein Thema von markmaus in: Windows Forum — Scripting

Moin, geplanter Task, der sich selber löscht. Kann als GPP eingestreut werden. -

Powershellscript läuft nicht

cj_berlin antwortete auf ein Thema von msdtp in: Windows Forum — Scripting

-

Wie viele gleichzeitige Anmeldungewn (Sessions) funktionieren an einem Windows 11 Enterprise Computer

cj_berlin antwortete auf ein Thema von BSChris in: Windows 11 Forum

Aber nicht jede Hand hat dabei die freie Auswahl von 88 Tasten. Und ob's durch die Lizenzbedingungen von Steinway abgedeckt ist... -

Wie viele gleichzeitige Anmeldungewn (Sessions) funktionieren an einem Windows 11 Enterprise Computer

cj_berlin antwortete auf ein Thema von BSChris in: Windows 11 Forum

Wenn ich das richtig verstehe, ist es Physik -

Das wäre die Keule Aber man kann ja immer sehen, wohin der Rechner kommuniziert, NETSTAT und so. Man kann auch am Fileserver sehen, welche Dateien geöffnet sind.

-

Moin, Namespaces haben mit Replikation nichts zu tun. DFS-N vs. DFS-R. Wenn DFS-N falsch konfiguriert ist, könnte evtl. eine Workstation auf Datein über VPN zugreifen wollen, das lässt sich aber recht schnell herausfinden. Replikation sollte bei Performance keine Rolle spielen, wenn der Zugriff in allen Fällen innerhalb des Standortes bleibt.

-

Anzahl vCPUs für einen DC

cj_berlin antwortete auf ein Thema von wznutzer in: Active Directory Forum

für welchen Unsinn zahlst Du denn 180 €/Stunde? Frage für einen Freund Ich hatte 10k Platten (doppelte Höhe - das waren vielleicht Monster) in meinen Servern in 1997. 15k weiß ich nicht mehr, vielleicht gab's die auch schon als FC für den geneigten IBM-Kunden -

Anzahl vCPUs für einen DC

cj_berlin antwortete auf ein Thema von wznutzer in: Active Directory Forum

Das hat's ja dann auch gerettet - die CPU hatte nicht so viel zu tun -

Anzahl vCPUs für einen DC

cj_berlin antwortete auf ein Thema von wznutzer in: Active Directory Forum

Nein, da wird nichts beschädigt. Es war auch nie eine feste Größe, sondern eher ein Richtwert. Was würden denn Orgs mi 300.000 Usern machen, sich DCs mit 300 Kernen bauen? -

RDS Verbindungen für fünf Benutzer einrichten

cj_berlin antwortete auf ein Thema von Lendrin in: Windows Server Forum

Sorry, das hat hier NIEMAND gesagt. 5 Device CAL reichen für 5 User, wenn sie insgesamt max. 5 Devices haben . Wenn Du ein Büro mit 5 Clients hast und nur von dort mit RDS gearbeitet wird, dann können auch 500 Leute kommen, und die 5 Device CALs reichen trotzdem. Wenn Du 3 Leute hast und jeder hat Desktop, Notebook, Tablet, Smart Fridge und Smart TV und möchte von all diesen Geräten auf RDS zugreifen, brauchst Du 15 Device CALs (oder 3 User CALs, dann aber Active Directory). -

Windows Server 2025 Security Baseline ist verfügbar

cj_berlin antwortete auf ein Thema von testperson in: Windows Forum — Security

Diese Einstellung sollte aber doch unabhängig von der Version gelten...