-

Gesamte Inhalte

2.893 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

Outlook mit Exchange - interne PKI außer Betrieb nehmen

cj_berlin antwortete auf ein Thema von RalphT in: MS Exchange Forum

Es kommt darauf an, wie Dein Plan aussieht. Du müsstest ja, um die Außerbetriebsetzung abzuschließen, auch das Vertrauen zum Root entfernen. An dieser Stelle ist es dann egal, ob die Zertifikate zurückgezogen wurden oder nicht. Wenn Du möchtest, dass der Zertifikatsstatus überhaupt geprüft wird, musst Du das Vertrauen in das Root-Zertifikat aufrecht erhalten, solange ein von der PKI signiertes Zertifikat noch im Umlauf ist. In jedem Fall wird es Fehlermeldungen geben. Wie von @Dukel angemerkt, zuerst alle Zertifikate tauschen, DANN die PKI abbauen, nach welchem Schema auch immer. -

VPN-Verbindung - Netzwerkprofil

cj_berlin antwortete auf ein Thema von Dabinam in: Windows Forum — LAN & WAN

das ist halt nicht ohne weiteres möglich, wenn es um User geht... schade, dass ein so fortgeschrittener VPN-Client wie NCP scheinbar auch nichts dazu tut :-( -

Remove Windows 10, 8 and 8.1 Built-In Apps Using PowerShell 1.3

cj_berlin antwortete auf ein Thema von raymccoy in: Windows Forum — Scripting

Moin, wenn Du die URL noch hast --> Wayback Machine vielleicht? -

Applocker: Eingabeaufforderung und Powershell für Benutzer deaktivieren.

cj_berlin antwortete auf ein Thema von wznutzer in: Windows Forum — Security

Das würde ich auch so sehen. -

Applocker: Eingabeaufforderung und Powershell für Benutzer deaktivieren.

cj_berlin antwortete auf ein Thema von wznutzer in: Windows Forum — Security

...und wenn dem so ist, hast Du einen konkreten Anlass, da irgendwelche Schrauben noch weiter anziehen zu müssen? Weil, wenn der *einzige* Effekt der von Dir ursprünglich eingebrachten Einschränkung sein wird, dass *Du* mehr Arbeit hast, hat niemand was gewonnen... -

Applocker: Eingabeaufforderung und Powershell für Benutzer deaktivieren.

cj_berlin antwortete auf ein Thema von wznutzer in: Windows Forum — Security

Moin, das mit den Steinen klingt in Theorie gut. In der Praxis ist die Frage allerdings immer, stört der Stein einen potentiellen Angreifer mehr oder weniger als einen legitimen User - oder sogar den Steineleger selbst, also Dich. Denn etwas, was den User behindert, den Angreifer aber nur kurz schmunzeln lässt, bringt keine Punkte und senkt die Akzeptanz des Gesamtkonzepts. Denkt man Deine Idee zu Ende, so müsste die Konfiguration für lokale Administratoren enger gezurrt sein als für Normalbenutzer, denn jemand, der lokale Adminrechte hat, kann mit demselben Werkzeug mehr Schaden anrichten. Er kann auch beispielsweise die Konfiguration, die Du für lokale User gemacht hast, aufheben. Das wäre auch kein Problem, wenn beispielsweise jegliche legitime Administration im SYSTEM-Kontext durch einen Agenten durchgeführt wird. Da braucht es im Zweifel gar keine lokalen Admins auf einer Maschine. Hier ein 2 Jahre alter Beitrag: https://happycamper84.medium.com/powershell-without-powershell-e50c5c99c79f und davon gibt es tonnenweise. Alle kommen zu demselben Schluss: wenn die Rechte fehlen, nützt das Tool nichts - andersherum stimmt das aber nicht. WDAC und AppLocker arbeiten am besten zusammen, indem man mit WDAC eine statische Whitelist pflegt ("alles, was bekannt und für irgendwas gut ist") und darüber mit AppLocker eine dynamische Blacklist legt (zum Beispiel, unterschiedlich für User und Administratoren - oder für die Lizenz-Compliance). AppLocker hat das grundsätzliche Problem, dass es von AppIdSvc abhängt, weswegen ich damit niemand Whitelisting machen würde. Blacklisting geht aber, ist halt nicht so wirkungsvoll. AUSSERDEM: Ich weiß nicht, wie euer Helpdesk agiert, aber als ich regelmäßig mit 1st Level zu tun hatte, war "machen Sie die Kommandozeile auf und führen Sie folgendes aus" der häufigste Spruch am Telefon, gleich nach "ist erledigt, Ihr Passwort ist erst mal wieder das Startkennwort, Sie müssen es nach der Anmeldung gleich ändern". -

Applocker: Eingabeaufforderung und Powershell für Benutzer deaktivieren.

cj_berlin antwortete auf ein Thema von wznutzer in: Windows Forum — Security

Moin, und was genau soll mit dieser Maßnahme erreicht werden, außer dass Du bei jeder neuen Applikation prüfen musst, ob sie nicht doch für irgendeine Funktion cmd.exe oder powershell.exe aufruft? Ein C#-Programm, das einen als Argument übergebenen PowerShell-Befehl ausführt, hat ca. 4 Zeilen, und die ganze Hasherei war umsonst. Sind die entsprechenden Systeme bereits so NTFS-mäßig gehärtet, dass ein Normaluser nirgends - nicht im eigenen Profil, nicht in %TEMP%, einfach wirklich in *keinem* Ordner - gleichzeitig Schreib- und Ausführungsrechte hat? Wenn die Antwort hierauf "nein" lautet, kannst Du dir den kosmetischen Lockdown sparen. EDIT: Oder ist WDAC schon so hoch gedreht, dass nur bekannte Anwendungen ge-whitelistet sind? -

Kennt jemand von euch den Minisforum MS-01 Rechner?

cj_berlin antwortete auf ein Thema von magicpeter in: Windows Server Forum

@magicpeter ich rekapituliere: vor 5 Stunden hattest Du noch keine Zeit gehabt, Dich mit Ceph zu beschäftigen vor 46 Minuten hast Du bereits ein weltumspannendes 10G-WAN organisiert, an vier Standorten Hardware stehen (und das alles an einem Sonnabend), und baust ein Cluster mit einer geraden Anzahl Knoten. Respekt! Wir leben wahrlich in einer Welt voller technologischer Wunder. -

SSHD auf Windows Servern - a gift that keeps on giving

cj_berlin hat einem Thema erstellt in: Windows Server Forum

Ich musste mir neulich die Zeit nehmen, mir die SSH Server-Integration etwas näher anzuschauen. Den daraus resultierenden Artikel möchte ich euch nicht vorenthalten: https://it-pro-berlin.de/2025/02/ssh-in-windows-server-better-still-not-good-enough/ -

Windows Server 2022 DataCenter - TerminalServer

cj_berlin antwortete auf ein Thema von Zerpmaster in: Windows Server Forum

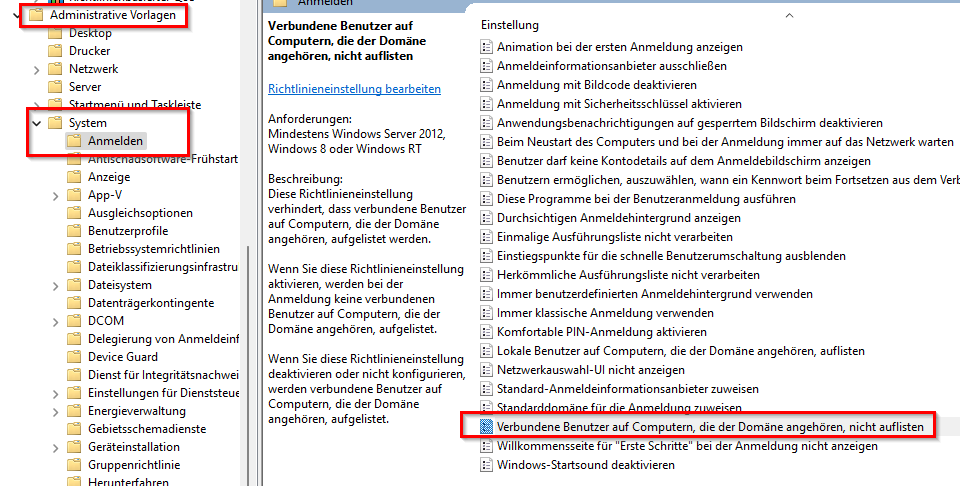

Moin, vermutlich ist noch irgendein Prozess, der als Administrator gestartet wurde, hängengebliieben, und jetzt zeigt er ihn als "connected" an. Du kannst das mit einer anderen Policy tottreten: -

Migration Domain Controller Server 2008 R2 auf Server 2022

cj_berlin antwortete auf ein Thema von pischel in: Windows Server Forum

Ich verlasse mich grundsätzlich auf gar nichts, was diese MMC-Konsolen meinen zu tun. Dokumentiert ist es freilich (ab 2008R2), es ist also jedem überlassen, darauf zu vertrauen oder halt auch nicht. -

Migration Domain Controller Server 2008 R2 auf Server 2022

cj_berlin antwortete auf ein Thema von pischel in: Windows Server Forum

Moin, ich würde das dennoch per metadata cleanup machen. Und dann hat der TO nichts dazu geschrieben, ob die FSMO-Rollen vor dem Stromausfall umgezogen waren. Falls nicht, müssen sie auch noch mit Gewalt übertragen werden. -

In jeder modernen Hollywood-, Netflix- oder Amazon-Produktion sieht man IP-Adressen aus Teilen bestehen, die 255 übersteigen. In der Serie *war* vermutlich ein C64 an den Bildschirm angeschlossen, denn 2015 eine funktionsfähige ES 10xx-Anlage aufzutreiben, hätte das Budget der Serie vermutlich gesprengt. Die ES10xx-Maschinen waren recht weitgehend kompatibel zu IBM/360 der jeweiligen Generation und konnten so ziemlich alles ausführen, was auch jene konnten. So sparte man sich die Entwicklung der Betriebssystem-Software und der Compiler für hochentwickelte Sprachen wie FORTRAN oder PL/1.

-

Wir hatten Abakus in der Schule, und in meiner Kindheit lag ein großer Abakus an jeder Ladenkasse. Das ist digitale Souveränität konsequent zu Ende gedacht, und angesichts der Post-Affäre in UK und des "Computer hat immer recht"-Paragraphen ist es fast schon ein Schritt nach vorn von wo wir heute sind. Daniel Suarez hat die Situation auch im "Daemon" meisterhaft verarbeitet.

-

Ich setze mal einen drauf. Das war der erste Computer, für den ich ein Programm geschrieben habe: Seither mag ich Dual Screen-Arbeitsplätze

-

Karl Klammer würde sich im Grab umdrehen...

-

-

Einfache kostenlose Softwareverteilung mit VPN-Kompatibilität gesucht

cj_berlin antwortete auf ein Thema von Cryer in: Windows Server Forum

Naja, WINS ist seit 12 Jahren deprecated und wird, da es Teil von Server 2025 ist, noch mindestens 10 Jahre supported. Du kannst Chocolatey oder WinGet einsetzen und ein wenig drum herum automatisieren Wenn es einfach zu bedienen sein soll, reden wir von einer bezahlten Edition. Ich weiß nicht, wie der Status von OPSI jetzt ist, aber vielleicht einen Blick wert. -

Nach Update auf 24H2 kann keine RDP-Verbindung zu einzelnen Systemen aufgebaut werden

cj_berlin antwortete auf ein Thema von passt in: Windows 11 Forum

Also der Mann, der dafür verantwortlich ist, ist nicht der Meinung, dass das Verhalten hartkodiert ist, und ich meine auch, dass NLA durchaus für User funktioniert, die in Protected Users Mitglied sind: https://syfuhs.net/how-authentication-works-when-you-use-remote-desktop. Auch Artikel über Remote Credential Guard sagen nichts dazu, dass man dafür NLA abschalten muss. *wenn* man natürlich IP-Adressen für die RDP-Verbindung verwendet *und* keine IP-basierten SPNs ausgerollt hat, *dann* wird NTLM zwingend verwendet werden. -

Warum werden keine M.2NVME SSD und meistens SATA SSD eingesetzt?

cj_berlin antwortete auf ein Thema von magicpeter in: Windows Server Forum

...aber nicht an die gleichen Controller! -

Warum werden keine M.2NVME SSD und meistens SATA SSD eingesetzt?

cj_berlin antwortete auf ein Thema von magicpeter in: Windows Server Forum

Moin, weil M.2 NVMe Laufwerke PCI Devices sind, und davon kannst Du nicht unbegrenzt viele haben nicht hot-swappable sind, so dass Du den Server herunterfahren musst, wenn eine Platte von vielen zickt durchaus angeboten werden als Cache für vSAN Ready Nodes, denn da ist es nicht ganz so wichtig, wenn sie nicht hot-swappable sind -

Spam über Google Workspace?

cj_berlin antwortete auf ein Thema von zahni in: Windows Forum — Security

Oh ja, den haben ich und meine Frau heute auch bekommen. -

Script nach Domänenbeitritt einmalig ausführen

cj_berlin antwortete auf ein Thema von markmaus in: Windows Forum — Scripting

Moin, geplanter Task, der sich selber löscht. Kann als GPP eingestreut werden. -

Powershellscript läuft nicht

cj_berlin antwortete auf ein Thema von msdtp in: Windows Forum — Scripting

-

Wie viele gleichzeitige Anmeldungewn (Sessions) funktionieren an einem Windows 11 Enterprise Computer

cj_berlin antwortete auf ein Thema von BSChris in: Windows 11 Forum

Aber nicht jede Hand hat dabei die freie Auswahl von 88 Tasten. Und ob's durch die Lizenzbedingungen von Steinway abgedeckt ist...