-

Gesamte Inhalte

320 -

Registriert seit

-

Letzter Besuch

Profile Fields

-

Member Title

Member

Letzte Besucher des Profils

Der "Letzte Profil-Besucher"-Block ist deaktiviert und wird anderen Benutzern nicht angezeit.

Fortschritt von michelo82

-

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

Danke! Port 25 ist von außen nicht erreichbar. Ich werd verrückt! Das funktioniert! -

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

@massaraksch Danke! Das prüfe ich nochmal, was am Default Connector eingestellt ist. Hat das irgendwelche Nachteile, wenn ich die Exchange User dort erlaube? @winmadness Einen DNS Eintrag habe ich. Allerdings nicht mit dem Namen smtp.domain.de sondern den Hostnamen exchange.domain.de. -

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

Ich denke wir können hier dicht machen. Ich schaue mich nach einer Alternative um, wie ich Mails senden kann (User + Postfach + Passwort als SecureString oder die Idee von @BOfH_666) -

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

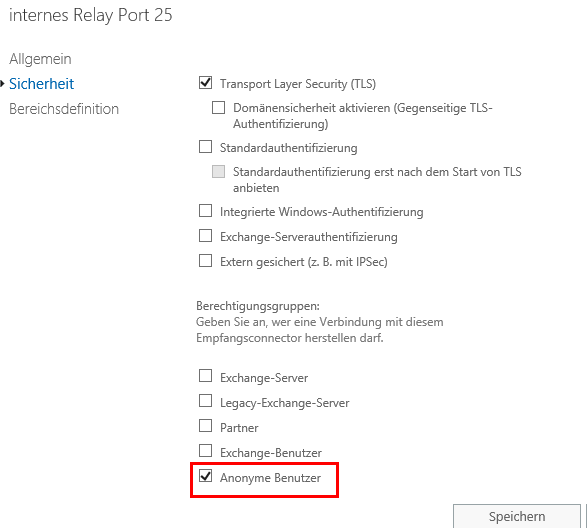

Auch '530 5.7.57 SMTP; Client was not authenticated to send anonymous mail during MAIL FROM' @NorbertFe ich habe die IPv6 und IPv4 Adresse in den Connector "internes Relay" eingetragen (mit dem Haken Anonyme Benutzer). Es wird wieder der Default Frontend Connector benutzt, der ja keine Anoynmen Benutzer mehr zulässt. Meine Connectoren: Identity Bindings -------- -------- EXCHANGE\Client Frontend {[::]:587, 0.0.0.0:587} EXCHANGE\Outbound Proxy Frontend {[::]:717, 0.0.0.0:717} EXCHANGE\Client Proxy {[::]:465, 0.0.0.0:465} EXCHANGE\Default {0.0.0.0:2525, [::]:2525} EXCHANGE\internes Relay MGMT Port 25 {0.0.0.0:25} EXCHANGE\Default Frontend {[::]:25, 0.0.0.0:25} EXCHANGE\internes Relay MASCHINEN Port 25 {0.0.0.0:25} EXCHANGE\internes Replay DRUCKER Port 25 {0.0.0.0:25} EXCHANGE\internes Relay Port 25 {0.0.0.0:25} -

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

Hi wenn die Aufgabe über den Aufgabenplaner startet wird der Default Frontend genutzt 2021-05-07T13:11:54.869Z,EXCHANGE\Default Frontend EXCHANGE,08D90B7D716E2276,4,[::1]:25,[::1]:42459,<,AUTH ntlm, 2021-05-07T13:11:54.869Z,EXCHANGE\Default Frontend EXCHANGE,08D90B7D716E2276,5,[::1]:25,[::1]:42459,>,334 <authentication response>, 2021-05-07T13:11:54.873Z,EXCHANGE\Default Frontend EXCHANGE,08D90B7D716E2276,6,[::1]:25,[::1]:42459,*,,Inbound authentication failed because the client MEINEFIRMA.DE\dienstkonto doesn't have submit permission. 2021-05-07T13:11:54.873Z,EXCHANGE\Default Frontend EXCHANGE,08D90B7D716E2276,7,[::1]:25,[::1]:42459,*,,User Name: NULL 2021-05-07T13:11:54.873Z,EXCHANGE\Default Frontend EXCHANGE,08D90B7D716E2276,8,[::1]:25,[::1]:42459,*,Tarpit for '0.00:00:05' due to '535 5.7.3 Authentication unsuccessful', 2021-05-07T13:11:59.889Z,EXCHANGE\Default Frontend EXCHANGE,08D90B7D716E2276,9,[::1]:25,[::1]:42459,>,535 5.7.3 Authentication unsuccessful, 2021-05-07T13:11:59.889Z,EXCHANGE\Default Frontend EXCHANGE,08D90B7D716E2276,10,[::1]:25,[::1]:42459,<,MAIL FROM:<test3@meine-firma.de>, 2021-05-07T13:11:59.889Z,EXCHANGE\Default Frontend EXCHANGE,08D90B7D716E2276,11,[::1]:25,[::1]:42459,*,Tarpit for '0.00:00:05' due to '530 5.7.57 SMTP; Client was not authenticated to send anonymous mail during MAIL FROM', 2021-05-07T13:12:04.900Z,EXCHANGE\Default Frontend EXCHANGE,08D90B7D716E2276,12,[::1]:25,[::1]:42459,>,530 5.7.57 SMTP; Client was not authenticated to send anonymous mail during MAIL FROM, 2021-05-07T13:12:04.900Z,EXCHANGE\Default Frontend EXCHANGE,08D90B7D716E2276,13,[::1]:25,[::1]:42459,-,,Local Ich habe zum testen localhost als SMTP eingetragen. Von einem andere Server aus wird sicherlich auch wieder gebastel. Mein Skript soll bestimmte Events aus der Ereignisanzeige des Exchange verschicken. -

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

Hi, ich weiß nicht so recht was ich mit deiner Antwort anfangen soll ? Der Thread dreht sich doch genau darum, dass ich es nicht hinbekomme, damit ein Skript welches auf dem Exchange selbst gestartet wird keine Mails versendet. Von jedem anderen Server kann ich auf diese Art (gleiches Skript) Mails senden. Nur der Exchange selbst akzeptiert keinen Versand ohne Nutzer mit Postfach. Damit komme ich leider keinen Meter weiter. Ohne im Skript ein AD-Konto + Passwort zu hinterlegen + Port 25: 5.7.57 SMTP; Client was not authenticated to send anonymous mail mit AD-Konto (ohne Postfach) + Passwort hinterlegt im Skript + Port 587 (dann läuft die Verbindung über den Client Frontend Connector) = funktioniert nicht! mit AD-Konto (mit Postfach) + Passwort hinterlegt im Skript + Port 587 (dann läuft die Verbindung über den Client Frontend Connector) = funktioniert! Ich bin um jeden Aussagekräftigen Tipp dankbar, wie ich nun die Mail versenden kann, wenn es denn auch ohne Postfach geht. Viele Grüße -

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

Wie löst ihr das? Warum kein eigenes AD-Konto inkl Postfach anlegen? Ich nutze für andere Aufgaben gMSA-Konten. Den Task selbst kann ich mit einem gMSA Konto starten. In einem PS-Skript kann ich diesen jedoch nicht verwenden. Da ich Authentifziert senden muss, weil Exchange es so will, brauche ich ja Credentials im Skript von einem User inkl. Postfach (wenn nicht im Klartext, aber mindestens als SecureString). Wie würdet ihr das machen? Genutzt wird der Client Frontend Connector. -

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

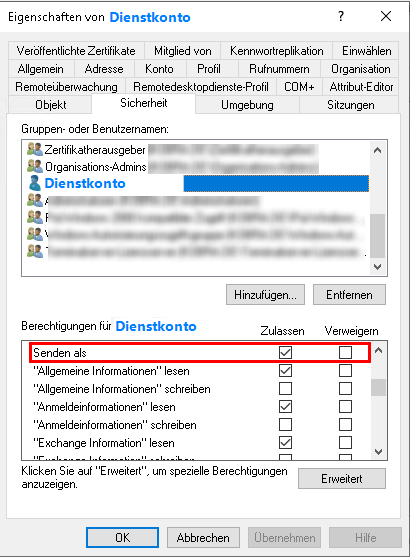

Ich habe jetzt dem Dienstkonto das Dienstkonto selbst hinzufgefügt mit der Berechtigung "senden als". Jezt funktioniert es. Ich muss zugeben, dass mir das vollständig neu ist. Meinem Verständnis nach muss ich ohne Authentifizierung senden können wenn am "Standard-Connector" (bzw im meinem Fall am "internes Relay PORT 25-Connector") die "Anonymen Benutzer" angehakt sind. Wenn ich authentifiziert senden möchte, muss ich Port 587 nutzen und irgendein AD-User mit Postfach (welches dann als mein "Dienstkonto" gilt). 😫 Am Exchange ausgeführte "Powershell-Skripts mit dem Send-Mail" durchlaufen scheinbar wohl gar nicht erst den Connector für "Anoynmen" Versand. Jetzt ist es zwar möglich authentifiziert zu senden, jedoch muss ich mich um das Passwort kümmern (als Klartext im Skript, Hash etc). Auch nicht so toll. -

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

Der Absender im Skript ist Dienstkonto@meine-fima.de. Der Task wird ausgeführt mit Dienstkonto@meine-fima.de. Wem trage ich dann bei "Senden als" ein? -

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

Das habe ich auch probiert! Also ein AD-Konto welches ein Postfach besitzt in die Anmeldedaten der Aufgabe eingetragen. Zusätzlich habe ich diese Anmeldedaten noch in das Skript selbst gepackt. Das Postfach ist erreichbar - hab es mittels OWA geprüft. Mail geht nicht raus: "Postfach nicht verfügbar. Die Serverantwort war: 5.7.60 SMTP; Client does not have permissions to send as this sender" Ich kapier es nicht. Ich kann von jedem Server, Drucker etc senden. Nur nicht vom Exchange selbst. Ich habe den gleichen Task ja auch auf anderen Systemen am laufen. -

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

Gebe ich Credentials im Skript an erhalte ich nun das: "Postfach nicht verfügbar. Die Serverantwort war: 5.7.60 SMTP; Client does not have permissions to send as this sender"" -

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

Hi, das bringt leider nichts. -

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

Okay das leuchtet ein. Aber ich sende doch ohne Auth? Die stellen sind doch im Skript auskommentiert. Oder hab ich da einen Denkfehler? -

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

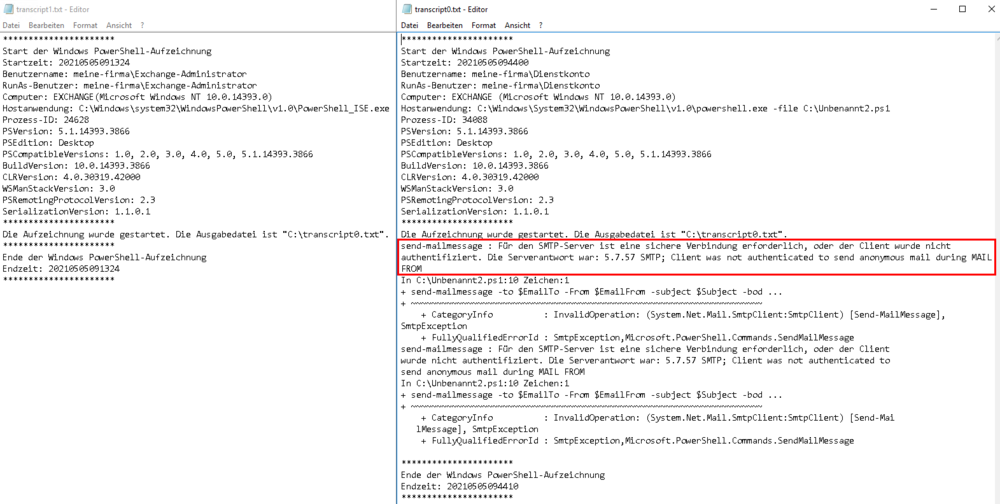

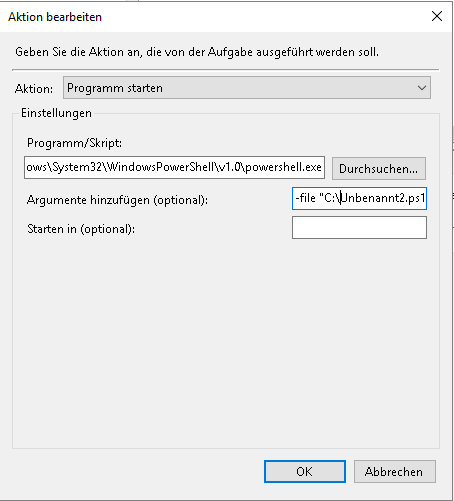

Hi, danke. Damit funktioniert es jedenfalls nicht (egal mit oder eben ohne Credentials): $EmailFrom = "Exchange <exchange@meine-firma.de>" $EmailTo = "ich@meine-firma.de" $Subject ="Alarm: $who - $Detail - auf $MachineName" $Body = "Message: $Message" $SMTPServer = "exchange.meine-firma.de" $SMTPClient = New-Object Net.Mail.SmtpClient($SmtpServer, 25) #587 #$SMTPClient.EnableSsl = $true #$SMTPClient.Credentials = New-Object System.Net.NetworkCredential("ich@meine-firma.de", Passwort"); $SMTPClient.Send($EmailFrom, $EmailTo, $Subject, $Body) Empfangsconnector: Links die Konsolenausgabe wenn ich das Sendmail direkt in der Powerstell-ISE ausführe (Mailversand funktioniert!), rechts wenn der Task als Dienstkonto das Skript ausführt (Mailversand funktioniert nicht): -

Exchange2016 - Send-MailMessage : Für den SMTP-Server ist eine sichere Verbindung erforderlich

michelo82 antwortete auf ein Thema von michelo82 in: MS Exchange Forum

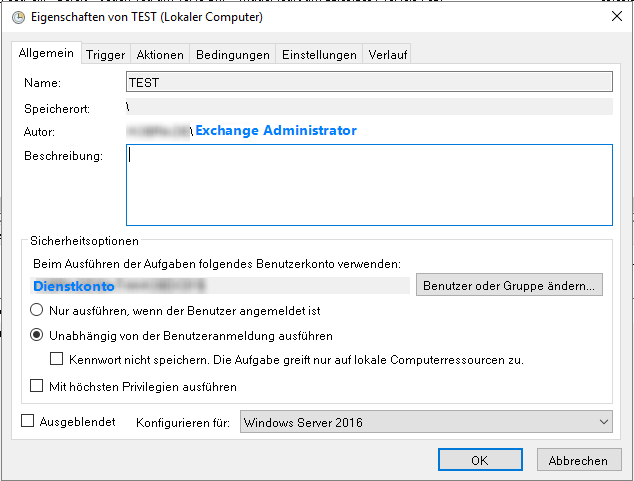

Das ist ja das blöde. Die anderen Server dürfen unauthentifziert senden. Das funktioniert. Am Exchange aber funktioniert es weder unauthentifiziert noch mit Authentifizierung. In der PS-Konsole als Exchange-Admin funktioniert es. Auch wenn ich die Anmeldaten des Exchange-Admins in der Aufgabenplanung eingebe funktioniert es. Ich möchte aber so ein hochprivilegiertes Konto dafür nicht verwenden.