-

Gesamte Inhalte

5.652 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von daabm

-

Wie seht ihr die momentane Sicherheitslage?

daabm antwortete auf ein Thema von Thomas Maggnussen in: Windows Server Forum

So isses. Haben wir jeden Tag, manchmal so massiv, daß Endkunden betroffen sind. Daher 24x7 Leitstand, Rufbereitschaften und das ganze Gedöns. Das "Down" von O365 war eine Koinzidenz, die keine Kausalität begründet. -

Microsoft Defender for Identity - Erfahrungen gesucht

daabm hat einem Thema erstellt in: Windows Forum — Security

Hallo zusammen. Gibt es hier jemand, der Microsoft Defender for Identity (MDI) in einer Enterprise-Umgebung einsetzt? Dann wäre ich an einem Erfahrungsbericht (gerne per PN oder auch telefonisch) sehr interessiert. Gruß Martin -

Macht Deine Posts ein Automat? Da reichen ja 5 bis 10 vorgefertigte Strings - SCNR

-

Server 2016 (DC) hat nicht die korrekte Systemzeit

daabm antwortete auf ein Thema von Bitdrop in: Windows Server Forum

In welcher Reihenfolge werden GPOs verarbeitet? -> https://evilgpo.blogspot.com/2012/02/loopback-demystified.html -

Server 2016 (DC) hat nicht die korrekte Systemzeit

daabm antwortete auf ein Thema von Bitdrop in: Windows Server Forum

Mist - mit HyperV verwechselt -

Server 2016 (DC) hat nicht die korrekte Systemzeit

daabm antwortete auf ein Thema von Bitdrop in: Windows Server Forum

w32tm /stripchart /computer:<IP-der-Firewall> Und das gleiche noch für alle anderen Zeitquellen, die der PDCe hat. Und darauf achten, daß der VMIC-Timeprovider nicht aktiv ist. -

Heissa juchee...

-

Powershell: Ordnerinhalt prüfen und dann verschieben

daabm antwortete auf ein Thema von orkon in: Windows Forum — Scripting

...und vielleicht noch ein Sort-Object dazwischenhängen und nach Erstellungs- oder Änderungs-Timestamp sortieren? -

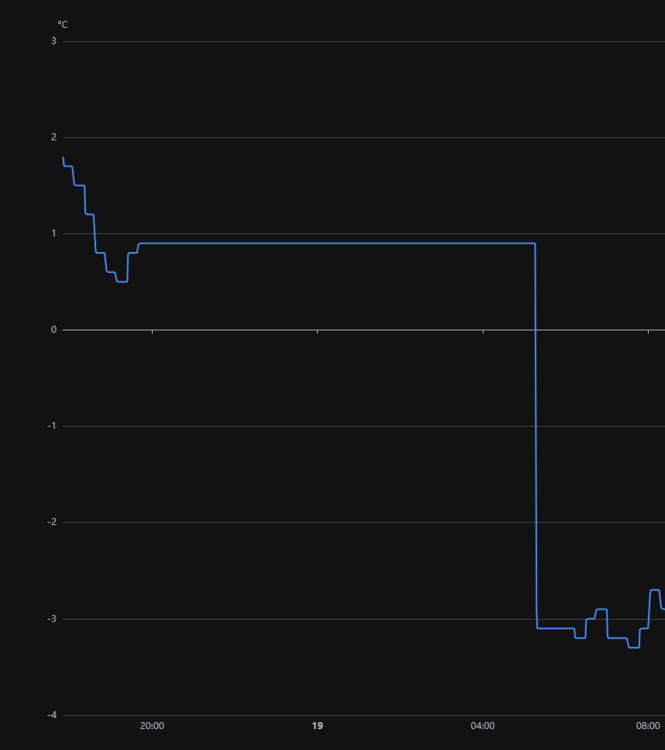

Drecks cloud connected Smarthome-Zeugs... Ausfall bei der waagerechten Linie, natürlich keine Statusseite, keine Meldung nirgendwo, Hersteller-App nur "login failed". I hate it Bier steht rum, nehmt Euch und Prost! 🍻

-

Teams MSI mit Parameter ALLUSER=1 installiert nur Teams Machine-Wide Installiert

daabm antwortete auf ein Thema von Cryer in: Windows Forum — Allgemein

Was willst machen? Die meisten Entwickler haben von ESAE noch nie was gehört, warum sollte das dann auf OS-Level anders sein? Gibt immer noch genügend Anwendungen und Agenten, die Schreibrechte auf "ihr" Programmverzeichnis erwarten, weil sie da Configs und Logs ablegen... -

RDP Audio Übertragung Mikrofon wird für normale User nicht übertragen Admin schon

daabm antwortete auf ein Thema von SoerenLanghans in: Windows Server Forum

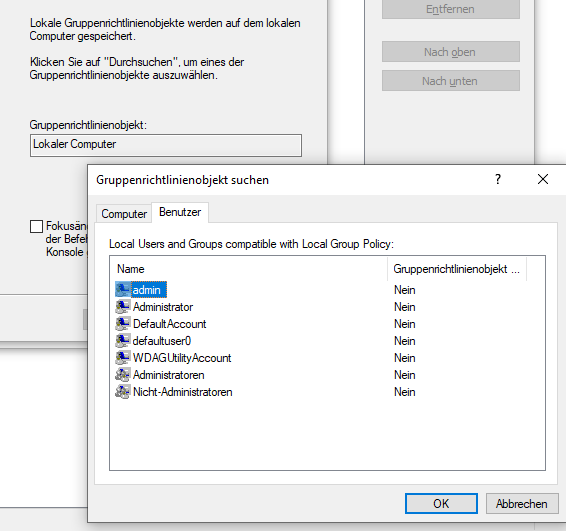

Du kannst seit Server 2008 lokal eine unterschiedliche Policy für Benutzer setzen. Dazu mmc.exe aufrufen, "Snapin hinzufügen", "Gruppenrichtlinienobjekt-Editor" auswählen (GENAU diesen Eintrag, keinen anderen), dann kommst Du hier hin: -

NETLOGON und SYSVOL Freigabe nach Heraufstufen zum DC nicht vorhanden

daabm antwortete auf ein Thema von AIKIDO in: Windows Server Forum

Das hättest Du im anderen Thread auch gerne erwähnen können.... D.h. seither läuft einer der DCs aus einem veralteten Snapshot und der andere "normal weiter"? Und Du hast nicht vor dem Promote von 003 bei den bestehenden einfach mal Eventlogs geprüft? -

Mittels Batch-Datei eine Verknüfung erstellen

daabm antwortete auf ein Thema von Cryer in: Windows Forum — Scripting

Ja. Aber keine Desktop-Verknüpfung (.lnk), sondern einen Dateisystem-Symlink -> "mklink /?" -

Migration von 2008R2 nach Windows Server 2019

daabm antwortete auf ein Thema von AIKIDO in: Windows Forum — Allgemein

Warum DFS-Aufwände mit Platten? Dann ist der DC auch Fileserver - siehe oben, schlechte Idee. Wenn er nur Namespace-Server ist, wird's einfacher... Ich würde übrigens - temporären "zusätzlichen" DC unter 2019 promoten - FSMO auf temporären DC umziehen - vorhandenen DC neu aufsetzen mit 2019 Vorteil: Du nimmst nix mit. Und das wäre dann auch die Gelegenheit, alle "Nicht-DC-Services" wegzumigrieren. Ich gebe gern zu, daß bei mir privat DHCP auch auf den DCs mitläuft. In der Firma würde ich nie auf die Idee kommen... -

How To Upgrade von 2012R2 auf 2019 mit "Übernahme Persönlcihe Dateien und Apps behalten"

daabm antwortete auf ein Thema von GTRDRIVER in: Windows Server Forum

Ein Alptraum, in der Tat... Auf nem ähnlichen Pfad bin ich auch schon einige Jahre Zwar andere Technologie, aber das mentale Drama ändert sich dadurch ja nicht. Mein Beileid 😢 -

Damit Du lernst, daß man den alten Router erst mal nicht zweitverwertet, sondern im Regal liegen läßt. Und erst wenn der "Über-Neue" da ist, den alten wegtut, damit dann der "aktuelle" im Regal liegen kann. Zumindest wenn wesentliche Bestandteile des täglichen Lebens davon abhängen...

-

Nein, bist Du nicht. Leider zeigt das Board keine "View-Counts"... Dinge, die die Welt nicht braucht? Wenn ich sowas haben will, kippe ich weihnachtliche Gewürze in einen normalen Kaffee. Will ich aber nicht haben

-

AD - DNS und dazu auch noch ein PiHole

daabm antwortete auf ein Thema von Helmuth in: Active Directory Forum

Negativ... Dem AD-Client (und auch den DCs) ist es völlig wurscht, wo ihr DNS liegt. Wichtig ist nur, daß dort alle erforderlichen Subzonen und SRV-Records korrekt registriert sind. Hier im Forum sind alle noch viel zu sehr auf AD-integriertes DNS gepolt Wenn man dem Pihole die DNS-Einträge der DCs nahebringen könnte, wäre das kein Problem. Hab ich aber auch noch nicht geschafft - hier laufen die HINTER dem AD-DNS, nicht davor. -

Wechsel der Domäne incl. Übernahme der Clients (Notebooks)

daabm antwortete auf ein Thema von Hajo2004 in: Windows Server Forum

Kunde oder Ausbildungsbetreuer? Egal, Thread ist wohl eh tot -

Dokumente-Ordner per GPO auf x:\Name_Vorname verschieben

daabm antwortete auf ein Thema von info@vision4d.de in: Windows Server Forum

Korrektur - das geht sehr wohl. Muß man nur "drumrum improvisieren"... Die Grundlagen sind hier zu finden: https://evilgpo.blogspot.com/2014/10/implementieren-von-ordner-nur-auf.html Da hier das Umleitungsziel quasi beliebig definiert werden kann, ist "Name_Vorname" natürlich problemlos. -

Noch kurz mein Senf dazu: https://evilgpo.blogspot.com/2012/02/loopback-demystified.html Nicht von dem Loopback irritieren lassen - das ist ein Grundlagenartikel über GPO-Vererbung. PS: Give a man a fish and feed him for a day. Teach him how to fish and feed him for a life.

-

GPO's werden nicht aktualisiert - Warum ?

daabm antwortete auf ein Thema von info@vision4d.de in: Windows Server Forum

Das "morgen" ist jetzt fast ne Woche her, aber egal. Du hast mehrere Probleme - eines davon ist, daß vermutlich Deine Sysvol-Replikation kaputt ist. Daher kommt nämlich dieser Fehler: Reparieren heißt allerdings erst mal analyiseren... Und dann folge dem Licht: NTFRS oder DFSR? (Wenn die Replikation nicht fehlerhaft ist, hast Du mehr als seltsame ACLs auf diese GPO gesetzt... Der Klassiker wäre "Allow: Apply und Deny: Read", dann geht die GPO-Engine auf die Bretter...) Das nächste Problem hat @Sunny61 oben schon angesprochen: login.cmd, login.vbs, logon.vbs - wovon reden wir genau? -

"Letzter Arbeitstag" - kann man so sagen. Hatte heute schon frei, hab aber den ganzen Tag gearbeitet. In der Küche Gans, Rotkohl, Soße dazu (für morgen). Das dauert...

-

Fileserver und Verschlüsselungstrojaner

daabm antwortete auf ein Thema von Peter Weinrich in: Windows Server Forum

In dem Ausschnitt steckt wohl der entscheidende Punkt für trojanerfeste Backups: Das Backup wird gezogen, nicht geschoben. Oder anders formuliert: Nicht der Client "schreibt" sein Backup auf den Backupserver, sondern der Backupserver "liest" es vom Client. Die Alternative, die wohl die meisten Backupsysteme bieten dürften, ist: Der Backup-Client kann nur Backups erstellen, er kann aber bestehende Backups weder lesen noch schreiben. Beides funktioniert explizit NICHT, wenn man einfach auf eine SMB-Freigabe schreibt Die Bastellösung (sorry...) mit Skripts, die irgendwelche Daten mehrfach auf irgendwelche Freigaben schreiben, wird niemals trojanerfest sein. -

Ich blas dann mal die Adventskerzen aus - übermorgen ist Heiligabend