-

Gesamte Inhalte

5.652 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von daabm

-

Dateiübertragung auf NAS

daabm antwortete auf ein Thema von teletubbieland in: Windows Forum — Allgemein

1. Ja, kannst Du. Was hinderte Dich bisher daran, das einfach mal zu probieren? 2. Wie Du robocopy startest, bleibt Dir überlassen. Geplanter Task? Check. Startup-Folder im Startmenü? Check. Registry - Run? Check. -

Dateiübertragung auf NAS

daabm antwortete auf ein Thema von teletubbieland in: Windows Forum — Allgemein

File System Watcher und Robocopy Wobei Robocopy den Watcher sogar schon eingebaut hat, schau Dir mal /MON und /MOT an. -

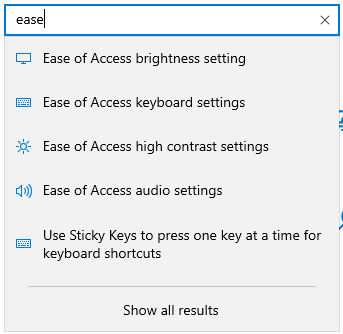

Server 2019 fit machen für Sehbehinderten Kollegen

daabm antwortete auf ein Thema von q617 in: Windows Server Forum

Was muß man da fit machen? Die "üblichen" Hilfen seitens Windows gibt es auch in den Servervarianten. -

Active-Directory Audit-Richtlinien aktivieren

daabm antwortete auf ein Thema von Garant in: Windows Forum — Security

Kannst Du machen wie Du willst. Am Ende muß es auf den Domain Controllern ankommen. Meinereiner macht das in einer GPO, die mit Domain Controllers verknüpft ist. DDP/DDCP ändere ich nicht - Stichwort "dcgpofix". Und die DDP hat "eigenartige" Beziehungen zu secpol.msc auf dem PDC-Emulator -

Downloads im RDS nicht startbar

daabm antwortete auf ein Thema von teletubbieland in: Windows Server Forum

SmartScreen, Alternate Data Streams und User Account Control (Datei-Integrity Level), da kommt viel zusammen. -

Windows 11 mehrere Domänennutzer Problem beim Login

daabm antwortete auf ein Thema von Admin666 in: Windows 11 Forum

Willkommen in unserer Welt -

Ich hab die Kaffeeemaschine entkalkt, da war dann erst mal nix mehr. Und jetzt fühle ich mich aus unbekannten Gründen wie "es ist schon Freitag" 🍺

-

Script zum Kopieren von Dateien inkl. Quellpfad

daabm antwortete auf ein Thema von Mario-HS in: Windows Forum — Scripting

Noch einer, der sagt "nimm Robocopy" - Powershell ist für so was "auf lange Sicht" um Welten zu langsam. Wenn Du nicht mit [System.IO] arbeiten willst. -

Netzwerk über Subnetting erweitern - wie?

daabm antwortete auf ein Thema von Etheninex in: Windows Server Forum

@Etheninex Ohne Verwaltungssoftware für die Subnetze bin ich bei Nils - bleib bei /8, /16 und /24. Das kriegt man im Kopf sonst nicht sortiert... @NorbertFe /32 haben wir natürlich auch, habe ich aber weggelassen. "Single Host" sollte man nur sparsam einsetzen. Und vermutlich haben wir auch /30, aber ich hab das nicht explizit überprüft. -

DIR-Befehl zeigt falsche Verzeichnisse an!

daabm antwortete auf ein Thema von druckerheini in: Windows Forum — Allgemein

Man könnte das ja mal statt mit "DIR" per Powershell anschauen - aber ich kann da nur bedingt helfen, 8.3 Namen hab ich ausgerottet -

Netzwerk über Subnetting erweitern - wie?

daabm antwortete auf ein Thema von Etheninex in: Windows Server Forum

Kein Problem damit, meinen ipcalc hab ich immer dabei Spaß beiseite: Wir haben an Subnetzen natürlich /8, dann /10 und von /16 bis /29 alles. Warum unsere Netzer /11 bis /15 ausgelassen haben, weiß ich nicht -

Die macht für mich zu früh auf und zu früh wieder zu

-

Netzwerk über Subnetting erweitern - wie?

daabm antwortete auf ein Thema von Etheninex in: Windows Server Forum

Nö. Ne Netzmaske ist ne Netzmaske, völlig egal wie lang sie ist. Komm gern mal nen Tag bei uns vorbei, dann zeige ich Dir unsere Netze -

Für die älteren hier - also für alle Wer ist nicht mit der Maus aufgewachsen außer @tesso ? Ach, ist das herrlich...

-

Frage zur Netlogon-Protokolländerungen RC4 (CVE-2022-38023)

daabm antwortete auf ein Thema von phatair in: Active Directory Forum

Bitte selber lesen https://techcommunity.microsoft.com/t5/itops-talk-blog/tough-questions-answered-can-i-disable-rc4-etype-for-kerberos-on/ba-p/382718 https://techcommunity.microsoft.com/t5/core-infrastructure-and-security/decrypting-the-selection-of-supported-kerberos-encryption-types/ba-p/1628797 Und ja, es ist wirr... Da ist wohl viel Gefrickel bei den zuständigen Teams von MSFT im Spiel. -

Dateien aus OneDrive-Ordner verschwunden

daabm antwortete auf ein Thema von hacori in: Windows 10 Forum

Onedrive im Web aufrufen, da gibt's Vorgängerversionen und nen Papierkorb. -

Script per "Computername" speichern

daabm antwortete auf ein Thema von nowayout in: Windows Forum — Scripting

Mit Deinem Get-ComputerInfo zerstörst Du das Objektmodell - das liefert nämlich was völlig anderes als der Rest vom Skript, das paßt dann nicht zusammen und läßt sich daher nicht gemeinsam exportieren. Das ganze wäre super einfach, wenn Du diese Zeile $outObject | ConvertTo-Json -Compress (490 im Original) so umbaust, daß sie direkt das von Dir Gewünschte macht. So als Idee... $CompInfo = Get-ComputerInfo $OutObject['Computername'] = $CompInfo.CsCaption $outObject['OsBuildNumber'] = $CompInfo.OsBuildNumber $outObject['OsName'] = $CompInfo.OsName $outObject | ConvertTo-Csv "blah.csv" -

Zum Einrichten des Trusts: Korrekt. Du alleine kannst das nicht auf beiden Seiten machen - wäre ja noch schöner

-

iSCSI Server an Interface binden

daabm antwortete auf ein Thema von HeizungAuf5 in: Windows Server Forum

Ist doch kein Wespennest - und ohne die echten IPs hättest Du den Tip nie bekommen. So gesehen... Die Diskette war mein heutiger Top-Lacher bisher 👍 -

Warum ist der Screenshot so uralt? Du wirfst Dinge durcheinander... Hinter einem Trust steckt ein spezielles Konto, auf dessen Kennwort die Kerberos-Referals basieren. Dieses Konto kann auf beiden Seiten beim Einrichten des Trusts gleichzeitig erstellt werden - dazu brauchst Du aber ein Admin-Konto, das das in der anderen Domäne darf. Oder der Trust wird auf beiden Seiten jeweils nur dort eingerichtet - dann muß ein initiales Trustkennwort angegeben werden, das auf beiden Seiten identisch ist. Ich würde ja sagen "such Dir jemand, der das schon mal gemacht hat"

-

Windows 11 mehrere Domänennutzer Problem beim Login

daabm antwortete auf ein Thema von Admin666 in: Windows 11 Forum

Ah die leidigen kaputten Kerberos-Updates, die derzeit dauernd reinkommen... -

Wo Du das machst, ist egal. Du brauchst einen User, der in frankfurt lesen darf, und Du brauchst einen User, der die Gruppenmitgliedschaft bei Euch verwalten darf. Und bezüglich "bei Euch administrieren" - ja.

-

Altes Problem bei Oneway-Trusts - die erste Gruppenverschachtelung Eure Domain vertraut also de.frankfurt.net. Das bedeutet automatisch, daß Ihr nicht selbst in der Lage seid, Delegationen von Gruppen/Usern aus de.frankfurt.net einzurichten - das geht nur von dort aus. Und damit das geht, muß von dort aus (bzw. mit einem Account von dort) die erste administrative Verschachtelung in eine domain local Group bei Euch gemacht werden. Sinngemäß in Powershell, aus dem Gedächtnis und immer aus Sicht von net.primadora.de: $MyAdminGroup = Get-ADGroup xyz (domain local Group bei Euch) $RemoteCredentials = Get-Credential (hier muß jetzt ein Account aus de.frankfurt.net verwendet werden) $RemoteAdminGroup = Get-ADGroup abc -Server de.frankfurt.net -Credential $RemoteCredentials (globale Gruppe in der vertrauten Domäne) Add-ADGroupMember $MyAdminGroup -Members $RemoteAdminGroup Und ab jetzt - korrekte Delegation vorausgesetzt - können Mitglieder von $RemoteAdminGroup bei Euch administrieren. PS: Den Conditional Forwarder braucht Ihr natürlich auf beiden Seiten - beide Domänen müssen sich gegenseitig finden können.

-

Windows 11 mehrere Domänennutzer Problem beim Login

daabm antwortete auf ein Thema von Admin666 in: Windows 11 Forum

@winmadness Get-Credential macht keine Anmeldung, das erzeugt nur ein Credential-Objekt "runas /user:xyz" wäre geeigneter. Ich würde die Anmeldung nicht nur mit domain\user und user@domain.tld probieren, sondern auch noch domain.tld\user. Für mich klingt das insgesamt auch nach einem Namensauflösungsproblem. Denkbar - aber eher obskur - wäre ein MTU-Problem mit Kerberos und UDP. Dagegen würde ein Reg-Wert helfen, wobei ich mich zu erinnern meine, daß ab Windows 10 xyz eh nur noch TCP verwendet wird: https://learn.microsoft.com/en-us/troubleshoot/windows-server/windows-security/kerberos-protocol-registry-kdc-configuration-keys (MaxPacketSize) -

Dateidownload mit Invoke-WebRequest

daabm antwortete auf ein Thema von ineedhelp in: Windows Forum — Scripting

Naja, im wesentlichen pickt er sich ne URL raus... $url = "https://www.techspot.com/downloads/downloadnow/299/?evp=2bc137b9206e4001fbe10993002f0fb0&file=371" $destination = "$env:userprofile\irfanview.exe" $wc = New-Object Net.WebClient $wc.DownloadFile($url, $destination) Und da steckt anscheinend immer die aktuelle Version dahinter. Die wiederum holt er sich vorher von der IView-Homepage: <span>Version 4.62</span> Sollte nicht schwer sein, das "custom" nachzubauen Damit weißt Du zunächst, welche Version aktuell wäre. Dann mußt Du rausfinden, was lokal installiert ist - wenn kleiner -> Update.