-

Gesamte Inhalte

5.652 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von daabm

-

Powershell: multiple Filters

daabm antwortete auf ein Thema von andrew in: Windows Forum — Scripting

Hol Dir einfach alle und filtere danach. Mit LDAP-Filter wird das aufwändig, weil Du einen bitwise OR brauchst. Und > oder < kennt LDAP m.W. gar nicht. Wobei ich mich da korrigieren lasse. -

Berechtigung für Computer DNS Einträge anpassen

daabm antwortete auf ein Thema von phatair in: Active Directory Forum

Kann die Firewall das nicht? Sonst gäbe es vielleicht noch die Möglichkeit, die DHCP-Leases aus der FW ins DNS zu importieren. -

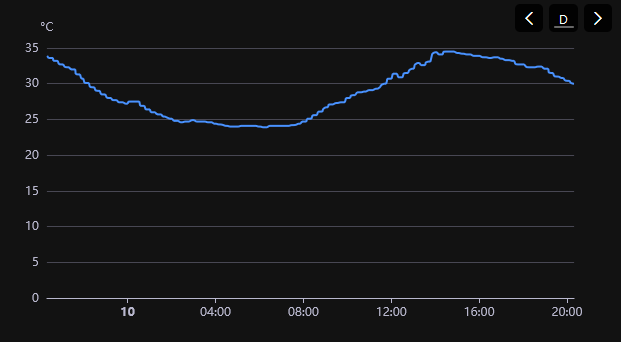

Hier hat's gerade mal für 5° Abkühlung gereicht ab 22:30 Uhr - also von 27° auf 22° runter. Und "Gewitter" war es auch nicht - eher sanftes Rumpeln und Grollen mit leichtem Regen 😒 Ich spar mir die nächste Temperaturkurve, es ist immer noch oder schon wieder zu warm.

-

Start einer Warenwirtschaft ist manchmal auf den PCs sehr langsam

daabm antwortete auf ein Thema von magicpeter in: Windows Server Forum

Schön, daß Du gleich mit HW-Daten kommst, die noch gar nicht relevant sind Perfmon kennst Du? Und Resmon evtl. auch schon? Damit würde ich auf den Clients anfangen. -

Openhab, Somfy Sensoren. Kann Homeassist oder IOBroker natürlich auch. Edit: Openhab hat die Kurve nur aufgezeichnet - gemacht haben sie die Sonne und das Wetter...

-

Nop. Heute nacht war hier mehr als Tropennacht... Nicht unter 24° 🙈 (Die "10" links ist Mitternacht - 27° outside temp....)

-

Remotedesktopverbindung schlägt fehl

daabm antwortete auf ein Thema von dan85 in: Windows Server Forum

Ging das denn überhaupt schon mal? Und - auch wenn kontraproduktiv - ich würde mal Network Level Authentication ausschalten. -

Alle RDP Sitzungen sollen Nachts um 2 Uhr beendet werden.

daabm antwortete auf ein Thema von magicpeter in: Windows Server Forum

Betreibt jemand RDS-Server, die durchlaufen? Ich kenne niemand... -

Nop. An-/Abreise ist das Problem... Zu viel Leerlauf. Und eh schon verplant - erstes WE nach den BW-Sommerferien.

-

Stuttgart <--> Hannover

-

Windows Server 2019 und Remotdesktopdienste

daabm antwortete auf ein Thema von Disco1980 in: Windows Server Forum

Jupp. Dann wird nachverhandelt. Und wenn Du groß bist, kommt eine "gütliche" Einigung nicht zum eigenen Vorteil zustande. Bei KMU weiß ich's nicht genau, aber dürfte auch unerfreulich werden. -

Windows Server 2019 und Remotdesktopdienste

daabm antwortete auf ein Thema von Disco1980 in: Windows Server Forum

Da bin ich echt froh, daß ich mich nicht mit Lizenzen plagen muss - ich würde gnadenlos versagen -

Powershell führt nicht alle Befehle aus

daabm antwortete auf ein Thema von johanndrees in: Windows Forum — Scripting

Dann lass mal "| Select *" weg - kommt dann was sinnvolles? Und was mich noch interessieren würde: "get-command -Module microsoft.powershell.utility" - hast Du dieses (eigentlich systemintegrierte) Modul irgendwie entfernt? -

Windows Server 2016 löscht Benutzerkonto nach Neustart ohne Nachfrage

daabm antwortete auf ein Thema von DL_Alex in: Windows Server Forum

Ich hab nicht vom Security Eventlog gesprochen. Das ist am wenigsten interessant. Edit: Und natürlich lokal auf dem Computer, wo Du das temporäre Profil hast - nicht auf einem Domain Controller. -

@NorbertFe Nicht per ADM-Templates machen, sondern per GPP Registry. Mit 3 Sammlungen Member/DC/PDCe und Zielgruppenadressierung auf die Domänenroille - <4, 4, 5. Und darin dann jeweils ALLE Werte konfigurieren, vor allem die AnnounceFlags Funktioniert hier seit Jahren problemlos, Du kannst DCs promoten wie Du lustig bist und den PDC hin und her schieben wie Du willst - nix mehr zu beachten.

-

Doppel-Pitcher

-

-

Powershell führt nicht alle Befehle aus

daabm antwortete auf ein Thema von johanndrees in: Windows Forum — Scripting

Dein Skript enthält wirklich diesen Code? trap { write-output $_; exit1 } echo "Test" Dann hätte ich 2 Anmerkungen: 1. "exit1" ist keine gültige Powershell-Anweisung 2. Was genau ist "echo" bei Dir? ( get-command echo | select * ) -

Windows Server 2016 löscht Benutzerkonto nach Neustart ohne Nachfrage

daabm antwortete auf ein Thema von DL_Alex in: Windows Server Forum

Soll ich mal ganz vorsichtig fragen, ob Eventlogs schon analysiert wurden? System, Application, GroupPolicy. User Profile Service (ja, den gibt's tatsächlich). -

Ahem - nein. Wir wollen keine Child Domains mehr, wir wollen Single Domain/Single Forest. Den Rest regeln Trusts. Ansonsten steht oben schon alles. Wir hatten die Diskussion in der Firma auch mal - ging um einen Forest mit 2 Domains, 20.000 Servern, 70.000 Clients (restliche Clients stehen woanders) und 200.000 Usern. Ergebnis nach wenigen Minuten: Nicht nur wirtschaftlich sinnlos, sondern auch technisch nicht umsetzbar.

-

Windows Server 2016 löscht Benutzerkonto nach Neustart ohne Nachfrage

daabm antwortete auf ein Thema von DL_Alex in: Windows Server Forum

...und ein paar andere Sachen unter HKLM auch noch, sonst gehen Apps nicht mehr und das Startmenü ist kaputt. Die Methode von @testperson ist besser. -

Sicherheit mobiler Arbeitsplätze (Notebooks)

daabm antwortete auf ein Thema von wznutzer in: Windows Forum — Security

Die VPN-Verbindung ist eine eigene NW-Karte - die muß ins Domain Profile. Die "reale" NW-Karte bleibt im Public Profile. -

Software Defined Storage - Server abgestürzt

daabm antwortete auf ein Thema von mame in: Windows Server Forum

Wie lange dauert es, das kurz selbst auszuprobieren? -

Sicherheit mobiler Arbeitsplätze (Notebooks)

daabm antwortete auf ein Thema von wznutzer in: Windows Forum — Security

Bei uns hat jemand ein Goodie programmiert, nennt sich "Hotelfunktion". Per Default ist 80/443 zu, und wenn Du mal wo bist, wo der Internetzugang hinter nem Captive-Portal hängt, kannst Du damit für 5 Minuten 80/443 aufmachen. "Früher" hatten wir das trivialer gelöst - unser Proxy kommt per PAC, und per GPO wurde zusätzlich ein Dummy-Proxy verteilt. Der wird nur angezogen, wenn das PAC nicht heruntergeladen werden kann - also wenn keine Verbindung per VPN vorhanden ist. Hilft natürlich nix gegen Agenten, denen der Proxy egal ist. Und an AD mußt Du natürlich denken, die Domänenerkennung muß im Public Profile funktionieren. Aber mir fällt spontan keine Malware ein, die auf Port 135 oder 389 nach Hause telefoniert. Und für die Domänenerkennung braucht's auch keine Portausnahmen, sondern Dienstausnahmen. AFAIK - müsste nachschauen, wie genau wir das gemacht haben