-

Gesamte Inhalte

5.652 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von daabm

-

Anmeldung an Domäne wenn DC offline

daabm antwortete auf ein Thema von Moschi76 in: Active Directory Forum

[OT] Ne, nicht zu viele DCs. Auf den Synologys laufen 2 virtuelle DCs in QEmu (glaub ich jedenfalls ). Zentraler "Switch" ist eine 7530ax. Und - ich hab hier schon mal nen Thread dazu aufgemact - seit einem Zeitpunkt X bekommen Computer über WLAN in der Konfiguration keine Kerberos-Tickets mehr. "Irgendwann" funktioniert es dann zufällig mal. Kerberos Packet Size steht auf 1 (TCP erzwungen), UDP out of order scheidet also aus. Mi tMTU hab ich auch schon experimentiert, ohne Ergebnis. Also nen 3. DC dazugestellt als VM auf einem sparsamen Arbeitsrechner. [/OT] -

Anmeldung an Domäne wenn DC offline

daabm antwortete auf ein Thema von Moschi76 in: Active Directory Forum

Hatte ich auch erst, aber dann kam ein eigenartiges Problem mit WLAN und virtuellen DCs auf Synology-VMs. Daher ein dritter -

Das Go2 ist Win11-ready, läuft hier schon seit längerem so. Sollte keine Probleme geben

-

Anmeldung an Domäne wenn DC offline

daabm antwortete auf ein Thema von Moschi76 in: Active Directory Forum

@Weingeist Ich hab sogar privat 3 DCs am laufen - und das sind nur 3 natürliche Benutzer... Die fressen kein Heu, laufen mit 2 GB RAM als VM "irgendwo" mit. Und ich hab keinerlei Streß damit. In Prod skalieren wir 1 DC pro 10k Benutzer. Unsere größten Domains haben wegen Geo- und lokaler Redundanz >30 Domain Controller (1/3 davon muß die gesamte Anmeldelast abkönnen), und auch da haben wir keine Probleme mit irgendwelchen Replikationen. Deine Argumente oben passen für mich auch fachlich nicht zu dem, was ich von Dir in anderen Threads schon in hoher Qualität gelesen habe. -

Frage zur Netlogon-Protokolländerungen RC4 (CVE-2022-38023)

daabm antwortete auf ein Thema von phatair in: Active Directory Forum

Genau das - SupportedETypes auf 28 gesetzt zusätzlich zur GPO. -

Skript als Admin per geplante Tasks ausführen

daabm antwortete auf ein Thema von OhGottSkripte in: Windows Forum — Scripting

Ruf doch diese SophosZap.exe mal mit psexec auf: "psexec -s <Pfad>\SophosZap.exe" - das startet sie als SYSTEM. Vielleicht gibt's Erkenntnisse -

RDS - Windows Server 2022 - Verständnisfrage zu Zertifikaten

daabm antwortete auf ein Thema von wznutzer in: Windows Server Forum

Korrekt. Sobald ein SAN gesetzt ist, wird der CN ignoriert. Der CN muß dann auch in den SANs auftauchen. RFC könnte ich raussuchen, hab aber grad keine Lust -

Sicherheitsberechtigungen von Benutzern auf Fileserver auslesen (Powershell)

daabm antwortete auf ein Thema von Akrosh in: Windows Server Forum

Nein. Mußt Du durchrekursieren. -

Das wäre lieb, wenn ich da mal ne Erfahrung von anderen bekommen kann - danke!

-

Microsoft Defender for Identity - Erfahrungen gesucht

daabm antwortete auf ein Thema von daabm in: Windows Forum — Security

Jo, Alert klingt "echt prima" Das ist das Äquivalent zu den Security Advisories von MS zu den Patchdays. Und wir mußten nicht erst einen davon stoppen oder zurückrollen oder aktiv Reparaturmaßnahmen einleiten. Das meinte ich oben - der Schotter, den MS da teilweise verzapft, hilft uns nicht. Und der Schotter, den sie ausliefern, hat schon zu oft Schaden angerichtet. Wir haben zu viele Syteme, die zu heterogen sind mit zu vielen Abhängigkeiten bei NTLM und Kerberos mit verschiedenen Crypto-Algorithmen... -

Frage zur Netlogon-Protokolländerungen RC4 (CVE-2022-38023)

daabm antwortete auf ein Thema von phatair in: Active Directory Forum

Die Doku von MS dazu ist "bescheiden"... Wir haben Dein 3. konfiguriert, mußten aber 2. auch noch machen, um ein konsistentes Verhalten zu bekommen. Steht nur nirgends genau beschrieben. -

Machs wie Norbert schreibt. Geht schneller und erzeugt weniger graue Haare

-

Somfy ist nicht b***d... https://shop.somfy.de/somfy-renovierungskit-funk.html (auch wenn da Renovierungskit steht - in den neuen Rollläden steckt der gleiche Motor) Der Funkempfänger und Aktor ist im Motor integriert. Die Idee wäre sonst nicht schlecht.

-

Jo dachte ich mir schon. Wollte mal "freundlich" und zuvorkommend sein

-

Skript als Admin per geplante Tasks ausführen

daabm antwortete auf ein Thema von OhGottSkripte in: Windows Forum — Scripting

Läuft sie überhaupt? Und wenn ja: Passiert da irgendwas, das ein User-Interface hat? Das geht nicht... -

Die Remote App kann durchaus auch die Prozesse auf dem Client sehen - Stichwort "WinRM". Kommt halt drauf an, wie sie das machen möchte

-

Wenn die Laufwerke FVE aka Bitlocker haben, welchen Sinn hat dann ein Fullscan?

-

Homematic ist eh am Start, AVM (Fritte), Shelly, goE-Charger und Nanoleaf natürlich auch - der ganze Zoo an smarten Devices halt. Aber Rolladenantriebe steuerst Du nicht mal einfach so mit einem System eines anderen Herstellers an - und umbauen auf einen anderen Hersteller ist auch kein preiswerter Spaß

-

Microsoft Defender for Identity - Erfahrungen gesucht

daabm antwortete auf ein Thema von daabm in: Windows Forum — Security

Wenn ich überlege, wie oft MS in den letzten Jahren im Patchday Authentifizierungen kaputt gefixt hat: Ja, ist es leider. -

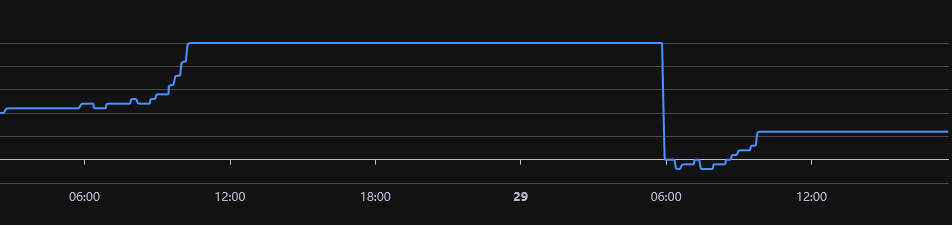

Das Elend wiederholt sich... Ausfälle, Ausfälle, Ausfälle... Tot am Samstag gegen 11. Wieder lebendig dann Sonntag kurz nach 6 - 19 Stunden ohne Automation. Kurz nach 10 dann wieder tot - bisher weitere knapp 8 Stunden. Ich könnt 🤮 Und ich hab den Scheiß von der Firma nur im Haus, weil der Fensterbauer in seinen Rollläden deren Antriebe verbaut hat. Da denkst halt vorher auch nicht unbedingt dran 😫

-

Microsoft Defender for Identity - Erfahrungen gesucht

daabm antwortete auf ein Thema von daabm in: Windows Forum — Security

Ich glaube schon auch, daß wir nicht die einzigen sind. Aber die einzigen hier im Forum? Hintergrund meiner Frage: MDI installiert einen Sensor (aka "Agent") auf den Domain Controllern. Und der macht fröhlich automatische Updates, die wir nicht kontrollieren oder steuern können. Wir wissen weder, wann sie kommen noch was darin enthalten ist, sie passieren einfach. Vollständig gesteuert von MS. Und das finden wir nicht ganz so "refreshing" 😂 Vielleicht ist da ja schon jemand über seinen Schatten gesprungen und hat's trotzdem implementiert. Und ist dann noch nie in Probleme gelaufen oder hat ständig Schwierigkeiten... -

Microsoft Defender for Identity - Erfahrungen gesucht

daabm antwortete auf ein Thema von daabm in: Windows Forum — Security

Nein. "You don't want to be unique"... -

Microsoft Defender for Identity - Erfahrungen gesucht

daabm antwortete auf ein Thema von daabm in: Windows Forum — Security

Ja, läuft... 😂 -

Keine Sonne hier - jetzt eh nicht mehr, aber auch den ganzen Tag nicht. Da wirst dämmerig im Kopf... 😒 Aber ok. TGIF: 🍻

-

Microsoft Defender for Identity - Erfahrungen gesucht

daabm antwortete auf ein Thema von daabm in: Windows Forum — Security

Sind wir damit (mal wieder) die einzigen und alleine auf der Welt? 🙈