-

Gesamte Inhalte

43.509 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von NorbertFe

-

Februar 2023 Exchange Updates

NorbertFe antwortete auf ein Thema von NorbertFe in: MS Exchange Forum

Viel Erfolg :) -

Gruppenrichtlinien - Ist das so richtig?

NorbertFe antwortete auf ein Thema von Cryer in: Windows Server Forum

Alternativ könnte man auch mal den Erklärungstext lesen und verarbeiten. ;) Legt fest, ob Updates, für die weder die Windows-Dienste unterbrochen werden müssen noch Windows neu gestartet werden muss, automatisch installiert werden. Wenn der Status auf "Aktiviert" festgelegt ist, werden diese Updates automatisch installiert, nachdem sie heruntergeladen wurden und installationsbereit sind. Wenn der Status auf "Deaktiviert" festgelegt ist, werden solche Updates nicht sofort installiert. Hinweis: Diese Richtlinie hat keine Auswirkungen, wenn die Richtlinie "Automatische Updates konfigurieren" deaktiviert ist. === Detailed values: === Enabled Value: decimal: 1 Disabled Value: decimal: 0 -

Gruppenrichtlinien - Ist das so richtig?

NorbertFe antwortete auf ein Thema von Cryer in: Windows Server Forum

Ernsthaft? ;) Wie soll man das denn jetzt sagen? Normalerweise deaktiviert/aktiviert/konfiguriert man die Dinge, die man selbst für sich/seine User vorgeben will/soll/muss. Wie soll jemand hier im Forum dazu eine Aussage über richtig oder falsch treffen können? Wenn ich das oben richtig sehe, dann sind das alles Computerrichtlinien. Wenn du die also auf Computerkonten wirken läßt, dann machen die genau das, was du da konfiguriert hast. Ob das sinnvoll ist, musst du eben einschätzen und prüfen. -

Februar 2023 Exchange Updates

NorbertFe antwortete auf ein Thema von NorbertFe in: MS Exchange Forum

https://techcommunity.microsoft.com/t5/exchange-team-blog/released-february-2023-exchange-server-security-updates/ba-p/3741058 -

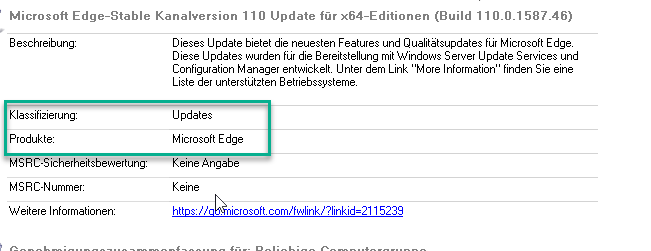

WSUS bezieht keine MS EDGE Updates

NorbertFe antwortete auf ein Thema von mcdaniels in: Windows Server Forum

-

Mails mit leerem "An" - Feld und Empfänger nur im "CC" verbieten

NorbertFe antwortete auf ein Thema von fritzbox in: MS Exchange Forum

Ich mag mich jetzt täuschen, aber dem Server ist das vollkommen egal, solange ein gültiger Empfänger drin steht. Der weiß nicht, ob das To:, CC: oder BCC ist. Für den sind das alles Empfänger. Also müßtest du das entweder mit einem Outlook Addin o.ä. abfangen, oder auf dem Server per Contentfiltering irgendwas haben. Welchen Grund gibts denn für so eine Anforderung? Bye Norbert -

Software Whitelisting - Suche Alternativen zur SRP oder AppLocker

NorbertFe antwortete auf ein Thema von mroth in: Windows Forum — Security

Danke, nicht dass mir hier jemand Absicht unterstellt. ;) -

MS 365 Connectors / Spamfilter

NorbertFe antwortete auf ein Thema von winmadness in: MS Exchange Forum

Naja ich kenne genug Kunden die bei EO sind aber einen anderen Spamfilter nutzen. :) Das unterschreibe ich sofort. ;) -

MS 365 Connectors / Spamfilter

NorbertFe antwortete auf ein Thema von winmadness in: MS Exchange Forum

Wie soll man das denn beantworten? Ob er reicht, wirst du selbst definieren müssen. Die Mails müssen dann über Microsoft empfangen und zu deinem Exchange geroutet werden. Am einfachsten wäre das mittels Exchange Hybrid, und für die On-Prem Postfächer benötigst du wie schon oben erwähnt die EOP (https://www.microsoft.com/de-de/microsoft-365/exchange/exchange-email-security-spam-protection?rtc=1). Welcher Spamfilter wird denn abgelöst? Ich persönlich bin kein Freund von Exchange Online Protection, weil das für mich zu umständlich zu bedienen ist. Aber da hat vermutlich jeder so seine Vorlieben. Von der Erkennungsrate ist er recht gut, das kann man MS nicht absprechen. Bye Norbert -

Februar 2023 Exchange Updates

NorbertFe antwortete auf ein Thema von NorbertFe in: MS Exchange Forum

Wenn man die Kommentare so verfolgt, offenbar Kalenderzugriffe und Mailversand per EWS. Obs nur Macs sind, kann ich nicht sagen, aber bei denen dürfte es halt am schnellste auffallen, weil das die größte Gruppe von EWS Nutzern ist. -

Software Whitelisting - Suche Alternativen zur SRP oder AppLocker

NorbertFe antwortete auf ein Thema von mroth in: Windows Forum — Security

https://www.mcseboard.de/topic/222423-windows-10-professional-ab-build-190452194-mit-applocker/ -

Pop-Up Meldung: Möchten Sie Ihr E-Mail-Konto hinzufügen..

NorbertFe antwortete auf ein Thema von andrew in: Windows 10 Forum

Was für eine ausführliche Beschreibung dafür, dass du ja oder nein anklickst. ;) -

Microsoft hat heute die Updates für Exchange 2013, 2016 und 2019 veröffentlicht. Weitere Infos wie immer auf dem Exchange Team Blog: https://techcommunity.microsoft.com/t5/exchange-team-blog/released-february-2023-exchange-server-security-updates/ba-p/3741058 Bye Norbert

-

Tool zum Testen von SMTPS/TLS

NorbertFe antwortete auf ein Thema von Wolke2k4 in: Windows Server Forum

Bitte unterscheiden zwischen SMTPs und SMTP TLS. Das sind einfach unterschiedliche "Dinge". Leider manchmal synonym verwendet. -

Herausforderungen mit Zertifikaten beim Firefox

NorbertFe antwortete auf ein Thema von MaikHSW in: Windows Forum — Allgemein

Das war ja die erste Frage. -

Herausforderungen mit Zertifikaten beim Firefox

NorbertFe antwortete auf ein Thema von MaikHSW in: Windows Forum — Allgemein

Vermutlich wärs einfacher, mal nen Screenshot von CN und SANs zu haben, aber was bedeutet da oben eigentlich das mittlere <Adresse>? -

Pop-Up Meldung: Möchten Sie Ihr E-Mail-Konto hinzufügen..

NorbertFe antwortete auf ein Thema von andrew in: Windows 10 Forum

Wir warten dann hier auf die Meldung, wenn ihr verschlüsselt wurdet. ;) -

Pop-Up Meldung: Möchten Sie Ihr E-Mail-Konto hinzufügen..

NorbertFe antwortete auf ein Thema von andrew in: Windows 10 Forum

Die sind nicht neu und spontan liegt’s daran. https://learn.microsoft.com/de-de/microsoft-365/troubleshoot/group-policy/configure-email-client-using-policy -

Pop-Up Meldung: Möchten Sie Ihr E-Mail-Konto hinzufügen..

NorbertFe antwortete auf ein Thema von andrew in: Windows 10 Forum

Keine Ahnung. ;) -

Pop-Up Meldung: Möchten Sie Ihr E-Mail-Konto hinzufügen..

NorbertFe antwortete auf ein Thema von andrew in: Windows 10 Forum

Das sieht eher nach der Windows eigenen Mail App aus. ;) -

Automapping in Outlook IOs App

NorbertFe antwortete auf ein Thema von eXitus01 in: MS Exchange Forum

-

Server 2012 R2 Foundation mit RDS inplace Upgrade auf Server 2016/2019 Essentials

NorbertFe antwortete auf ein Thema von Ramme in: Windows Server Forum

merkst du aber auch selbst, oder? ;) Ich bin da bei tesso. Ich würde sagen, wenns ohne Tests nicht geht, muss der Kunde das Risiko tragen und bezahlen, oder er kann selbst forschen. Aber das ist nur meine Meinung. Bei 2012 Foundation gibts ne klare Aussage des Herstellers: https://learn.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-foundation/jj679892(v=ws.11)?redirectedfrom=MSDN Upgrade of Windows Server 2012 Foundation is not supported. Dass es irgendwie hingebastelt werden könnte, möchte ich nicht abstreiten, aber erstens wäre das dann am Kunden diese "Forschung" zu bezahlen, und ob das funktional hinterher noch sauber ist, wäre eben ebenfalls auf Seiten des Kunden zu verorten und nicht beim Dienstleister. Ich drück dir die Daumen, dass du ihn überzeugt bekommst. ;) -

Server 2012 R2 Foundation mit RDS inplace Upgrade auf Server 2016/2019 Essentials

NorbertFe antwortete auf ein Thema von Ramme in: Windows Server Forum

Na dann nimm seine Maschine und teste. Den Test kannst du ihm ja sicher in Rechnung stellen. :) -

Anmeldung an Domäne wenn DC offline

NorbertFe antwortete auf ein Thema von Moschi76 in: Active Directory Forum

Hmmm, naja... Also wenn die Platte nicht verschlüsselt ist, ist jeder Offline Angriff ein Risiko. Da sind die cached credentials auch egal. Siehe: https://cqureacademy.com/blog/hacks/cached-credentials-important-facts -

Anmeldung an Domäne wenn DC offline

NorbertFe antwortete auf ein Thema von Moschi76 in: Active Directory Forum

Naja, das würde ich grundsätzlich anzweifeln, es sei denn, dass bei dir ein Restore automatisch bei fast jeglicher Fehlerauswirkung ein Reflex ist. ;) Ich hab auch schon fehlerhafte Single DCs gesehen, da hätte ein Restore auch nur vor x Monaten geholfen, und man musste das Problem dann trotzdem lösen.