-

Gesamte Inhalte

43.527 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von NorbertFe

-

Gute Besserung 💐

-

Kaffee ist alle. :) Hab grad neu aufgesetzt.

-

Du willst kalten Latte Macchiato?

-

Fehler beim Versuch die ausgewählten virtuellen Computer zu starten

NorbertFe antwortete auf ein Thema von dataKEKS in: Virtualisierung

Das ist normal und keine wirklich neue Erkenntnis 😉 -

DMARC-Reports auswerten - seriöse Dienste

NorbertFe antwortete auf ein Thema von wznutzer in: MS Exchange Forum

Also zumindest bei Nicmanager gibts auch DMARC Reporting. Bin mir aber nicht sicher, ob man dort nur das DMARC reporting buchen kann. -

Und 50€ für einen 2,5G 5Port Switch waren dieses Gebastel jetzt wert? ;) Naja jeder wie er meint. :)

-

Exchange Online geteiltes Postfach nur einzelne Ordner freigeben

NorbertFe antwortete auf ein Thema von Mario-HS in: MS Exchange Forum

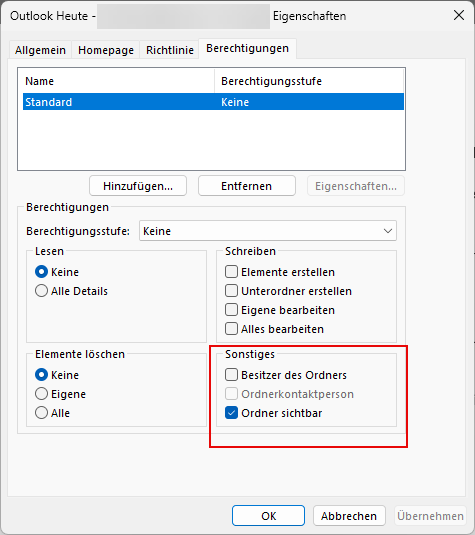

Du sollst nicht die Inbox für standard sichtbar machen sondern die Root der Mailbox. :( Einfach auf den obersten Ordner klicken - üblicherweise steht da die Mailadresse). Sieht man auch, wenn man sich meinen Screenshot mal anschauen würde ;) Oder heißt deine Inbox (Outlook Heute)? -

Exchange Online geteiltes Postfach nur einzelne Ordner freigeben

NorbertFe antwortete auf ein Thema von Mario-HS in: MS Exchange Forum

Kannst du mal die Berechtigungen für Root und Posteingang hier zeigen? Die muss man ja in Outlook sehen können. Ggf. falls du es per Powershell berechtigt haben solltest, schick mal die Befehle mit. -

Exchange Online geteiltes Postfach nur einzelne Ordner freigeben

NorbertFe antwortete auf ein Thema von Mario-HS in: MS Exchange Forum

Du musst auf der Root des Postfachs für alle oder denjenigen noch Ordner sichtbar als Recht vergeben. -

Das Exchange SE Februar SU ist da

NorbertFe antwortete auf ein Thema von testperson in: MS Exchange Forum

Nö, läuft problemlos bei diversen Kundeninstallationen. Bisher keinerlei Probleme. Ich warte nur aufs CU1 in der Hoffnung, dass TLS 1.3 für SMTP dabei is ;) Aber vermutlich wird meine Hoffnung wieder mal enttäuscht. ;) -

Es würde etwas die Leserlichkeit verbessern, wenn du deinen Screen-Output als Code formatieren würdest.

-

Fehler beim Versuch die ausgewählten virtuellen Computer zu starten

NorbertFe antwortete auf ein Thema von dataKEKS in: Virtualisierung

Hi, ich muss jetzt einfach mal total OT einfach antworten, damit man mal einen Thread nur von Norberts hier sieht. ;) Viel Erfolg Norbert -

Das Exchange SE Februar SU ist da

NorbertFe antwortete auf ein Thema von testperson in: MS Exchange Forum

-

NTFS Berechtigungen die zeitweise nicht funktionieren

NorbertFe antwortete auf ein Thema von kkkap in: Windows Server Forum

Genau zitieren :p -

Das Exchange SE Februar SU ist da

NorbertFe antwortete auf ein Thema von testperson in: MS Exchange Forum

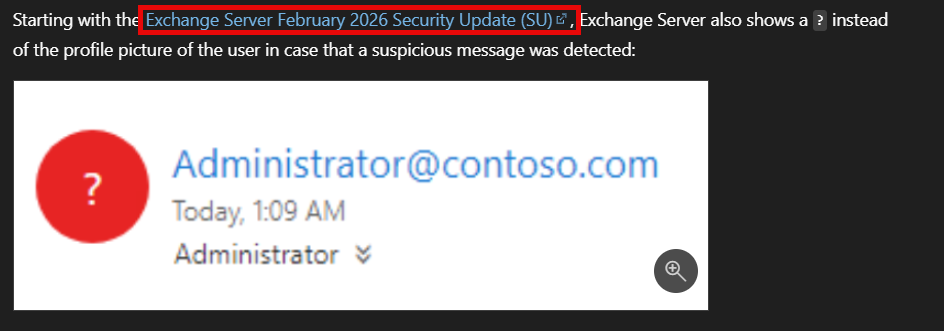

Lustig, dass man bei Kundenproblemen manchmal auf Infos stößt, die MS zwar an die technisch richtige Stelle packt, aber vergisst im dazugehörigen Patch-Artikel zu erwähnen: https://learn.microsoft.com/en-us/exchange/plan-and-deploy/post-installation-tasks/security-best-practices/exchange-non-compliant-p2from-detection Natürlich nur im englischen Artikel (bisher). Bye Norbert -

Windows PKI - Zertifikatstemplate löschen und Zertifikate auf den Windows PC löschen

NorbertFe antwortete auf ein Thema von scout71 in: Windows Forum — Security

Aha, wie denn? Abgesehen von Skript per GPO zuweisen? -

NTFS Berechtigungen die zeitweise nicht funktionieren

NorbertFe antwortete auf ein Thema von kkkap in: Windows Server Forum

"Was macht es für einen Sinnn" sich darüber zu wundern, wenn das seit über 20 Jahren so ist. ;) Nimms hin. -

Windows inplace / zweite VM / Blech -> Erfahrung

NorbertFe antwortete auf ein Thema von prinzenrolle in: Windows Server Forum

Windows 2025 kann nur DFL ab 2016 und 2022 kann auch ältere. Nix anderes steht da! -

Windows 2016 mit Exchange 2016 Update - Zertifikate verschwunden!?

NorbertFe antwortete auf ein Thema von Bitschubser in: MS Exchange Forum

Ja ich fahre auch immer mit dem Fahrrad, weil das Auto ja kaputt gehen könnte. 🤪 dann sicherer deine pst Datei(en) eben regelmäßig. Teile deinen Datenbestand in mehrere pst Dateien auf. Verwende kein Outlook, sondern ein beliebiges anderes Programm, welches keine pst Datei verwendet. -

Windows 2016 mit Exchange 2016 Update - Zertifikate verschwunden!?

NorbertFe antwortete auf ein Thema von Bitschubser in: MS Exchange Forum

Die Rückfragen die dir gestellt werden, schreibt man ja weil einem langweilig ist und nicht weil man Antworten haben möchte. ;) Kannst du denn ein neues Outlook Profil einrichten? Oder kommt da auch ein Fehler? Von extern anderes Verhalten als von intern? -

Windows 2016 mit Exchange 2016 Update - Zertifikate verschwunden!?

NorbertFe antwortete auf ein Thema von Bitschubser in: MS Exchange Forum

Du kannst in der ecp versuchen, die angemerkten abgelaufenen Zertifikate zu löschen. Das macht Exchange dann nur, wenn keine Bindung mehr existiert. -

Windows 2016 mit Exchange 2016 Update - Zertifikate verschwunden!?

NorbertFe antwortete auf ein Thema von Bitschubser in: MS Exchange Forum

Ja. Welche Warnungen kommen denn? Und wie ist der scp und mapi/http oder Outlook anywhere konfiguriert? Letzteres sollte man nicht mehr verwenden und wenn dann muss es natürlich korrekt konfiguriert sein. und das hat vor deinen Aktionen alles problemlos funktioniert? Wenn das ein selfsigned cert sein sollte, was du nutzt, dann musst du den public key natürlich auf dem Client auch unter trusted root ca liegen haben. -

Windows 2016 mit Exchange 2016 Update - Zertifikate verschwunden!?

NorbertFe antwortete auf ein Thema von Bitschubser in: MS Exchange Forum

Das siehst du doch auch im Browser. 🙄 -

Windows 2016 mit Exchange 2016 Update - Zertifikate verschwunden!?

NorbertFe antwortete auf ein Thema von Bitschubser in: MS Exchange Forum

Nee da kommt ne Fehlermeldung und du kannst nicht sagen welche und welches Zertifikat in der Fehlermeldung erwähnt wird? -

Windows 2016 mit Exchange 2016 Update - Zertifikate verschwunden!?

NorbertFe antwortete auf ein Thema von Bitschubser in: MS Exchange Forum

Hör auf zu löschen, wenn du nicht genau weißt, dass es nicht mehr benötigt wird. Das kann man alles am Ende regeln, wenn der Exchange wieder funktioniert. noch mal, welches Zertifikat wird dir im Outlook präsentiert? Was steht da drin?