-

Gesamte Inhalte

2.913 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

Moin, worauf wolltest Du den Client denn "umstellen"? Hast Du einen zusätzlichen DC auf einem Proxmox-Host installiert, den bestehenden migriert, oder irgendetwas gänzlich Drittes?

-

Konzeptfrage Administration über PAW-VM - Win2019

cj_berlin antwortete auf ein Thema von H2000 in: Windows Forum — Security

Oder SCAMA. Dann brauchst Du gar keine Kennwörter. -

RDS Server 2019 HTML5 Client

cj_berlin antwortete auf ein Thema von Norman-79 in: Windows Server Forum

Moin, nach meinem bisherigen Kenntnisstand ist SSO für den HTML5 Client nicht vorgesehen. -

windows server 2022 essentials - hyper-V

cj_berlin antwortete auf ein Thema von dany2k3k in: Windows Server Forum

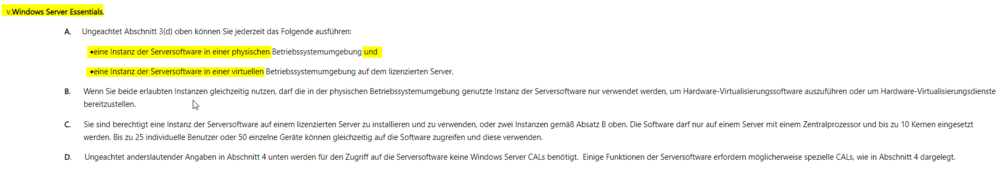

Ich kann es aus den Use Rights nicht herauslesen. Da steht unter 3.l.v. "eine physische UND eine virtuelle": Der C#-Client ist schon lange nicht mehr offiziell supported. WebGUI überall, auch auf dem einzelnen Host. -

Bestimmt, aber das würde gegen die Etiquette des Boards verstoßen.

-

Wiederherstellungspartition Server 2022

cj_berlin antwortete auf ein Thema von KnoxAT in: Windows Server Forum

Sie sind vermutlich einfach nur realistisch. Mac-User tauschen keine Komponenten, sie tauschen Rechner. Das war schon immer so. Und wenn ich das als gegeben akzeptiere, dann ist es doch in der Tat "grüner", keine Steckplätze zu verlöten, sondern direkt die Chips. -

On-Premise (lokal) Server Installationen: Zukunft?

cj_berlin antwortete auf ein Thema von andrew in: Windows Server Forum

https://docs.microsoft.com/de-de/learn/certifications/m365-enterprise-administrator/ Aber in einer Zertifizierung lernst Du nichts, sondern stellst Dein Wissen unter Beweis. Kurse dafür gibt es wie Sand am Meer, und bereits Microsoft Learn bringt Dich da ein ganzes Stück weiter. Dem potentiellen Arbeitgeber sagst Du, dass Du weißt, wie ein Computer angeht, und die ersten 40-60k sind schon im Kasten. Wenn Du dann noch verrätst, dass Du spätestens seit heute weißt, dass es on premises mit s heißt, hast Du Architekt auf der zukünftigen Visitenkarte stehen. Das mag zynisch klingen, aber der Arbeitsmarkt für IT-Fuzzis ist derzeit heißer als für Crypto. Wenn Du Microsoft-Zertifikate willst, mach AZ-900, dann bekommst Du den ersten Eindruck davon, wie es heutzutage läuft. Dann nimm Dir auf https://docs.microsoft.com/de-de/learn/certifications/ einen Pfad vor, der zu Dir passt, und mach ihn durch. Wenn Du die Prüfungsbeschreibungen liest, wirst Du merken, dass genug on-prem-Content drin ist, auch wenn Azure oder M365 im Titel steht. Aber lesen musst Du sie schon selber. -

On-Premise (lokal) Server Installationen: Zukunft?

cj_berlin antwortete auf ein Thema von andrew in: Windows Server Forum

Na sowas wie den OP halt -

On-Premise (lokal) Server Installationen: Zukunft?

cj_berlin antwortete auf ein Thema von andrew in: Windows Server Forum

Moin, ich werde mich nicht mit langen Ausführungen an der Diskussion beteiligen, aber ein paar Stichpunkte hätte ich anzubieten: Es heißt on premiseS Lokale Netzwerk-Infrastrukturen werden nie tot sein, vielmehr ist Netzwerk die einzige Disziplin, die noch bleibt, selbst wenn alles "in die Cloud" geht. Was Du aber zu meinen scheinst, sind lokale Server-Infrastrukturen. Davon könnte es in 10 Jahren durchaus ein paar weniger geben als vor 10 Jahren. Das kommt auf die Branche an. Ein Maklerbüro braucht - im Sinne von "wirklich benötigen" - keine lokale IT außer Clients. Ein Fertigungsbetrieb, wo Maschinen gesteuert werden müssen, ist da schon anders aufgestellt, da die Hersteller von diesen Maschinensteuerungen EDV-technisch häufig noch in den späten 90ern sind. Im Endeffekt kommt es auf Applikationen an, die die Firma einsetzen muss (nicht möchte!). Wenn diese nicht aus Cloud-Komponenten zusammengesteckt werden können und ständig laufende VMs benötigen, wird es immer billiger sein, das on premises zu betreiben als in einer Public Cloud. Du hast Citrix angesprochen: Es gibt sehr viel mehr Firmen, die den Connection Broker aus der Citrix-Cloud beziehen als solche, die tatsächlich Worker in der Cloud stehen haben. Warum? Für die Worker bist Du selbst verantwortlich und sie kosten dabei mehr in der Cloud als on premises. Beim Broker, da es ein Shared Service ist, ist es in beiden Punkten umgekehrt. Das Handwerk lernt man nicht in einem Microsoft-Lehrgang, sondern in einer FISI-Ausbildung. Wenn Du etwas Sorgfalt bei der Wahl des Ausbildungsbetriebes walten lässt und Dir das Glück hold bleibt, lernst Du da um Welten mehr als im MCSE-Lehrgang. Selbstverständlich hat Server 2022 die Hyper-V Rolle. Und auch die RDS-Rollen sind alle noch vorhanden. Wo immer Du das gelesen haben willst, die Seite solltest Du schnellstmöglich aus Deinen Bookmarks streichen. EDIT: Was Du vermutlich meinst, ist der kostenlose Hyper-V-Server. Der ist wirklich weg. Aber seit 2012 machte der auch keinen wirklichen Sinn mehr./EDIT 7 Jahre Lifecycle in der Hardware ist in der Software-Industrie gar nichts, auch wenn sie gern als schnelllebig daherkommt. Sie wollen zwar mehrmals im Jahr neue Features rausbringen, aber bis klassische Client-/Server-Lösungen für Branchensoftware durch nahtlos migrierbare und halbwegs bedienbare Cloud-Lösungen derselben Anbieter abgelöst werden, bin ich vermutlich schon in Rente. Es lohnt sich, Azure-Grundlagen zu können, wenn man eine on-prem-Microsoft-Infrastruktur betreibt. Genau so ist es von unschätzbarem Vorteil, über fundiertes IT-Wissen zu verfügen, selbst wenn man eine reine Cloud-Infrastruktur zu managen hat. Denn: "Cloud is someone else's computer" und schließlich hat "serverless" auch Server -

Windows Server 2019 Hardware-Tausch - welche Lizenz?

cj_berlin antwortete auf ein Thema von Christopher87R in: Microsoft Lizenzen

Moin, ja, das kannst Du. Der alte und der neue Server dürfen aber keine Sekunde gleichzeitig laufen. -

Windows Server 2019 Hardware-Tausch - welche Lizenz?

cj_berlin antwortete auf ein Thema von Christopher87R in: Microsoft Lizenzen

Moin, <mit dem obligatorischen Disclaimer, dass in einem freien offenen Forum keine Rechtsberatung möglich oder auch nur zulässig ist> Du liest richtig. Eine OEM-Lizenz ist in Deutschland wie eine Retail-Lizenz übertragbar, wenn die ursprüngliche Hardware ausgemustert wird. -

.ost Datei auf anderen Pfad speichern per Policy/Regedit

cj_berlin antwortete auf ein Thema von silhub in: Windows Server Forum

In Terminal Server-Szenarien schon, mit der Einschränkung, dass Probleme mit der Performance nicht in einem SR behandelt werden, sondern nur funktionale Probleme. -

Andere Berechtigung bei Remoteanmeldung

cj_berlin antwortete auf ein Thema von sEb05mAr86 in: Windows Server Forum

Moin, was Du beschreibst, hört sich verdächtig nach Restricted Admin mode statt nach RCG an. Wie ist denn die hier beschriebene Policy auf den Clients gesetzt? -

.ost Datei auf anderen Pfad speichern per Policy/Regedit

cj_berlin antwortete auf ein Thema von silhub in: Windows Server Forum

Moin, mehrere Aspekte: was immer Du tust, diese Änderung wirkt sich nur auf neue MAPI-Profile aus. Bestehende Profile werden nicht nachträglich angepasst. Outlook darf natürlich nicht gestartet werden, bevor das Laufwerk H: gemappt ist - auch nicht durch andere Komponenten wie Skype oder CTI. versuch mal den Wert in der Group Policy zu setzen oder halt in der Registry, aber unter HKEY_CURRENT_USER\Software\Policies\Microsoft\Office\16.0\Outlook . Da es keine Einstellungsmöglichkeiten für den Pfad innerhalb von Outlook gibt, kann es sein, dass die Einstellung im Nicht-Richtlinienzweig nicht verarbeitet wird. ...und natürlich muss die eingesetzte Office-Edition GPO unterstützen. Da Du aber von Citrix sprichst, sollte das kein Problem sein, -

Servergespeicherte Profile und Windows Store

cj_berlin antwortete auf ein Thema von Dani Duesentrieb in: Windows 10 Forum

Moin, welche Alternative würdet ihr @NilsK und @daabm für eine gemischte Landschaft aus feststehenden PCs und Notebooks, die mal connected und mal disconnected sind, empfehlen? Für VDI und Terminalserver ist das Thema weitestgehend ausdiskutiert, aber fat clients? Dass Roaming Profiles in ihrer bisherigen Implementation durch Microsoft nicht der Weisheit letzter Schluß sind, dürfte fest stehen. Aber... what else is there? Ich kenne genug Leute, die ihre guten Erfahrungen aus der VDI mit z.B. AppSense versucht haben auf Endpoints zu übertragen und am Ende einen Teddy und ganz viele Streicheleinheiten brauchten. Selektives Roaming wie z.B. UE-V? Ist ein SA-Benefit und somit nicht für Jedermann... Will damit sagen: Wenn ihr eine fertige Antwort habt, her damit - eine Menge Leute warten darauf -

Wiederherstellungspartition Server 2022

cj_berlin antwortete auf ein Thema von KnoxAT in: Windows Server Forum

Moin, die Stelle ist nicht ganz unsinnig. Die Recovery Partition soll ja helfen, wenn die System- oder MSR-Partition beschädigt wurde, daher ergibt es schon einen gewissen Sinn, sie möglichst weit weg von diesen auf der Platte anzusiedeln. Da man bei Servern System Recovery wohl eher selten verwenden wird, kann man sie durchaus löschen. Bei Deployment von Servern mit einem PE-Anteil (SCCM, MDT, etc.) kann man bestimmen, wo welche Partition hinkommt und wie groß sie wird. -

Wie macht man Updates auf Server 2019?

cj_berlin antwortete auf ein Thema von telber1 in: Windows Server Forum

Natürlich, what else is there? Auch für den WSUS-Server kannst Du ja bestimmen, welche Updates Du freigibst. -

Wie macht man Updates auf Server 2019?

cj_berlin antwortete auf ein Thema von telber1 in: Windows Server Forum

Doch, kann man. Auf dem WSUS. In der Endpoint Management-Lösung Deiner Wahl vielleicht auch ohne WSUS. Oder würdest Du gern die Auswahl der Updates der Userin überlassen? -

Wie macht man Updates auf Server 2019?

cj_berlin antwortete auf ein Thema von telber1 in: Windows Server Forum

Das ist doch ein Windows 10 LTSC-Update, Du sprachst von Server 2019. Wer Windows 10 als LTSC einsetzt, sollte auch einen WSUS haben - das tun meiner Erfahrung nach nur größere Organisationen, die Ressourcen dafür haben, um alle Unzulänglichkeiten von LTSC herum zu navigieren... EDIT: Außerdem wirst Du wohl nicht zu jedem Client gehen und dort Häckchen entfernen , oder? -

Wie macht man Updates auf Server 2019?

cj_berlin antwortete auf ein Thema von telber1 in: Windows Server Forum

Moin, nein, das musst Du auf Deinem WSUS regeln. Wenn Du keinen hast, geht Microsoft davon aus, dass Du mit den Patchen, die sie rausbringen, einverstanden bist. Alternativ musst Du das halt skripten. Aber warum? Es sind eh nur kumulative Updates, einmal für den Server, einmal für .NET. Was würdest Du denn abwählen? -

Einfache Terminals für Bibliothek

cj_berlin antwortete auf ein Thema von TimS in: Windows Forum — Allgemein

Chromebooks oder Billigst-Rechner mit einem Thin Client-OS, die einen gesperrten Browser anbieten. Mit IgelOS geht es wunderbar, aber IgelOS ist im Zweifel nicht billiger als Windows 10 Home zum Beispiel. Citrix oder RDS nur um einen funktionsbegrenzten Browser an 10 Terminals auszuliefern wird sehr teuer. -

RemoteAPP Outlook - Links öffnen mit Lokalbrowser (Edge) anstatt RemoteAPP-Browser (Firefox)

cj_berlin antwortete auf ein Thema von Quirk18231 in: Windows Server Forum

"per Code" bedeutet ja, aus der Remote-Session heraus durch einen RDP-Channel den RDP Client anweisen, irgendwas zu tun. Und das ist out of the box in RDP nicht vorgesehen. -

RemoteAPP Outlook - Links öffnen mit Lokalbrowser (Edge) anstatt RemoteAPP-Browser (Firefox)

cj_berlin antwortete auf ein Thema von Quirk18231 in: Windows Server Forum

Du steigst auf Citrix um: https://docs.citrix.com/de-de/citrix-virtual-apps-desktops/general-content-redirection/laa-url-redirect.html. Microsoft RDP kann das nicht abbilden. -

MS Windows Server 2022 Standard 16Core,64Bit,1PK,DSP,DVD,deutsch

cj_berlin antwortete auf ein Thema von RealUnreal in: Microsoft Lizenzen

Was @tesso meint, ist: Frag denjenigen, dem Du die Lizenz im Zweifel zurück schicken würdest und nicht in einem freien und offenen Forum, wo man sowieso keine Rechtsberatung durchführen darf und kann. Nach meinem Kenntnisstand: #2 ist definitives ja, #3 ist in Deutschland ja, #1 sollte ja sein -

Moin, bei lokalen Druckern gibt es ja keine "Zuweisung", sondern sie stehen jedem Benutzer der Maschine zur Verfügung. Daher wird diese GPO den Drucker einfach nur anlegen. Dafür braucht es aber das Wissen darum, welches Modell das ist, und ggfls. auch einen Treiber. Dafür musst Du einen gleichartigen Drucker im Netzwerk freigeben und diese Freigabe in der GPO nutzen,