-

Gesamte Inhalte

2.913 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

WMI Filter - Alle Desktop-PCs passt nicht

cj_berlin antwortete auf ein Thema von teletubbieland in: Windows 10 Forum

Korrekt, aber PCs mit USV habe ich schon länger nicht mehr live gesehen, sonst eher USV-geschützte Stromkreise. Falls ihr natürlich welche habt, fällt das flach. -

WMI Filter - Alle Desktop-PCs passt nicht

cj_berlin antwortete auf ein Thema von teletubbieland in: Windows 10 Forum

Moin, viele machen auch eine Abfrage nach Batterie: SELECT * FROM Win32_Battery WHERE (BatteryStatus <> 0) -

2016 Terminalserver / UPN / Azure-AD

cj_berlin antwortete auf ein Thema von StRe in: Windows Server Forum

Moin, sind die Clients denn Hybrid Joined oder auch nur AD-joined? -

GPO Funktionsupdates verzögern bei Server 2022

cj_berlin antwortete auf ein Thema von RealUnreal in: Windows Server Forum

Das war bei Servern mit der Version YYYY noch nie anders. Lediglich die YYMM-Server (SAC eben) wurden, genau wie Windows 10, durch Funktionsupdates auf den nächsten Stand gehoben. Das ist seit Anfang letzten Jahres für Windows Server Geschichte und wird im Serverbereich lediglich bei Azure Stack HCI und beim MECM beibehalten. -

GPO Funktionsupdates verzögern bei Server 2022

cj_berlin antwortete auf ein Thema von RealUnreal in: Windows Server Forum

Dass es SAC bei Servern nicht mehr gibt, und Funktionsupdates somit auch nicht? -

iSCSI Festplatte unter der Windows Datenträgerverwaltung spiegeln

cj_berlin antwortete auf ein Thema von BSChris in: Windows Server Forum

Moin, der normale Weg für so etwas unter vSphere wäre: die iSCSI-LUN an den Host statt an die VM anbinden dieses Laufwerk als RDM in Virtual Mode an die VM durchreichen die VM per Storage vMotion auf den gewünschten Datastore migrieren und dabei den Plattentyp statt "same as source" explizit auf "thin" oder "thick" stellen. Aber ROBOCOPY sollte für Windows-Dateien genauso gut funktionieren. -

powershell Variable in Array

cj_berlin antwortete auf ein Thema von newbi2009 in: Windows Forum — Scripting

-

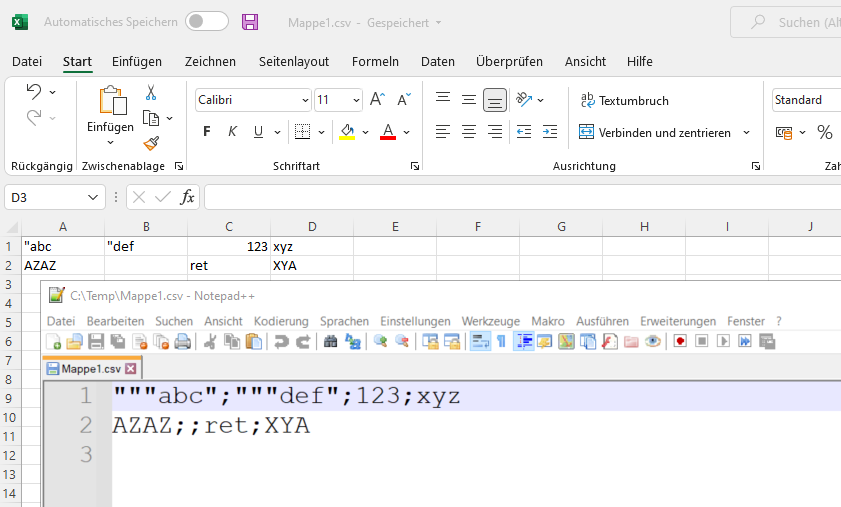

powershell Variable in Array

cj_berlin antwortete auf ein Thema von newbi2009 in: Windows Forum — Scripting

Diese Datei entspricht dann auch nicht dem RFC und ist somit keine valide CSV-Datei. -

Exchange Server 2016 CU18 Kann seit 2022 nicht mehr an einige Provider Senden

cj_berlin antwortete auf ein Thema von Gast011 in: MS Exchange Forum

Dann hast Du eine dynamische IP, die immer den gleichen Wert bekommt. Das gibt es bei ISPs durchaus. -

Exchange Server 2016 CU18 Kann seit 2022 nicht mehr an einige Provider Senden

cj_berlin antwortete auf ein Thema von Gast011 in: MS Exchange Forum

Die Frage musst Du den Providern stellen, die Deine Mails nicht mehr annehmen. -

powershell Variable in Array

cj_berlin antwortete auf ein Thema von newbi2009 in: Windows Forum — Scripting

Ich meinte den TO... war etwas ungünstig formuliert, das gebe ich zu. -

powershell Variable in Array

cj_berlin antwortete auf ein Thema von newbi2009 in: Windows Forum — Scripting

...und bevor der TO verzweifelt: Du hast -Delimiter ';' vergessen. Per Default ist ein CSV-Delimiter ein Komma, daher heißt CSV ja auch Comma Separated Values. -

Lizenzierung von RDP auf physischen Windows 10 Rechnern

cj_berlin antwortete auf ein Thema von bmrhga in: Microsoft Lizenzen

Moin, <DISCLAIMER: Keine rechtsverbindliche Lizenzberatung hier im Forum!> wenn die Endgeräte, von denen aus zugegriffen wird, der eigenen Organisation gehören die gleiche oder höhere Version und Edition von Windows ausführen wie die Zielgeräte brauchst Du keine zusätzlichen Lizenzen. Für den Zugriff mit beliebigen Endgeräten musst Du für jede Zielmaschine einen primären User benennen. Dieser darf dann ohne zusätzliche Lizenzen zugreifen. Den User schreibst Du für einen Zeitraum von mindestens 90 Tagen fest. In diesem Zeitraum dürfen andere User remote zugreifen, aber nur von Firmen-Geräten wie oben beschrieben. Bedenke bitte, dass es neben Windows auch andere Produkte gibt, die anders lizenziert werden. Wenn Du Office-Anwendungen auf den Zielmaschinen hast, die nicht aus O365, sondern aus VL, OEM oder Retail stammen, wird der Zugriff per zugreifendem Endgerät lizenziert und nicht per User oder per Installation! -

Terminalserver extrem hohe CPU Last, RDP Disconnects

cj_berlin antwortete auf ein Thema von illumina7 in: Windows Server Forum

Hmmm.... Teams? Wie ist es denn installiert? Machine wide oder per User? -

Terminalserver extrem hohe CPU Last, RDP Disconnects

cj_berlin antwortete auf ein Thema von illumina7 in: Windows Server Forum

Moin, nur nebenbei: Server Enterprise gibt es seit 2012 nicht mehr. RemoteFX ist ein Ansatz. Ansonsten mal nach den Klassikern wie Energie-Profil im Host schauen. Ist bei Dir dieser Schwachsinn mit den Per-User-Firewall Rules bereits abgeschaltet? Falls nicht, bereinigen und deaktivieren. -

Bestehenden Domäne Controller ersetzen

cj_berlin antwortete auf ein Thema von RealUnreal in: Windows Server Forum

Ja, alle Geräte, die DNS statisch eingetragen haben. Wenn es solche in dieser Umgebung nicht gibt, sollte es soweit passen. Aber wenn Du *irgendeine* Möglichkeit hast, DHCP nicht auf DC zu fahren, solltest Du dieses Upgrade zum Anlass nehmen, das umzusetzen. -

Also ein organisatorisches Problem Sobald "Wunsch der GF" und "Ist so" im Anforderungskatalog auftauchen, ist es keine technische Aufgabe mehr. Die Klassifizierungen in FSRM sind nicht nur nach Dateityp möglich, sondern sind extrem mächtig und analysieren auch den Inhalt, solange es sich dabei um Text handelt. Bei Bildern ist aber natürlich game over. Bessere DLP-Engines in Antimalware-Produkten könnten sogar Bilder nach gewissen Kriterien analysieren. 100% wird man mit Technik aber nie erreichen. Aber: Wenn ein Mensch *nachträglich* entscheiden könnte, ob eine Datei geeignet ist oder nicht, ist ja vermutlich die Benennungskonvention so, dass es anhand des Namens möglich ist. Und da kann man auch einen Filter definieren. Letzten Endes kannst Du jemanden, der Schreibrechte in A und in B hat und haben muss, nicht daran hindern, eine Datei von A nach B zu kopieren. Du kannst ihn auch nicht daran hindern, eine richtige Datei mit einem falschen Namen zu versehen. Vielleicht sollte die GF den darunter liegenden Geschäftsprozess nochmal revidieren, denn offensichtlich krankt ja bereits dieser.

-

Moin, das hört sich nach einem Versuch an, organisatorische Probleme mit technischen Mitteln zu lösen. Das hat noch nie funktioniert. Aber vielleicht kannst Du an einer anderen Stelle ansetzen und den Kopier-Task so umgestalten, dass er sensible Daten nicht auf den Webserver kopiert? Da kann man vielleicht Klassifizierungen aus dem FSRM heranziehen oder die DLP-Funktion der Anti-Malware-Lösung...

-

Exchange 2019 CU11 Update fehlgeschlagen > danach Probleme

cj_berlin antwortete auf ein Thema von mts1 in: MS Exchange Forum

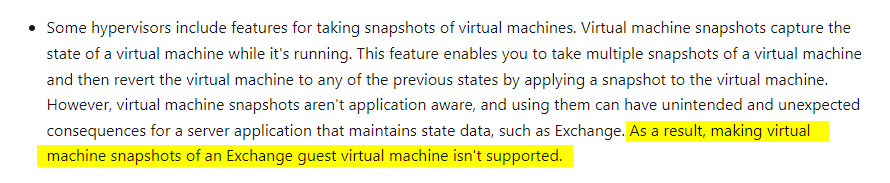

Wie gesagt, a. bei Exchange ist es so. Und Eigeninitiative in Produktion endet immer in Tränen. b. VSS-Backup != VM-Snapshot, selbst wenn der Virtualisierungshersteller "VSS-Unterstützung" zusichert. Das sieht man bei Interesse übrigens auch in den Event Logs. -

Exchange 2019 CU11 Update fehlgeschlagen > danach Probleme

cj_berlin antwortete auf ein Thema von mts1 in: MS Exchange Forum

Bei Exchange sollte man nicht diskutieren, sondern einfach nur die Docs beachten. Dafür sie die so ausführlich. Nicht ganz richtig. VSS BACKUP und VSS SNAPSHOT sind zwei verschiedene Befehle und bewirken unterschiedliche Dinge. Und übrigens: Nicht jede Backup Utility, die meint, Exchange zu unterstützen, ist auch *von Exchange* unterstützt. -

Exchange 2019 CU11 Update fehlgeschlagen > danach Probleme

cj_berlin antwortete auf ein Thema von mts1 in: MS Exchange Forum

https://docs.microsoft.com/en-us/Exchange/plan-and-deploy/virtualization?view=exchserver-2019 : Und bitte das Wording beachten: nicht "reverting a VM to a snapshot isn't supported", sondern "making snapshots isn't supported"... -

Windows Server 2016 Essentials Migration Windows Server 2019/22 Standard

cj_berlin antwortete auf ein Thema von pischel in: Windows Server Forum

Nein. Aber: Ab dem Zeitpunkt, wo der Standard Server die FSMO-Rollen übernimmt, hast Du 30 Tage, um den Essentials abzuschaffen, sonst fährt er von allein herunter. -

Windows Server 2016 Essentials Migration Windows Server 2019/22 Standard

cj_berlin antwortete auf ein Thema von pischel in: Windows Server Forum

Moin, Du musst nur bedenken, dass es die Essentials Experience-Rolle nicht mehr gibt. Du kannst es ganz regulär migrieren, hast dann aber keine Essentials-Funktionalität mehr. -

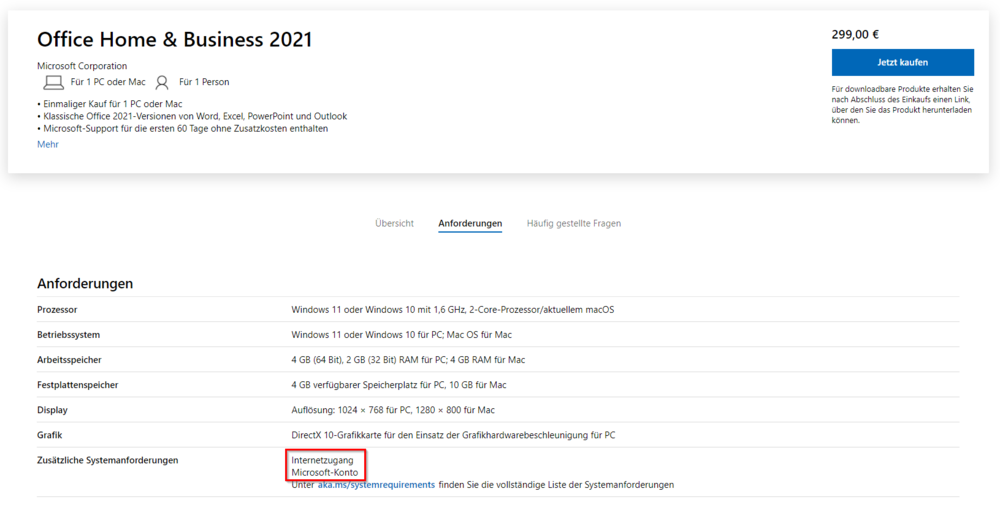

Microsoft Office Home and Business 2021 Lizenz ohne Microsoft Konto

cj_berlin antwortete auf ein Thema von user09 in: Microsoft Lizenzen

Meines Wissens nicht. Aber wenn Du ein Microsoft-Konto für nichts anderes als die Lizenzprüfung von Office benutzt, was wäre daran so schlimm? Der einzige wirkliche Use Case wäre ja ein Rechner ganz ohne Internet-Zugang, nicht einmal alle 30 Tage. Wofür benötigt man da ein hochmodernes Office? Vielleicht tut's auch ein Office 2013 oder so? Gepatcht würde ein 100%-Offline-Rechner schließlich auch nicht... -

Microsoft Office Home and Business 2021 Lizenz ohne Microsoft Konto

cj_berlin antwortete auf ein Thema von user09 in: Microsoft Lizenzen

Moin, https://www.microsoft.com/de-de/microsoft-365/p/office-home-business-2021/CFQ7TTC0HPN4?activetab=pivot:requirementstab sagt: