-

Gesamte Inhalte

2.913 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

Konzeptfrage Administration über PAW-VM - Win2019

cj_berlin antwortete auf ein Thema von H2000 in: Windows Forum — Security

Moin, keines der angeführten Systeme muss Domänen-Adminrechte haben. Viele, leider auch Entwickler, haben sich daran gewöhnt, dass Domain Admins auf jedem Member lokale Admins sind. Dies ist aber nicht in Stein gemeißelt, sondern in die Group Policy und sollte, wenn man Security ernst nimmt, dort auch entfernt werden. Lokale Adminrechte auf irgendwelchen Systemen könnten durchaus benötigt werden, dann gibt man sie halt und schaut, wie die Anwendung sie technisch verwendet (d.h. man schaut zuerst und gibt dann ). Insbesondere ist zu prüfen, wie das System mit den hinterlegten Credentials umgeht. Vieles wird aber auch im SYSTEM-Kontext erledigt - Softwareverteilung (nicht jede, aber beispielsweise SCCM), Monitoring (alles, was mit Agenten arbeitet), Backup - auch da gibt es agentenbasierte Konstrukte, die kein Account mit irgendwelchen Rechten benötigen. Natürlich besteht theoretisch die Gefahr, dass jemand genau das angreift (OK, die Gefahr ist seit Solorigate nicht mehr theoretisch). Aber einen Agenten, der nur lesen kann (Monitoring) dafür missbrauchen, dass er auch was verändert, ist schon höhere Kunst. -

Eigenen SMTP Server bei Kundengeräten nutzen

cj_berlin antwortete auf ein Thema von RealUnreal in: Windows Forum — Security

Moin, grundsätzlich hat ja SMTP erst mal nichts mit dem Zugriff auf die Postfächer zu tun. Je nachdem, wie Du das baust, muss die verwendete SMTP-Anmeldung theoretisch gar keinen Zugriff auf irgendwelche Postfächer ermöglichen. Die viel realere Gefahr wäre die einer DoS-Attacke, wobei jemand Deinen Mailserver vollmüllt. Und natürlich darf der verwendete SMTP-Server nicht auch noch senden können, jedenfalls nicht mit der Anmeldung, die Du bei Kunden hinterlegst. -

Ändern das ersten Wochentages per GPO

cj_berlin antwortete auf ein Thema von Neopolis in: Windows Server Forum

Normalerweise, wenn der User ein bestimmtes Land eingestellt hat, würde Outlook das erben, inklusive des ersten Tages der Woche. Aber Du kannst ja schauen, ob der entsprechende Registry Key - entweder im Policy-Zweig oder im Settings-Zweig bei diesen Usern gesetzt ist. Vielleicht war ja jemand clever? -

Ändern das ersten Wochentages per GPO

cj_berlin antwortete auf ein Thema von Neopolis in: Windows Server Forum

https://admx.help/?Category=Office2016&Policy=outlk16.Office.Microsoft.Policies.Windows::L_Firstdayoftheweek -

Exchange 2016 cu 22 Datenbank auf neuen Server umziehen

cj_berlin antwortete auf ein Thema von Gast011 in: MS Exchange Forum

Hat er doch auch gemacht??? Korrektes Zertifikat einspielen und URLs auf allen vDirs korrekt setzen - als erste Amtshandlung. Leitfaden: https://docs.microsoft.com/en-us/exchange/exchange-deployment-assistant?view=exchserver-2016 und dort "Upgrade from 2013" wählen, Vorgehensweise sollte identisch sein. -

Zwei Server in einer Domäne sind beides Schema-/Domänennamen-Master?

cj_berlin antwortete auf ein Thema von Effpunkt in: MS Exchange Forum

In früheren Versionen hätte das nicht geklappt, zumindest Exchange wäre danach nicht mehr derselbe -

Hafnium - Nacharbeiten mit externen Partnern

cj_berlin antwortete auf ein Thema von kiffajoe in: MS Exchange Forum

Hätte aber im vorliegenden Fall nur bedingt geholfen, da die Absender ja nicht aus der alten Domain stammen. Würden sie das tun, müsste die Zustellung ja schon am SPF scheitern. -

Hafnium - Nacharbeiten mit externen Partnern

cj_berlin antwortete auf ein Thema von kiffajoe in: MS Exchange Forum

Wenn in euren Mail-Verläufen personenbezogene Daten enthalten sind (die Daten der eigenen Mitarbeiter eingeschlossen), müsst ihr das der zuständigen Datenschutzbehörde melden. -

Exchange Zertifikat wird nach Import nicht angezeigt

cj_berlin antwortete auf ein Thema von lutz-sprangenberg in: MS Exchange Forum

Der TO hat aber, wie wir jetzt wissen, etwas anderes gemeint. -

Exchange Zertifikat wird nach Import nicht angezeigt

cj_berlin antwortete auf ein Thema von lutz-sprangenberg in: MS Exchange Forum

Man hat Dich missverstanden. Bei Exchange möchte man http://owa.firma.de automatisch auf https://owa.firma.de umleiten, und das ist bei KEMP in den Exchange Templates mit dabei, -

USV shutdown übers Netzwerk

cj_berlin antwortete auf ein Thema von Sebastian R in: Windows Forum — LAN & WAN

Moin, noch nie beNUTzt - was kann das Teil denn? Kann es PowerShell ausführen? Dann kannst Du den Raspberry per SSH Remoting die Windows-Maschinen herunterfahren lassen. -

AnyDesk nur bei aktiver Remotedesktopverbindung möglich

cj_berlin antwortete auf ein Thema von HOTSnKlotz in: Windows Server Forum

Moin, das muss mit der Installation von TeamViewer auf dem Server zu tun haben, denn ich kenne mindestens ein Dutzend Server verschiedenster Versionen, wo das, was Du beschrieben hast, einwandfrei funktioniert. Um auf den Server bereits vor der Anmeldung einer Sitzung zuzugreifen, brauchst Du den "unattended access". -

Virtueller gehosteter Server per RDP

cj_berlin antwortete auf ein Thema von lumb in: Windows Server Forum

Das war nicht die Frage. Was wird verhindern, dass das VPN genau so gehämmert wird wie zuvor RDP? Wenn Du irgendwas Authentifizierungspflichtiges ins Internet öffnen stellen willst, musst Du entweder damit rechnen, dass es gehämmert wird, oder einen zweiten Faktor vorschalten (Achtung! nicht NACHschalten, das ist wichtig). Es ist sehr unwahrscheinlich, dass es dafür eine elegante One-Box-Lösung geben wird. -

Virtueller gehosteter Server per RDP

cj_berlin antwortete auf ein Thema von lumb in: Windows Server Forum

Achso. Und das VPN wird authentifiziert werden... wodurch? -

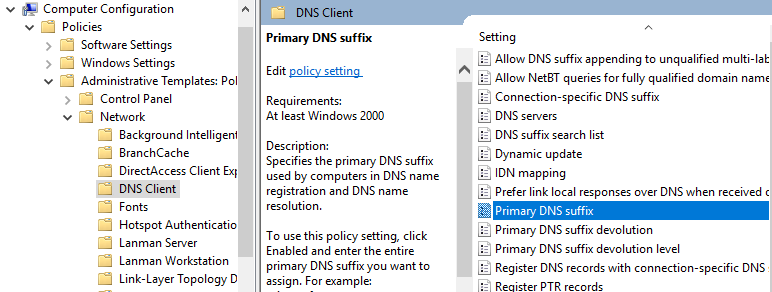

DNS Konfiguration Windows Server 2019

cj_berlin antwortete auf ein Thema von fmeyer84 in: Windows Server Forum

Dann musst Du die Suffixe (sowohl die eigenen als auch die Suchliste) per GPO verteilen und nicht von DHCP zuweisen lassen: -

OneDrive - Teilen eines Ordners, verhindern von Download

cj_berlin antwortete auf ein Thema von littleStar in: Windows 10 Forum

Ich denke, es geht dabei weniger um z.B. Bilder und mehr um Dokumente, die wahlweise im Browser - ohne Bearbeitungsmöglichkeit - angezeigt werden können. In OWA haben wir die Option ja schon seit einigen Jahren (zu faul nachzuschauen, ob nicht "seit vielen Jahren" angebracht wäre). Wobei auch bei Bildern könnte man bei Web Preview die Auflösung beschränken. -

Virtueller gehosteter Server per RDP

cj_berlin antwortete auf ein Thema von lumb in: Windows Server Forum

Moin, wenn Du mit "lokal" "privat" meinst, dann wird das nicht funktionieren. -

Netzwerklaufwerke machen über den VPN-Tunnel immer wieder Probleme beim anklicken

cj_berlin antwortete auf ein Thema von magicpeter in: Windows Server Forum

Das hatte ich mal vor vielen vielen Jahren, als ich VPN noch für eine praktikable Lösung zum Remote-Arbeiten hielt. Das Phänomen verschwand, als bei einem Gewitter mein Vodafone-DSL-Router weggeflogen ist und VF mir einen anderen, moderneren geschickt hat. Offenbar war der alte Router sehr agressiv, was Connections betraf, auf denen kurzzeitig keine Daten übertragen wurden, und hat sie aus der Tabelle geschmissen. Und der VPN-Client (in meinem Fall der in Windows 2000 oder XP eingebauter L2TP-Client) war eben nicht so gut darin, das zu erkennen und die Connection neu auszuhandeln. Hat aber auch nicht direkt aufgelegt... -

Der Router muss in dem VLAN auf "Promiscuous" stehen, dann können die Geräte, die auf "Isolated" stehen, mit ihm kommunizieren.

-

Wenn "Isolated" das ist, was Du möchtest, ja.

-

Naja, Isolated besagt ja genau das: Geräte im VLAN können einander nicht sehen. Wenn die sich sehen sollen, ist es Community. Nein Genauso wenig wie dem Nicht-SET-Switch. VLAN wird auf vNICs (Switch-Ports) konfiguriert, nicht auf pNICs (Uplink). Das machst Du bei echten Switches ja auch nicht anders.

-

Ohne es probiert zu haben, wüßte ich nicht, warum nicht. VLAN-Konfiguration wird ja am Client-Port (vNIC) gesetzt und nicht am Uplink-Port...

-

DNS Konfiguration Windows Server 2019

cj_berlin antwortete auf ein Thema von fmeyer84 in: Windows Server Forum

Moin, nslookup ist kein Test der Namensauflösung, sondern eine Suche in der Datenbank des DNS Servers (und der evtl. Forwarding-Ziele). Aber ja, es ist wichtig, dass IPv4 vor IPv6 präferiert wird, wenn Deine Infrastruktur ausschließlich auf IPv4 reagiert. Da gibt es diverse Möglichkeiten: Abschalten von IPv6-Funktionen in der Registry, Anheben der Präferenz von IPv4 mit netsh. -

KMS auf neuen ESX Cluster

cj_berlin antwortete auf ein Thema von meinerjunge in: Windows Server Forum

...die Firewall-Problematik bleibt aber, denn Du kannst jeden bereits aktivierten KMS-Host bis zu 9-mal neu aktivieren. Wenn die Firewalls das verhindern, wird es mit dem neuen KMS vermutlich auch nicht besser Nur damit wir Übrigen nicht dumm sterben müssen: Wie habt ihr die "Migration" denn technisch durchgeführt? -

Exchange Zertifikat wird nach Import nicht angezeigt

cj_berlin antwortete auf ein Thema von lutz-sprangenberg in: MS Exchange Forum

Nein, den Private Key kann ich nicht lesen Aber ich meine auch nicht, dass Du anfangen sollst, Zertifikate öffentlich zu posten - eher dass Du dir vielleicht Hilfe holst, die in der Lage ist, da direkt draufzuschauen...