-

Gesamte Inhalte

997 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von Gu4rdi4n

-

Hyper-V Fehler - Windows 10 Pro als Domänenmitglied

Gu4rdi4n antwortete auf ein Thema von didde1408 in: Windows 10 Forum

@NilsK habe das von dir gefunden. Trifft das immernoch zu? -

Suche Ticketing-System inkl. Abbildung von Beschaffungsprozessen

Gu4rdi4n antwortete auf ein Thema von roccomarcy in: Off Topic

Ich nutze Spiceworks Da gibts ein gratis on premise oder cloud ticket system. -

Kennwort in Aufgabenplanung

Gu4rdi4n antwortete auf ein Thema von Magneto Consulting in: Windows 10 Forum

Ohne Glaskugel kann man hier ja nur so ins blaue raten ;) Wenn das dann aber so ist, dann muss man eben die exe der Branchensoftware dort einfügen -

Kennwort in Aufgabenplanung

Gu4rdi4n antwortete auf ein Thema von Magneto Consulting in: Windows 10 Forum

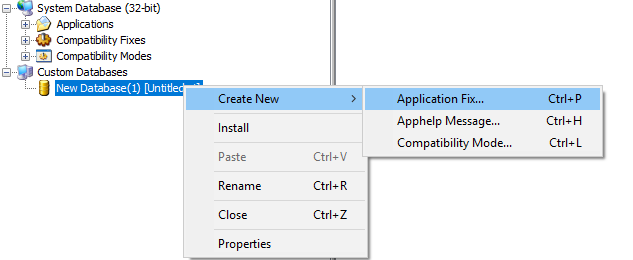

Lade dir das Windows ADK runter für Windows 10 https://docs.microsoft.com/en-us/windows-hardware/get-started/adk-install oder das ACT für Windows 7 https://docs.microsoft.com/en-us/windows/desktop/win7appqual/application-compatibility-toolkit--act- Dann installierst du auf dem betroffenen Rechner nur das Anwendungs kompatibilitäts toolkit Nach der installation startest du "Compatibility Administrator" für dein Programm und die Architektur (x64 oder x32) in der das Programm vorliegt (ich nehme mal an x32) Dann steht da schon New Database Da dann das hier machen: Da vergibst du dann einen Namen für das Programm und wählst die Exe aus die aufgerufen wird (deine xml wird sicherlich an eine Exe übergeben) Dann im nächsten Fenster wähls du in der Liste unten "RunAsInvoker" und klickst weiter weiter weiter fertigstellen Dann klickst du im Compatibility Administrator fenster auf Save und speicherst die DB irgendwo wo der Client zugriff drauf hat Zum schluss machst du noch einen rechtsklick auf Die Datenbank und sagst install nun sollte der prozess mit erhöhten rechten laufen ohne das admin kennwort So mache ich das hier in der Firma mit UPS Worldshitp -

Windows 1809 erkennt meine drei Monitore nicht

Gu4rdi4n antwortete auf ein Thema von Ammador in: Windows 10 Forum

Ich lehne mich mal etwas aus dem Fenster und nutze meine Glaskugel Displayport? Displaylink? Wenn ja, monitore nicht abschalten lassen. Dann passiert das nicht mehr -

Benutzer Exchange Passwort in Outlook ändern

Gu4rdi4n antwortete auf ein Thema von iTob in: MS Exchange Forum

Ja das stimmt. Ich meine nur bei diensten, die man nicht selbst hostet. Google, Facebook, MCSE Board ;) -

Benutzer Exchange Passwort in Outlook ändern

Gu4rdi4n antwortete auf ein Thema von iTob in: MS Exchange Forum

Bin mir nicht mehr so ganz sicher wo ich das gelesen habe, aber da war so ein Artikel von jemandem der meinte, dass das Passwort ändern (wie die meisten hier korrekt angemerkt haben) nicht großartig viel bringt. Vielmehr ist es an den Firmen die Passwörter so zu sichern, dass sie nicht nach außen gelangen. Ziemlich alle Breaches in den letzten 2 Jahren lassen sich auf gehackte Datenbanken zurückführen. Da bringt es gar nichts, dass das Passwort alle 2 Wochen gewechselt wird. Wichtig ist nur, dass man nicht für jeden Dienst das gleiche PW verwendet! -

Exchange 2016 Testversion läuft ab - was jetzt?

Gu4rdi4n antwortete auf ein Thema von OwaPro19 in: MS Exchange Forum

Exchange wird soweit ich weiß nach ende einfach immer wieder nach ner lizenz fragen. Die funktion ist aber gegeben und es können bis zu 5 Datenbanken gemounted werden. https://docs.microsoft.com/en-us/Exchange/plan-and-deploy/post-installation-tasks/enter-product-key?view=exchserver-2019 -

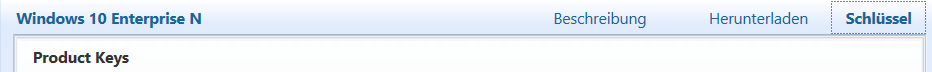

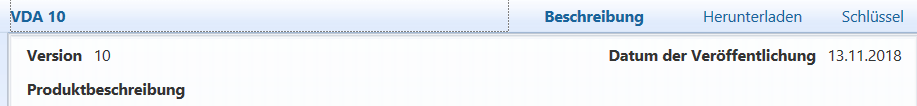

Windows 10 Enterprise VDA in VM - aktivierung

Gu4rdi4n antwortete auf ein Thema von Gu4rdi4n in: Windows Server Forum

Danke! Jetzt kenn ich den befehl auch. Ist wohl auch eher basis wissen, das an mir vorbei ging. Seltsam finde ich jedoch, dass der VDA 10 Key nicht aktivierbar ist -

Windows 10 Enterprise VDA in VM - aktivierung

Gu4rdi4n antwortete auf ein Thema von Gu4rdi4n in: Windows Server Forum

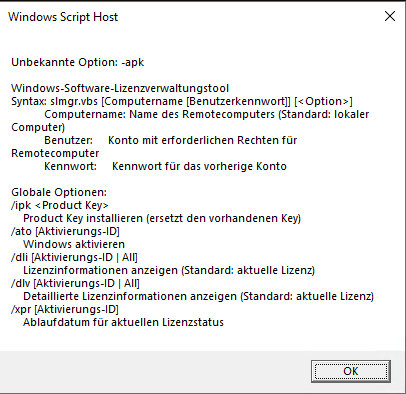

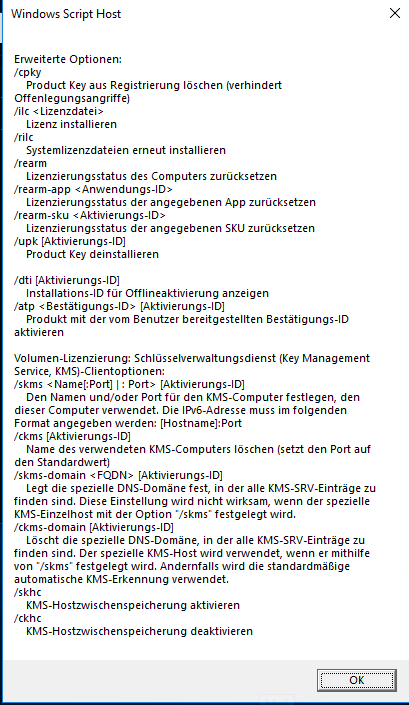

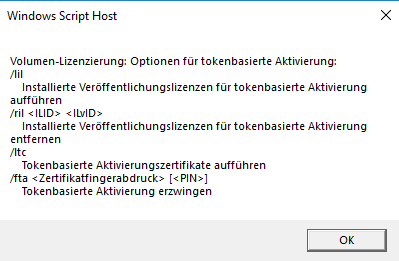

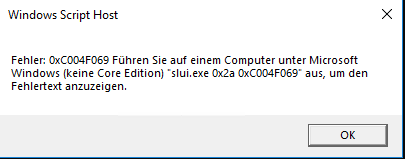

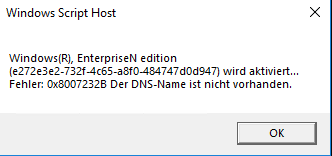

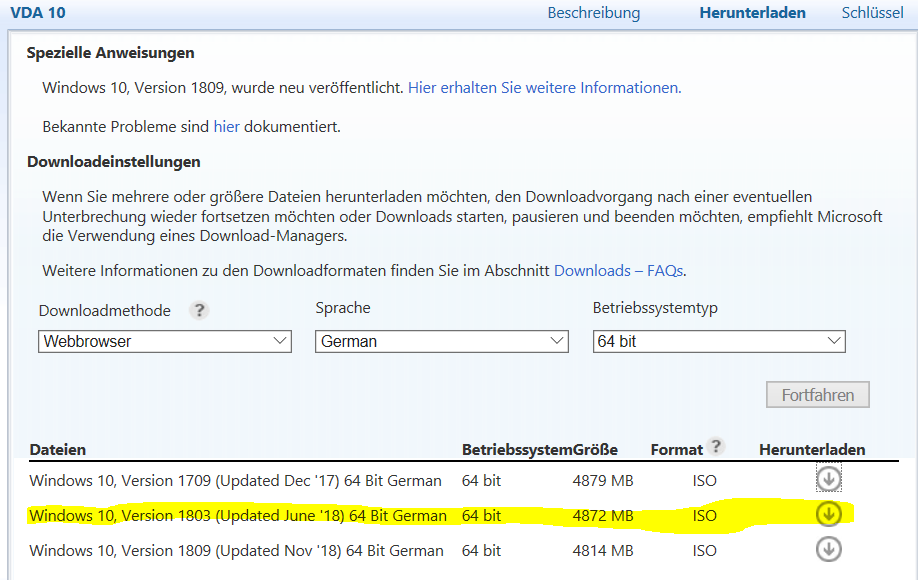

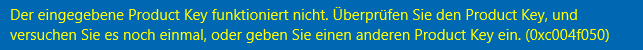

Hi, edit: Ah habs mal mit ipk und dann ato versucht. Da kommt aber auch ein Fehler. Ich starte gerade die VM nochmal neu. Ich poste gleich den fehler und bei ato das hier: Edit 2: Ich habe jetzt einfach mal gegoogled und dann einen Key von hier genommen: http://www-pc.uni-regensburg.de/systemsw/win10/keys.htm Den VL KMS key hat er dann geschluckt. Ich habe jetzt zusätzlich bei mir im VLSC den key von hier genommen statt von hier Das hat jetzt funktioniert. Ist der Key der unter VDA10 angezeigt wird keiner, mit dem man aktivieren kann? Mein Image hab ich von dem Punkt mit dem VDA 10. Seltsam -------------------------------------------------- -

Windows 10 Enterprise VDA in VM - aktivierung

Gu4rdi4n hat einem Thema erstellt in: Windows Server Forum

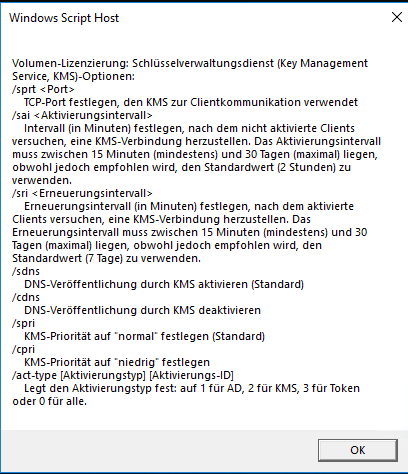

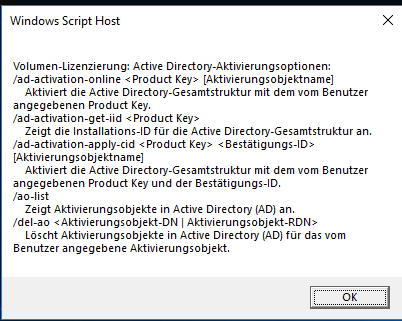

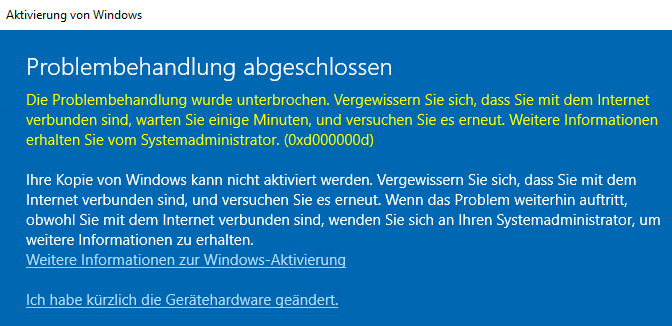

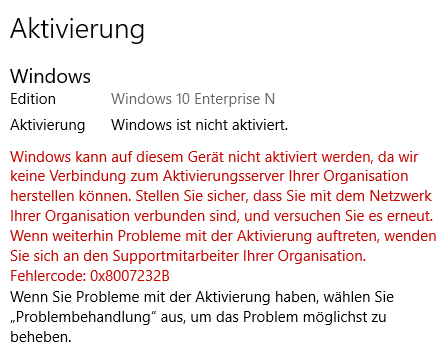

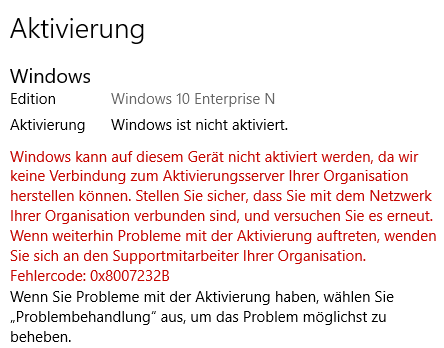

Edit: Sorry, hab's im falschen unterforum gepostet. Da hab ich wohl nicht aufgepasst. Hi, ich verzweifele gerade bei etwas so simplen, dass ich wahrscheinlich den Wald vor lauter Bäumen nicht sehe. Ich habe mir aus dem VLSC das Image für Windows 10 Enterprise VDA runter geladen und mir dazu den Key geholt (ich hab das Image für die 1803 geladen) Wenn ich das jetzt in der VM installiere, fragt er mich nicht nach einem Key. Wenn ich windows dann aktivieren will, sagt er das hier: Wenn ich auf Produktkey ändern gehe und den Key dort eintrage kommt das hier: Mit Dism: dism /online /set-productkey:key-aus-dem-vlsc Fehler: 5023 Das Festlegen eines Product Keys wird bei Onlineabbildern nicht unterstützt. Mit dism /online /set-edition:EnterpriseN /productkey:key-aus-dem-vlsc Fehler: 50 Das Festlegen einer Edition wird bei Onlineabbildern nicht unterstützt. Wie bekomme ich das aktiviert? -

Server gespeicherte Profile vor „Ausfall“ schützen - oder besser Ordnerumleitungen ?

Gu4rdi4n antwortete auf ein Thema von RobDust in: Windows Server Forum

Der Gedanke ist zwar ganz nett, bei 15 usern würde ich mir selber allerdings die Arbeit machen und den Leuten sagen: Niemals lokal auf dem Rechner Arbeiten. Dateien gehören auf den Server. Dort werden sie gesichert und dort sind sie geschützt. Wenn es dir drum geht, dass der Jenige auch offline damit arbeiten kann, dann aktiviere die Offline Synchronisation der Ordner Ansonsten eben Ordnerumleitungen nutzen -

Edit: auch das habe ich im falschen unterforum gepostet - heute ist nicht mein tag Hi, ich habe das Problem, dass sich jemand über VPN per RDP auf seinen Rechner verbinden will, das Bild dann schwarz bleibt und nach kurzer zeit "Interner Fehler" auftaucht, wenn er 2 Monitore nutzen will. Es wird von W10 Enterprise auf W7 Ultimate verbunden. RDP mit einem Monitor funktioniert einwandfrei. Bisher hat auch RDP von W7 Enterprise auf W7 Ultimate ohne probleme funktioniert mit 2 Monitoren. Ab und zu (ganz selten) funktioniert auch die Verbindung mit 2 Monitoren. Der W10 Rechner kann sich ohne Probleme auf einen andere W10 Rechner verbinden mit beiden Monitoren. Hat da jemand schonmal erfahrung mit gemacht?

-

Netzwerkerkennung dreht sich ohne Ende nach Neustarts

Gu4rdi4n antwortete auf ein Thema von Weingeist in: Windows Forum — Allgemein

Bei mir ist das auch so. Da liegt das aber daran, dass windows zu früh prüft, ob Netzwerk vorhanden ist, bevor der PC den SSO Client für die Firewall starten kann. Habt ihr dahingehend was geändert vielleicht? -

doppelte Startmenü Einträge in 1809 weg

Gu4rdi4n antwortete auf ein Thema von Coloneltw in: Windows 10 Forum

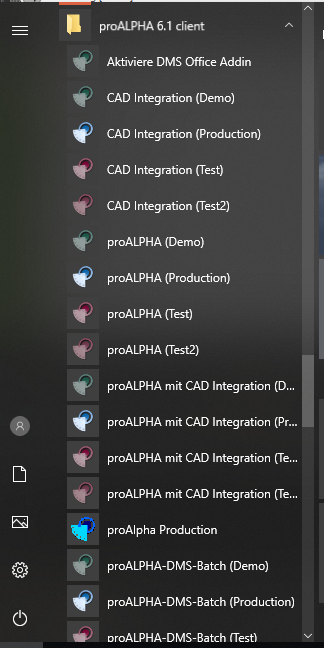

Ich hab das Problem nicht. Die Ziele der Verknüpfungen sind alle aufs gleiche Ziel nur mit verschiedenen Aufrufparametern. Die verknüpfungen selbst liegen aber immer in separaten Ordnern (CAD Integration (Production) und proALPHA mit CAD Integration (Production) liegen beispielsweise zusammen in einem Ordner "Production" -

Gateprotect ausgehend virtuelle IP nutzen

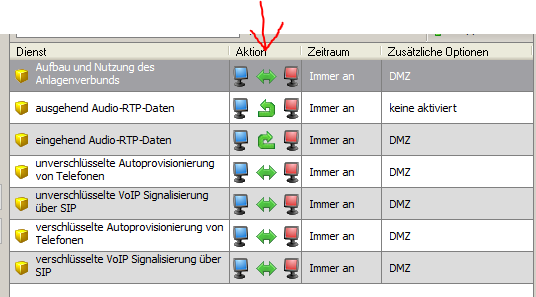

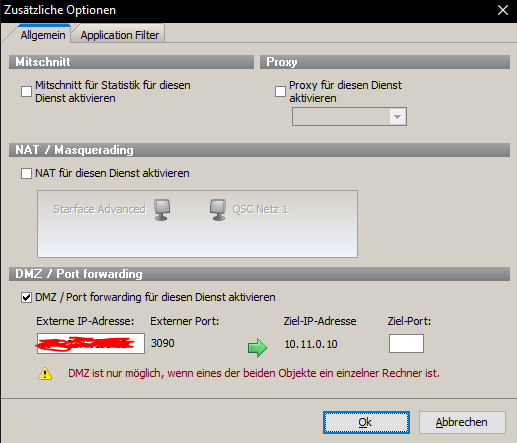

Gu4rdi4n antwortete auf ein Thema von hologram in: Windows Forum — LAN & WAN

mit dem Doppelpfeil meinen die übrigens das hier: Mit Doppelklick auf die Besagte Regel hinten im Feld "Zusätzliche Optionen geht das Fenster auf: hier trägst du bei Externe IP Adresse deine IP ein die du von extern ansprechen willst. Hier sollte die 82 stehen -

Sprich: Hast du eine Virtuelle Maschine, brauchst du eine VDA Lizenz pro User. Hast du eine Physische Maschine mit einer Pro Lizenz, dann darf der "Primary single user" drauf. Alle anderen brauchen wieder eine Lizenz. Also darf jeder, der einen PC als Hauptnutzer nutzt (ich glaub es wurden irgendwo mal mehr als 50% der nutzungszeit des PC genannt) per RDP auf seien eigenen PC

-

Kennwortrichtlinie Win2016 Server?

Gu4rdi4n antwortete auf ein Thema von JimB in: Windows Server Forum

Ja klar alle 5 minuten. So kenne ich das auch. Aber dieser "background refresh" ist ja prinzipiell nichts anderes als gpudate -

Kennwortrichtlinie Win2016 Server?

Gu4rdi4n antwortete auf ein Thema von JimB in: Windows Server Forum

Kannst du das mal genauer erläutern? Was passiert denn anderes, wenn ich eine Sicherheitsrichtlinie ändere? Eine google suche nach "kennwortrichtlinie gpupdate" zeigt, dass doch sehr viele Leute in den Genuss kommen, dass das eben nicht sofort gezogen wird. Deshalb interessiert es mich, ob es hier vielleicht Fehlkonfigurationen sind? -

Kennwortrichtlinie Win2016 Server?

Gu4rdi4n antwortete auf ein Thema von JimB in: Windows Server Forum

Weil die Richtlinie erst gezogen wird, nachdem ein GPUPDATE gestartet wird - auch auf dem DC -

Windows Server als PXE Server

Gu4rdi4n antwortete auf ein Thema von HeizungAuf5 in: Windows Server Forum

Hast du auch ein Installationsabbild hinterlegt? edit: oh hab das erste bild übersehen - sorry ist der laptop auch sicher ein x64 fähiges system? -

Best Practice standalone HyperV

Gu4rdi4n antwortete auf ein Thema von Admini2017 in: Windows Server Forum

Das geht aber klar, ich hab die Frage selbst schon gehabt: https://community.spiceworks.com/topic/1851099-veeam-on-hyperv-host Das was Robert in dem thread sagte wird weiter unten von einem MS mitarbeiter genauso nochmal bestätigt -

Best Practice standalone HyperV

Gu4rdi4n antwortete auf ein Thema von Admini2017 in: Windows Server Forum

das wäre natürlich auch ne gute Möglichkeit. Kannte ich so noch nicht. Muss ich mir mal ansehen! -

Best Practice standalone HyperV

Gu4rdi4n antwortete auf ein Thema von Admini2017 in: Windows Server Forum

Veeam auf dem Hyper V Host (ist Lizenztechnisch erlaubt) 1. VM: AD, DNS, DHCP 2. VM: Fileserver, Printserver Je nach datenvolumen auf dem Fileserver würde ich mit einem Mix aus SSDs und HDDs arbeiten. SSD für CAD Daten etc HDD für Bilder, Videos, große Dokumente etc Für einen Server wie beschrieben hätte ich einen guten Xeon Hexa Core, mindestens 32 gb ram und festplatten je nach bedarf. -

Office 365 mit SPF, DKIM und DMARC

Gu4rdi4n antwortete auf ein Thema von Gu4rdi4n in: MS Exchange Forum

Mist