-

Gesamte Inhalte

997 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von Gu4rdi4n

-

Zugriff auf Freigabe scheitert trotz richtiger Rechte

Gu4rdi4n hat einem Thema erstellt in: Windows Server Forum

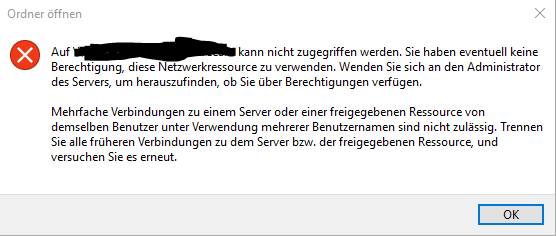

Hallo, ich habe ein Synology NAS, welches im AD eingebunden ist. Darauf habe ich einen Ordner freigegeben, Der Ordner ist nur für meinen Backup-User freigegeben - sowohl lesend als auch schreibend. Veeam kann den User auch nutzen, um Backups abzulegen. Wenn ich jetzt aber versuche den Ordner über Windows zu öffnen, fragt mich mein W10 korrekterweise nach Usernamen und Passwort. Wenn ich dann dort den Backup User und PW eintrage, kommt diese Fehlermeldung: Wenn ich dann dem Ordner zusätzlich noch meinen Windows Nutzer eine Leseberechtigung gebe, komme ich problemlos auf den Ordner. Warum akzeptiert er die Zugangsdaten des anderen Users nicht? Ich hab was ähnliches auch öfter mal an Rechnern meiner User. Da will ich auf Netzwerkfreigaben zugreifen und gebe richtige Daten ein und er verweigert dann. -

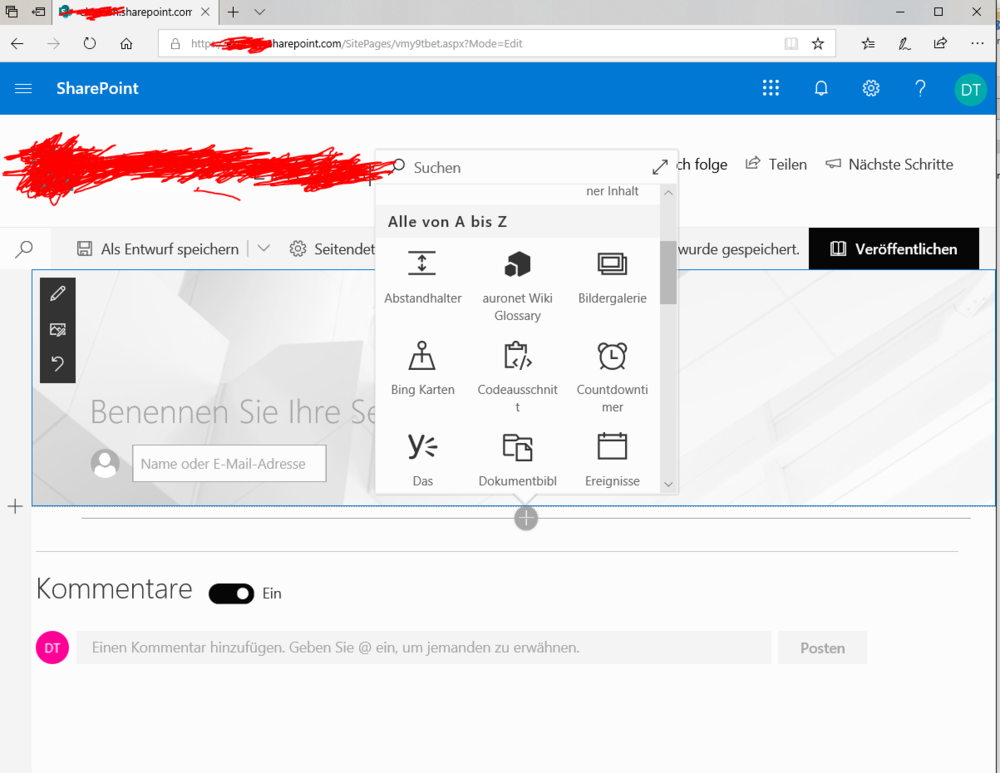

Hi, ich hoffe mir kann hier jemand weiterhelfen. Es gibt im Sharepoint ja scheinbar zwei verschiedene Arten wie eine Webseite aufgebaut ist. Einmal eine Webseite, wie die Standard homepage und einmal wenn man auf das Zahnrad Klickt und dort "Seite hinzufügen" anklickt. Bei letzterem kann man scheinbar nur Webparts einfügen. Im Sharepoint designer bearbeiten ist auch nicht, da dieser sich sofort aufängt, sobald man versucht HTML einzufügen. Ich möchte auf dieser seite eine Art Inhaltsverzeichnis mit HTML Sprungmarken einfügen Das Webpart Codeausschnitt ist aber nur ein "Zitat" Webpart ohne HTML funktion. Kann mir jemand sagen, wie ich hier HTML einfügen kann?

-

Server 2012 Hypervisor kann nicht auf SMBv2/v3 zugreifen

Gu4rdi4n antwortete auf ein Thema von Gu4rdi4n in: Windows Server Forum

Mein Veeam läuft auf dem Hypervisor momentan. habe vor ihn noch auszulagern auf eine ausgemusterte Workstation. Hab nur noch nicht die Muße dazu gehabt. -

Server 2012 Hypervisor kann nicht auf SMBv2/v3 zugreifen

Gu4rdi4n antwortete auf ein Thema von Gu4rdi4n in: Windows Server Forum

Ich habe gerade mal meinen 2. DC neugestartet. Nach einem Neustart kann ich wieder drauf zugreifen. Ich werde das gleich mal mit dem 1. DC verifizieren edit: Jup, Tatsächlich. Reboot des Servers löst das Problem. Nur kann ich leider nicht einfach meine Hypervisoren neu starten -

Server 2012 Hypervisor kann nicht auf SMBv2/v3 zugreifen

Gu4rdi4n antwortete auf ein Thema von Gu4rdi4n in: Windows Server Forum

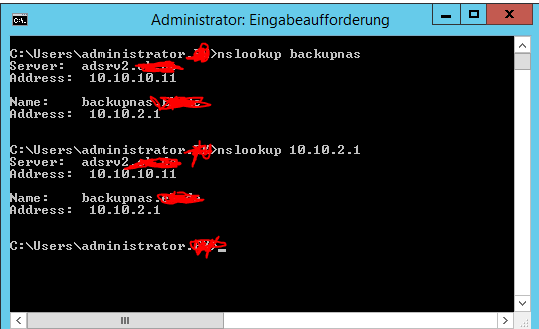

Ja die ist in der Domäne. Hab sie mal neu gejoined. Im DNS taucht sie korrekt auf, Ich kann auch nslookups machen Ich kann immernoch über die IP drauf zugreifen. Über den DNS jedoch nicht, Ich habe gerade festgestellt, dass ich auch über \\backupnas.domain.de drauf zugreifen kann. Jedoch nicht mit \\backupnas Seltsam SMBv1 ist noch aktiv auf den Servern. Habe es bisher erstmal nur auf dem NAS deaktiviert LeichtOT: Naja, als Spielzeug wür'd ich das jetzt nicht bezeichnen https://www.synology.com/de-de/products/DS1819+ Ich hätte auch lieber ne NetApp, Storage NX oder Dell EMC Unity XT Aber das liebe Budget ist dafür eben nicht ausreichend. -

Server 2012 Hypervisor kann nicht auf SMBv2/v3 zugreifen

Gu4rdi4n hat einem Thema erstellt in: Windows Server Forum

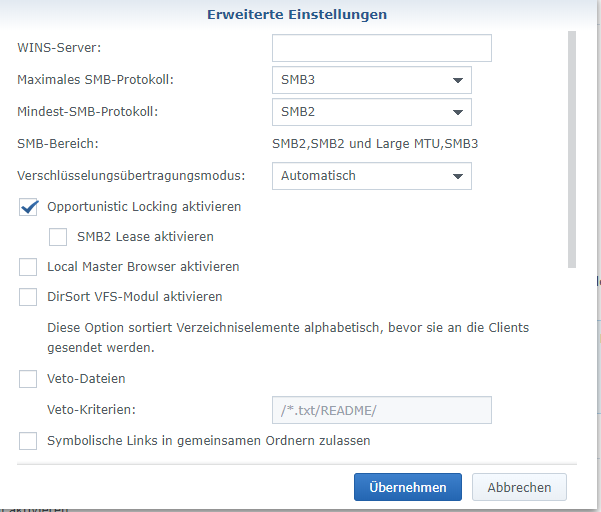

Hi, ich habe auf meiner Synology NAS SMBv1 abgeschalten und kann problemlos mit den Clients darauf zugreifen Mein Hypervisor kann jedoch dort nicht zugreifen. Bzw. keiner meiner 2012er Server kann zugreifen. Alle W7 und W10 clients, sowie unser einziger Server 2008 kann das problemlos. Kann mir jemand sagen, warum das so ist? edit: ich habe gerade herausgefunden, dass man auf den 2012er server mittels IP auf das NAS zugreifen kann. Jedoch nicht mit hostname -

Versuch mal TightVNC Mit realvnc hatte ich immer nur probleme. Tight is übrigens kostenlos

-

Dhcpoffer ohne Client-IP

Gu4rdi4n antwortete auf ein Thema von mwiederkehr in: Windows Forum — LAN & WAN

hast du den WDS mal auf Nur bekannten antworten oder Keinem antworten gestellt und geschaut ob es dann funktioniert? -

Software für Überwachung von Dateibewegung

Gu4rdi4n antwortete auf ein Thema von Gu4rdi4n in: Windows Server Forum

Ist nicht machbar bei unseren CAD Daten. Leider Für andere Daten haben wir bereits ein DMS. Ebenso für Bilder und Videos (ca 180000/1000) ist das DMS nicht brauchbar, da es zu lange dauert und Lösungen wie Canto Cumulus sind viel zu teuer -

2ter DC wieder einschalten..? USN Rollback

Gu4rdi4n antwortete auf ein Thema von magicpeter in: Active Directory Forum

Das ist nicht normal. Wenn ein DC wegfällt, dann nehmen die Clients den anderen. Wenn er dann wieder erreichbar ist, wird er ganz normal wieder von den clients benutzt, nachdem die "Sperrzeit" vorbei ist. Ich hatte noch keine Probleme mit meinen 2 DCs dahingehend. -

Software für Überwachung von Dateibewegung

Gu4rdi4n antwortete auf ein Thema von Gu4rdi4n in: Windows Server Forum

Ja, das würde ich sowieso so machen. Aber die erstinfos kann ich mir auch selbst besorgen. Ich mag es nicht mich völlig unvorbereitet von Systemhäusern vollschwatzen zu lassen. Hatte es zu oft, dass behauptet wird "ja das geht - kein Problem" -

Software für Überwachung von Dateibewegung

Gu4rdi4n antwortete auf ein Thema von Gu4rdi4n in: Windows Server Forum

Ah danke schon mal für die Infos! Den FSW werde ich bei gelegenheit mal antesten. Zusätzlich schaue ich mir mal den Digital Guardian an. (https://digitalguardian.com/de/solutions/insider-threat-protection) Klingt zumindest auf dem Papier nach genau dem was ich suche. Das erkennen verdächtiger Aktivitäten im Netz wie z.B. massenkopieren etc Ganz wird man wohl nicht alles ausmärzen können - wie auch. Man soll ja mit den Daten arbeiten können. Nur diese Verzweiflungstaten, wenn man nicht viel Zeit hat und dann versucht so viel wie möglich auf einmal abzugreifen. RMS werde ich mir auch ansehen! Mal sehen ob das praktikabel wäre -

Software für Überwachung von Dateibewegung

Gu4rdi4n antwortete auf ein Thema von Gu4rdi4n in: Windows Server Forum

Da bin ich voll deiner Meinung. Das Ziel soll laut Geschäftsführung sein, dass man Datendiebstahl "nachvollziehen" oder sogar verhindern kann. Wir haben beispielsweise Dateien, die nicht kopiert werden müssen. Diese werden nur geöffnet und bearbeitet. Interessant wäre es hier beispielsweise, wenn diese Dateien eine art "trigger" hätten, wenn sie kopiert oder mit speichern unter auf ein anderes Medium übertragen werden. Ein beispiel: CAD Daten. Diese müssen nur erstellt und bearbeitet werden. Kopieren ist hier nicht nötig. Hier wäre ein System schön, welches eine Meldung schickt, wenn Kopiervorgänge stattfinden. Das würde natürlich mit den Mitarbeitern abgeklärt werden, dass sowas getrackt wird. -

Software für Überwachung von Dateibewegung

Gu4rdi4n hat einem Thema erstellt in: Windows Server Forum

Hi, bei uns wurde diskutiert, ob und wie man Datendiebstahl verhindern/aufdecken kann. Dazu kam in die Diskussion - USB Ports sperren - Cloud Storage verbieten Beides ist bei uns nicht praktikabel. Dann kam die Frage auf, ob es irgendwie möglich ist Dateibewegungen zu überwachen. Kennt jemand eine Software, die es erfasst, wenn Viele/Große/Wichtige Daten kopiert/gelöscht/verschoben werden? Benötigt wird das auf Windows Server >=2012R2 Gefunden habe ich sowas wie FileSystemWatcher und die Überwachungsrichtlinie, aber ich glaube nicht, das das genau das ist, was ich suche. Jemand eine Idee/Erfahrungen? -

Wenn bei uns das Internet nicht mehr geht, dann kann man auch keine Feuerwehr mehr anrufen wenn die Firma abfackelt Emails gehn dann auch nicht mehr raus ;)

-

Dateihandling bei Dateinamen mit Leerzeichen (CHR 32)

Gu4rdi4n antwortete auf ein Thema von Finanzamt in: Windows 10 Forum

leerzeichen werden generell scheinbar ignoriert ich habe gerade eine datei erstellt namens "12 34nblubb.txt" und diese mit "del 1234n*.txt" löschen lassen. Er löscht diese, obwohl ein leerzeichen drin ist. Sobald ich das Sternchen rausnehme und "del 1234nblubb.txt" abschicke, sagt er mir die Datei kann nicht gefunden werden. Hab etwas weiter getestet... Echt seltsam C:\Temp>dir Volume in Laufwerk C: hat keine Bezeichnung. Volumeseriennummer: 6893-151A Verzeichnis von C:\Temp 10.09.2019 14:21 <DIR> . 10.09.2019 14:21 <DIR> .. 10.09.2019 14:20 0 1 2 3 4 n b l u b b.txt 1 Datei(en), 0 Bytes 2 Verzeichnis(se), 37.770.928.128 Bytes frei C:\Temp>del 1234nblubb.txt C:\Temp\1234nblubb.txt konnte nicht gefunden werden C:\Temp>del 1234nblub*.txt C:\Temp\1234nblub*.txt konnte nicht gefunden werden C:\Temp>del 1234nblu*.txt C:\Temp\1234nblu*.txt konnte nicht gefunden werden C:\Temp>del 1234nbl*.txt C:\Temp\1234nbl*.txt konnte nicht gefunden werden C:\Temp>del 1234nb*.txt C:\Temp>dir Volume in Laufwerk C: hat keine Bezeichnung. Volumeseriennummer: 6893-151A Verzeichnis von C:\Temp 10.09.2019 14:22 <DIR> . 10.09.2019 14:22 <DIR> .. 0 Datei(en), 0 Bytes 2 Verzeichnis(se), 37.537.415.168 Bytes frei Ha, das hat mich jetzt nicht losgelassen und ich wollte es auch wissen Hier die Lösung: Dos Befehle nutzen auch das 8.3 Format. wenn du deinen Ordner mit dir /x ansiehst, dann wird dir der name ohne Leerzeichen angezeigt. Was ich nicht getestet habe ist, ob das ganze auch bei Robocopy passiert. -

Windows 10 macht keine Ordner mehr auf und startet...

Gu4rdi4n antwortete auf ein Thema von Ammador in: Windows 10 Forum

Du kannst auch erstmal versuchen, ob es im abgesicherten Modus auch passiert bzw. in einem anderen Nutzerprofil -

Hi, ich würde gerne das Menü im Anhang mittels Tastenkombi öffnen. Ich weiß nur dass es aufgeht, wenn ich einen Anruf bekomme oder die Lautstärke an meinem Headset ändere. Kann mir jemand sagen, wie dieses Fester heißt oder wie es getriggert wird?

-

Allgemeine Fragen zu DNS Server

Gu4rdi4n antwortete auf ein Thema von Gu4rdi4n in: Windows Server Forum

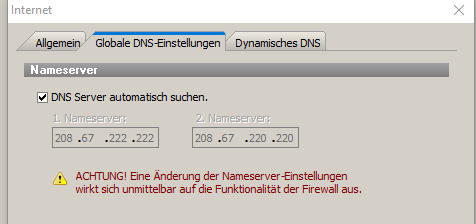

Ja also Clients haben I(nternen)DNS1 und IDNS2 als DNS Server eingetragen. Die DNS Server selbst haben sich gegenseitig eingetragen. Der Forwarder läuft auf die Firewall. Die Firewall holt sich die DNS Server vom Provider (vorher waren da OpenDNS server drin. Ich hab das mal testweise geändert, da wir ein O365 Problem haben das scheinbar am DNS liegt) Ja, die FW hat einen DNS Server -

Hi, ich habe mal ein paar generelle Fragen zum Verständnis und zum Einrichten Konstellation: Ich habe eine Fritbox die als Modem durchgeschalten auf meine Firewall dient. Die Firewall bezieht den DNS Server Automatisch. Ich habe zwei VMs als DNS Server. Bei beiden VMs ist im DNS die IP der Firewall als Weiterleitung eingetragen. Die Clients haben als DNS Server die beiden Windows Server eingetragen. Das sollte doch so richtig sein, oder? Gibt es hier ein besseres Vorgehen? Eine zweite Frage: Meine DNS Server sind vom Internet aus nicht zu erreichen. Warum bekomme ich dann hier im Eventlog solche Meldungen? Event ID 5504 Der DNS-Server hat einen ungültigen Domänennamen in einem Paket von 198.143.62.250 festgestellt. Das Paket wurde zurückgewiesen. Die Ereignisdaten enthalten das DNS-Paket. Der DNS-Server hat einen ungültigen Domänennamen in einem Paket von 198.143.61.3 festgestellt. Das Paket wurde zurückgewiesen. Die Ereignisdaten enthalten das DNS-Paket. Der DNS-Server hat einen ungültigen Domänennamen in einem Paket von 198.143.61.101 festgestellt. Das Paket wurde zurückgewiesen. Die Ereignisdaten enthalten das DNS-Paket. etc Wie kommen diese IPs an meinen DNS?

-

Seltsames Verhalten mit User in Freigegebenen Ordner

Gu4rdi4n hat einem Thema erstellt in: Windows Server Forum

Hi, ich habe freigegebene Ordner mit NTFS Berechtigungen auf einem Server 2012. In dem einen freigegebenen Ordner hatte ein User Zugriff, indem er in einer Gruppe war. Den User habe ich mittlerweile gelöscht, da er ausgeschieden ist. Das seltsame ist jetzt, dass in manchen Unterordnern ein User mit einer SID als Usernamen Zugriff hat. Da das die selbe SID ist, die auch beim Userverzeichnis (jeder user hat einen eigenen Ordner) des betroffenen Accounts auftaucht und nirgends anders, gehe ich einfach mal davon aus, dass die SID zu dem User gehört Aber wie gesagt: In manchen unterordnern taucht dieser SID User noch auf. Wenn ich diesen entfernen will, dann sagt er mir, dass er aufgrund von Vererbung etc nicht entfernt werden kann. In übergeordneten Ordnern taucht die SID aber gar nicht erst auf! Hat jemand ne idee wie ich den los werde ohne die Vererbung zu deaktivieren? -

WSUS Bereinigung soll 31 Tage dauern

Gu4rdi4n antwortete auf ein Thema von tomtom111 in: Windows Server Forum

Wie viele User hast du denn? Wenns ein SBS ist, dann sollten es ja sowieso nicht mehr als 75 sein. Bei wenigen Usern gibt's von MS interessante Server Versionen wie den Foundation etc edit: ich sehe gerade, dass es seit 2016 keinen foundation mehr gibt. Dann doch lieber gleich auf den Standard gehen Ich bin auch 2017 von einem SBS 2008 auf Server 2012 + Office 365 umgestiegen und bereue es eigentlich nicht. Ein Server mit 2 virtuellen Server 2019 aufsetzen ist allemal besser als auf dem 2008SBS rumzureiten -

Windows 10 PC startet nicht mehr

Gu4rdi4n antwortete auf ein Thema von Forumkonto-Johannsen in: Windows 10 Forum

Es ist Strg + F8, nicht shift -

Das denke ich mir auch jedes mal

-

ja und wir Windows 7 mit SoWo 2014 auf den Workstations lol Denn der austritt ausm Service Vertrag lohnt sich ja erst nach 5 Jahren ;) Wie gesagt, ich würde gerne, aber das liebe liebe geld