-

Gesamte Inhalte

10.476 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von testperson

-

RDP-Verbindung zu Terminalserver nicht mehr möglich

testperson antwortete auf ein Thema von WilhelmR in: Windows Server Forum

Hi, wie groß ist denn die Farm? Evtl. ist es schneller kurz und schmerzlos die RDS Bereitstellung neu zu machen. BTW.: Ich habe hier einen Windows Server 2022 RDLic mit ausschließlich Windows Server 2022 RDS User CALs und der stellt seit Oktober 2023 sowohl 2019er wie auch 2022 CALs aus. Gruß Jan -

Zeitüberschreitung bei der Namensauflösung für den Namen _ldap._tcp.dc._msdcs.localdomain.lan

testperson antwortete auf ein Thema von M4rt1n in: Windows Server Forum

Hi, da du scheinbar nur diesen einen DC hast, nimm die zweite IP vom DC weg und installiere einen weiteren, neuen DC mit dieser IP. Gruß Jan -

SQL Datenbank auf anderen SQL Server kopieren

testperson antwortete auf ein Thema von HeizungAuf5 in: MS SQL Server Forum

Das lässt sich doch planen und mit ein wenig Scripting drum rum wars das: Schedule a database backup operation using SSMS - SQL Server | Microsoft Learn -

SQL Datenbank auf anderen SQL Server kopieren

testperson antwortete auf ein Thema von HeizungAuf5 in: MS SQL Server Forum

Btw.: Hatte hier mal "Quick'n'Dirty" ein Script für VSS Snapshot erstellen, mounten und aufräumen zusammengegooglet: https://www.mcseboard.de/topic/212470-script-gesperrte-dateien-generell-speziell-robocopy/?do=findComment&comment=1350537 -

SQL Datenbank auf anderen SQL Server kopieren

testperson antwortete auf ein Thema von HeizungAuf5 in: MS SQL Server Forum

Hi, was ist denn für dich? Ist es keine Option die Datenbank SQL Management Studio geplant zu sichern und auf der anderen Seite zu restoren? Das sollte vermutlich auch per "sqlcmd" gehen. Wenn es wirklich ein stumpfes Kopieren der Datenbankdateien werden soll und du dabei die Datenbankdienste nicht beenden kannst/willst, bleibt vermutlich nur einen VSS Snapshot zu erstellen und daraus dann die DB zu kopieren. Gruß Jan -

Exchange verschiedene Postfächer mit mehrere Domains

testperson antwortete auf ein Thema von Toffel0815 in: MS Exchange Forum

Hi, wenn du das so abbilden möchtest, benötigst du für jede E-Mail-Adresse einen Benutzer. Allerdings hattest du bei Strato unterm Strich doch auch einen Benutzer pro E-Mail-Adresse? Nein, du kannst einem Benutzer mehrere verschiedene E-Mail-Adressen - auch mit unterschiedlichen Domains - hinzufügen. Es kommt halt drauf an, was die User wollen. Denkbar ist auch Der User bekommt einen einzigen Account mit allen E-Mail-Adressen Der User bekommt einen Account mit E-Mail-Adresse 1 und es gibt eine Verteilergruppe mit E-Mail-Adresse 2, in der User 1 Mitglied ist Der User bekommt einen Account mit E-Mail-Adresse 1 und es gibt eine shared Mailbox mit E-Mail-Adresse 2, worauf Account 1 entsprechende Rechte bekommt Der User bekommt zwei Accounts und dann je einen pro E-Mail-Adresse Gruß Jan -

Fernwartungssoftware - was nutzt Ihr so / Splashtop?

testperson antwortete auf ein Thema von wznutzer in: Windows Server Forum

Hi, bei ISL Online in der self Hosted Variante ist Single Sign On inkludiert: ISL Online — Introduction (SSOn habe ich aber nie selber eingesetzt.) Preislich bei 39,90 € pro User im Monat. Gruß Jan -

Firewall Empfehlung ...

testperson antwortete auf ein Thema von Squire in: Windows Forum — LAN & WAN

Hi das größte Problem hier waren halt nicht geänderte Standardpasswörter: Office of Public Affairs | Justice Department Conducts Court-Authorized Disruption of Botnet Controlled by the Russian Federation’s Main Intelligence Directorate of the General Staff (GRU) | United States Department of Justice Gruß Jan -

Srv 2019 - TLS 1.2 schwache Cipher Suite übergangsweise intern erlauben

testperson antwortete auf ein Thema von Tom_L3 in: Windows Server Forum

Okay, bei der Auswahl bleibt dann in der Tat nur ein Reverse Proxy davor. -

Srv 2019 - TLS 1.2 schwache Cipher Suite übergangsweise intern erlauben

testperson antwortete auf ein Thema von Tom_L3 in: Windows Server Forum

Hi, mit einem Reverse Proxy vor dem Server 2019 ist das bspw. machbar. Welche Cipher Suites möchtest du denn erlauben? Gruß Jan -

Neuerungen für Active Directory unter "Server vNext" (und weitere vNext Neuigkeiten)

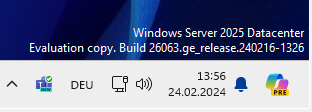

testperson antwortete auf ein Thema von testperson in: Active Directory Forum

Okay, ich bin erstmal überrascht. Auf dem RDSH habe ich rechts neben dem Infobereich direkt "Copilot in Windows". Auf Servern ohne RDSH Rolle ist das AppX Paket zwar da und installiert aber kein Copilot Icon. -

Neuerungen für Active Directory unter "Server vNext" (und weitere vNext Neuigkeiten)

testperson antwortete auf ein Thema von testperson in: Active Directory Forum

Bin gerade per Inplace OS Upgrade über Windows Update auf die neueste Build 26063 hoch und tadaa: Copilot im Windows Server. Der erste Testserver war jetzt ein RDSH, wo ich Copilot ja durchaus sehe. Ich ahne aber schon, was mich gleich erwartet, wenn der erste Domain Controller das Upgrade hinter sich hat. -

Fernwartungssoftware - was nutzt Ihr so / Splashtop?

testperson antwortete auf ein Thema von wznutzer in: Windows Server Forum

MeshCentral fand ich bis auf die nicht so intuitive Management Oberfläche echt gut. Leider ist es fraglich, wie es da weiter geht: Starting work at Microsoft (meshcentral2.blogspot.com) (Der letzte Blogbeitrag von Oktober 23 ließt sich allerdings wieder anders.) Das Code Signing scheint hier auch besser bedacht zu sein bzw. wird per default der Agent selfsigned signiert. MeshCentral ist ansonsten im Tactical RMM integriert und wird wohl von denen geforked(?) gemaintained. Allerdings ein komplettes RMM nur für Fernwartung.. Puh.. ;) -

Fernwartungssoftware - was nutzt Ihr so / Splashtop?

testperson antwortete auf ein Thema von wznutzer in: Windows Server Forum

Das hatte ich in der Doku für die TCP Ports auch so gelesen. Allerdings bleibt dann 21116 udp (Installation :: Dokumentation für RustDesk): Das hat mich jedenfalls abgehalten überhaupt zu testen. -

Fernwartungssoftware - was nutzt Ihr so / Splashtop?

testperson antwortete auf ein Thema von wznutzer in: Windows Server Forum

Hi, bei Rust Desk gefällt mir persönlich nicht, dass die Ports 21114-21119 tcp und der Port 21116 udp benötigt werden. Beim selber Hosten kommt dann noch dazu, dass man AFAIK auch selber fürs Code Signing zuständig ist. MeshCentral hatte mir bspw. ganz gut gefallen, wird aber wohl auch nicht mehr wirklich weiter gewartet. (Wobei es sich jetzt im Blog wieder anders ließt..) Bei meinem alten AG hatten wir ISL online in der selbst gehosteten Version. Das gab es damals noch als Kaufvariante. Gruß Jan -

Fernwartungssoftware - was nutzt Ihr so / Splashtop?

testperson antwortete auf ein Thema von wznutzer in: Windows Server Forum

Hi, ich kenne/nutze PC Visit und ISL online. Ansonsten bietet Intune jetzt als Add-On Remote Help an. Ggfs. noch die in Win 10/11 integrierte Remotehilfe. Gruß Jan -

550 5.4.300 Message expired bei manchen Empfängern

testperson antwortete auf ein Thema von techJo in: MS Exchange Forum

Generell bin ich bei dir, würde die Edge Rolle allerdings auch zu den "Mailgateways" zählen. -

550 5.4.300 Message expired bei manchen Empfängern

testperson antwortete auf ein Thema von techJo in: MS Exchange Forum

Hi, Get-SendConnector | Select-Object Identity, Fqdn liefert in der EMS? (Generell _sollte_ doch vor dem Exchange noch ein Mailgateway stehen, kannst du da nicht (sinnvoller) drüber relayen?) Gruß Jan -

Outlook cached mode und mehrfacher Start

testperson antwortete auf ein Thema von zahni in: MS Exchange Forum

Hi, AFAIK nein. Du bräuchtest hier eine Profillösung, die wie bspw. der Citrix UPM "Multi-Session Write-Back for Profile Containers" kann, was dann aber mit den Notebooks schwierig wird unter einen Hut zu bekommen. Die einfachste Lösung wäre wohl organisatorischer Natur: Die User arbeiten immer und ausschließlich in der VDI Umgebung. Gruß Jan -

Zeitsynchronisierung funktioniert nicht

testperson antwortete auf ein Thema von Gu4rdi4n in: Active Directory Forum

Das ist vom Aufwand nahezu egal. Aber ja, machen und (vorher) gleich noch einen weiterer DC dazu. DCs sind Rudeltiere. ;) -

Hi, nice, die haben auch eine API. Danke @zahni Gruß Jan

-

Zeitsynchronisierung funktioniert nicht

testperson antwortete auf ein Thema von Gu4rdi4n in: Active Directory Forum

Hi, nur aus Interesse: Was hat das für einen Hintergrund? Ansonsten für die Zeit Synchronisation in der Domäne: Zeitsynchronisation der Domäne - w32time - Zeitserver per GPO - Gruppenrichtlinien Gruß Jan -

Neuerungen für Active Directory unter "Server vNext" (und weitere vNext Neuigkeiten)

testperson antwortete auf ein Thema von testperson in: Active Directory Forum

In der aktuellen Preview für Server (oder auch Win 11) bin ich gerade über Änderungen im "native LAPS" gestolpert: Announcing Windows 11 Insider Preview Build 26040 (Canary Channel) | Windows Insider Blog Erstellung eines verwalteten, lokalen Accounts inkl. "Zufallsgenerator" für ein Prefix des Accounts, welcher beim Passwortwechsel ebenfalls rotiert Die Passwortkomplexität kann jetzt leicht zu verwechselnde Zeichen auslassen; Kennwortsätze können automatisch generiert werden Ein "Image Rollback Detection Feature" wurde implementiert Im Personal Store der lokalen Hyper-V Hosts liegt ein Zertifikat "CLIUSR": Zertifikat gelöscht -> Keine Livemigration mit Authentifizierungsfehler Zertifikat wieder importiert -> Livemigration Im Hyper-V Manager, lässt sich die Livemigration allerdings nicht auf Kerberos konfigurieren. Die GUI vermeldet, dafür sei ein Domain-join nötig. Die PowerShell sagt: Get-VMHost | fl *auth* VirtualMachineMigrationAuthenticationType : 4 Ich hätte da "Kerberos" oder "CredSSP" erwartet, kann aber auch mit "4" leben. :) -

Neuerungen für Active Directory unter "Server vNext" (und weitere vNext Neuigkeiten)

testperson antwortete auf ein Thema von testperson in: Active Directory Forum

Wenn ich Kerberos komplett blocke, lässt sich der Cluster Manager nur öffnen, wenn die Cluster Ressource auf dem eigenen Node liegt. Öffnet man den Cluster Manager auf Node1, schiebt die Cluster Ressource auf Node2 und öffnet dort den Manager, lässt sich problemlos von beiden Knoten das Cluster bedienen. Was gar nicht funktioniert - egal ob Kerberos only oder mit NTLM, ist die VM Konsole einer VM auf dem anderen Knoten zu öffnen. (Das wird aber vermutlich daran liegen, dass ich das noch nicht umgesetzt habe (Remotely manage Hyper-V hosts | Microsoft Learn)). "Incoming NTLM" auf "Deny all domain accounts" oder "Allow all" und folgende Ausnahmen scheinen laut Eventlog das Minimum zu sein Auf Knoten ADLESS-HV01: RPCSS/ADLESS-HV02 RPCSS/ADLESS-HV02.workgroup.cluster host/ADLESS-HV02 host/ADLESS-HV02.workgroup.cluster MSServerClusterMgmtAPI/adless-cluster02 MSServerClusterMgmtAPI/adless-cluster02.workgroup.cluster cifs/ADLESS-HV02 cifs/ADLESS-HV02.workgroup.cluster Auf Knoten ADLESS-HV02: RPCSS/ADLESS-HV01 RPCSS/ADLESS-HV01.workgroup.cluster host/ADLESS-HV01 host/ADLESS-HV01.workgroup.cluster MSServerClusterMgmtAPI/adless-cluster01 MSServerClusterMgmtAPI/adless-cluster01.workgroup.cluster cifs/ADLESS-HV01 cifs/ADLESS-HV01.workgroup.cluster -

Neuerungen für Active Directory unter "Server vNext" (und weitere vNext Neuigkeiten)

testperson antwortete auf ein Thema von testperson in: Active Directory Forum

Konntest du den Cluster Kerberos-only erstellen? Bei mir war eine Validierung mit aktiviertem NTLM blocking nicht möglich. Jetzt "im Betrieb" ist Kerberos-only kein Problem.