-

Gesamte Inhalte

2.913 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

Günstiger Provider mit zuverlässigem Internet und IPv4-Adresse gesucht?

cj_berlin antwortete auf ein Thema von Cryer in: Windows Forum — LAN & WAN

VPN outbound zu einer IPv4-Adresse: Kann ich nicht bestätigen. Ich habe einen 1&1-Anschluss mit einer DSLite-IPv4 und bisher keine Probleme gehabt. Meine Kunden und Arbeitgeber hatten sowohl SSL-VPN als auch IKEv2, beides ging. -

GPO - Fehler beim Editieren

cj_berlin antwortete auf ein Thema von RalphT in: Active Directory Forum

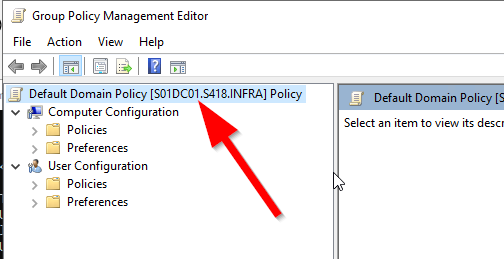

Kommt darauf an, was für Dich die "eigentliche" Replikation ist. Das hat mit der AD-Replikation vielleicht nichts zu tun, dafür aber mit der DFS-Replikation, denn die SYSVOL-Inhalte kommen nicht "mit der Macht" auf die anderen Domain Controller. Mit welchem DC Dein GP Editor verbunden ist, kannst Du direkt im Editor sehen: -

Mails weiterleiten wenn Empfänger unbekannt ist auf Exchange

cj_berlin antwortete auf ein Thema von Toffel0815 in: MS Exchange Forum

Möglich ist es schon, schön ist anders. Meinst Du nicht, dass Du 60 Postfächer auch übers Wochenende umgestellt bekommst? Um das ursprünglich Gewünschte umzusetzen, muss die Empfangsdomäne auf nicht authoritativ gesetzt werden und ein Sendeconnector für diese Domain angelegt werden, der auf Strato zeigt. -

Moin, kannst Du bitte den Link am Ende des letzten Posts entfernen? Checkt mit den Herstellern euerer SQL-Anwendungen, ob sie eine Azure SQL-Datenbank supporten würden. Kommt vermutlich billiger als einen dedizierten Server anzumieten, und es ist zumindest ein bisschen mehr Security vorgeschaltet als bei einem nackten SQL-Listener. Checkt mit den Herstellern, ob ein "Offline-Replikat" mit SQL Express o.Ä. möglich ist. Das wäre vermutlich die beste Lösung, aber vermutlich werden nicht alle drei Anwendungen das können. Ansonsten, wenn es so gar nicht anders geht: TLS am SQL-Listener erzwingen wäre ein guter erster Schritt, um die Credentials und die Daten wenigstens vor dem Abhören in Transit zu schützen. Idealerweise findet ihr eine Firewall, wo ein Mitarbeiter seine IP "on demand" freischalten kann (ich gehe jetzt davon aus, dass wenigstens einige der Quell-IPs dynamisch sind). Einen Port irgendwo im oberen Bereich für den Listener verwenden, um zumindest die "dummen" Angriffe auf Port 1433 nicht abwehren zu müssen. Lange Passwörter. Sehr lange Passwörter. Auch hier könnte die Anwendung euch einen Strich durch die Rechnung machen. Eigentlich bin ich bei @testperson - VDI, welcher Art auch immer, ist immer a. sicherer und b. robuster als Remote-Zugriff auf SQL. Und CAD über WAN haben wir mit Citrix HDX 3D Pro schon vor 13 Jahren gemacht. Und auch das kann man inzwischen mieten und muss nicht eine eigene Farm für 11 Leute bauen.

-

Mobile VPN mit IKEv2 sehr variable in der Geschwindigkeit

cj_berlin antwortete auf ein Thema von C0ld in: Windows Forum — LAN & WAN

Moin, mit "SBS" meinst Du hoffentlich "SMB"? SMB ist für WAN nicht ausgelegt, hat aber in den neueren Dialekten einige Optimierungen, die automatisch greifen. Bevor Du dich also beim Troubleshooting auf VPN konzentrierst: Ist es Dir möglich, ein wirklichen Netzwerk-Geschwindigkeitstest, z.B. mit iPerf, zu machen? Wenn Du auch da diese Unterschiede feststellst, dann kann man schauen, wo man bei VPN ansetzen kann. Gibt es da die Unterschiede nicht, dann ist es Dein SMB-Protokoll, das für die stark variable Performance sorgt. Auch da gibt es Stellschrauben, die würde ich aber ohne Not nicht bemühen. -

Ein- u. Ausgehende Windows Firewallregel für RDP

cj_berlin antwortete auf ein Thema von ineedhelp in: Windows Forum — Security

Stimmt, da war was. Dann muss man, wenn es aus irgendeinem Grund nicht möglich ist, das Default-Verhalten auf Block zu setzen, alle unerwünschten Ranges explizit blockieren. Viel Spaß damit - aber mit viel Aufwand ist auch das machbar. Ob's sinnvoll ist, ist eine andere Frage. Je nachdem, wie das Netz segmentiert ist, würde ich als Konzept-Vorschlag noch den RD Gateway einwerfen, aber das hat wieder Abhängigkeiten, die man bedenken muss. -

Ein- u. Ausgehende Windows Firewallregel für RDP

cj_berlin antwortete auf ein Thema von ineedhelp in: Windows Forum — Security

Moin, wenn die Default-Regel in beiden Fällen auf "verweigern" steht, dann musst Du für den Zugriff auf den Server die zulässigen Quell-IPs angeben und für den Zugriff von diesem Server aus die zulässigen Ziel-IPs. Ports sind in beiden Fällen 3389 TCP + UDP. Wenn die Default-Regel auf "zulassen" steht, gehört das ganze Konzept auf den Prüfstand und nicht nur RDP, Aber für RDP müsstest Du dann zwei Regeln haben: eine wie oben und eine, die RDP zumacht, aber tiefer in der Reihenfolge steht. -

GPO - Fehler beim Editieren

cj_berlin antwortete auf ein Thema von RalphT in: Active Directory Forum

Ich habe auf diesen Kommentar gewartet @daabm -

Maildomäne über 3 voneinander unabhängigen Exchange Server

cj_berlin antwortete auf ein Thema von Pablo78 in: MS Exchange Forum

Doch, kann ich. Aber bis dahin, nutzt man einfach Schattendomänen und Kontakte. -

Maildomäne über 3 voneinander unabhängigen Exchange Server

cj_berlin antwortete auf ein Thema von Pablo78 in: MS Exchange Forum

deswegen schrieb ich ja "schnell" - im Sinne von, so schnell, dass man sich mit kruden Workarounds gar nicht erst aufhalten muss -

Maildomäne über 3 voneinander unabhängigen Exchange Server

cj_berlin antwortete auf ein Thema von Pablo78 in: MS Exchange Forum

Moin, ich werfe mal ein anderes Konzept ins Rennen: Ihr migriert die zwei Umgebungen schnell zu euch rüber und betreibt nur eine Exchange-Organisation. Die anderen Sites können gern wieder einen lokalen Exchange kriegen, falls die WAN-Performance ein Problem ist. Die AD-Forests der neuen Häuser können ja bis zur endgültigen Migration da bleiben, ihr betreibt euren Exchange also für die anderen beiden Häuser als Ressourcen-Forest. Mit dem im OP skizzierten Konzept werdet ihr des Lebens nicht froh. Und auch mit dem Gateway ist es so eine Sache - die wenigsten von ihnen können den Recipient Type sauber auswerten. Spätestens wenn das Thema MailUser auf den Tisch kommt, wird es wieder spannend. -

RDS-Server & VPN-Tunnel Verbindungsabbrüche

cj_berlin antwortete auf ein Thema von magicpeter in: Windows Server Forum

Farbtiefe von 32-Bit absenken deaktiviert RemoteFX und somit alle WAN-Optimierungen von RDP --> das würde ich im Einzelfall *richtig* prüfen, bevor ich das als generelle Handlungsempfehlung rausgebe. UDP deaktivieren über VPN ist natürlich Pflicht, denn sonst kapselt man UDP in TCP, was alle Vorteile von UDP sowieso zunichte macht Nur mal als schnelle 2 ct. -

onPrem PublicFolder in Hybrid Szenario nicht sichtbar für manche onPrem Benutzer

cj_berlin antwortete auf ein Thema von MHeiss2003 in: MS Exchange Forum

Ich meine den Server, der laut Autodiscover für den Zugriff auf die öffentlichen Ordner verwendet werden soll. -

onPrem PublicFolder in Hybrid Szenario nicht sichtbar für manche onPrem Benutzer

cj_berlin antwortete auf ein Thema von MHeiss2003 in: MS Exchange Forum

Ich würde sagen, Autodiscover. Mach mal einen Autodiscover-Test im Outlook und schau, welchen Server Du zurückgegeben wird. -

Microsoft Online Welt und 2FA differenziert

cj_berlin antwortete auf ein Thema von Anubis2k in: MS Azure Forum

Moin, in diesem Thread wurde NICHT bestätigt, dass man Intune verwenden muss, nur dass Du Entra ID Premium brauchst, aus welchem Paket auch immer das kommt. Allerdings ist Deine Einschätzung generell zutreffend, dass Cloud-Dienste für den jeweiligen Betreiber eine Gelddruckmaschine darstellen. Als Versuch, dies in Relation zu setzen, könnte man natürlich erwähnen, dass die Initiale Bereitstellung dieser Dienste einen Aufwand darstellte, der für uns Normalsterbliche auch schwer zu begreifen ist. Aber das hilft dem einzelnen Betroffenen natürlich wenig. -

Microsoft Online Welt und 2FA differenziert

cj_berlin antwortete auf ein Thema von Anubis2k in: MS Azure Forum

Moin, das, was Du suchst, nennt sich "Conditional Access Policies" und wird als Teil von "Entra ID Premium" angeboten. Je nachdem, was ihr gebucht habt, könnte es bereits drin sein (M365 E3/E5/Business Premium) oder auch nicht (Business Basic/Standard). Intune musst Du nicht zwingend nutzen, aber wenn Du Endgeräte in die Cloud statt ins AD joinen willst, hilft es schon enorm. Generell spielt die Geräteverwaltung in den Conditional Access erst hinein, wenn Du Policies definieren willst, die "Firmengeräten" anderen Zugriff gewähren als "privat verwalteten Geräten"- -

Decomissioning a single not anymore used Exchange Server 2013

cj_berlin antwortete auf ein Thema von rreimche in: MS Exchange Forum

Moin, in diesem Fall kannst Du den Exchange nach Anleitung deinstallieren. Allerdings wird dabei der Installer auch das mail-Attribut bei den Usern löschen, so dass Outlook-Autokonfiguration nicht mehr funktioniert. Daher am besten das mail-Attribut bei allen Usern vor der Deinstallation exportieren und danach wieder auf den vorherigen Wert setzen. -

Remotezugriff über "Zugriff überall" nicht mehr möglich

cj_berlin antwortete auf ein Thema von Scotx in: Windows Server Forum

Ich habe das bei Microsoft eingekippt, jemand untersucht das Thema, aber ohne irgendwelche Zusagen. Sie sind doch wirklich jedes mal überrascht, dass Leute den Kram, den sie sich ausgedacht haben, wirklich benutzen -

Dockerimage auch für Podman geeignet?

cj_berlin antwortete auf ein Thema von Cryer in: Windows Forum — Allgemein

https://developers.redhat.com/blog/2020/11/19/transitioning-from-docker-to-podman#about_podman -

Remotezugriff über "Zugriff überall" nicht mehr möglich

cj_berlin antwortete auf ein Thema von Scotx in: Windows Server Forum

Wenn das die Lösung bringt, gerne auch das. Und ich wette, es gibt garantiert ein Video, wo das beschrieben wird. Das Thema hat sich ja seit 12 Jahren Null geändert. -

Remotezugriff über "Zugriff überall" nicht mehr möglich

cj_berlin antwortete auf ein Thema von Scotx in: Windows Server Forum

2022 Essentials gibt es nur als OEM, also quasi von den Hardware-Herstellern. Wenn Du ein laufendes DynDNS von einem anderen Provider hast, sollte das Zertifikatsthema leicht lösbar sein. Wenn Dein Wissen dazu nicht ausreicht, mach das gleiche, was ich machen würde, wenn ich in Deinem Fach was erledigt haben möchte, mir aber das handwerkliche Geschick oder das notwendige Werkzeug dazu fehlt -

Was sind die häufigsten Projekte im Azure / cloud Umfeld

cj_berlin antwortete auf ein Thema von StefanWe in: MS Azure Forum

Dann überschneidet sich Dein Blickfeld anscheinend nicht mit meinem. Ich habe naturgemäß mit Leuten zu tun, die sich vorrangig um solche Projekte kümmern, und ich glaube nicht, dass irgend jemand dort über lange Weile oder Zukunftsangst geklagt hat Was ich (wiederum naturgemäß) in der Cloud sehe, ist, dass langsam aber sicher Kunden aus der "die Cloud wird's schon richten"-Fraktion auf die Schnauze fallen, sich der wahren Natur der "Shared Responsibility Matrix" bewusst werden und anfangen, am lebendigen Objekt Governance einzuführen. Infrastrukturseitig ist - für mich völlig unbegreiflich - ein leichter Trend zu erkennen, die on-prem-VDI oder sogar Terminaldienste (egal ob nativ oder Citrix) in die Cloud zu verschieben, unabhängig davon, ob die Anwendungen, die dort genutzt werden sollen, vorrangig in der Cloud sind oder nicht. Virtualisierungs-Consultants bereiten sich darauf vor, dem Mittelstand gangbare Alternativen zu VMware zu bieten. -

Remotezugriff über "Zugriff überall" nicht mehr möglich

cj_berlin antwortete auf ein Thema von Scotx in: Windows Server Forum

Ja, scheinbar bist Du nicht alleine mit dem Phänomen Keine Ahnung, ob es in Essentials irgendwelche Sonderlocken gibt, aber im Grunde ist es ja normales RDS-Gedöns, und da gibt es im Server-Manager einen Assistenten, mit dem man das Zertifiklat durchtauschen kann. https://learn.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-R2-and-2012/dn781533(v=ws.11) CSR kannst Du mit certlm.msc auf dem Server erstellen oder auch online auf https://csrgenerator.com/ (aber dann hat der Anbieter Deinen privaten Schlüssel). Für den Wizard im Server-Manager brauchst Du so oder so eine PFX-Datei. -

Remotezugriff über "Zugriff überall" nicht mehr möglich

cj_berlin antwortete auf ein Thema von Scotx in: Windows Server Forum

Moin, das ist eine Funktion von Essentials und hat mit dem Router nichts zu tun. Theoretisch sollte es sie auch unter Server 2016 noch geben, aber nicht dass Microsoft sie abgeschaltet hat, weil Server 2012R2 aus dem Support ist. Das ist offensichtlich seit Anfang April schon so. Deine IP-Adresse ändert sich also vermutlich nicht jeden Tag -

2 Faktor Authentifizierung für Citrix Netscaler

cj_berlin antwortete auf ein Thema von tobinator_1991 in: Windows Server Forum

LinOTP funktioniert sehr gut mit NetScalern und ist eine ganze Ecke günstiger als RSA.