-

Gesamte Inhalte

9.707 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von testperson

-

Anmeldung an RDS über MSTSC nicht möglich

testperson antwortete auf ein Thema von Rocknar in: Windows Server Forum

Hi, machst du hier DNS Round Robin oder wohin zeigt "TSDE"? Wo läuft denn der Broker? Der Admin User ist auch lokaler Admin auf allen drei TS? Gruß Jan -

Zero Day Initiative: Exchange Vulnerabilities(?)

testperson antwortete auf ein Thema von testperson in: MS Exchange Forum

Jetzt auch bei heise: https://www.heise.de/news/Microsoft-Exchange-Server-anfaellig-fuer-Remotecode-Ausfuehrung-und-Datenklau-9353809.html -

Die DNS Zone(n) liegen im derzeitigen Fall bei Azure. CAA Record ist da möglich. Allerdings lässt DNSSEC auf sich warten.. (Vielleicht hilft bzgl. DNSSEC ja nächstes Jahr Implementing Inbound SMTP DANE with DNSSEC for Exchange Online Mail Flow - Microsoft Community Hub)

-

Windows Server 2019 nimmt keine Updates an

testperson antwortete auf ein Thema von C0ld in: Windows Server Forum

Hi, kurz und schmerzlos: Neue VM aufsetzen, Anwendung migrieren, alte VM außer Betrieb nehmen. Alternativ Get-WindowsUpdateLog (WindowsUpdate) | Microsoft Learn sfc /SCANNOW Bzw. im CBS.log auf die Suche gehen Gibt es auch Fehlercodes / Fehlermeldungen? Gruß Jan -

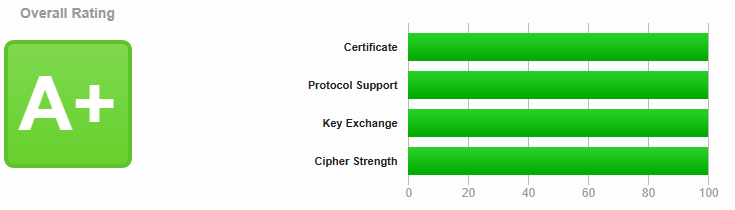

Ich würde auf DH Key < 4096 bits und/oder Cipher < 256 bits dabei tippen. (SSL Server Rating Guide · ssllabs/research Wiki · GitHub)

-

TLS1.2 und 1.3 sind aktiv. Ist allerdings "nur" ein Apache2 Webserver und (noch) kein Netscaler. ;) Der innere Monk wird jetzt nur noch vom orangen, weil fehlenden, DNS CAA Record getriggert. Bin allerdings ein wenig überrascht, wie kompatibel das laut dem SSL Labs Test noch ist.

-

-

Zero Day Initiative: Exchange Vulnerabilities(?)

testperson antwortete auf ein Thema von testperson in: MS Exchange Forum

Ich vermute, es gibt genügend Quellen, wo sich passende Zugänge gegen Kohle kaufen lassen. Hier gibt es ja bspw. den ein und anderen Breach, wo E-Mail und Passwort abhanden gekommen sind: Have I Been Pwned: Pwned websites -

Zero Day Initiative: Exchange Vulnerabilities(?)

testperson hat einem Thema erstellt in: MS Exchange Forum

Hi, gibt es hier irgendwie weitere Infos? Oder mache ich mir hier zu viele Sorgen? ZDI-23-1578 | Zero Day Initiative ZDI-23-1579 | Zero Day Initiative ZDI-23-1580 | Zero Day Initiative ZDI-23-1581 | Zero Day Initiative Beim Rest geht es immerhin nur um "This vulnerability allows remote attackers to disclose sensitive information on affected installations of Microsoft Exchange. Authentication is required to exploit this vulnerability.". Gruß Jan -

RODC Domainanmeldungen langsam

testperson antwortete auf ein Thema von phrmn in: Windows Forum — Security

Hi, die entsprechenden User sind in der "Zulässige RODC-Kennwortreplikationsgruppe"? Wenn nicht, wäre das by Design. Zusätzlich sind die User auch nicht (verschachtelt) in "Abgelenhnte RODC-Kennwortreplikationsgruppe"? Gruß Jan -

WSUS Einstellungen / Updates beim Herunterfahren zwingend installieren?

testperson antwortete auf ein Thema von mcdaniels in: Windows Server Forum

Die User haben es doch trotzdem alles noch in der Hand "koordiniert" zu machen. Wenn denen der Stichtag nicht passt, können Sie ja jederzeit vorher auf "Updates installieren und herunterfahren" klicken. Man kann ja auch für die ersten zwei, drei Patchdays dann noch die Freundlichkeit besitzen und drei Tage vorm Strichtag per Mail an den Stichtag erinnern. Wenn ich das allerdings lese: Kann ich mir vorstellen, dass User keinen Bock auf Updates haben.. -

WSUS Einstellungen / Updates beim Herunterfahren zwingend installieren?

testperson antwortete auf ein Thema von mcdaniels in: Windows Server Forum

Benutzer informieren, dass das jetzt so ist und danach gilt halt "Lernen durch Schmerz". Man kann halt nicht immer alles (sinnvoll) technisch lösen. -

iTunes per GPO verteilen

testperson antwortete auf ein Thema von ineedhelp in: Active Directory Forum

Hi, Wenn "nur" GPO als "Werkzeug" zum Verteilen da ist, würde ich immer zum Script greifen. Da kannst du dann auch ein brauchbares Logging / Reporting / usw. integrieren. Gruß Jan -

Exchange Zertifikate - Template nicht gefunden

testperson antwortete auf ein Thema von Alith Anar in: MS Exchange Forum

Hi, für das Auth Zertifikat: Can't access OWA/EAC with expired OAuth certificate - Exchange | Microsoft Learn Nach "Schritt 1" wirst du vermutlich gefragt, ob das SMTP Zertifikat überschrieben werden soll. Da drückst du dann "N". :) Beim Backend schaust du dir am besten den Thumbprint vom aktuellen an und erneuerst es dann auch per Shell: # Thumbprint finden Get-ExchangeCertificate # Erneuern: Get-ExchangeCertificate -Thumbprint <Thumbprint altes BackEnd Zertifikat> | New-ExchangeCertificate -PrivateKeyExportable $false Gruß Jan -

Netzwerkkarte macht nur 100 Mbps- bei 1 Gbit keine Verbindung

testperson antwortete auf ein Thema von wammann in: Windows Forum — LAN & WAN

Hi, was befindet sich denn am anderen Ende des Netzwerkkabels (Router, Switch, ... (Hier wäre Hersteller und Model des Gerätes hilfreich.))? Gruß Jan -

Welche Office 2021 Version oder Office 365 Plan wird für einen Terminalserver benötigt?

testperson antwortete auf ein Thema von magicpeter in: Microsoft Lizenzen

Öhm, .... Das kannst du sogar (in Preview) On-Premises betreiben: Azure Virtual Desktop for Azure Stack HCI (preview) overview | Microsoft Learn -

WSUS Einstellungen / Updates beim Herunterfahren zwingend installieren?

testperson antwortete auf ein Thema von mcdaniels in: Windows Server Forum

Dafür der zweite Satz: Bzw. wäre das Stichwort "Wake on LAN". -

WSUS Einstellungen / Updates beim Herunterfahren zwingend installieren?

testperson antwortete auf ein Thema von mcdaniels in: Windows Server Forum

Hi, jetzt könnte man noch einwerfen, dass WSUS / WU evtl. nicht zu euren Anforderungen passt. Hast du mal in Richtung 3rd Party Patchmanagement / Endpoint Management geschaut? Das ist sicherlich kein Alleinstellungsmerkmal von Manage Engine Endpoint Central, aber da gibt es bspw. das automatisierte Patch-Management: (Patches vieler Hersteller einfach verwalten - mit Endpoint Central (manageengine.de) / Automated Patch Deployment - Deploy missing patches | ManageEngine) Zusätzlich zum Patchmanagement bringt Endpoint Central noch einige weitere nette Features mit. Gruß Jan -

WSUS Einstellungen / Updates beim Herunterfahren zwingend installieren?

testperson antwortete auf ein Thema von mcdaniels in: Windows Server Forum

Ich habe es noch nie versucht, aber ggfs. könnte man mit einem Shutdown Script nachhelfen. Evtl. auch einen Task der beim / vorm Herunterfahren triggert. Dann wäre es am Ende egal, ob "Herunterfahren" oder "Aktualisieren und Herunterfahren" geklickt wurde. -

Die Oktober Updates für Exchange sind da...

testperson antwortete auf ein Thema von testperson in: MS Exchange Forum

Bei meinem alten AG habe ich per WU/WSUS recht problemlos die ca. 150 Exchange Server im RZ gepatcht. (Sofern die Kombi WSUS/WU sich nicht von "plain WU" unterscheidet. :)) -

Hi, in kurz, knapp und schmerzlos: Fehlerhaften RDSH entsorgen und entweder einen neuen installieren oder einen der funktionierenden klonen. Gruß Jan

-

Microsoft Authenticator auch für Windows Desktop Systeme?

testperson antwortete auf ein Thema von fork in: Windows Forum — Security

Wenn ich mich am PC ohne zweiten Faktor anmelden kann und dort dann "den zweiten Faktor" ausgehändigt bekomme, ist das für mich irgendwie nicht sinnvoll. :) -

Microsoft Authenticator auch für Windows Desktop Systeme?

testperson antwortete auf ein Thema von fork in: Windows Forum — Security

Hi, warum willst du das machen? Was ist denn das eigentliche Ziel? Sollte es um User ohne Firmen Smartphone gehen, die die Authenticator App nicht auf dem privaten Smartphone installieren sollen/wollen, dann wären FIDO2 Token (oder OATH Token (derzeit in Preview)) vermutlich ein besserer Weg. Gruß Jan -

Die Oktober Updates für Exchange sind da...

testperson antwortete auf ein Thema von testperson in: MS Exchange Forum

Dann steige ich - etwas später - mit einer anderen Serie und den Quietschbeus ein.