zahni

Expert Member-

Gesamte Inhalte

19.591 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von zahni

-

Firefox will bei Webseitenbesuch Windows-Firewall-Regel (eingehend) anlegen...

zahni antwortete auf ein Thema von wznutzer in: Windows Forum — Security

Eventuell wollen einige Webseiten das Websocket-Protokoll oder eben WebRTC nutzen. Confluence nutz z.b. Websocket. -

Update-Fehler bei Crowdstrike legt Windowssysteme lahm

zahni antwortete auf ein Thema von Damian in: Tipps & Links

Das würde erklären, warum Microsoft doch nicht do unschuldig ist. Selbst Heise hatte es nicht ganz verstanden, warum auch MS schuld haben soll. Wenn die im Azure das immer installieren... -

Update-Fehler bei Crowdstrike legt Windowssysteme lahm

zahni antwortete auf ein Thema von Damian in: Tipps & Links

Ist im Bereich Luftfahrt irgendein DL tätig, der das überall installiert hat? Oder wie erklärt man sich die Häufung? -

Update-Fehler bei Crowdstrike legt Windowssysteme lahm

zahni antwortete auf ein Thema von Damian in: Tipps & Links

@mwiederkehr Das steht halt in allen PDF-Dateien vom BSI & Co. Wenn Du bei Prüfungen nicht hast, bist du dran. Leider testen Virenprogrammierer ihre Machwerke eben auch: Gegen Scanner-Dienste, die keine Ergebnisse oder Samples verpetzen. Daher helfen Virenscanner bei frischen Viren eben nicht mehr. Die Zeiten, wo man Viren nur über Disketten oder USB-Sticks bekam, sind lange vorbei. Wo bei die bei solchen Medien tatsächlich noch Sinn machen. -

Update-Fehler bei Crowdstrike legt Windowssysteme lahm

zahni antwortete auf ein Thema von Damian in: Tipps & Links

Crowdstrike? Noch nie gehört. Ich kenne nur Counter Strike. Scheint irgendein Next-Gen Schlangenöl zu sein? -

Bei Space Shuttle war das ähnlich. Dort mussten bis zuletzt uralte Ersatzeile vorgehalten werden, die von der NASA auf der ganzen Welt gesucht wurden. https://www.tecchannel.de/a/nasa-sucht-shuttle-ersatzteile-bei-ebay,411316 Tipp: Für 8" Floppy mal im Osten schauen. Bei gewissen Robotron-System waren die bis zuletzt im Einsatz. Ob das Interface passt, keine Ahnung. Robotron hat hier das Rad aber selten neu erfunden und nur andere Stecker benutzt. Die Controller-Software ungarischer 100 Mbyte Wechselplatten-Systemen wurde z.B. vom einer 8" Diskette geladen.

-

Anwendungsdesign-Anforderungen für Citrix / WTS

zahni antwortete auf ein Thema von zahni in: Virtualisierung

Sag das mal unseren Entwicklern. Die benutzen jetzt sogar die Steigerung "Kotlin". -

MS Teams AddIn fehlt auf Windows Server 2022 Terminal Server im Zusammenhang mit Office 365

zahni antwortete auf ein Thema von Blase in: Virtualisierung

Noch ein kleiner Hinweis: Falls Ihr einen Proxy verwendet und gegen den Proxy Kerberos SSO macht, hab Ihr das gleiche Problem wie wir. Wenn das Teams-Addin beim Start nicht ins Internet kommt, fehlen die Buttons im Outlook. Warum das Teams-Addin Proxies mit Kerberos SSO nicht unterstützt, bleibt ein Geheimnis von Microsoft. Teams selbst kann es. Da wir eine VDI haben und so jeder PC eine eigene IP-Adresse, haben wir die Proxy so konfiguriert, dass er pro IP-Adresse nur alle paar Minuten ein Kerberos SSO fordert. In der Zeit muss man dann den Termin einstellen. Dann sind die Buttons sichtbar. Das Addin schreibt übrigens eine ausführliche Log-Datei, die auch weiterhelfen kann. -

Anwendungsdesign-Anforderungen für Citrix / WTS

zahni antwortete auf ein Thema von zahni in: Virtualisierung

@mwiederkehr Danke. Die Anwendung läuft natürlich ohne Adminrechte, aktuell aber eben in einer isolierten VDI (was ich auch immer noch besser finde). Aber man will halt was Anderes. Und natürlich wird es später Umfangreiche Tests inkl. Abnahmeerklärungen etc. geben Ich will die Kollegen nur vorbereiten, da eine Testumgebung noch nicht existent ist und das aktuelle Deployment der Lösung nicht mehr genutzt werden kann. Die Lösung nutzt die Java Eclipse RCP-Plattform. -

Anwendungsdesign-Anforderungen für Citrix / WTS

zahni antwortete auf ein Thema von zahni in: Virtualisierung

Ich habe Google benutzt und keine sinnvollen Treffer. Ich hatte die Hoffnung, dass Jemand die Infos parat hat. Aber danke für den Link. -

Anwendungsdesign-Anforderungen für Citrix / WTS

zahni antwortete auf ein Thema von zahni in: Virtualisierung

Vorhandene Anwendung durch unsere Entwickler so anpassen, dass sie zukünftig auf Citrix / WTS läuft. -

Hallo Zusammen, gibt es irgendwo für Softwareentwickler Anforderungen, wie Anwendungen zu designen sind, damit sie in einer Citrix-Terminalserver-Umgebung (kein VDI) laufen? So als Beispiel: Nicht direkt nach C:\Temp schreiben, oder so? Danke Euch im Voraus.

-

Ok, auch das wussten meine Eltern nicht

-

Wobei die Anzeige wirklich frech war und mich auch kurz irritiert hat. Ein riesiger Start-Button... Allerdings hatten meine Eltern den Artikel erst beim echten Ebay einstellen wollen, da hat es aber nicht geklappt (war noch im Entwurf). Grund hier: Ebay hat Ebay-Kleinanzeigen umgetauft. Das wussten sie natürlich nicht. Woher auch.

-

Ich habe sie gestern besucht. Sie wollten bei Ebay Kleinanzeigen was einstellen. Ich habe kurz geholfen und dann das Ipad rübergereicht, damit sie anfangen können. Was ich nicht bemerkt haben, das Sie es irgendwie geschafft haben, den Inhaltsblocker abzuschalten. Jedenfalls war auf der Einstellseite ein großer Start-Knopf, der dann auch benutzt wurde. Als man mich fragte, warum man zur Verifizierung eine Kreditkarte angeben soll, wurde ich hellhörig und sah, dass man sich auf irgendeiner anderen Seite befand. Keine Ahnung, was das genau war. Aber Name, Mailadresse und dann direkt Kreditkarte... Ich habe die Anzeige als Phishing gemeldet. Der Anbieter der Anzeige sitzt in den "Vereinigten arabischen Emiraten" (aha). Google löscht Sie natürlich nicht, wobei man bei der Meldung natürlich den Kontext zu Ebay-Kleinanzeigen nicht berichten kann. Also: Niemals ohne Werbefilter unterwegs sein, zumal der großen Player kein Interesse haben, böswillige Werbung zu löschen.

-

Der NUC hat kein USB3. https://www.intel.de/content/www/de/de/products/sku/71275/intel-nuc-kit-dc3217iye/specifications.html

-

Du könntest den Titel des Threads bei Google reinkopieren und um "USB3-Treiber" ergänzen... Dann stellst Du fest: Gerät von 2012, kein USB3 verbaut.

-

Aber mal ernsthaft: Solche Seminare mit bei Novell damals, gibt es heute nicht mehr. Ein Seminar war Networking Technologies. Das war eine Woche OSI-Layer, Ethernet frames, IP, IPX, usw. Da haben wir nicht einmal einen PC angestellt. Bei dem Drake-Test dazu bin dann auch 1x durchgefallen. Der CNE bestand am Ende auf 5-7 Tests (habe nicht mehr im Kopf).

-

Ich hatte mal einen ganzen Schrank mit Netware-Unterlagen. Die sind aber verschollen.

-

Windows Server 2019 Mai Updates

zahni antwortete auf ein Thema von teletubbieland in: Windows Server Forum

-

Windows Server 2019 Mai Updates

zahni antwortete auf ein Thema von teletubbieland in: Windows Server Forum

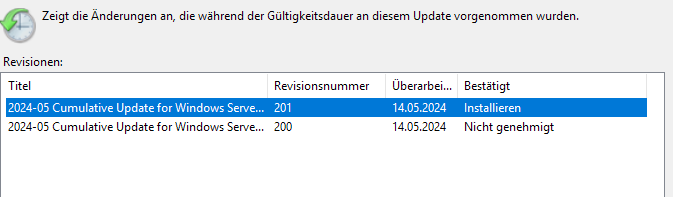

Lt. WSUS wurden die Updates diese Nacht aktualisiert. -

Windows Server 2019 Mai Updates

zahni antwortete auf ein Thema von teletubbieland in: Windows Server Forum

Ne, Deutsch kann ich ja. Chinesisch wäre cool. Edit: Nach gefühlt einer halben Stunde ist doch fertig geworden und hat es installiert. -

Windows Server 2019 Mai Updates

zahni antwortete auf ein Thema von teletubbieland in: Windows Server Forum

Das Update funktioniert hier mit unserem Windows 2019 EN auch nicht. Hängt bei 3-5% fest. Mal sehen, ob es irgendwann ein Rollback gibt. Grüße -

SMB Signierung aktivieren - Folgen?

zahni antwortete auf ein Thema von roccomarcy in: Windows Forum — Security

Bei NAS-Systemen muss dies oft an anderer Stelle konfiguriert werden. -

Exchange vNext = Exchange SE = Subscription Edition

zahni antwortete auf ein Thema von NorbertFe in: MS Exchange Forum

Aus Raider wird Twix