Alle Aktivitäten

Dieser Verlauf aktualisiert sich automatisch

- Heute

-

Upgrade Server 2016 auf 22/25

Quirk18231 antwortete auf ein Thema von Quirk18231 in: Windows Server Forum

also das Test-Inplace-Upgrade hat funktioniert - konnte nur die Domäne nicht testen, da ich es ohne Netzwerk hochgefahren habe ... Ich versuche mal am WE das InplaceUpgrade und gebe Rückmeldung, Es gibt noch einen BlechDC, der benannte Server ist der 2. im Bunde. Danke! LG -

Upgrade Server 2016 auf 22/25

Nobbyaushb antwortete auf ein Thema von Quirk18231 in: Windows Server Forum

Habe es zwei mal erlebt, das die Domain nach dem Upgrade „weg“ war Ich Würde lieber einen neuen Server hochziehen, den zum DC machen, ggf. noch DHCP drauf und den Fileserver als weitere Maschine hochziehen -

Upgrade Server 2016 auf 22/25

Sunny61 antwortete auf ein Thema von Quirk18231 in: Windows Server Forum

Wie immer gilt: Kommt drauf an. ;) Das gute am Inplace ist, es bleibt alles alte da. Das schlechte am Inplace ist, es bleibt alles alte da. -

Damian folgt jetzt dem Inhalt: Upgrade Server 2016 auf 22/25

-

Upgrade Server 2016 auf 22/25

Damian antwortete auf ein Thema von Quirk18231 in: Windows Server Forum

Moin Ich gehe davon aus, Du planst ein Inplace-Upgrade. Die Upgrade-Matrix vom Hersteller sagt Ja: https://learn.microsoft.com/de-de/windows-server/get-started/upgrade-overview BTW: Was spricht dagegen, in einer VM den 2016er nachzubauen und damit dann ein Upgrade zu testen? Ist eigentlich die professionelle und sichere Lösung. VG Damian -

Upgrade Server 2016 auf 22/25

testperson antwortete auf ein Thema von Quirk18231 in: Windows Server Forum

Hi, i.d.R. funktioniert das sehr problemlos. Wenn es eine VM und der einzige DC ist, mach nen Snapshot. Ansonsten kann ein vorheriges Backup nie schaden. ;) Gruß Jan -

Nach Profilneuerstellung, Netzwerkdrucker wieder da - ohne erneuetes verbinden.

Dayworker antwortete auf ein Thema von Dayworker in: Windows 11 Forum

So...nun die Lösung...Nach Erstellung eines Skriptes mit CoPilot.....hat das tatsächlich funktioniert. Also, vorher die Drucker normal löschen und anschließend das Skript ausführen. Dann kamen die Drucker nicht mehr. Was für eine Geburt. Vielleicht hilft es dem einen oder anderen. Danke fürs helfen. Skript: # Alle Druckaufträge abbrechen Get-Printer | ForEach-Object { $printerName = $_.Name Get-PrintJob -PrinterName $printerName | Remove-PrintJob } # Spooler-Dienst stoppen Stop-Service -Name Spooler -Force # Alle Drucker entfernen Get-Printer | ForEach-Object { Remove-Printer -Name $_.Name -ErrorAction SilentlyContinue } # Alle installierten Treiber mit pnputil auflisten und löschen $drivers = pnputil /enum-drivers | Select-String -Pattern "oem\\d+\\.inf" | ForEach-Object { ($_ -split ":")[1].Trim() } foreach ($driver in $drivers) { Write-Host "Entferne Treiber: $driver" pnputil /delete-driver $driver /uninstall /force } # Spooler-Dienst neu starten Start-Service -Name Spooler Dayworker -

Quirk18231 folgt jetzt dem Inhalt: Upgrade Server 2016 auf 22/25

-

Hi, ich habe einen 2016er Server welche die Rollen DC/DNS/File/Print - Server hat. Kann ich diese bedenkenlos auf 2025 (2022) upgraden? ohne das es seine Rollen beeinträchtig? Danke! Q

-

Wir haben bei uns die beiden Gruppenrichtlinien "Point-and-Print Einschränkungen" auf "aktiviert" und "Point-and-Print für Pakete - Genehmigte Server" auf "aktiviert". Bei beiden entsprechend den FQDN des Printservers eingetragen. Bei der "Einschränkungen" GPO dann nur die Sicherheitshinweise ausgeschaltet. Das funktioniert bei uns problemlos, die Drucker können entweder über "Drucker und Geräte" oder über den FQDN des Printservers angebunden werden.

-

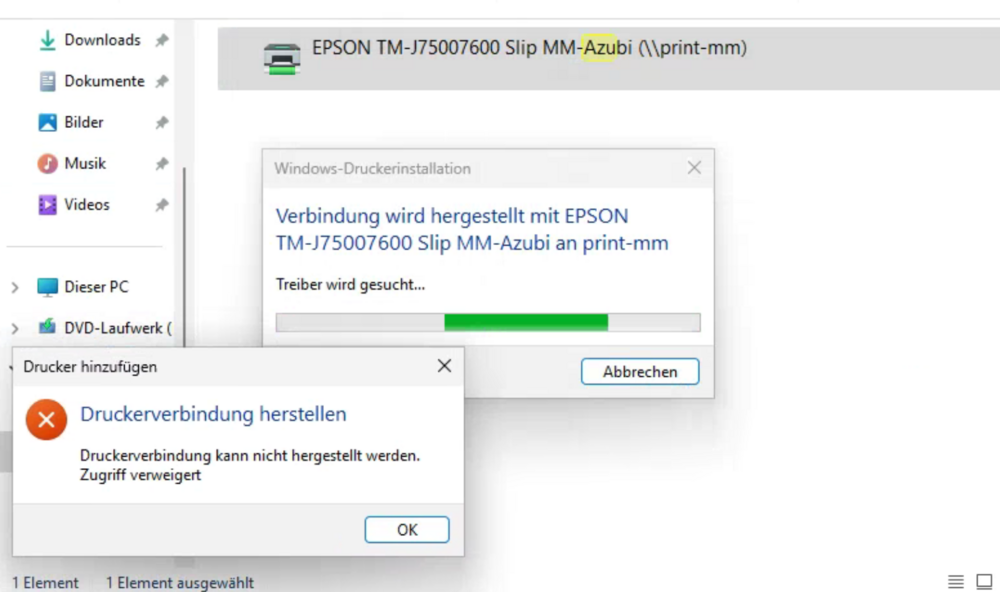

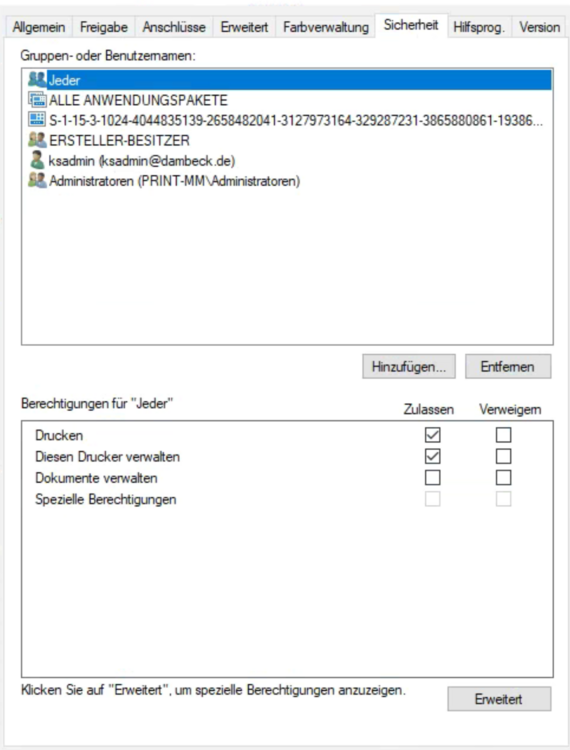

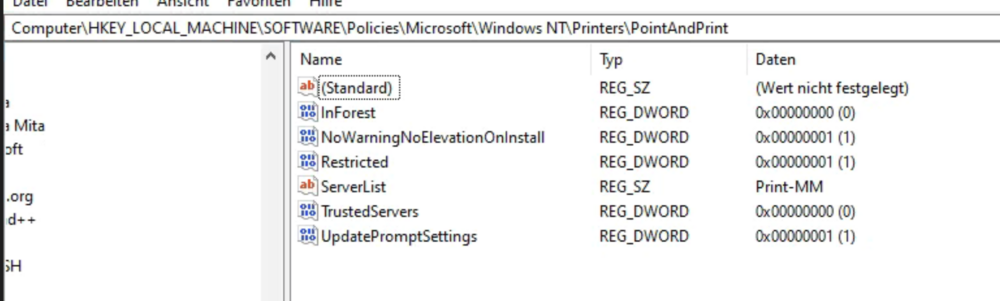

Hallo zusammen, ich betreibe einen dedizierten Printserver auf Windows Server 2022 (Build 10.0.20348.1). Der DC läuft ebenfalls auf Server 2022, beide Maschinen sind also voneinander getrennt. Unsere Clients Windows 11 - 10, alle sauber in die Domäne eingebunden. Das Problem: Sobald sich ein normaler Domänenbenutzer per Explorer (\\print‑mm) mit einem freigegebenen Drucker verbindet, erscheint nahezu direkt „Treiber wird gesucht …“ und endet dann reproduzierbar mit dem Dialog. Auf dem Print-Server ist bei den Berechtigungen für den Drucker und den Treiber Die Berechtigung "Jeder" gesetzt mit den Rechten "Drucken, Diesen Drucker verwalten". Druckerverbindung herstellen Druckerverbindung kann nicht hergestellt werden. Zugriff verweigert. Melde ich mich als Domänen‑Admin am gleichen PC an, lässt sich der Drucker ohne Rückfrage sofort installieren – der Treiber ist also grundsätzlich vorhanden und freigegeben. Auf dem Printserver liegen ausschließlich paket‑signierte Type‑3‑Treiber. Was ich bisher untersucht habe Registry auf dem Print-MM Server: Unter HKLM\…\Printers\PointAndPrint finde ich Restricted = 1 und ServerList = Print‑MM (ohne FQDN). Der Schlüssel RestrictDriverInstallationToAdministrators existiert gar nicht. (Ich hatte darüber was unter Microsoft Support point-and-print-default-driver-installation-behavior gelesen) die Einstellung existiert außerdem nicht in den Gruppenrichtlinien. Gruppenrichtlinien: In der GPMC steht „Point‑and‑Print‑Einschränkungen“ aktuell auf Deaktiviert. „Installation von Treibern für diese Gerätesetupklassen ohne Administratorrenrechte zulassen“ ist auf Aktiviert mit folgenden Klassen: {4d36e979-e325-11ce-bfc1-08002be10318} {6bdd1fc6-810f-11d0-bec7-08002be2092f} GPUpdate & Neustart: Sowohl gpupdate /force als auch ein kompletter Reboot der Clients bringen keinen Unterschied. (Das Problem besteht auf allen Clients) Im Moment komme ich hier leider nicht weiter. Falls jemand dieses Problem schon erfolgreich lösen konnte oder einen konkreten Ansatz kennt – gerne auch nur eine Idee, freue ich mich über jeden fundierten Hinweis. Vielen Dank vorab für eure Unterstützung! Viele Grüße

-

Nach Profilneuerstellung, Netzwerkdrucker wieder da - ohne erneuetes verbinden.

Dayworker antwortete auf ein Thema von Dayworker in: Windows 11 Forum

Hallo Sunny, Ich habe nun eine GPO erstellt, die alle Drucker via GPP löschen soll, leider bringt auch dies keinen Erfolg. Die Drucker sind nach wie vor da. Vielleicht hat noch jemand einen Geheimtipp. Liebe Grüße Dayworker -

wznutzer folgt jetzt dem Inhalt: Fehlermeldung in RDS-Farm - Verbindungen werden im Servermanager nicht angezeigt.

-

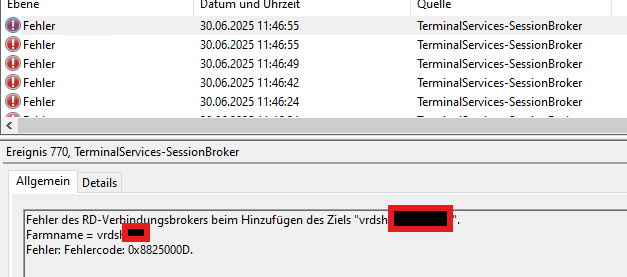

Fehlermeldung in RDS-Farm - Verbindungen werden im Servermanager nicht angezeigt.

wznutzer hat einem Thema erstellt in: Windows Server Forum

Hallo und guten Tag, mir ist aufgefallen, dass die Verbindungen zu der RDS-Farm nicht mehr im Servermanager angezeigt werden. Das ist wohl schon eine Weile so und ein Zusammenhang mit einer Änderung ist mir nicht bekannt. Im Eventlog gibt es folgenden Fehler, der damit zusammenhängen könnte: Alles in der Farm ist komplett funktionsfähig, nur sehe ich halt die Verbindungen nicht. Ich kann mich zu der genutzten WID (Windows Internal Database) verbinden. Sonst gibt es nichts auffälliges in den Logs. Der Fehler erscheint, sobald ein Sessionhost einer Sammlung zugeordnet wird. dbcc checkdb auf der DB RDCms sagt keine Fehler Danke und Grüße -

Den Effizienzmodus für Chrome per GPO deaktivieren

Neopolis antwortete auf ein Thema von Neopolis in: Windows 11 Forum

Hallo ihr zwei, ich habe das nicht gefunden. Meine Googlesuche lief immer wieder auf "--disable-features=UseEcoQoSForBackgroundProcess" hinaus Das war nicht was ich gesucht habe und führte auch irgendwie nicht zum Ziel. Ich bin wirklich froh, dass ihr euch gemeldet habt und sowohl die RegKeys als auch den Pfad zu den Einstellungen geschrieben habt. Mit der Suche bin ich jetzt auch weiter gekommen nachdem ich dann wusste wonach genau ich suchen muss. Danke! Viele Grüße und einen schöne Woche noch. -

Problem mit dem globalen Adressbuch OnPremise in einer Hybridbereitstellung

Nobbyaushb antwortete auf ein Thema von Outcast_82 in: Windows 11 Forum

Moin, also eigentlich etwas einfaches Man müsste jetzt schauen, warum das so war Üblich ist das nicht Aber danke für die Rückmeldung! -

Problem mit dem globalen Adressbuch OnPremise in einer Hybridbereitstellung

Outcast_82 antwortete auf ein Thema von Outcast_82 in: Windows 11 Forum

Der RZ-Support hat das Problem zusammen mit Microsoft gelöst bekommen. Es lag wohl an dem AppPool "MSExchangeMapiAddressBookAppPool". Der musste auf dem OnPremise-Exchange neu gestartet werden. Seitdem funktioniert wieder alles normal. Danke für eure Unterstützung. -

Tach an Board, heute länger geschlafen, bei uns war gestern Stadtteil-Fest Allen einen guten Start in die Woche und den letzten Montag im Monat - Zack ist ein halbes Jahr vorbei! Ich koche noch eine kleine Kanne Kaffee, Wasser usw. stehen auch bereit Hier sonnig bei18°C, es werden so bei 26°C ☀️ Bleibt gesund! 😎

-

Karl K. folgt jetzt dem Inhalt: Den Effizienzmodus für Chrome per GPO deaktivieren

-

Den Effizienzmodus für Chrome per GPO deaktivieren

Karl K. antwortete auf ein Thema von Neopolis in: Windows 11 Forum

und falls du doch zu faul bist: Computerkonfiguration → Administrative Vorlagen → Google → Google Chrome → Performance Computerkonfiguration → Administrative Vorlagen → Google → Google Chrome → Performance Enable Battery Saver Mode (Batteriesparmodus aktivieren) Wert sezen auf: Deaktiviert Enable Memory Saver Mode (Speichersparmodus aktivieren) Wert setzen auf: Deaktiviert oder: [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome] "BatterySaverModeEnabled"=dword:00000000 "MemorySaverModeEnabled"=dword:00000000 - Gestern

-

Nobbyaushb folgt jetzt dem Inhalt: Upgrade Server 2016 auf 22/25

-

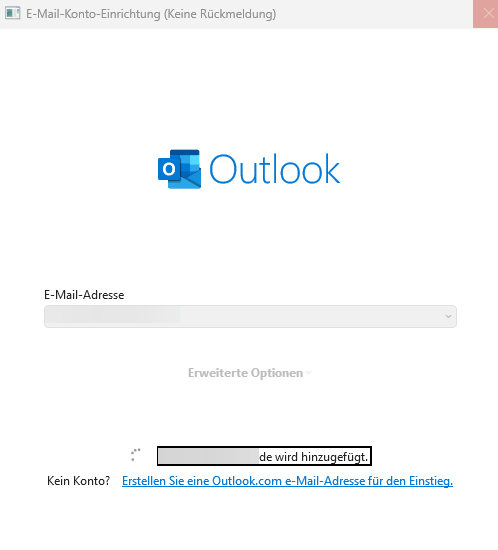

Office 365 Postfach lässt sich nicht einbinden

testperson antwortete auf ein Thema von HeizungAuf5 in: Windows Forum — Allgemein

Hi, du könntest testweise für ein paar Stunden im Admin Center den MAPI Zugriff abschalten und im Anschluss wieder aktivieren. Ansonsten hilft bei vielen kuriosen Dingen auch bei Exchange online ein Mailbox Move (New-MoveRequest (ExchangePowerShell) | Microsoft Learn). (Auch wenn Microsoft das nicht "möchte".): Gruß Jan - Letzte Woche

-

Office 365 Postfach lässt sich nicht einbinden

Nobbyaushb antwortete auf ein Thema von HeizungAuf5 in: Windows Forum — Allgemein

Ja, mehrmals nur mit dem Support von MS zu lösen gewesen Ggf. mehrfach eskalieren Letztes Mal in zwei Tagen erledigt -

Office 365 Postfach lässt sich nicht einbinden

HeizungAuf5 antwortete auf ein Thema von HeizungAuf5 in: Windows Forum — Allgemein

Hi, Das habe ich parallel bereits getan, allerdings die Vermutung, dass hier wieder Tage und Wochen ins Land gehen werden, bis von da eine brauchbare Information oder Lösung kommt. Daher auch die Frage hier, ob das Problem schon mal jemand hatte. Grüße! -

Office 365 Postfach lässt sich nicht einbinden

Nobbyaushb antwortete auf ein Thema von HeizungAuf5 in: Windows Forum — Allgemein

Mache ein Tickez bei MS auf - du bezahlst dafür -

Office 365 Postfach lässt sich nicht einbinden

HeizungAuf5 hat einem Thema erstellt in: Windows Forum — Allgemein

Hallo zusammen, wir haben seit ca. 2 Tagen ein merkwürdiges Problem beim Einbinden eines Office 365 Postfachs. Wird versucht das Postfach in ein Outlook einzubinden, hängt sich Outlook beim Einbinden auf Das Eigenartige daran ist, dass es nur das eine Postfach betrifft, dieses dafür Rechner und Office Version unabhängig. Wird ein Outlook geöffnet, in dem das Postfach bisher eingebunden war, lädt es sich nur "zu Tode". Andere Postfächer des gleichen Tenants können Problemlos eingebunden werden. Ich kenne das Thema teilweise bei neuen Postfächern, wenn diese noch nicht sauber in Office 365 angelegt wurden, das betreffende Postfach ist allerdings über 4 Jahre alt und bisher auch sauber funktioniert. An der Office 365 Umgebung wurde auch seit längerem nichts verändert. Anmeldung im OWA funktioniert ohne Probleme. Testweise haben wir auch das Kennwort vom Postfach zurückgesetzt, leider ohne Erfolg. Jemand eine Idee? Danke und Grüße! -

RDS-Bereitstellung - Sicherheit der zu verwendenden Benutzer

wznutzer antwortete auf ein Thema von wznutzer in: Windows Forum — Security

Ich weiß nicht, ob der Restricted Admin Mode passend ist. Ich habe z. B. eine PAW. Die Rechner auf die ich mich verbinde folgen einem Tier-Modell, d. h. je nach Sicherheitsstufe und Funktion gibt es unterschiedliche User zur Verwaltung. Mit dem Restricted Admin Mode würde ich nun meinem regulären User mit dem ich mich auf der PAW anmelde überall Adminrechte geben, weil das auf SSO basiert. Ist das wirklich gut? Den Verwaltungsuser für die RDS-Bereitstellung in die Gruppe Protected Users zu schieben macht scheinbar keine Probleme. b***d, dass das bisher an mir durch ist. Ist das Standard für RDS Bereitstellungen? -

Problem mit dem globalen Adressbuch OnPremise in einer Hybridbereitstellung

Outcast_82 antwortete auf ein Thema von Outcast_82 in: Windows 11 Forum

Ich habe ihn mir zumindest angesehen. Allerdings möchte ich daran nicht herumstellen. Bzw. müsste ich das erst mit dem RZ besprechen, bevor ich auf dem Exchange sowas absetze. Aber ich meine, dass ich mich mit dem Supporter vom RZ gestern darüber unterhalten habe. Ich habe gefragt, warum dem Offlineadressbuch kein virtuelles Verzeichnis auf dem Exchange zugeordnet ist. Er meinte, dass das mit den virtuellen Verzeichnissen für das Offlineadressbuch hinfällig wäre, da er GlobalWebDistrubution aktiviert hätte. Kann es sein, dass dein Link mit dem Powershell-Befehl genau darauf rausläuft? Mal sehen, wie es weiter läuft damit. Der Support über das Microsoft365-Admin Center hat leider auch nicht helfen können und mich damit an eine weitere Supportadresse von Microsoft verwiesen. Spätestens da wird es jetzt dann hoffentlich irgendwie mit dem Problem weiter gehen.