Alle Aktivitäten

Dieser Verlauf aktualisiert sich automatisch

- Gestern

-

So, jetzt bin ich alle, den ganzen Tag nur komische Sachen... Nehme mir noch ein Bier und bin weg Schlaf gut, Board

-

Passende Hardware für neuen Server?

Nobbyaushb antwortete auf ein Thema von Scotx in: Windows Server Forum

@Scotx Ich hatte dir ja eine PM gesndet, übersehen? Nun denn... -

Nobbyaushb folgt jetzt dem Inhalt: Exch2016: Öffentliche Ordner, kein Löschen möglich und Ein- u. Ausgehende Windows Firewallregel für RDP

-

Ein- u. Ausgehende Windows Firewallregel für RDP

Nobbyaushb antwortete auf ein Thema von ineedhelp in: Windows Forum — Security

Ich leide ständig an Unterhopfung - kann man behandeln sagt mein Wirt -

Exch2016: Öffentliche Ordner, kein Löschen möglich

cj_berlin antwortete auf ein Thema von igwadmin in: MS Exchange Forum

Moin, versuche mal, die ÖO-Mailbox in eine andere Datenbank zu verschieben. Eventuell ist ein Defekt irgendwo in den Daten. -

Ein- u. Ausgehende Windows Firewallregel für RDP

MurdocX antwortete auf ein Thema von ineedhelp in: Windows Forum — Security

Ist richtig. War wohl ein zeitlich streng begrenzter Rahmen eines technischen Schwächeanfalls aufgrund von Unterkoffeinierung. -

Exch2016: Öffentliche Ordner, kein Löschen möglich

Nobbyaushb antwortete auf ein Thema von igwadmin in: MS Exchange Forum

Du hast doch geschrieben, das es mit OWA auch nicht geht - warum sollte das ein Outlokk-Problem sein? Mich würde zunächst mal der Stand des Exchange interessieren https://www.nobbysweb.de/blog/index.php?entry/41-build-nummern-tabellarisch/ Wann wurde der Server zuletzt gebootet? Und wann wollt ihr auf Exchange 2019, oder soll das ganze zu ExO umziehen? -

Get-ADUser leere Werte

daabm antwortete auf ein Thema von nutzer123456 in: Windows Forum — Scripting

Damit hast Du eine der größten Hürden der "selbstgelernten IT" genommen - die Erkenntnis der eigenen Fehlbarkeit 😂😘 Viele bleiben da lange stecken... -

Exch2016: Öffentliche Ordner, kein Löschen möglich

Sunny61 antwortete auf ein Thema von igwadmin in: MS Exchange Forum

Egal ob es ein Öffentlicher Ordner ist oder nicht? -

Exch2016: Öffentliche Ordner, kein Löschen möglich

igwadmin antwortete auf ein Thema von igwadmin in: MS Exchange Forum

Hi, also ich habe das ganze mal ausprobiert und leider lassen sich auch im OWA die Mails nicht löschen (klickt man auf löschen bleiben die Mails einfach stehen), hat keiner eine Idee wo ich noch schauen könnte was das Problem ist? Grüße Das Problem haben alle User im Haus, keiner kann Mails löschen, daher glaube ich fast nicht das es ein Outlook problem ist. -

Domain-Admins oder lokaler Admin-Account?

cj_berlin antwortete auf ein Thema von tomcek in: Windows Forum — Security

Domain Controller. Fileserver, Datenbankserver und sowas sind nicht Tier 0. In der ursprünglichen Microsoft-Denke wäre das Tier 1, und Clients + Terminalserver sind Tier 2. Du kannst beschließen, nicht päpstlicher zu sein als der Papst und nur den Tier 0 vom Rest zu isolieren. -

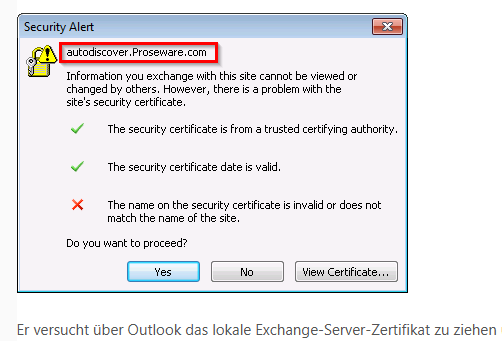

Outlook autodiscover zeigt Zertifikatsfehler an nach letzten WindowsUpdate

Quirk18231 antwortete auf ein Thema von Quirk18231 in: MS Exchange Forum

Hi, das waren nur WindoofUpdates, das Exchange wurde beim letzten Mal ohne Probs geupt. gelesezeichnet! -

Exchange Online Probleme mit Kontakt Ordnern und der Suchfunktion

Dutch_OnE antwortete auf ein Thema von Dutch_OnE in: MS Exchange Forum

Habe das mal auf einem anderen PC eingerichtet. Dort funktioniert es. Hat also nichts mit der Lizenz zu tun. -

Domain-Admins oder lokaler Admin-Account?

tomcek antwortete auf ein Thema von tomcek in: Windows Forum — Security

Ok, das heißt also, dass ich in dieser Umgebung spezielle Admin-Accounts anlege die ausschließlich auf die Server (Tier 0) zugreifen und denen es via Policy verboten wird auf alle anderen Clients (nicht Tier 0) zuzugreifen? In der Umgebung befindet sich u.a. noch ein Terminalserver für die 10 Mitarbeiter ... der sollte dann auch Nicht-Tier-0 sein, oder? -

Domain-Admins oder lokaler Admin-Account?

cj_berlin antwortete auf ein Thema von tomcek in: Windows Forum — Security

Wieso denn? Du musst ja nicht 20 Tier bauen, sondern - weil die Umgebung so klein ist - nur einen Eine Policy, die verbietet, dass Tier 0-Accounts sich an Nicht-Tier 0-Maschinen anmelden, ein zweites Admin-Account für jeden der beiden Admins plus das Kennwort für bestehende Accounts rollen, that's it. -

Domain-Admins oder lokaler Admin-Account?

tomcek antwortete auf ein Thema von tomcek in: Windows Forum — Security

Hey Evgenij, vielen Dank für dein schnelles Feedback. Vom Konzept des Tiering habe ich schon gehört, umgesetzt habe ich es selbst aber noch nicht. Die Umgebung ist aber in der Tat aber auch so klein, dass Tiering hier ein ganz schöner Overkill wäre. Obwohl der Sicherheit wäre es natürlich zuträglich - da kann der Aufwand manchmal nicht hoch genug sein. Habe ich noch andere Möglichkeiten die Umgebung wenigstens ein bisschen zu härten? -

Domain-Admins oder lokaler Admin-Account?

cj_berlin antwortete auf ein Thema von tomcek in: Windows Forum — Security

Moin, die Idee ist gut, der Gedanke ist aber andersherum und nicht weit genug. Wenn Dein AD gekapert wird, sind Member-Server sowieso dahin. Das beginnt aber in den seltensten Fällen beim AD selbst, meistens ist ein Member-System das Einstiegstor. Das heißt, Deine oberste Prämisse ist es nicht, die Member vor AD zu schützen, but eher die Admins vor den Membern zu schützen. Sprich: Es ist nicht wirklich schlimm, ein AD-Account als lokalen Admin auf den Member-Systemen zu haben, Du willst aber verhindern, dass AD-Admins sich an Membern überhaupt anmelden, egal ob sie dort Adminrechte haben oder nicht. Manche kennen das Konzept als "Tiering". -

v-rtc folgt jetzt dem Inhalt: Domain-Admins oder lokaler Admin-Account?

-

tomcek folgt jetzt dem Inhalt: Domain-Admins oder lokaler Admin-Account?

-

Domain-Admins oder lokaler Admin-Account?

tomcek hat einem Thema erstellt in: Windows Forum — Security

Hallo in die Runde, ich habe eine kleine Umgebung mit 8 VMs zu betreuen auf denen jeweils ein Dienst läuft (inkl. Windows-AD). Dort läuft schon Duo-Security, um die Anmeldung via RDP, lokaler Konsole und die Elevation der Benutzerrechte mit einer MFA abzusichern. Ich frage mich jetzt, ob es vielleicht sinnvoll ist, die Gruppe der Domain-Admins (zwei Personen) generell aus der Gruppe der Administratoren zu schmeißen und nur noch den lokalen Administrator in dieser Gruppe zu belassen? Auf den Servern direkt muss in der Tat auch nicht viel gemacht werden. Ich habe damit den Gedanken, dass im Falle der Kompromittierung des ADs, wenigstens nicht noch die anderen VMs gekapert werden können oder ich zumindest das damit erschwere. Liege ich mit dem Gedanken damit richtig oder übersehe ich da etwas grundsätzlich? Wie geht ihr damit um? Vielen Dank vorab! VG, Tom -

tomcek ist der Community beigetreten

-

Outlook autodiscover zeigt Zertifikatsfehler an nach letzten WindowsUpdate

cj_berlin antwortete auf ein Thema von Quirk18231 in: MS Exchange Forum

Moin, im IIS herumfummeln ist bei Exchange fast nie die (nachhaltige) Lösung. Vermutlich wird dies beim Einspielen des nächsten CU wieder wegfliegen. Vielleicht ist es aber auch wirklich etwas, das durch das Windows- und damit IIS-Update versaubeutelt wurde. Markiere diesen Thread für den Abend, an dem Du das nächste CU einspielst -

Outlook autodiscover zeigt Zertifikatsfehler an nach letzten WindowsUpdate

Quirk18231 antwortete auf ein Thema von Quirk18231 in: MS Exchange Forum

ok angezeigt in der Fehlermeldung wurde der Name: autodiscover.firma.de die Lösung war im IIS auf der "Default Web Site" unter Bindungen bei autodoscover.xxx.xx das Zertifikat zu hinterlegen. Bei mir war hier nichts hinterlegt. Jetzt geht es :) Danke CJ! Q -

Dutch_OnE folgt jetzt dem Inhalt: Exchange Online Probleme mit Kontakt Ordnern und der Suchfunktion

-

Exchange Online Probleme mit Kontakt Ordnern und der Suchfunktion

Dutch_OnE hat einem Thema erstellt in: MS Exchange Forum

Moin, ich habe bei einem User 6 verschiedene 365 Postfächer im Outlook eingebunden. In jedem sind Kontakte vorhanden. Leider kann ich bei 2 nicht die Suche benutzen. Bei Suche im aktuellen Ordner werden mir keine vorhandenen angezeigt. Gehe ich auf alle Kontakt Elemente sehe ich nur Treffer aus den anderen 4 Ordnern. Was mir auffällt ist, dass beide nicht funktionierenden shared Mailboxen ohne 365 Lizenz sind. Gibt es hier Einschränkungen, bzw. kann es daran liegen? Vollzugriffe waren vorhanden, sind aber wieder entfernt worden. Es hat nichts am Ergebnis geändert. Gruß DO -

Outlook autodiscover zeigt Zertifikatsfehler an nach letzten WindowsUpdate

cj_berlin antwortete auf ein Thema von Quirk18231 in: MS Exchange Forum

"nimm das Remote-Zert" --> Den Dienst "IIS" in den Eigenschaften des Zertifikats zuweisen. "In allen virtuellen Verzeichnissen blah..." --> Autodiscover URI siehst Du mit Get-ClientAccessServer -

Outlook autodiscover zeigt Zertifikatsfehler an nach letzten WindowsUpdate

Quirk18231 antwortete auf ein Thema von Quirk18231 in: MS Exchange Forum

Hi, in alle virtuellen Verzeichnissen sind die externen URLs hinterlegt. In der Fehlermeldung sehe ich leider den Link nicht - ich kann auf Zertifikat anzeigen gehen. Da sehe ich nur, dass er das Zert vom Exhangeserver nimmt und nicht das SSL-Zert von extern/öffentlich. Wie kann ich ihn hier sagen, nimm bitte das remotezert? @cj_berlin Wie kann ich die URL auslesen? Im DNS habe ich ein Autodiscover Eintraf welcher auf den Exchange zeigt Host(A) es lief ja auch alle ohne Probs, dann kamen die WindowsUpdates und seitdem kommt in jedem Outlook die Fehlermeldung Danke! -

Outlook autodiscover zeigt Zertifikatsfehler an nach letzten WindowsUpdate

cj_berlin antwortete auf ein Thema von Quirk18231 in: MS Exchange Forum

Da gibt es diesen "View Certificate..." Button, der Dir die Antwort liefern würde Aber tatsächlich "sucht" Autodiscover kein Zertifikat. Es kontaktiert den Webservice, und dieser präsentiert ein Zertifikat. Die kontaktierte URL siehst Du in der Fehlermeldung. Das Zertifikat hinter dem Button, s.o. Warum es nicht matcht, siehst Du dann. -

Nobbyaushb folgt jetzt dem Inhalt: Outlook autodiscover zeigt Zertifikatsfehler an nach letzten WindowsUpdate

-

Outlook autodiscover zeigt Zertifikatsfehler an nach letzten WindowsUpdate

Nobbyaushb antwortete auf ein Thema von Quirk18231 in: MS Exchange Forum

Einfach überall die externen Namen (die im Zertifikat stehen..) eintragen und für den Autodiscover einen passenden DNS-Eintrag intern setzen - ist schon immer so... Gibt ein Script von Franky auf seiner Seite... -

Get-ADUser leere Werte

BOfH_666 antwortete auf ein Thema von nutzer123456 in: Windows Forum — Scripting

OK, das ist dann tatsächlich ein Use-Case, den ich nie habe. Solche Sachen mache ich prinzipiell von 'nem Client (bzw. Member-Server) aus. 🤷🏼♂️