Alle Aktivitäten

Dieser Verlauf aktualisiert sich automatisch

- Letzte Stunde

-

Port 80 durch PID 4 belegt

NorbertFe antwortete auf ein Thema von oehrken in: Windows Forum — LAN & WAN

Wieso regelt man Dinge wie Zertifikatsanforderungen denn per http und nicht per https? -

oehrken folgt jetzt dem Inhalt: Port 80 durch PID 4 belegt

-

Für eine Zertificatsanforderung soll der Port 80 frei sein. Üblicherweise ist der vom IIS belegt, in diesem Fall ist der IIS ausgeschalten. Nun wird mir bei netstat -ano gezeigt, das der Port80 mit der PID 4 belegt ist, das wiederum ist mit dem Dienst ntoskrnl.exe verbunden, kann also nicht beendet werden. Wie kann das Problem gelöst werden, ich drehe mich im Kreis.

-

jimmcse128 folgt jetzt dem Inhalt: Outlook 2024 und Exchange 2016

-

Moin @RalphT, sag mal hast du das irgendwie gefixt bekommen? Ich hab das gleiche Problem. Sind dabei von Office 2016 auf 2024 zu wechseln. Mit 2016 funktioniert das einwandfrei. Das Problem kam erst mit 2024 hoch. Nutzen Office 2024 LTSC mit Oktober Update. Exchange 2019 CU14. OAuth ist auf dem Exchange aktiviert. Outlook verbindet sich auch via Kerberos (wenn das Profil dann konfiguriert ist) ZeroConfigExchange hatte ich schon für 2016 gesetzt. Da hat´s auch funktioniert. Aber bei 2024 klappts bei mir halt nicht. Hatte auch schon die Keys ExcludeExplicitO365Endpoint und ExcludeHttpsRootDomain probiert. Leider auch ohne Erfolg...

-

jimmcse128 ist der Community beigetreten

-

Donnerstag! Die Rentner haben doch eine andere Zeitrechnung.

-

Kerberos Armoring, Fehler bei Domain-Trust

cj_berlin antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

@MurdocX nein, keine AuthN Policies hier. - Heute

-

Lizenzierung von Exchange Server SE über M365 E3 Lizenzen

NorbertFe antwortete auf ein Thema von dartzen in: Microsoft Lizenzen

Und die ist nicht aufgefallen, dass der key vom se identisch zum 2019 ist? Lange Rede kurzer Sinn: es gibt derzeit genau zwei keys weltweit. Einmal für die Standard Edition und einmal für die Enterprise Edition und die sind für 2019 und SE gleich. Personalisierte keys wird es voraussichtlich ab cu2 geben. -

Moin an Board, so starten wir dann in den Tag - ich koche Kaffee Allen einen guten Dienstag, bleibt gesund! Hier derzeit klar bei 7°C, es wird ein freundlicher Tag bis etwa 15°C Wer konnte den tollen Vollmond sehen? Hier war es abends leider leicht bewölkt

-

Lizenzierung von Exchange Server SE über M365 E3 Lizenzen

KarlHubert antwortete auf ein Thema von dartzen in: Microsoft Lizenzen

Ich habe gestern einen Exchange 2019 (bisher ohne sa) mit dem SE und OCT25SU upgedatet. Das ging problemlos und der Server war auch noch aktiviert. Ich habe dann den neuen Key für die SA eingespielt und da sagte er mir, dass der Server bereits lizenziert sei. Nur mal aus Neugierde, wie überprüft denn MS, ob man eine SA gekauft hat oder nicht? - Gestern

-

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

@cj_berlin hast du zufällig bei Dir in der Testumgebung Authenication Policies und Silos? Laut meiner Recherche scheint sich zu verdichten, dass Cross-Forest-Referral ohne Claims/Compound kein FAST enthalten. Kannst du das evtl. gegenprüfen? Ich bin bzgl. Claims/Compound nicht mit festem Schuhwerk unterwegs, um eine valide Aussage treffen zu können. -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

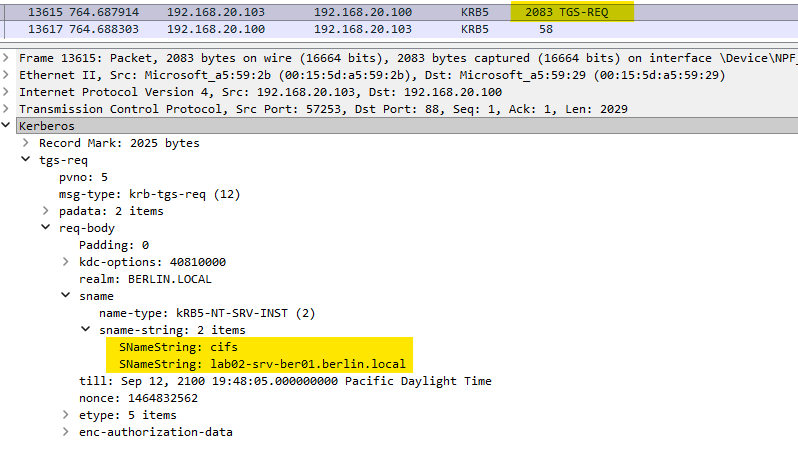

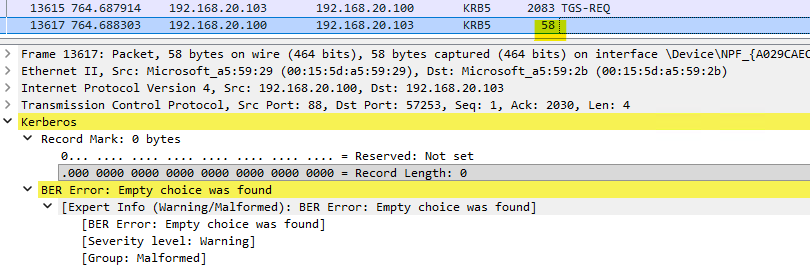

@cj_berlin Das Ergebnis habe ich bekommen, also ich vom Member in berlin.local auf den Member in muenchen.local zugegriffen habe. Anderst herum, wurde es mit einem Fehler quittiert. Leider bisher nur die halbe Miete. So langsam gehen mir die Ideen aus. Ich werde mal das KDC-Logging auf den DCs einschalten. @daabm alles Beides doch "legacy" Konfiguration ⚙️(Domäne berlin.local) KDC - Kerberos Amoring -> Fail unamored authentication requests ⚙️(Domäne muenchen.local) KDC - Kerberos Amoring -> Supportet berlin.local -> muenchen.local ✅ muenchen.local -> berlin.local ❌ * muenchen.local -> berlin.local klist get cifs/lab02-srv-ber01.berlin.local Current LogonId is 0:0x673703 Error calling API LsaCallAuthenticationPackage (GetTicket substatus): 0x52e klist failed with 0xc000006d/-1073741715: The attempted logon is invalid. This is either due to a bad username or authentication information. * Screenshots Member muenchen.local * Screenshots Member muenchen.local -

Kerberos Armoring, Fehler bei Domain-Trust

cj_berlin antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Ja, das sind die Tickets, und Du müsstest auch ein TGT von BERLIN ausgestellt im 0x3e7 Kontext auf lab02-srv-muc01 finden. Ist es schon im Enforced-Modus oder noch Supported? Denn wenn es schon im Enforced ist, bist Du ja so weit wie ich -

Kerberos Armoring, Fehler bei Domain-Trust

daabm antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

DAS schaff ich mir drauf, wenn wir NTLM weg haben... It's a long way to the top, if you wanna rock'n'roll Ich glaub hier können sich nur wenige vorstellen, was für ein Aufwand es ist, überhaupt erst mal NTLM loszuwerden in einer Enterprise-Infrastruktur, in der sich niemand jemals darum gekümmert hat, daß DNS "Kerberos-freundlich" ist. -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

@daabm ich hab gerade kurz drübergelesen und gleich wieder aufgehört ... 2 Themen bekomme ich abends nicht mehr gebacken. Wenn du dich hier anschließt, dann bist du auf jeden Fall für das NEXT LEVEL auch gerüstet, wenn´s bei euch los geht @cj_berlin gehen die Tickets in die gewollte Richtung? #2> Client: adm-weis-ber @ BERLIN.LOCAL Server: cifs/lab02-srv-muc01.muenchen.local @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/5/2025 10:24:02 (local) End Time: 11/5/2025 20:24:02 (local) Renew Time: 11/12/2025 10:22:11 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x240 -> FAST DISABLE-TGT-DELEGATION Kdc Called: DC-MUC-ROOT.muenchen.local #3> Client: adm-weis-ber @ BERLIN.LOCAL Server: cifs/DC-MUC-ROOT.muenchen.local @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/5/2025 10:22:39 (local) End Time: 11/5/2025 20:22:39 (local) Renew Time: 11/12/2025 10:22:11 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x240 -> FAST DISABLE-TGT-DELEGATION Kdc Called: DC-MUC-ROOT.muenchen.local -

Kerberos Armoring, Fehler bei Domain-Trust

daabm antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

@MurdocX wir sind froh, dass wir die Konzerninfrastruktur grad für Kerberos "überhaupt" ertüchtigt bekommen. Ist gar nicht so einfach wegen disjoint Namespaces und jeder Menge Domänen... Über Armoring möchte ich im Moment nicht mal ansatzweise nachdenken... -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

So, jetzt komme ich wieder zu unserem kleinen Projekt. Sehr schade zu hören, dass du nicht erfolgreich warst. Das wäre schon etwas bequem gewesen Die Erwartungen waren groß Das soll das Thema nicht schmälern, sondern gerade das gibt ihm jetzt die nötige Würze. Zugegebener Weise wirds jetzt hackelig. Ich bin auch nicht mehr der Wireshark-Profil. Mit gemeinsamen Kräften bekommen wir das aber hin. Und vielleicht lernen wir - und unsere Leser - auch was dabei Dann sind jetzt meine folgenden Steps: Wireshark installieren Tickets auf den DCs löschen Verbindung (intelligent) Filtern und stöbern @cj_berlin Gibt es deinerseits bestimmte Kerberos Rückmeldungen auf die ich achten sollte? Vielleicht möchten sich noch zusätzlich AD Sepezies anschließen? Ich will ja niemanden beim Namen nennen @daabm -

Active Directory schema extension issue if you use a Windows Server 2025 schema master role

dartzen antwortete auf ein Thema von testperson in: MS Exchange Forum

OK, wenn ich den Artikel richtig verstanden habe ist das Problem nicht ursächlich im Server 2025, sondern diese Extensible Storage Engine und diesen Bug gibt es quasi schon immer oder zumindest schon sehr lange. Ist nur bisher nicht aufgefallen, weil die erst ab Server 2025 automatisch mit der größeren 32K Tabelle arbeiten, wo es dann zu diesem Fehler kommt. Bzw. weil das Exchange Setup einfach gnadenlos Werte schreibt, ohne zu prüfen ob es sie schon gibt. -

naja ich habe einfach folgende GPOs gesetzt: Delegierung von gespeicherten Anmeldeinformationen zulassen Aktiviert TERMSRV/* Delegierung von gespeicherten Anmeldeinformationen mit reiner NTLM-Serverauthentifizierung zulassen Aktiviert TERMSRV/* Delegierung von Standardanmeldeinformationen mit reiner NTLM-Serverauthentifizierung zulassen. Aktiviert TERMSRV/* Delegierung von Standardanmeldeinformationen zulassen Aktiviert TERMSRV/* Im IIS des Brokers / Web habe ich die Windows Authentifizierung aktiviert und die anonyme Authentifizierung deaktiviert. Außerdem habe ich die Datei C:\Windows\Web\RDWeb\Pages\web.config bearbeitet und die entsprechenden Kommentare in der Datei abgearbeitet -> SSO bei Webzugriff funktioniert auch einwandfrei. Wenn ich den Feed in der Systemsteuerung hinzufügen will sagt er "Benutzername oder das Kennwort ist falsch". Mit den User Credentials kann ich mich dann aber anmelden. Edit: Zertifikat passt auf alle Fälle und enthält alle relevanten Servernamen edit2: In den IE-Zonen ist der Server https://[Servername-FQDN] als Zonenzuordnung 1 hinterlegt.

-

Active Directory schema extension issue if you use a Windows Server 2025 schema master role

testperson antwortete auf ein Thema von testperson in: MS Exchange Forum

Hier hat noch jemand ein wenig geforscht und einen Artikel dazu verfasst: Active Directory – 32k pages DIT and the JET_bitSetUniqueMultiValues issue (The real Exchange Schema Issue) – Christoffer Andersson -

Ich bewundere ihn schon nur für die Idee, das überhaupt zu versuchen. Aber wie ich sehe, hat er auch mal eben RDP in Rust implementiert...

-

Der Typ ist 'ne Maschine. Jetzt hat er noch Adam Driscoll gekauft...

-

(AwakeCoding ☀️💻 | Decompiling Hyper-V Manager to rebuild it from source)

-

Ich meine, es gibt nach wie vor https://www.hv-manager.org/ , aber das Ding speichert Passwörter im Klartext und so ...

- Letzte Woche

-

mwiederkehr folgt jetzt dem Inhalt: Alternative zu SCVMM

-

Bezüglich des Acronis Cloud Manager (in welchem der 5nine Manager aufgegangen ist) habe ich mich vor einiger Zeit erkundigt. Er würde die Anforderungen erfüllen, sprengt aber wohl das Budget. Die Lizenz ist nur als Abo erhältlich und kostet um die 3000 Euro / Jahr für drei Hosts. Hyper-V ist nicht mehr der Fokus. Die Lösung eignet sich für die Verwaltung mehrerer Clouds. Man kann damit VMs von AWS zu Azure verschieben etc. Ich suche weiterhin nach einer Funktionalität, wie sie der 5nine Manager geboten hat (und zu einem ähnlichen Preis).

-

Der gezeigte Code ist unter https://github.com/psconfeu/2023/tree/main/EvgenijSmirnov/JEAonHyperV für alle Ewigkeit zu finden. Das Projekt-Repo habe uich dann beerdigt, weil sie WAC kaputt gemacht haben. Aber wenn es nur um Funktionalität geht ("sie sollen nur VMs starten/stoppen können, aber alle, die auf dem Host registriert sind"), ist es einfachstes JEA. Allerdings gibt es eine Funktionalität, die man auf die Weise nicht bekommt, und das ist der Zugriff auf die Konsole der VMs. Da muss der User mindestens Hyper-V Admin sein.

-

Moin, also, wenn wir bei Vorträgen sind - vor langer Zeit habe ich mal einen Vortrag zu JEA gehalten, der ziemlich genau die oben genannten Anforderungen abdeckte. Ich weiß nicht mehr, ob der aufgezeichnet worden ist; es war auf einer der "CLoud & Datacenter"-Konferenzen. Und ich würde behaupten, dass das Beispiel auch in dem Rheinwerk-Buch behandelt wird ... ... ja, wird es, und zwar in Kapitel 3.7.8 - das habe ich seinerzeit geschrieben. Also, wenn es wirklich nur diese Anforderungen sind, dann kann das eine Alternative zu einem kommerziellen Tool sein. Gruß, Nils