-

Gesamte Inhalte

4.281 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von Squire

-

1:1 Datensicherung – welche Software

Squire antwortete auf ein Thema von peterg in: Windows Forum — Allgemein

Moment ... versteh ich das richtig ... ihr habt Veeam auf dem Server in einer VM laufen, den ihr mit Veeam sichert? Wenn ja - macht euch erst mal Gedanken um ein sinnvolles Backup/Restore/Ausfallkonzept. Mit dieser Konstellation ist das so jedenfall m.E. nicht möglich Einfach mal kurz überdenken - was kostet euch der Ausfall über ein bis zwei Tage? Und ich würde bei weitem nicht nur einen Hardware Ausfall im Hinterkopf haben - da gibt es auch andere Dinge, die ein vernünftiges Ausfallkonzept/Restore nötig machen ... -

KB4523171 bricht mit 0x80070643 ab

Squire antwortete auf ein Thema von franzjosef in: MS Exchange Forum

die Problematik, dass manchmal nach einem Neustart die Exchange Dienste nicht hoch gestartet wurden hatte ich an einigen Standorten auch. Ich lasse jetzt einfach über den Taskplaner nach dem Neustart mit zwei Minuten Verzögerung ein Powershell Script laufen, dass alle nötigen Exchange Dienste startet. Seit dem ist Ruhe! (Problem ist manchmal, dass die VMs einfach zu schnell starten - die liegen auf einem SAN SSD Storage - und deshalb sind manche Systemdienste die Exchange benötigt einfach noch nicht komplett gestartet ... (Das Powershell Script kann ich morgen gerne posten, wenn es gewünscht wird) -

1:1 Datensicherung – welche Software

Squire antwortete auf ein Thema von peterg in: Windows Forum — Allgemein

wo ist dann das Problem? Veeam kann doch das Backup der VM mounten und direkt vom Backup starten. Damit ist im Restore Fall das innerhalb weniger Minuten wieder verfügbar. Du brauchst halt eine Maschine, auf der Veeam die VM publishen kann (ich geh jetzt nicht davon aus, dass Du nur einen einzigen physikalischen Server hast) -

1:1 Datensicherung – welche Software

Squire antwortete auf ein Thema von peterg in: Windows Forum — Allgemein

Wenn eh Veeam im Haus verwendet wird ... welche Edition/Programm - Du schreibst was von backup & replication? Sind die Server dann virtualisiert? -

Eine Sophos UTM als Gateway/Firewall/Spamfilter/etc ... und F-Secure auf dem Exchange. Spamfilter der Sophos ist gut und der Exchange steht nicht mehr im Internet

-

Domäne wie zeitweise lokaler admin auf den clients

Squire antwortete auf ein Thema von prinzenrolle in: Windows Server Forum

der ist aber in der lokalen Admin Gruppe des PCs drinnen! sollen die beiden "Unternehmens weit" oder nur auf ihrem PC Administrative Rechte haben. wenn Letzteres, dann sollte ein zweites Konto lokal in die Admingruppe. -

Vorgehensweise DC Migration - ich habe bereits zufällig den neuen DC bereits promotet!

Squire antwortete auf ein Thema von kaineanung in: Active Directory Forum

wenn das Übertragen einer der Rollen schief geht bleibt die einfach auf dem alten DC - nix passiert - Fehler beheben und noch mal verschieben GC = Global Catalog Thema Angst - deshalb Sicherung mit Systemstate (mit einem Backupprogramm Deiner Wahl oder mit Windows backup) -

Vorgehensweise DC Migration - ich habe bereits zufällig den neuen DC bereits promotet!

Squire antwortete auf ein Thema von kaineanung in: Active Directory Forum

mal ne blöde Frage ... warum das ganze Gezuppe? Für die Übertragung der FSMO Rollen ist das alles absolut nicht notwendig. Das geht im laufenden Betrieb ohne dass irgendwas heruntergefahren werden muss. Haben wir schon oft in unseren Domänen gemacht. Wichtig ist einzig eine vernünftige Sicherung des Systemstates (dafür reicht Windows Backup) ... FSMO Rollen per Powershell auf den neuen DC holen ... wenn alles durch ist - kannst Du noch mal eine Sicherheits-Kaffeetasse trinken und dann die Replikation prüfen. Wenn der 16er schon DC ist kannst Du jederzeit auch den GC dafür aktivieren ... Wenn die Eventlogs sauber sind ... mit dcpromo den alten 2k3 demoten - DNS bereinigen und fertig. Aber Du hast recht, man kann aus allem ein halbjähriges Projekt machen ... -

17 heißt bedingt geschäftsfähig ... ab 18 kannst Du tun und lassen was du willst und dir leisten kannst. Vorher ... Pech!

-

um es abzukürzen - solange Du den Internetzugang Deiner Eltern verwendest kannst Du machen was Du willst - sie sitzen am längeren Hebel. Du kannst ein eigenes Netz machen, aber das hilft Dir nicht. Finde dich damit ab Zitat aus der letztjährigen Dr. Who Silvester Folge: Wifi down, Mobile down, TV streaming down - Mother: We have to do a conversation. Kids: A WHAT?

-

nun, wenn Deine Eltern Deine Geräte in der Fritzbox gesperrt haben, dann hat das wahrscheinlich einen Grund. Ich würde vorschlagen, Du redest mit ihnen!

-

Ransomware - Server verschlüsselt

Squire antwortete auf ein Thema von Squire in: Windows Forum — Security

@zahni: Yep - schon auf der ersten Seite -

Ordner lässt sich nicht löschen - weder als System noch Dom Admin

Squire antwortete auf ein Thema von dataKEKS in: Windows Server Forum

Ich hatte so was ähnliches zu Windows 2008r2 Zeiten. Ich hab dann ein kleines Tool gefunden, nannte sich unlocker.exe Der Ordner hatte sich auch über Zeiten nicht löschen lassen, damit ging es dann. Ordner damit ausgewählt und anschließend ließ er sich löschen Das hier war das... http://www.emptyloop.com/unlocker/ gerade gemerkt, dass die Download Links ins Leere laufen .. gibt es aber noch bei Computer Bild oder Chip zum herunterladen https://www.computerbild.de/download/Unlocker-6399684.html -

DHCP Server: Reservierung lässt sich nicht löschen

Squire antwortete auf ein Thema von Sebastian R in: Windows Server Forum

wie ist denn die Lease Dauer auf den beiden DHCPs eingestellt? -

Frage zu einer Internetverbindung, ob es feste eigene IP ist oder nicht

Squire antwortete auf ein Thema von Dirk-HH-83 in: Windows Forum — LAN & WAN

@zahni: Öffentliche IP sind bei Vodafone durchaus üblich. Auf dem Firmenhandy mit T-Mobile wird genattet @Dirk-HH-83: Verwende halt einen DynDNS Anbieter. Dann kannst Du auf den Namen gehen -

Ransomware - Server verschlüsselt

Squire antwortete auf ein Thema von Squire in: Windows Forum — Security

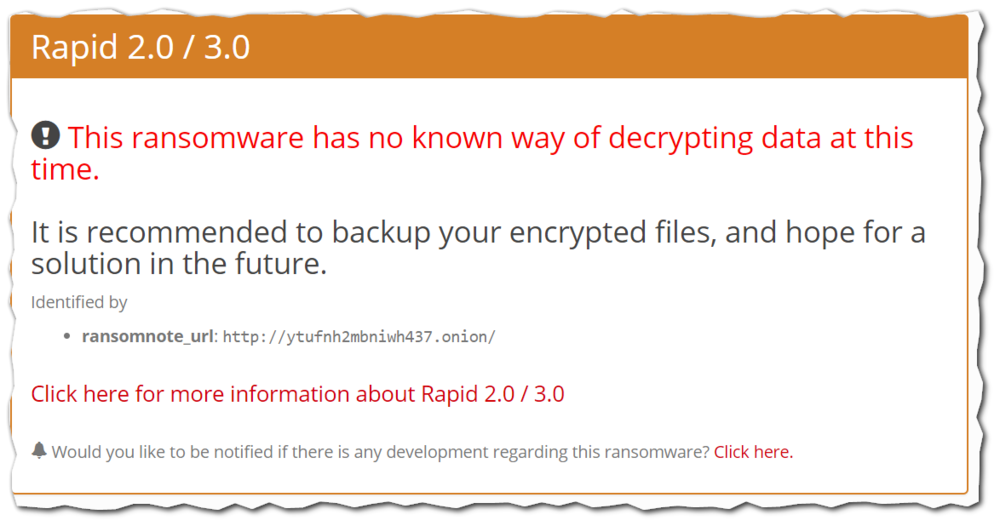

@speer: RDP war von extern nicht offen - Angriffsvektor habe ich oben beschrieben. Da gibt es nix zu rütteln. Die Eventlog Einträge (IP, Name und Zeit sprechen eine deutliche Sprache). Die Frage nach Office und Macros stellt sich nicht, da das Unternehmen nicht mit MS Office arbeitet. Außerdem war ist zur Zeit noch Betriebsruhe ... da war niemand der klicken konnte! @mcse2020: Es ist definitiv RAPID V2/V3 - das haben mehrere Tools auch so zurückgemeldet. Mehrere unverfängliche Dateien wurden zusammen mit dem Kunden durch die gängigen Analysetools geprüft. Und Rapid V2/V3 ist zur Zeit nicht decryptierbar. @MurdocX: Der Kunde braucht alles frisch ... vorhandene Soft und Hardware sind für die Tonne. Dell PowerEdge Server (Tower) mit entsprechenden HDDS, Speicher und Servicelevel, Win 2019 + Cals, Virenschutz, Email Archivierungssoftware, Backup, Hardware Firewall. Dienstleistung für Installation, Übernahme ERP etc. extra. War erstmal eine grobe Überschlagskalkulation. Supportlaufzeiten der Software und Hardware auf 3 bzw. 5 Jahre ... Rechnet man das auf 5 Jahre sind die Kosten bei überschaubaren 2000€ pro Jahr. Das sollte einem seine Unternehmenssicherheit wert sein. -

Ransomware - Server verschlüsselt

Squire antwortete auf ein Thema von Squire in: Windows Forum — Security

Hallo zusammen, kurzes Fazit der Geschichte: Es war ein direkter Hackerangriff aus dem russischen Raum. Im Eventlog wurden russische IPs und russische Rechnernamen (in kyrillischer Schrift) bei RDP Verbindungen protokolliert. (Trojaner, Viren oder sonstiges waren nicht im Spiel) Der mutmaßliche Angriffsvektor ist folgender: Auf der Fritzbox waren eingehend Ports für POP3/IMAP geöffnet. Dahinter lag der steinalte HMailserver von 2013 mit allen seitdem offenen Lücken (OpenSSL Bibliothek von 2013, inkl Heartbleed Bug, SSL3, TLS1, etc...). Der HMail lief dann auch noch als LocalSystem ... perfekt für den/die Hacker. Die waren dann über mehrere Tage zugange. Am 26.12. wurden alle Schattenkopien und bak-Files auf dem System gelöscht und die Ransomware Rapid V2/V3 aktiviert. Glücklicherweise war/ist die Kiste nicht sonderlich schnell (Raid ohne Batteriecache), so dass nicht alles verschlüsselt wurde. Die manuell gestartete Randsomware war anscheinend nur im Speicher aktiv und wurde durch einen Serverreboot durch den Kunden (bevor ich kontaktiert wurde) unterbrochen ... Glück im Unglück die SQL DB ist unbeschädigt und das ERP funktioniert. @Dr.Melzer: Der Kunde hat doch russische Bekannte und versucht jetzt über Chat auf russisch zu verhandeln - mal sehen was rauskommt. Ich werde jetzt ein Konzept und Angebot für ein neues System unterbreiten - ob das umgesetzt wird ist allerdings fraglich (Hardware, Software und Lizenzen dürfte bei unter 10 T€ liegen ... da kam schon die Ansage ... wir sind ein kleines Unternehmen, das ist aber sehr viel Geld für uns ... naja ... ich sag mal so ... Da hat jemand den Schuß nicht gehört) ... Fazit: Nicht gewartete und alte Software können zu katastrophalen Auswirkungen führen. Die eigentlichen Kosten des Vorfalls werden sich erst in der nächsten Zeit zeigen ... -

Ransomware - Server verschlüsselt

Squire antwortete auf ein Thema von Squire in: Windows Forum — Security

@XP-Fan: nope ... Fritzbox mit aktivierten myFritz -

Ransomware - Server verschlüsselt

Squire antwortete auf ein Thema von Squire in: Windows Forum — Security

Danke für den Tipp - leider kenn ich da niemand ... Polen, Tschechen wäre kein Problem - chinesisch könnte meine Frau abdecken ... Der Kunde will heut checken, ob er so erstmal notdürftig arbeiten kann ... ich werde am Wochenende ein Konzept zusammen stellen und ein Angebot machen. Ich bring den Server heute zurück ... Schadsoftware habe ich keine mehr gefunden. Schattenkopien hatte der Hacker übrigens gelöscht. Das war dann leider auch keine Möglichkeit zurück an die Ursprungsdateien zu kommen. Komplett verschlüsselt ist die Kiste aber zum Glück auch nicht. Die ERP Datenbank hat es nicht erwischt und einen großen Teil der Verzeichnisse ebenso ... Der Kunde hat anscheinend Glück im Unglück, dass seine 7 Jahre alte Hardware mit Raid1 und ohne Batteriecache schlicht gemütlich bei der Verschlüsselung vorging ... ... und ja - eine reiner Routerfirewall halte ich persönlich auch nicht für ausreichend. Ich hab zwar auch zu Hause eine Fritzbox und im Fritzbox Netz sind SmartTV, Mobiles, SmartHome Geräte ... und dann kommt dahinter die richtige Firewall mit meinem internen Netz und ESX sowie VMs ... @DocData: ich hab in der Firma schon Phishing/Trojaner Attacken in den Fingern gehabt, da ist erst bei genauer Betrachtung der Mailheaders aufgefallen, dass da was im Busch ist. Ein normaler User hätte wohl geklickt. (War ne Antwort auf eine Projektemail, mit korrekter Ansprache, keine Rechtschreibfehler und Bezugnahme auf eine frühere Email) ... die Jungs lernen dazu! Es geht schließlich ums Geld Ich kann ausschließen, dass da was über Macros in MS Office Dateien reingekommen ist - die arbeiten nämlich nicht mit MS Office sondern mit openOffice. Meines Erachtens war der Einfallvektor alte nicht mehr gepflegte Software WHS2011 ist seit 2016 EOL, wer weiß was es da für Hacks dafür gibt. @SandyB: Wir haben 2019 firmenintern Phishingtests gemacht - es ist erschreckend, wie viele einfach auf Links klicken! Wir hatten zwei Stufen ... erst Klicken und dann noch Credentials ... die Prozentzahlen waren ähnlich .... knapp 35% haben die Link geklickt und gut die Hälfte haben dann noch ihre Zugangsdaten eingegeben. Jeder der glaubt, dass es in seinem Unternehmen anders läuft, möge einfach mal solche Tests durchführen und sich vor der Auswertung gut hinsetzten. Hier greift einfach der Spruch vom "Glashaus" - aber nicht wundern, wenn dann die Scheiben kaputt sind. -

Ransomware - Server verschlüsselt

Squire antwortete auf ein Thema von Squire in: Windows Forum — Security

Nur kurz, weil vom Mobile aus... Im Eventlog wurden Rdp Verbindungen mit externen IPs protokolliert. Nslookup liefert einen Server bei einem russischen Hoster... Also ziemlich eindeutig. Natürlich gibt es spezielle Forensik Firmen, das ist aber Kundensache, ob er welche beauftragt. Darauf hingewiesen ist er, auch dass ggf. einen Datenabfluss hat, der nach der DSGVO zu melden ist. Aber auch das ist nicht meine Sache und Aufgabe. Ich bin nicht der Admin oder Verantwortliche -

Ransomware - Server verschlüsselt

Squire antwortete auf ein Thema von Squire in: Windows Forum — Security

@daabm Portscan hab ich heute Nachmittag gemacht - RDP war nicht offen von außen. Allerdings kam die Maleware anscheinend zielgerichtet. Es gibt Log Einträge die zu Servern russischer Betreiber/Hoster gehören. Ich bin Deiner Meinung Spott und Häme haben hier nichts verloren - letztlich kann es jedes Unternehmen treffen. Du kannst alles noch so sicher gestalten und es kann trotzdem was passieren. Einzig - man kann den Schaden minimieren - hast Du ein Unternehmen und kommunizierst Du mit anderen per Mail oder musst auf Grund Deines Unternehmens Daten austauschen bist Du einfach gefährdet. Bei den meisten KMUs läuft IT als notwendiges Übel oder ist eben wie "Gas, Wasser, Schei..." die IT ist halt da und wird als selbstverständlich angesehen und es läuft ja seit Jahren ... wie hier bei diesem Betrieb ... wobei der vorherige Dienstleister Murks auf der ganzen Linie geleistet hat! Er hat grob fahrlässig gehandelt, als er das System dem Kunden empfohlen, verkauft und eingerichtet hat ... ich für meinen Teil kann sagen, entweder der Kunde geht beim vorgeschlagenen Konzept mit, oder ich lehne den Auftrag ab. @martins Thema Mitleid - Mitleid hat bei der Thematik nix zu suchen. Das ist ein Auftrag, der Verantwortung mit sich bringt. Der vorherige Dienstleister hatte bei Konzeption und Umsetzung gröbste Fehler gemacht (Hauptsache billig und geht irgendwie) und einfach schlecht beraten. Das hilft aber nicht weiter, denn letztlich hängen auch bei KMUs Arbeitsplätze davon ab. Was die Beweissicherung angeht - ich hab von den Volumes 1:1 Kopien gemacht (waren 2x Raid1). Allerdings interessiert sich die lokale Polizei herzlich wenig um die Sache. Die haben mehr oder weniger abgewunken und gesagt, dass man da eh wenig rausbekommt, und wenn die Spur ins Ausland führt ist es eh Essig. Hier in diesem Fall wird das wohl so sein ... versuch mal von einem russischen Hoster IP Adressen zurück zu verfolgen lassen. Zum Thema zurück ... Ich lasse im Moment das System durchscannen - es scheint kein aktiver Trojaner etc. drauf zu sein - Registry und die diversen Autorun Schlüssel sind sauber. Anscheinend kam der Hacker irgendwie per RDP auf den Server, hat den Rapid am 26.12. gestartet und verschlüsseln lassen. Es gibt übrigens kein AD, sondern nur eine Workgroup. Keine leeren Passwörter. Kleiner Tipp am Rande ... Für alle Aktionen an einem potentiell verseuchten System ist ein Medium mit Schreibschutz von unschätzbaren Vorteil. USB Sticks mit Schreibschutz sind hier allerdings rar gesät. Ich habe aber eine nette, einfach und kostengünstige Methode gefunden. Es gibt kleine USB SD Card Reader - die SD Cards haben einen physikalischen Schreibschutzschieber ... sprich ich hab meine Tools auf eine SD Card gepackt, Schreibschutz der Karte aktiviert und dann über den USB Reader verbunden (geht auch im abgesicherten Modus). Damit kann ich ausschließen, dass ich mir auf meinem System was einfange ... -

Ransomware - Server verschlüsselt

Squire antwortete auf ein Thema von Squire in: Windows Forum — Security

@DocData Du kennst weder den Kunden, noch sein Geschäft. Du weißt nicht, was auf dem Server an Daten noch nicht verschlüsselt ist ... wie willst Du dann wissen, ob der Kunde am 7.1. nicht im Notbetrieb arbeiten kann? ich würd mal sagen, Du lehnst Dich zu weit aus dem Fenster und fällst dabei raus! Sprich, wenn Du nix zur Sache dienliches beibringen kannst, sei einfach still und lese meinetwegen einfach mit und murmel in den Monitor! nebenbei - ich denke, dass es für den einen oder anderen ganz interessant sein kann hier mit zu lesen ... -

Ransomware - Server verschlüsselt

Squire antwortete auf ein Thema von Squire in: Windows Forum — Security

hilft nicht bei Rapid -

Ransomware - Server verschlüsselt

Squire antwortete auf ein Thema von Squire in: Windows Forum — Security

das muss der Kunde entscheiden, ob er zahlt oder nicht. Ich bin in diesem Fall externer Dienstleister und hab den Kunden vorher auch nicht betreut ... Ich war am 31.12. zum ersten mal bei ihm ... so wie es ausschaut, hört er auf die Polizei und will nicht zahlen ... Anscheinend wurde er gehackt. Ich hab im Eventlog wurden RDP Verbindungen von externen IPs gelogged. Laut Kunde ist RDP nach außen aber nicht offen ... -

Ransomware - Server verschlüsselt

Squire antwortete auf ein Thema von Squire in: Windows Forum — Security

No More Ransomware kannte ich schon ... zumindest scheint die SQL DB nicht verschlüsselt zu sein ... normales MDF File. Was mich jetzt ein wenig wundert ist, dass ich keinen aktiven Trojaner etc. finde ... nix in den Autorun Schlüsseln etc ... Kann das sein, dass die sich nach erfolgreichen Verschlüsseln selbst wieder rauskicken? Vielleicht ist noch was mit einem SystemRestore Point was zu holen ... ich hatte vorhin den Kunden schon mal telefonisch informiert, dass es dunkel ausschaut ... Für mich heißt das dann wohl am Wochenende ein hübsches Angebot für Server, Software, Backup, AV und Lizenzen zu machen ... das gibt es nicht für 3.50€