Alle Aktivitäten

Dieser Verlauf aktualisiert sich automatisch

- Letzte Stunde

-

Threeman folgt jetzt dem Inhalt: S2D - Kein Platz für Volume

-

Moin @HeizungAuf5, Fürs bereinigen des Storage Pools gibt es schon passende scripts, schau mal hier: https://www.dell.com/support/kbdoc/en-us/000212092/cleaning-s2d-disks-and-destruction-of-old-storage-spaces-direct Beste Grüße Marc

- Heute

-

tesso folgt jetzt dem Inhalt: Exchange Online - Gemeinsamer Kalender Änderungen anzeigen

-

Exchange Online - Gemeinsamer Kalender Änderungen anzeigen

tesso antwortete auf ein Thema von firebb in: MS Exchange Forum

Das passt. Ist doch nur eine Zeile Powershell. -

Kerberos Armoring, Fehler bei Domain-Trust

mzahneissen antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Danke. Den Beitrag kenne ich und verstehe es so, dass für bestimmte Funktionen Credential Guard (hier, damit die DCs erkennen, von welchem Gerät sich ein User anmeldet) Kerberos Armoring benötigt wird. Aber dass es auch umgekehrt notwendig ist - also dass für Armoring Voraussetzung Credential Guard ist - lese ich nicht in dem Artikel. Auch werden hier nur die Einstellungen "Supported" und nicht "Required" für Armoring beschrieben. "Supported" funktioniert problemlos, nur bei "Required" gibt es Probleme. Credential Guard haben wir nicht im Einsatz, jedoch eine funktionierende und korrekte PKI für alle Entitäten im AD. -

Stibo folgt jetzt dem Inhalt: Entra ID: Directory sync errors

-

Hallo zusammen, ich habe zu diesem Thema eine Frage bzw. ein Problem. Wir sind derzeit hybrid unterwegs, d.h. das führende System ist das on-prem Active Directory, das mit Entra ID synchronisiert wird - so weit, so gut. Nun ist es so, dass ich lokal einen User mit einer Mailbox angelegt habe (New-Remotemailbox auf dem lokalen Exchange, der noch als Verwaltungskonsole dient); es hat auch alles funktioniert, ich habe keine Fehlermeldungen erhalten. Sobald der Sync aber beginnt, sieht man kurze Zeit später im Admincenter unter den Directory sync errors folgende Meldung: Dann dazu die "Sync time", "Source anchor" und die "Proxy Addresses". Lösche ich den User samt Mailbox und synchronisiere neu, erhalte ich aber die Meldung, dass es keinen solchen Wert gibt: Get-EXORecipient schnittstellenpartner@firma.de Get-EXORecipient : Error while querying REST service. HttpStatusCode=404 ErrorMessage={"error":{"code":"NotFound","message":"Error executing request. The operation couldn't be performed because object 'schnittstellenpartner@firma.de' couldn't be found on 'BE1P281A09DC007.DEUP281A009.PROD.OUTLOOK.COM' Ich bin überfragt, woran das liegen könnte. Hat jemand eine Idee oder einen Denkanstoß, was ich hier unternehmen könnte? Danke vorab!

-

Kerberos Armoring, Fehler bei Domain-Trust

zahni antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Wenn ich das korrekt verstehe, ist die Funktion von validen Zertifikaten und Credential Guard abhängig.. Und Credential Guard braucht bestimmte Hardware- oder Hypervisor-Funktionen: https://learn.microsoft.com/en-us/windows/security/identity-protection/credential-guard/additional-mitigations -

Kerberos Armoring, Fehler bei Domain-Trust

mzahneissen antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Zwischen den einzelnen Sites und Domänen gibt es Firewalls. Hier sind jedoch alle notwendigen Ports - inkl. UDP/88 - freigeschaltet. In der eigens aufgesetzten Testumgebung waren alle Systeme ohne Firewall verbunden, auch die lokalen FWs waren deaktiviert. -

Exchange Online - Gemeinsamer Kalender Änderungen anzeigen

firebb antwortete auf ein Thema von firebb in: MS Exchange Forum

Hallo, ich bin mir nicht ganz sicher, ob das für meine Konfiguration passend ist, denn in meinem Fall handelt es sich um kein Ressourcenpostfach sondern um ein "normales" Mailbox Postfach, welches eine Plan 1 Lizenz besitzt und dessen Standardkalender von anderen Benutzern verwendet werden soll. LG firebb -

zahni folgt jetzt dem Inhalt: Kerberos Armoring, Fehler bei Domain-Trust

-

Kerberos Armoring, Fehler bei Domain-Trust

zahni antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Firewalls habt Ihr nicht dazwischen? Man übersieht gern mal, dass Kerberos Port 88 UDP benötigt. -

Nobbyaushb folgt jetzt dem Inhalt: Exchange Online - Gemeinsamer Kalender Änderungen anzeigen

-

Exchange Online - Gemeinsamer Kalender Änderungen anzeigen

Nobbyaushb antwortete auf ein Thema von firebb in: MS Exchange Forum

Moin, guckst du hier https://community.spiceworks.com/t/how-can-i-see-the-creator-of-an-event-in-shared-calendar-of-outlook-365/765095 -

Anmeldeprobleme - Benutzername / Passwort falsch

stevenki antwortete auf ein Thema von stevenki in: Active Directory Forum

nur eine kurze Rückmeldung - Die Probleme wurden immer umfangreicher und undurchsichtiger ... keine Anmeldung am Client möglich, teilweise kein Zugriff auf Shares (von Client / Server A kein Zugriff, von B wiederrum kein Problem mit gleichen User usw). Auch unser Gast-Cluster (Fileserver) hatte immer wieder Probleme, teilweise am Node ebenso Benutzername / Kennwort falsch usw. Für weiteres Probieren war einfach keine "Zeit" mehr, die Probleme in unserer Produktiv Umgebung wurden ernst. Auch war die AD-Replikation IMMER nach einen Neustart der 2025er DCs kaputt, "RPC Server nicht gefunden" usw... musste manuell angestossen werden und dann lief es wieder bis zum Neustart Wir haben uns dann entschlossen die Domain Controller zu entfernen und neue Domain Controller mit 2022 zu installieren, seit dem sind wir Problemfrei -

firebb folgt jetzt dem Inhalt: Exchange Online - Gemeinsamer Kalender Änderungen anzeigen

-

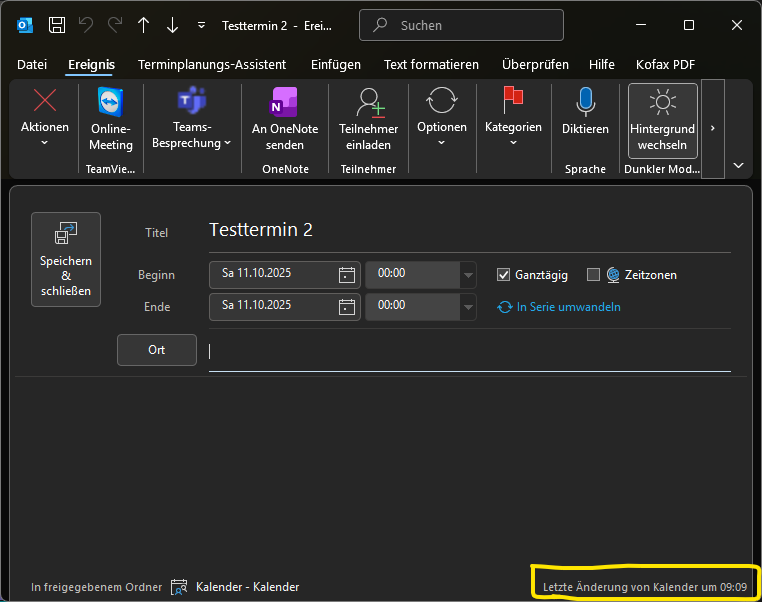

Exchange Online - Gemeinsamer Kalender Änderungen anzeigen

firebb hat einem Thema erstellt in: MS Exchange Forum

Hallo, wir haben einen Kunden welcher von Exchange 2019 auf Exchange Online migriert hat. Unter Exchange 2019 hatte der Kunde ein eigenes Postfach mit einem Freigegebenen Kalender. Dieser wurde von mehreren Mitarbeitern verwendet um die Termine zu koordinieren. Hier konnte man beim Öffnen der Kalendereinträge sehen, welcher Benutzer bzw. welche E-Mail Adresse, den Termin erstellt hat. Bei Exchange Online wurde der Kalender auch wieder in ein eigenes Postfach migriert und an die entsprechenden Mitarbeiter freigegeben. Soweit funktioniert auch alles bis auf die Anzeige der Benutzer in den Kalendereinträgen. Der Kunde möchte nun, dass wir die Einstellung wieder gleich anpassen, dass die Mitarbeiter sehen können, wer den Termin erstellt hat. Ich habe nun schon probiert das Postfach an die Mitarbeiter per Vollzugriff freizugeben. Der Kalender bzw. das Postfach wird auch angezeigt und es wird in meinen Testterminen auch die Letzte Änderung rechts unten im Fenster angezeigt, aber hier wird, egal welcher Benutzer den Termin erstellt, immer nur der Benutzer des Kalender Postfachs angezeigt. Könnt Ihr mir weiterhelfen und sagen was ich einstellen muss, damit in den Einträgen der jeweilige Ersteller angezeigt wird? Danke und Liebe Grüße firebb -

Ha! Dafür musst du Samstag arbeiten. 😅

-

Ich schon. 😆 ist ja frei!

-

Den hatte ich überhaupt nicht auf dem Schirm.

-

31. Okt 2025 Reformationstag ist Feiertag für mehrere Bundesländer. https://www.schulferien.org/Kalender_mit_Ferien/

-

Was für ein Feiertag soll sein?

-

Moin an Board, so starten wir dann in den Tag - ich koche Kaffee Bergfest!? Allen einen angenehmen Mittwoch, bleibt gesund! Hier derzeit bedeckt bei 8°C, bleibt den ganzen Tag bedeckt bis etwa 14°C Fragezeichen, da der Freitag ja ein Feiertag ist, nicht nur Halloween 🎃

- Gestern

-

Suche Template für Proxy Script oder alternative Möglichkeit?

GTRDRIVER antwortete auf ein Thema von GTRDRIVER in: Windows Server Forum

Hallo zusammen Ich bin da relativ pragmatisch - das was funktioniert wird genommen proxy.pac deshalb weil ich dort Ausnahmen definieren kann function FindProxyForURL(url, host) { if (isPlainHostName(host)) return "DIRECT"; else if (shExpMatch(host, "*mobile*")) return "PROXY 192.168.1.1:3128"; else return "DIRECT"; } Also - alles was nicht "mobile" im domain namen hat geht ohne proxy direkt online und alle mit "mobile" im Domain Namen geht über den proxy.. @testperson - wenn ich dich richtig verstehe dann würdest du es per Startup Script in die Reg des Users schreiben - richtig ? -

Lian folgt jetzt dem Inhalt: Suche Template für Proxy Script oder alternative Möglichkeit?

-

Suche Template für Proxy Script oder alternative Möglichkeit?

Lian antwortete auf ein Thema von GTRDRIVER in: Windows Server Forum

Hi, ist das Thema nicht etwas aus der Mode gekommen? Ich würde hinterfragen, ob es eine proxy.pac oder ein Client-Script sein muss - oder ob es einen moderneren Ansatz gibt. VG -

Suche Template für Proxy Script oder alternative Möglichkeit?

testperson antwortete auf ein Thema von GTRDRIVER in: Windows Server Forum

Hi, schreib es dann doch per Scrip. o.ä. in die Registry. Gruß Jan -

Kerberos Armoring, Fehler bei Domain-Trust

cj_berlin antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Ich bin gespannt, ob jemand Ideen hat. Ich bin am Freitag wieder im Lande und kann mir das anschauen, ich habe mindestens ein Labor, wo das funktioniert. (Disclaimer: Funktionierte im Sommer). Es ist in dieser unseren Zeit nicht auszuschließen, dass einer der letzten Patchdays das kaputt gemacht hat, selbst wenn's im Sommer noch funktioniert hat. -

Suche Template für Proxy Script oder alternative Möglichkeit?

GTRDRIVER antwortete auf ein Thema von GTRDRIVER in: Windows Server Forum

Servus Die beiden WTS hängen nicht an einem Domändencontroller sondern laufen "stand allone" - ohne Domäne ... Geht das dann auch ? -

Suche Template für Proxy Script oder alternative Möglichkeit?

cj_berlin antwortete auf ein Thema von GTRDRIVER in: Windows Server Forum

Solange das File per HTTP abrufbar ist, kann man den Pfad dazu auch per GPO verteilen. IE Proxy Settings. -

Suche Template für Proxy Script oder alternative Möglichkeit?

GTRDRIVER antwortete auf ein Thema von GTRDRIVER in: Windows Server Forum

Hallo soweit schon mal so gut - ich habe noch ein paar quellen gefunden wie das proxy.pac file aussehen kann und mir das was zusammengebaut. Das klappt auch soweit ganz wunderbar ! Ich möchte das File aber nicht per DHCP ausrollen sondern irgendwie anders .. Ich suche daher nach einer Möglichkeit das per gpedit oder regedit pro server für alle TS User fest zu vergeben -also dass alle eingeloggten User automatisch das entsprechende Skript zugewiesen bekommen. CU GTR -

Kerberos Armoring, Fehler bei Domain-Trust

mzahneissen antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Hallo cj_berlin, ja, sowohl die Kerberos-Client als auch die KDC-Policy sind konfiguriert. Wenn die KDC-Policy auf Supported steht, werden auch Tickets mit der FAST-Option ausgestellt (KLIST). Clients sind alle Win11 oder Server 2019/2022. Ich hatte auch testweise nach der Aktivierung 2xKRBTGT-Resets durchgeführt (in der Testumgebung), ohne Auswirkung auf den Armoring-Fehler.