-

Gesamte Inhalte

42.041 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von NorbertFe

-

Exchange Hybrid und Azure-VPN

NorbertFe antwortete auf ein Thema von zahni in: Windows Forum — Security

Wo steht das? -

Multicastnamensauflösung deaktivieren

NorbertFe antwortete auf ein Thema von fuuussiiidiel in: Active Directory Forum

Gibts für den Mist nicht mal ne Policy? Unglaublich, dass die sowas implementieren, ohne ans zentral Abschalten der Funktion per GPO (oder meinetwegen auch Intune) denken. -

Internetoptionen für TLS Einstellungen werden ständig zurückgestellt.

NorbertFe antwortete auf ein Thema von bavarianguy in: Windows Forum — Allgemein

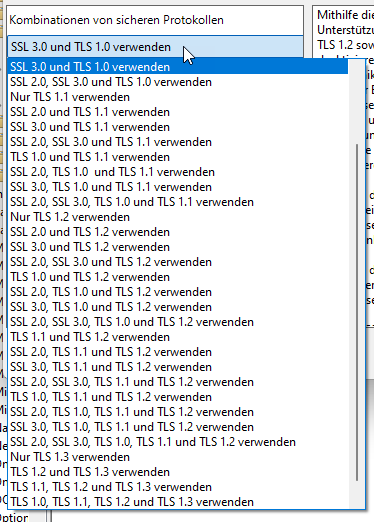

https://gpsearch.azurewebsites.net/Default.aspx?PolicyID=380 Das wäre per Policy aber dann wären vermutlich die anderen jeweils deaktiviert. Insofern vermute ich dann entweder einen Regimport oder Registry GPP. Insofern ist doch egal, wenn du TLS 1.2 und TLS 1.3 aktivierst und erzwingst. Dann gilt deine Policy und der Rest "sollte" nicht mehr relevant sein. Finden sollte man es natürlich trotzdem Bye Norbert -

Internetoptionen für TLS Einstellungen werden ständig zurückgestellt.

NorbertFe antwortete auf ein Thema von bavarianguy in: Windows Forum — Allgemein

Im Zweifel Procmon anwerfen und suchen. Alternativ eine Policy erstellen die die gewünschten Settings beinhaltet und die dann per "Erzwungen" mal schauen obs hilft. -

Multicastnamensauflösung deaktivieren

NorbertFe antwortete auf ein Thema von fuuussiiidiel in: Active Directory Forum

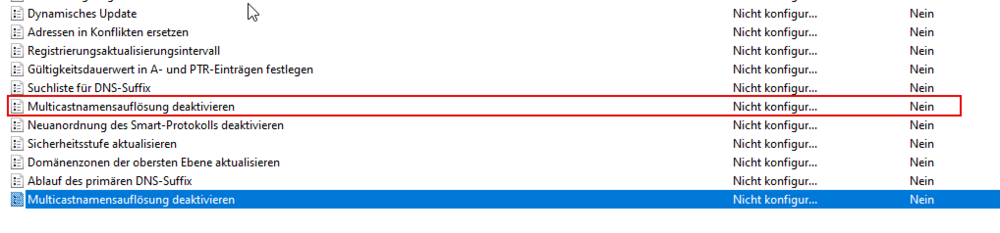

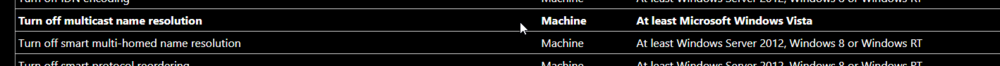

Es gibt auf deutsch zwei gleichlautende Richtlinien dazu. Das blöde ist, dass nur eine davon die richtige ist aber beide gleich heißen. Auf englisch wird das deutlicher: -

Macht nix. ;)

-

Fehlerhafter "Out-of-date on-prem Servers" Report

NorbertFe antwortete auf ein Thema von PSP in: MS Exchange Forum

Dann interpretierst du das only includes all of the past detected persistently vulnerable versions for the server(s) anders als ich. -

Naja mir fallen für Exchange diverse technische Features ein, die MS selbst in der Cloud anbietet, aber nicht on-Prem. Das sind dann zwar keine Features, welche die User interessieren, aber darum gings ja nicht. ;)

-

Naja, kommt halt immer auf die restliche Umgebung und Anforderungen an, die man hat und was man für Wünsche an ExO stellt. Wenn der Dienstleister es vorschlägt, sollte er auch das ja begründen können. Welche Vorteile (abgesehen von Userbasierter Lizenzierung) gibt es denn in eurem Szenario? Am Ende ist aber meine Erfahrung, dass es nicht um technische Vor-/Nachteile geht, sondern um "machen eh alle".

-

Hab ich bisher noch nicht auf dem Tisch gehabt, aber wohin migrieren, solange es keine Nachfolgeversion von 2019 gibt. Da muss der Ärger mit ExO schon extrem sein. Vor allem find ich es schlimm, dass es in ExO ja durchaus auch sinnvolle und gute Features gibt, die dann nicht mehr oder nur halbherzig rückportiert werden (ich sag mal Modern Auth).

-

Fehlerhafter "Out-of-date on-prem Servers" Report

NorbertFe antwortete auf ein Thema von PSP in: MS Exchange Forum

Du hast auch bis Ende gelesen? In PowerShell, the Get-OnPremServerReportInfo output only includes all of the past detected persistently vulnerable versions for the server(s). It will not include records for the server versions that are currently not considered persistently vulnerable. -

Firmenwebseite kann nicht mehr aufgerufen werden, ping aber i.O.

NorbertFe antwortete auf ein Thema von ag1 in: Windows Server Forum

Ja eben. Kann ich mir ja nur vorstellen, dass ein "vorzeitiges Zeigen" für Firmenzugriffe verhindert werden sollte. -

Firmenwebseite kann nicht mehr aufgerufen werden, ping aber i.O.

NorbertFe antwortete auf ein Thema von ag1 in: Windows Server Forum

Wieso blockt man denn auf seiner eigenen Webseite die eigene Firma? Find ich ja strange :) -

Das is auch wieder so ein tolles Beispiel von MS, wie man ein "neues" Feature groß rausbringt (ECC Zertifikate), aber am Ende die Dokumentation offen lässt, wie man denn den CSR generiert und dann auch noch feststellt (auf Rückfrage meinerseits), dass man die Exchange Edge Role beim Feature übersehen/vergessen hat. https://techcommunity.microsoft.com/t5/exchange-team-blog/released-april-2024-exchange-server-hotfix-updates/bc-p/4122258/highlight/true#M38830 Ersteres Problem hätte ich notfalls ja noch außerhalb von Exchange lösen können, aber so... :/ Maaaahaaaaaannnnn! Bye Norbert

-

Internetoptionen für TLS Einstellungen werden ständig zurückgestellt.

NorbertFe antwortete auf ein Thema von bavarianguy in: Windows Forum — Allgemein

Weiß ich grad nicht, weils ja doch schon ne Weile her ist. Gabs das noch mit IE8? :) -

Internetoptionen für TLS Einstellungen werden ständig zurückgestellt.

NorbertFe antwortete auf ein Thema von bavarianguy in: Windows Forum — Allgemein

Über welchen Browser redest du denn? Wirklich relevant ist das ja nur noch für den IE, und der ist ja mehr oder weniger tot. Wenns schon eine "ältere" Umgebung ist, könnten es die "Internet Explorer Wartung" sein, die man aber afaik in der GPMC usw. nicht mehr sieht. https://blog.it-koehler.com/Archive/1037 https://learn.microsoft.com/en-us/previous-versions/windows/internet-explorer/ie-it-pro/internet-explorer-11/ie11-deploy-guide/missing-internet-explorer-maintenance-settings-for-ie11 Bye Norbert -

Decomissioning a single not anymore used Exchange Server 2013

NorbertFe antwortete auf ein Thema von rreimche in: MS Exchange Forum

Nein, du sollst die das bei 5 Nutzern abschreiben und hinterher wieder eintragen. Wenn du die Adressen kennst ist das ja schnell erledigt. ;) -

Exchange Kontakte aus Google importieren

NorbertFe antwortete auf ein Thema von mariohude in: MS Exchange Forum

Hmm, kommt man an ein Google Konto noch per Active Sync ran (früher ging das afaik mal). Falls ja, würde ich da mal per Outlook den Export versuchen. Falls das nicht geht, hab ich erstmal keine Idee (außer neu anlegen ;)) -

Exchange Kontakte aus Google importieren

NorbertFe antwortete auf ein Thema von mariohude in: MS Exchange Forum

Also gehts doch nicht "recht" einfach. Im Übrigen hat dein Thema vermutlich wenig bis gar nix mit Exchange zu tun. Mal davon ab, dass wir ja auch noch über ExO reden. Sind denn im OWA mehr Kontakte zu sehen? Kannst du versuchen, in mehreren Gruppen zu synchronisieren? also erstmal immer nur ein Kontakt auf einmal? -

https://learn.microsoft.com/en-us/exchange/architecture/client-access/certificates?view=exchserver-2019#elliptic-curve-cryptography-certificates-support-in-exchange-server Jetzt wär nur noch interessant, wie man einen CSR für ECC Zertifikate erstellt mit der Exchange Powershell.

-

Na toll, ist damit das bisherige ADFS Szenario mit OWA gemeint, oder auch die Modern Auth für Outlook? Was machen die denn da?

-

Decomissioning a single not anymore used Exchange Server 2013

NorbertFe antwortete auf ein Thema von rreimche in: MS Exchange Forum

Sehe ich auch so. Sauber die Postfächer "deaktivieren" und vorher alle mail Attribute exportieren. Danach Exchange 2013 nach Anleitung deinstallieren (zur Not gehts auch per adsiedit). -

Decomissioning a single not anymore used Exchange Server 2013

NorbertFe antwortete auf ein Thema von rreimche in: MS Exchange Forum

Da wir hier im deutschsprachigen Forum unterwegs sind, antworte ich mal auf deutsch. ;) Wie wurden denn vor 1,5 Jahren die Mailboxen migriert? Da wurde dann ja entweder ohne AADC synchronisiert oder ne sehr merkwürdige Methoder verwendet. Bye Norbert -

Ende des Extended Support für Windows 11

NorbertFe antwortete auf ein Thema von Scharping-FVB in: Windows 11 Forum

Bei Windows 10 war das doch auch bei allen anderen Versionen davor auch so. Und auch bei Windows 11 ist es nicht anders. -

Öffentliche Ordner 2013: Diese Ordnergruppe kann nicht geöffnet werden. Exchange ist nicht verfügbar

NorbertFe antwortete auf ein Thema von MReza in: MS Exchange Forum

Versuchs doch erstmal per OWA.