-

Gesamte Inhalte

208 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von tpk

-

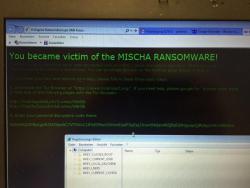

Hallo, eine zweite Fa. mit welcher der Kunde ebenfalls Kontakt hat haben die Infos dazu Online gestellt, allerdings sind sie nicht wie angegeben vor Ort ;) https://www.dotcomsecurity.de/2016/05/11/mischa-ransomware-die-die-noch-keiner-kennt/ LG

-

Hallo Leute, ich wollte euch kurz darüber Informieren das eine neue Ransomware namens "Mischa" im Umlauf ist. Selbst google findet noch nichts dazu, derzeit gibt es dafür KEIN Removal Tool bzw. hat noch keines der bisher getesteten angeschlagen. Ebenso unbekannt ist natürlich ob sich der Virus dann von selbst im Netz verbreitet bzw. was er sonst noch ausser der Verschlüsselung anstellt. Ich stehe bereits mit Kasperky und Trend Micro in Kontakt damit hier so schnell wie möglich abhilfe geboten wird. Vom Text her (siehe auch Screenshot) ist er weitestgehend ident mit Petya (Petya & Mischa, bei James Bond Fans sollte es nun "aha" machen), verschlüsselt allerdings nicht den MBR wie Petya, aber auch hier wird man aufgefordert via Tor & Bitcoin Lösegeld zu bezahlen. Beim betroffenen Kunden ging das Mail mit persöhnlicher Anrede an den Personalleiter und bezog sich im Betreff auf eine ausgeschriebene Stelle -> Bewerbungsunterlagen bitte via Magenta Cloud herunterladen. LG Martin

-

Switch legt das Netzwerk lahm

tpk antwortete auf ein Thema von megabaron66 in: Windows Forum — LAN & WAN

Beim zusammenschalten von HP und Cisco Switchen und aktivierten Spanning Trees muss man höllisch aufpassen. Kann es sein das ihr VLANs verwendet? HP und Cisco haben hier unterschiedliche Methoden implementiert. Falls Spanning Tree ja, auf welchem "level" laufen die? MSTP oder RSTP? -

gemeinsame Nutzung eines Exchange Servers / FQDN maskieren

tpk antwortete auf ein Thema von tpk in: MS Exchange Forum

Das schon, wobei auch das wieder einen Rückschluss zulässt sofern man ein Mail von 2 verschiedenen Absendern vergleicht.. Anders gefragt: Gibt es eine Möglichkeit den Usern der Tochterfirma einen Exch Account zur verfügung zu stellen so das intern aber nicht der "Komfort" von Frei/Gebucht, GAL usw.. verloren geht? -

gemeinsame Nutzung eines Exchange Servers / FQDN maskieren

tpk hat einem Thema erstellt in: MS Exchange Forum

Hallo Leute, mein aktuelles "Problem" beschäftigt mich schon ein paar Tage bzw. eher Nächte. Folgendes Szenario: Hauptfirma A betreibt eine Exchange 2010 Umgebung mit 3 Servern ( 1 x EDGE in DMZ, 1 x nur Postfachserver, und 1 x Postfach, Hub Transport und CAS) Nun soll eine Tochterfirma die selbe Exchange Infrastruktur mitnutzen, allerdings dies nach außen nicht ersichtlich sein. Header Firewall ist bereits aufgedreht so das zumindest diese Infos mal "raus" sind. Was jedoch leider noch Rückschlüsse zulässt ist die Message ID welche ja vom Postfachserver mit 1234566@domain.local erzeugt wird. Fällt jemanden von euch etwas ein wie man dies zur Gänze nach außen maskieren könnte? vielen Dank & lg Martin -

Hallo Leute, aufgrund von Expansion und einer sprachlichen Barriere bin ich auf der Suche nach einem IT Systemhaus in Frankreich, vorzugsweise in Lyon. Ziel wäre es nach unseren Vorgaben dort ein Netz/System aufzustellen und auch vor Ort bzw. telefonisch Support zu leisten. Soweit zum Wunschgedanken ;) Geholfen wäre mir auch wenn jemand eine Empfehlung für ein französisches Systemhaus ausprechen könnte welches aber auch Englisch oder Deutsch als Kommunikationssprache "akzeptiert". Alternativ evtl. auch ein deutsches oder österreichisches Systemhaus welches französischen Support leisten kann. Hab die mir bekannten Systemhäuser mit welchen wir auf die ein oder andere weise zusammenarbeiten schon angefragt aber die haben leider ebenfalls alle aufgrund der Sprache abgewunken. Wäre für jeden Tipp dankbar ;) lg Martin

-

DNS: AD integrierte Zone und zusätzlichen DNS-SRV in der DMZ?

tpk antwortete auf ein Thema von mc02000 in: Windows Forum — Security

Hallo Nils, danke für die Antwort, oft ist es halt so das es wieder genau andersrum erwünscht ist, sprich für die selben/ähnlichen Themen nicht 100 Threads aufzumachen ;) Natürlich kann jemand der sich Zugriff auf diesen Server verschafft, und die DNS Einträge genauer Analysiert evtl. rückschlüsse ziehen welche IP zB der DC oder der DHCP hat, die Frage ist eben ob diese Info ansich einem Angreifer einen solchen "Mehrwert" bietet, oder ob eine solche Person welche es schafft sich Zugriff auf eine der Systeme zu verschaffen dann ohnehin auch an solche Infos kommt (in der DMZ stehen natürlich Server welche div. Dienste/Ports nach außen offen haben). Die ganze Zone wäre nicht erforderlich, aber ich glaube hier kann man nicht separieren oder? Es wäre halt "praktisch", da wir doch einige Zonen intern haben (2 Domains + die externe Domain wo interne Anfragen auf die Inside IP (eben DMZ) umgebogen werden). Wenn es kritisch ist natürlich "händische" Pflege, wenn man sagt nein ist eigentlich "egal" oder ist kein Risiko dann wäre natürlich automatisiert vorzuziehen. lg -

DNS: AD integrierte Zone und zusätzlichen DNS-SRV in der DMZ?

tpk antwortete auf ein Thema von mc02000 in: Windows Forum — Security

Hallo Leute, Thema ist zwar schon ein wenig älter, aber habe mittlerweile einiges an Zeit investiert (google, Boardsuche, MS usw..) aber leider nichts wirklich konkretes gefunden: Wie würdet ihr Sicherheitstechnisch die Zonenübertragung an einen eigenen DNS in der DMZ einstufen? Übertragung natürlich via IPSEC gesichert, aber natürlich steht in der DMZ dann ein DNS der alle IPs bzw. Hostnamen der internen Server/Rechner "kennt". Wie handhabt ihr dies? Alles (bzw. das relevante) doppelt pflegen oder eben Übertragung? lg Martin -

"+" wird Abgeschnitten beim Kopieren von Kontakten aus der GAL

tpk antwortete auf ein Thema von tpk in: Windows Forum — Allgemein

Hätte gehofft das jemand vielleicht weiß ob die Einstellungen "richtig" sein müssen oder obs egal ist weil nur "Dummy" ;) -

"+" wird Abgeschnitten beim Kopieren von Kontakten aus der GAL

tpk antwortete auf ein Thema von tpk in: Windows Forum — Allgemein

Keiner eine Idee? -

Passwortänderung am Client nicht möglich am Server schon

tpk antwortete auf ein Thema von Wolke2k4 in: Windows Forum — Allgemein

ok, daher meine irretierung ;) hab es jetzt auch noch auf einer anderen Testmaschine versucht aber selbes Ergebnis, evlt. hast du gelegenheit dies auch zu prüfen... lg -

WLAN Security mit Netzwerkrichtlinienserver

tpk antwortete auf ein Thema von CoolAce in: Windows Server Forum

Beachten solltest du wenn du das ganze wirklich nur auf User Ebene machst das das Gerät (Notebook zB) dann erst eine WLAN Verbindung aufbauen kann wenn sich der User angemeldet hat. Was aber nicht funktioniert falls dieser noch nie auf diesem Gerät angemeldet und es daher keine cashed Credentials gibt und er somit den DC nicht erreicht. lg -

Verteilung von Zertifikaten unter Server 2008 R2 CA

tpk antwortete auf ein Thema von AFM_Adm in: Windows Server Forum

Bin gerade dabei eine MDM Lösung für uns zu Testen bzw. mehrere in die Auswahl genommen und diese jetzt wirklich Intensiv, nennt sich SOTI, behauptet von sich zumindest der führende Hersteller zu sein ;) aber Certifikat / AD / Exchange / FileSync usw... geht alles damit Kommt aber halt auch immer darauf an für wieviele Geräte du das machen willst/musst, in der Regel müssen die Devices eh von der IT "vorbehandelt" werden, ob da dann noch das Root Cert draufkommt geht meistens in einem ;) -

Passwortänderung am Client nicht möglich am Server schon

tpk antwortete auf ein Thema von Wolke2k4 in: Windows Forum — Allgemein

ich fürcht ich steh am schlauch ;) rsop bringt bei User ohne Admin Rechte keine Ergebnisse der Computerkonfiguration. gpresult ebenfalls nicht, sehe nicht den vorteil? :confused: -

Passwortänderung am Client nicht möglich am Server schon

tpk antwortete auf ein Thema von Wolke2k4 in: Windows Forum — Allgemein

-

Passwortänderung am Client nicht möglich am Server schon

tpk antwortete auf ein Thema von Wolke2k4 in: Windows Forum — Allgemein

ah ok so meintest du das, ja das stimmt natürlich das der User keine Computerdaten generieren darf. Aber ist in meiner Teststellung mit gpresult ebenfalls das selbe, müsste man mit /USER noch den Zieluser als Admin mitgeben nehm ich jetzt mal an -

Passwortänderung am Client nicht möglich am Server schon

tpk antwortete auf ein Thema von Wolke2k4 in: Windows Forum — Allgemein

hm wie meinst du keine Computereinstellungen? Schon klar das Computer vor Benutzer geladen wird (ausser Loopback am TS) aber anzeigen tut er sie ja bei rsop.msc lg Nachtrag: Habs jetzt noch mit gpresult durchgeführt, danke für den Hinweis ist natürlich ein schöner übersichtlicher Bericht, aber sehe insofern keinen Unterschied bei den Werten in der Ausgabe: -

Passwortänderung am Client nicht möglich am Server schon

tpk antwortete auf ein Thema von Wolke2k4 in: Windows Forum — Allgemein

Client hat definitiv Verbindung zum AD und es ist auch der Haken raus bei "Client darf Passwort nicht ändern" ? (Sollte dann zwar normalerweise beim Client "Zugriff verweigert" aufscheinen aber naja... Hatte ein ähnliches Phänomen, gpupdate / force am Client hat es behoben, obwohl der User quasi einen Eid geschworen hat das er den Rechner frisch hochgefahren hat. Evtl. auch mit rsop.msc checken ob auch wirklich die Policy gezogen wird bzw. aus welcher. lg -

"+" wird Abgeschnitten beim Kopieren von Kontakten aus der GAL

tpk hat einem Thema erstellt in: Windows Forum — Allgemein

Hallo Leute, es gibt ja im Outlook Adressbuch (eigentlich egal ob GAL oder nicht) die Möglichkeit bequem via Rechtsklick den Kontakt zu den eigenen hinzuzufügen. Unsere Kontakte sind alle im internationalen Format gepflegt, zB: +43 1234 56789 oder +49 1234 5678 usw... Wählt man die Option "Zu Kontakten hinzufügen" schneidet Outlook allerdings das "+" vor der Nummer ab, damit wird der Kontakt quasi "unbrauchbar". Das Verhalten tritt nur dann auf wenn keine Telefon & Modemoptionen am PC gepflegt sind. Trägt man diese ein wird der Kontakt korrekt mit + eingetragen. Folgende Fragen bzw. Situation ergibt sich nun daraus: - Weiß jemand warum dies so ist? Telefon und Modemoptionen ist ja eigentlich ein "relikt" aus früheren (guten alten :D ) Zeiten. - Hat jemand bereits Erfahrung mit dem Thema? Natürlich kann man via GPO einfach den Registry Eintrag setzen damit ein Eintrag vorhanden ist, die Frage ist muss dieser auch wirklich pro Land "stimmen"? (Sprich pro Land/Niederlassung eigene GPO oder einfach eine globale für alle damit einfach ein Eintrag vorhanden ist) Oder, und das wäre natürlich das Optimum, gibt es eine Möglichkeit dies einfach zur gänze zu deaktivieren, habe google sowie Forensuche bemüht aber leider nichts gefunden. lg Martin -

Welche Vorteile bringt SharePoint 2013 (Foundation) gegenüber SharePoint 2010 (Fou.)?

tpk antwortete auf ein Thema von ChristianZ in: Windows Server Forum

Ist zwar schon eine verspätete Antwort aber falls doch mal jemand über den Thread stolpert: Die Basisversion führt wie richtig erwähnt keine Profilsynchronisation durch, allerdings lässt sich das relativ simpel via Sript und Task einrichten, falls jemand Interesse hat einfach melden ;) lg -

Netzwerkvirenschutz - Entscheidung (Bitte um Feedback)

tpk antwortete auf ein Thema von PowerShellAdmin in: Windows Forum — Security

Um welchen TrendMicro geht es genau? gibt auch ja mehrere Versionen mit unterschiedlichsten Umfang. Habe selbst mehrere Installationen (die größte mit ca. 230 Clients) vom TrendMicro Worry Free Business Security Advanced laufen und bin eigentlich sehr zufrieden. Vorallem bringt gerade der "kleine" wahnsinnig viel mit, du kannst USB Ports sperren/nur lesend schalten, URL/Content Filtering, Hosted E-Mail Security (so das die Spams gar nicht erst bis zu deinem Server kommen), usw... -

Danke für die Rückmeldung... sowas in die Richtung habe ich befürchtet, die Citrix IP wird nicht blockiert?

-

Guten Morgen, in naher Zukunft besteht vermutlich die Anforderung das wir ein Site2Site VPN zwischen unserer Zentrale in Europa und unserer Aussenstelle in China einrichten müssen. Nun weiss ich aber bereits von einem Bekannten welcher sich sehr sehr regelmäßig in China aufhält das auch er die Peer IP alle 6 Monate wechseln muss da in China (europäische) IPs nach einigen Monaten gesperrt werden wenn festgestellt wird das über diese Traffic läuft welcher nicht "einsehbar" ist, eben wie IPSEC VPN. Gibt es hier im Forum evtl. jemanden mit einem ähnlichen Problem oder hat sogar ebenfalls eine Chinesische Außenstelle angebunden? lg

-

Hallo Leute, gesucht wird heute die Eierlegende Wollmilchsau :D Nein im Ernst, wir möchten mit Beginn vom kommenden Jahr anfangen Inventarnummern für unsere IT Güter zu vergeben (Notebook, Drucker, Monitor etc..) das ganze soll dann auch noch einem User zugewiesen werden können. Änderungen an zB der Seriennummer müssen nachvollziehbar sein. Gut wäre es wenn sich das ganze noch in den Sharepoint integrieren lässt (da über SP auch die ganzen Freigabeprozesse laufen wären hier die Daten wie Seriennummer, User, Übergabedatum etc.. schon vorhanden). Angesehen habe ich mir bislang: -DocuSnap (auch mit ihnen telefoniert, es hat zwar geheisen es wird was kommen aber wann... :confused:) - iDOIT: erfüllt auch den passus der "Revisionssicherheit" bei Seriennummer etc.. aber fehlende SP Integration und wirkt auch schon ein wenig altbacken - Spiceworks: kein echtes Änderungsprotokoll (kann bearbeitet werden bzw. läuft nach Zeit X ab und die Einträge verschwinden) und fehlende SP Integration. - EasyInventory - iTop Die Software soll/muss nicht gratis sein, wenn dafür die Anforderungen erfüllt werden :) Evtl hat ja jemand eine Idee? lg

-

"Desktop Virtualisierung und Microsoft" ODER "Engel und Teufel"

tpk antwortete auf ein Thema von Rumak18 in: Virtualisierung

Wirklich Lesenswert, und Gratulation an Brian das so durchzuziehen. Schade das MS vermutlich auch daraus nichts lernt....