Alle Aktivitäten

Dieser Verlauf aktualisiert sich automatisch

- Heute

-

Moin, zu der Scripting-Aufgabe für die Übersicht werfe ich mal mein seit vielen Jahren fertiges Script in den Ring. [Get-HyperVInventory: New Download Source is Here | faq-o-matic.net] https://www.faq-o-matic.net/2020/12/23/get-hypervinventory-new-download-source-is-here/ Gruß, Nils

-

stevenki folgt jetzt dem Inhalt: RemoteAPP SSO

-

Hallo, wir bauen grade unsere neue RDS Struktur auf ... SSO auf den Webaccess funktioniert ohne Probleme (ohne Login im Webaccess, RDP Verbindung ohne Eingabe von Credentials). Was jedoch nicht funktioniert ist die Einbindung in der Systemsteuerung unter RemoteAPPs , dort bekomme ich immer die Meldung "Benutzername und Kennwort falsch" und der Credentials Screen kommt. Dort kann ich mich mit den User Credentials anmelden und die RemoteAPPs werden angezeigt. Aber wie bekomme ich diesen Fehler noch weg? Habe schon einiges gelesen und versucht aber bisher keine Lösung finden können Client Windows 11, Server (Broker, Web, Lizenz) Server 2025

-

SQL-Express 10GB Limit pro Datenbank oder gesamt?

dartzen antwortete auf ein Thema von dartzen in: MS SQL Server Forum

Super, danke für die schnelle Antwort. Da ja nach dem Update die alte Datenbank nicht mehr benötigt bzw. aktiv verwendet wird sollte das in dem Fall nicht so problematisch sein. Es wird, wie ich es verstanden habe, nur während der Migration zusätzliche DBs geben, danach sollte das wieder so laufen wie bisher. -

Kerberos Armoring, Fehler bei Domain-Trust

NorbertFe antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

-

Acronis hat bei 5nine zugeschlagen. Es scheint da jetzt nur noch den "Acronis Cloud Manager" zu geben. Da scheint dann aber wiederum ein "RBAC" mit drin zu sein.

-

v-rtc folgt jetzt dem Inhalt: SQL-Express 10GB Limit pro Datenbank oder gesamt?

-

SQL-Express 10GB Limit pro Datenbank oder gesamt?

cj_berlin antwortete auf ein Thema von dartzen in: MS SQL Server Forum

Moin, es ist pro Datenbank. Allerdings ist es nicht die einzige Limitierung. Je nachdem, was in den Datenbanken so passiert, kann auch das Limit von 1 Socket (oder 4 Cores) einschränkend werden. Der Buffer Pool von 1,5 MB ist auch nicht riesig. Editions and Supported Features of SQL Server 2022 - SQL Server | Microsoft Learn -

Ich meine, 5nine wurde in irgendwas hineingekauft.

-

dartzen folgt jetzt dem Inhalt: SQL-Express 10GB Limit pro Datenbank oder gesamt?

-

SQL-Express 10GB Limit pro Datenbank oder gesamt?

dartzen hat einem Thema erstellt in: MS SQL Server Forum

Hallo zusammen, ich habe da eine vielleicht etwas doofe Frage bezüglich des Datenbanklimits bei SQL Express. Der hat ja ein Limit von 10GB für die Datenbank. Gilt das für alle Datenbanken auf diesem Server zusammen oder für jede einzeln? Hintergrund ist, dass ein Dienstleister für seine Software Anfang des Jahres einen SQL 2022 Express mit installiert hat (der Server macht nur diese Software und dessen Datenbank). Nun steht ein Update der Software an und der Support meint, es wäre besser einen neuen Server bereitzustellen, weil die brauchen ja auf jeden Fall eine zweite Datenbank dafür und dann käme man an das Limit ran, wenn die aktuelle mehr als 4 GB hat. Ich bin mir jetzt halt nicht sicher, ob das nicht nur Gequatsche von denen ist, weil die mehr Stunden verkaufen wollen (bin nicht wirklich überzeugt von deren Kompetenz, aber habe keine andere Wahl), oder ob das wirklich so ist. Aktuell haben alle Datenbanken zusammen ca. 6 GB, Wenn das Limit für alle gilt wäre das in der Tat etwas knapp, bei jeder einzelnen mache ich mir da keine Gedanken (die größte von den DBs hat knapp 4 GB aktuell.) Danke schon mal im Voraus für eure Antworten. -

Kerberos Armoring, Fehler bei Domain-Trust

cj_berlin antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Moin zusammen, ich glaube, ich habe die Antwort, und sie wird euch - und uns alle - nicht erfreuen. Muss noch abschließend validieren. Aber der erste "dumme" Test mit 2019 war bei mir auch erfolgreich, somit ist es nicht versionsabhängig. Hang on, die Bombe kommt. -

Hi, der 5nine Manager kann/konnte das AFAIK. Ist jetzt allerdings von Acronis und seit dem habe ich davon nichts mehr gehört. Alternativ JEA (Overview of Just Enough Administration (JEA) - PowerShell | Microsoft Learn). Das wird vermutlich auch im oben verlinkten Video behandelt. ;) Gruß Jan

-

Moin, ich habe darüber 2023 einen Vortrag auf der PSConfEU gehalten: https://youtu.be/-aZ2FJL7C5c Seitdem hat Microsoft so ein bisschen das WAC versaut, aber man kann das auch auf dem heutigen Stand stricken.

-

d-w folgt jetzt dem Inhalt: Alternative zu SCVMM

-

Hallo, wir betreiben einen Hyper-V-Cluster auf Server 2022 mit 4 Servern und möchten Kolle(inn)en die Möglichkeit geben, sich u.a. um folgende Themen zu kümmern: - eine Übersicht über alle VMs erstellen (VM-Name, Status, IP, VLAN) - VMs eingeschränkt verwalten (Shutdown, Start, Reboot, Snapshots erstellen/löschen/anwenden) Den ersten Punkt kann man evtl. scripten, für Punkt 2 finde ich nur die Gruppe der Hyper-V-Admins, die aber zu viele Rechte besitzen für das, was unsere Kollegen können müssen. Gibt es neben dem System Center Virtual Machine Manager Drittanbieter-Tools, über die diese granulare Aufgabenvergabe realisierbar ist? SCVMM ist dafür viel zu mächtig und vor allem zu teuer. Danke vorab. MfG dw

- Gestern

-

Kerberos Armoring, Fehler bei Domain-Trust

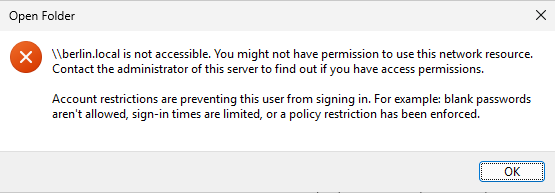

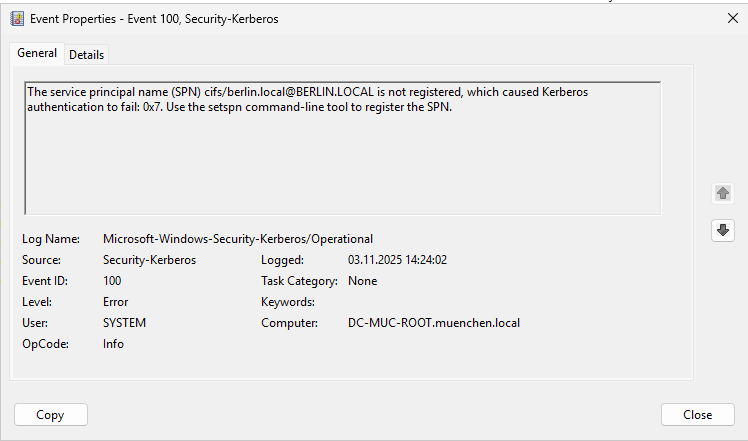

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

An mir soll es nicht scheitern Vollkommen richtig :/ # Versuch 1 Wie vorgeschlagen habe ich einen DA erstellt und ihn in die Protected Users geschmissen. Am DC angemeldet. Nun bekomme ich eine Fehlermeldung. DC-MUC-ROOT -> "\\berlin.local" (identisch mit dem anderen DC) # Versuch 2 Folgenden Fehler kann ich im Eventlog triggern, wenn ich mich mit DA + Protected-Users versuche vom MUC-DC zum BER-DC "\\berlin.local" auf die Share zu verbinden: <Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event"> - <System> <Provider Name="Microsoft-Windows-Security-Kerberos" Guid="{98e6cfcb-ee0a-41e0-a57b-622d4e1b30b1}" /> <EventID>100</EventID> <Version>0</Version> <Level>2</Level> <Task>0</Task> <Opcode>0</Opcode> <Keywords>0x8000000000000000</Keywords> <TimeCreated SystemTime="2025-11-03T22:24:02.4441868Z" /> <EventRecordID>181</EventRecordID> <Correlation /> <Execution ProcessID="884" ThreadID="4012" /> <Channel>Microsoft-Windows-Kerberos/Operational</Channel> <Computer>DC-MUC-ROOT.muenchen.local</Computer> <Security UserID="S-1-5-18" /> </System> - <EventData> <Data Name="SPN">cifs/berlin.local@BERLIN.LOCAL</Data> <Data Name="ErrorCode">7</Data> </EventData> </Event> # Abfrage registrierter SPNs auf dem DC-BER-ROOT PS C:\Users\Administrator> setspn.exe -L DC-BER-ROOT Registered ServicePrincipalNames for CN=DC-BER-ROOT,OU=Domain Controllers,DC=berlin,DC=local: Dfsr-12F9A27C-BF97-4787-9364-D31B6C55EB04/DC-BER-ROOT.berlin.local ldap/DC-BER-ROOT.berlin.local/ForestDnsZones.berlin.local ldap/DC-BER-ROOT.berlin.local/DomainDnsZones.berlin.local TERMSRV/DC-BER-ROOT TERMSRV/DC-BER-ROOT.berlin.local DNS/DC-BER-ROOT.berlin.local GC/DC-BER-ROOT.berlin.local/berlin.local RestrictedKrbHost/DC-BER-ROOT.berlin.local RestrictedKrbHost/DC-BER-ROOT RPC/48f0492e-6c55-4aa3-a3d2-7ed973937035._msdcs.berlin.local HOST/DC-BER-ROOT/BERLIN HOST/DC-BER-ROOT.berlin.local/BERLIN HOST/DC-BER-ROOT HOST/DC-BER-ROOT.berlin.local HOST/DC-BER-ROOT.berlin.local/berlin.local E3514235-4B06-11D1-AB04-00C04FC2DCD2/48f0492e-6c55-4aa3-a3d2-7ed973937035/berlin.local ldap/DC-BER-ROOT/BERLIN ldap/48f0492e-6c55-4aa3-a3d2-7ed973937035._msdcs.berlin.local ldap/DC-BER-ROOT.berlin.local/BERLIN ldap/DC-BER-ROOT ldap/DC-BER-ROOT.berlin.local ldap/DC-BER-ROOT.berlin.local/berlin.local -

Kerberos Armoring, Fehler bei Domain-Trust

cj_berlin antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Ich habe Mittwoch bis Freitag Seminar. Wie cool wäre es, wenn wir es gelöst kriegen und ich live darüber erzählen kann Aber ich schau mal, ob ich morgen ein 2019er Lab schnell hingeworfen kriege. Aber ohne FAST!! Und bei mir ist auch dieses Ticket mit FAST. OK, also wir haben: @mzahneissen 2019 --> funktioniert nur mit Supported @cj_berlin 2022 --> funktioniert mit Enforced @MurdocX 2025 --> funktioniert nur mit Supported Bei 2025 glaube ich inzwischen alles, aber 2019 ist eigentlich gut abgehangen und sollte auf 2022er Niveau funktionieren... -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Die Client-Policy ist auf dem Domänen-Ebene gesetzt und wurde auch übernommen, laut gpresult. Ich setze für den Test auf Server-2025. -> "protected users" bin ich gerade noch am testen, weil ich mich ja über kerberos verbinden muss Jetzt könnte es interessant werden. Ich sehe genau die Tickets auf die du aufmerksam gemacht hast. # Konfiguration ⚙️ KDC - Kerberos Amoring -> "Supported" # DC-MUC-ROOT PS C:\Users\Administrator> klist -li 0x3e7 Current LogonId is 0:0x1426900 Targeted LogonId is 0:0x3e7 Cached Tickets: (5) #0> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/BERLIN.LOCAL @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/3/2025 13:27:47 (local) End Time: 11/3/2025 23:25:26 (local) Renew Time: 11/10/2025 13:25:26 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION Kdc Called: DC-BER-ROOT.berlin.local #1> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/BERLIN.LOCAL @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/3/2025 13:27:47 (local) End Time: 11/3/2025 23:25:26 (local) Renew Time: 11/10/2025 13:25:26 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x240 -> FAST DISABLE-TGT-DELEGATION Kdc Called: DC-MUC-ROOT #2> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/MUENCHEN.LOCAL @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40e10000 -> forwardable renewable initial pre_authent name_canonicalize Start Time: 11/3/2025 13:25:26 (local) End Time: 11/3/2025 23:25:26 (local) Renew Time: 11/10/2025 13:25:26 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x1 -> PRIMARY Kdc Called: DC-MUC-ROOT #3> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: LDAP/DC-MUC-ROOT.muenchen.local/muenchen.local @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 13:25:57 (local) End Time: 11/3/2025 23:25:26 (local) Renew Time: 11/10/2025 13:25:26 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT #4> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: ldap/DC-MUC-ROOT.muenchen.local @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 13:25:26 (local) End Time: 11/3/2025 23:25:26 (local) Renew Time: 11/10/2025 13:25:26 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT # DC-BER-ROOT PS C:\Users\Administrator> klist -li 0x3e7 Current LogonId is 0:0x4c6bc Targeted LogonId is 0:0x3e7 Cached Tickets: (9) #0> Client: dc-ber-root$ @ BERLIN.LOCAL Server: krbtgt/BERLIN.LOCAL @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x60a10000 -> forwardable forwarded renewable pre_authent name_canonicalize Start Time: 11/3/2025 13:29:14 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x42 -> DELEGATION FAST Kdc Called: DC-BER-ROOT #1> Client: dc-ber-root$ @ BERLIN.LOCAL Server: krbtgt/MUENCHEN.LOCAL @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/3/2025 13:27:56 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION Kdc Called: DC-MUC-ROOT.muenchen.local #2> Client: dc-ber-root$ @ BERLIN.LOCAL Server: krbtgt/MUENCHEN.LOCAL @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/3/2025 13:27:56 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x240 -> FAST DISABLE-TGT-DELEGATION Kdc Called: DC-BER-ROOT #3> Client: dc-ber-root$ @ BERLIN.LOCAL Server: krbtgt/BERLIN.LOCAL @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40e10000 -> forwardable renewable initial pre_authent name_canonicalize Start Time: 11/3/2025 13:25:25 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x1 -> PRIMARY Kdc Called: DC-BER-ROOT #4> Client: dc-ber-root$ @ BERLIN.LOCAL Server: cifs/DC-BER-ROOT @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 13:29:58 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #5> Client: dc-ber-root$ @ BERLIN.LOCAL Server: DC-BER-ROOT$ @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 13:29:14 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #6> Client: dc-ber-root$ @ BERLIN.LOCAL Server: cifs/DC-BER-ROOT.berlin.local/berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 13:29:14 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #7> Client: dc-ber-root$ @ BERLIN.LOCAL Server: ldap/DC-BER-ROOT.berlin.local/berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 13:29:14 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #8> Client: dc-ber-root$ @ BERLIN.LOCAL Server: ldap/DC-BER-ROOT.berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 13:25:25 (local) End Time: 11/3/2025 23:25:25 (local) Renew Time: 11/10/2025 13:25:25 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT -

Kerberos Armoring, Fehler bei Domain-Trust

mzahneissen antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

richtig, bei mir sind alle DCs 2019, DFL und FFL 2016. Trust-Konfig und Klist kann ich erst Mittwoch bei mir vergleichen. -

Kerberos Armoring, Fehler bei Domain-Trust

cj_berlin antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Trust-Einstellungen sind bei mir genau so, es muss auch nichts am Trust extra fürs Armoring gesetzt werden - außer, dass die Client-Policy auch auf DCs gelten muss, aber ich schätze, das ist der Fall, denn sonst würde man sich gar nicht mehr anmelden können. Spannend. Ist es vielleicht doch ein OS-Versionsthema? Ich meine, einer von euch erwähnte 2019er DCs? Schon zu spät, um den Thread nochmal aufmerksam zu lesen... -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

@cj_berlin Danke für deine Vorschläge. Ich setze die Konfig gleich um und poste. Müssen beim Trust noch Konfigurationen für Claims/Amoring gesetzt werden? Um hier eventuell ein Problem mit dem Trust auf die Schliche zu kommen, habe ich die Konfiguration ausgelesen. # DC-BER-ROOT PS C:\Users\Administrator> Get-ADTrust -Identity "muenchen.local" Direction : BiDirectional DisallowTransivity : False DistinguishedName : CN=muenchen.local,CN=System,DC=berlin,DC=local ForestTransitive : True IntraForest : False IsTreeParent : False IsTreeRoot : False Name : muenchen.local ObjectClass : trustedDomain ObjectGUID : 3e9bfdd5-73ab-49f1-bb6b-438038670354 SelectiveAuthentication : False SIDFilteringForestAware : False SIDFilteringQuarantined : False Source : DC=berlin,DC=local Target : muenchen.local TGTDelegation : False TrustAttributes : 8 TrustedPolicy : TrustingPolicy : TrustType : Uplevel UplevelOnly : False UsesAESKeys : False UsesRC4Encryption : False # DC-MUC-ROOT PS C:\Users\Administrator> Get-ADTrust -Identity "berlin.local" Direction : BiDirectional DisallowTransivity : False DistinguishedName : CN=berlin.local,CN=System,DC=muenchen,DC=local ForestTransitive : True IntraForest : False IsTreeParent : False IsTreeRoot : False Name : berlin.local ObjectClass : trustedDomain ObjectGUID : 9ac50009-8284-4ef3-908b-d8d481c6a742 SelectiveAuthentication : False SIDFilteringForestAware : False SIDFilteringQuarantined : False Source : DC=muenchen,DC=local Target : berlin.local TGTDelegation : False TrustAttributes : 8 TrustedPolicy : TrustingPolicy : TrustType : Uplevel UplevelOnly : False UsesAESKeys : False UsesRC4Encryption : False -

Kerberos Armoring, Fehler bei Domain-Trust

cj_berlin antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

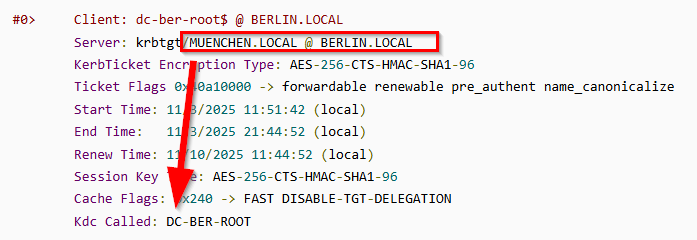

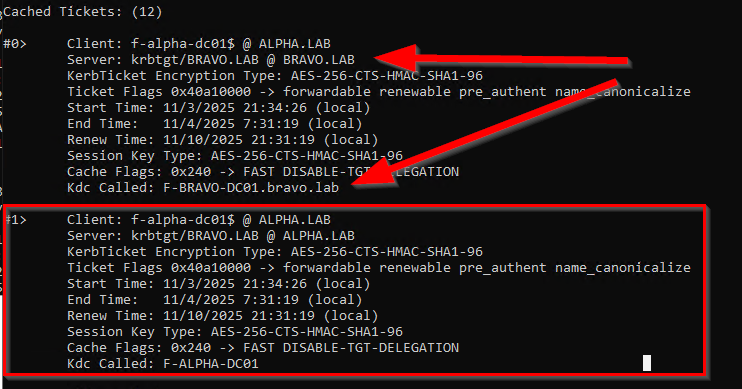

Hmm, es fehlt das krbtgt-ST von der Gegenseite, durch diese bestätigt. Du hast: aber nicht (eingerahmt ist mein Äquivalent zu dem o.g. Ticket #0). Somit findet tratsächlich kein Kerberos über den Trust statt. Jetzt wäre spannend, ob dieses Ticket erscheint, wenn Armoring auf "Supported" steht... Falls ja, ist es, glaube ich, ein Fall für Wireshark und sehr hoch aufgedrehtes Diagnostic Logging... ...und wenn das Ticket nicht erscheint und der Zugriff dennoch zu funktionieren scheint - versucht's mal mit einem User, der in "Protected Users" Mitglied ist Nicht, dass doch ein Fallback auf NTLM stattfindet... -

Kerberos Armoring, Fehler bei Domain-Trust

MurdocX antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

@mzahneissen das ist meine Testumgebung. Ich hatte AFAIK mal beim Härten diese Probleme und konnte sie mir nicht erklären. Daher habe ich das jetzt mal nachgestellt. @cj_berlin purge auf allen durchgeführt. Zugriffe getestet danach. Mich würde das Problem auch interessieren. Troubleshooting technisch wäre das mal richtig interessant, wo hier der Fehler liegt. Oder ob man evtl. selbst einen Fehler in der Konfiguration hat. Es ist aktuell nicht möglich von einer Domäne auf die Andere zuzugreifen. Auch nicht mehr für die DCs. Vermutlich lag das an den Tickets, die vorher mittels "Supportet" ausgestellt wurden. Diesmal sind alle DCs neugestartet und "klist purge -li 0x3e7" ausgeführt. # Konfiguration ⚙️ KDC - Kerberos Amoring -> Fail unamored authentication requests ⚙️ Alle DCs sind frisch installiert, default konfiguration, nicht gehärtet, trust transitiv, keine auth Einschränkung. # Domänenübergreifend ❌ DC-MUC-ROOT (muenchen.local) <-> DC-BER-ROOT (berlin.local) // Kein Zugriff möglich // Auth-Fenster erscheint ❌ LAB02-SRV-BER01 <-> LAB02-SRV-MUC01 // Kein Zugriff möglich // Auth-Fenster erscheint # Innerhalb der Domäne ✅ LAB02-SRV-BER01 <-> DC-BER-ROOT ✅ LAB02-SRV-MUC01 <-> DC-MUC-ROOT # DC1 - DC-MUC-ROOT PS C:\Users\Administrator> klist -li 0x3e7 Current LogonId is 0:0x1426900 Targeted LogonId is 0:0x3e7 Cached Tickets: (13) #0> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/BERLIN.LOCAL @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/3/2025 11:50:42 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x240 -> FAST DISABLE-TGT-DELEGATION Kdc Called: DC-MUC-ROOT #1> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/OLCHING.MUENCHEN.LOCAL @ OLCHING.MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/3/2025 11:43:10 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0 Kdc Called: DC-MUC-SUB.olching.muenchen.local #2> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/OLCHING.MUENCHEN.LOCAL @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:43:09 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT #3> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/MUENCHEN.LOCAL @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x60a10000 -> forwardable forwarded renewable pre_authent name_canonicalize Start Time: 11/3/2025 11:40:58 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x42 -> DELEGATION FAST Kdc Called: DC-MUC-ROOT #4> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: krbtgt/MUENCHEN.LOCAL @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40e10000 -> forwardable renewable initial pre_authent name_canonicalize Start Time: 11/3/2025 11:39:24 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x1 -> PRIMARY Kdc Called: DC-MUC-ROOT #5> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: E3514235-4B06-11D1-AB04-00C04FC2DCD2/93a89448-8833-42a3-aec2-b14d9b8c178c/olching.muenchen.local @ OLCHING.MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:50:23 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-SUB.olching.muenchen.local #6> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: DC-MUC-ROOT$ @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:43:20 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT #7> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: cifs/DC-MUC-ROOT.muenchen.local/muenchen.local @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:43:20 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT #8> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: ldap/DC-MUC-ROOT.muenchen.local/muenchen.local @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:43:20 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT #9> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: DNS/dc-muc-sub.olching.muenchen.local @ OLCHING.MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:43:10 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-SUB.olching.muenchen.local #10> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: LDAP/DC-MUC-ROOT @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:43:09 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT #11> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: cifs/DC-MUC-ROOT @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:40:58 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT #12> Client: dc-muc-root$ @ MUENCHEN.LOCAL Server: ldap/DC-MUC-ROOT.muenchen.local @ MUENCHEN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:39:24 (local) End Time: 11/3/2025 21:39:24 (local) Renew Time: 11/10/2025 11:39:24 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-MUC-ROOT # DC 2 - DC-BER-ROOT PS C:\Users\Administrator> klist -li 0x3e7 Current LogonId is 0:0x4c6bc Targeted LogonId is 0:0x3e7 Cached Tickets: (11) #0> Client: dc-ber-root$ @ BERLIN.LOCAL Server: krbtgt/MUENCHEN.LOCAL @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/3/2025 11:51:42 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x240 -> FAST DISABLE-TGT-DELEGATION Kdc Called: DC-BER-ROOT #1> Client: dc-ber-root$ @ BERLIN.LOCAL Server: krbtgt/BERLIN.LOCAL @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x60a10000 -> forwardable forwarded renewable pre_authent name_canonicalize Start Time: 11/3/2025 11:44:53 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x42 -> DELEGATION FAST Kdc Called: DC-BER-ROOT #2> Client: dc-ber-root$ @ BERLIN.LOCAL Server: krbtgt/BERLIN.LOCAL @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40e10000 -> forwardable renewable initial pre_authent name_canonicalize Start Time: 11/3/2025 11:44:52 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x1 -> PRIMARY Kdc Called: DC-BER-ROOT #3> Client: dc-ber-root$ @ BERLIN.LOCAL Server: cifs/DC-BER-ROOT.berlin.local/berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:59:53 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #4> Client: dc-ber-root$ @ BERLIN.LOCAL Server: GC/DC-BER-ROOT.berlin.local/berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:59:22 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #5> Client: dc-ber-root$ @ BERLIN.LOCAL Server: cifs/DC-BER-ROOT @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:49:37 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #6> Client: dc-ber-root$ @ BERLIN.LOCAL Server: DC-BER-ROOT$ @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:44:53 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #7> Client: dc-ber-root$ @ BERLIN.LOCAL Server: cifs/DC-BER-ROOT.berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:44:53 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #8> Client: dc-ber-root$ @ BERLIN.LOCAL Server: LDAP/DC-BER-ROOT.berlin.local/berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:44:53 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #9> Client: dc-ber-root$ @ BERLIN.LOCAL Server: ldap/DC-BER-ROOT.berlin.local @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:44:52 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT #10> Client: dc-ber-root$ @ BERLIN.LOCAL Server: LDAP/DC-BER-ROOT @ BERLIN.LOCAL KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a50000 -> forwardable renewable pre_authent ok_as_delegate name_canonicalize Start Time: 11/3/2025 11:44:52 (local) End Time: 11/3/2025 21:44:52 (local) Renew Time: 11/10/2025 11:44:52 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x40 -> FAST Kdc Called: DC-BER-ROOT -

Damian folgt jetzt dem Inhalt: User anzeigen, unter dem ein Netzlaufwerk verbunden wurde

-

User anzeigen, unter dem ein Netzlaufwerk verbunden wurde

Damian antwortete auf ein Thema von PatrickS in: Windows Server Forum

@intellekta Moin Dein von Dir ausgegrabener Themen-Zombie ist sage und schreibe 19 Jahre (!) alt, damit hast Du wahrscheinlich den Boardrekord für den ältesten Wiedergänger gebrochen. Das Board hat Dir vor dem Posten einen Warnhinweis bezüglich des Alters dieser Diskussion angezeigt, damit genau so etwas NICHT passiert. Also bitte in Zukunft beachten. Danke. Hier schließe ich zu, sonst lockt das noch mehr Grabräuber an. VG Damian -

Freigaben Verwalten Windows Server 2025

NilsK antwortete auf ein Thema von Kaltes_Wasser in: Windows Server Forum

Moin, na, dann nimm das doch. Gruß, Nils -

Freigaben Verwalten Windows Server 2025

Sunny61 antwortete auf ein Thema von Kaltes_Wasser in: Windows Server Forum

Was willst Du? Es funktioniert ja, du musst es nur konfigurieren. -

Kerberos Armoring, Fehler bei Domain-Trust

cj_berlin antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Bei mir sind die DCs und Member alle 2022, gepatcht auf Oktober. "gehärteter Trust" wäre einer, wo dieser Trust User Account mit einer AuthN Policy bewehrt ist, die immer fehlschlägt, so dass er sich nicht authentifizieren kann (gehärtet gegen das Durchbrechen in die falsche Richtung). Wir machen das gern inzwischen auch bei bidirektionalen Trusts, denn wer weiß, ob nicht doch eines Tages auf unidirektional umgestellt wird... -

Freigaben Verwalten Windows Server 2025

Kaltes_Wasser antwortete auf ein Thema von Kaltes_Wasser in: Windows Server Forum

Nichts, ich werde das mal testen. Ich finde es wirklich Schade, dass das nicht geht.