-

Gesamte Inhalte

116 -

Registriert seit

-

Letzter Besuch

Beiträge erstellt von falkebo

-

-

Gerade eben schrieb magheinz:

Wer bei seiner Infrastruktur tricksen muss, der macht etwas falsch.

"Tricksen" in Anführungszeichen.

Es ist seitens Microsoft supportet. -

Danke schon mal vorab für die Antworten.

vor 3 Stunden schrieb NilsK:Von "Selbstbau-HCI" à la Windows-S2D oder VMware-vSAN würde ich in jedem Fall die Finger lassen - es sei denn, ich habe eine große Mannschaft, die das in der Tiefe selbst supporten kann. Und 2-Knoten-Systeme sind eine komplette Fehlentwicklung. Nicht umsonst haben die Pioniere wie Nutanix und Simplivity ursprünglich nichts unterhalb von drei Nodes verkauft.

Wieso findest du 2-Node Cluster sind eine Fehlentwicklung? Das du mindestens 3 Quorums brauchst und dann halt mit so Alternativen wie Azure tricksen musst ist klar.

Das es nicht die schönste Lösung ist, ist auch klar.Aber was würdest du einem kleineren Kunden bzw. einer Zweigstelle sonst empfehlen, wenn Hochverfügbarkeit als Anforderung gegeben ist und 3 Nodes overpowered sind?

vor 3 Stunden schrieb NilsK:Ich habe vor Kurzem einen Vortrag genau zu dem Thema auf der Storage2Day gehalten, vielleicht gibt es dazu bald die Aufzeichnung online.

Wenn das bald online ist gerne posten, würde mich interessieren :)

-

Hi zusammen,

aktuell beschäftige ich mich sehr intensiv mit dem Thema hyperkonvergente Infrastrukturen und wollte mal eure Erfahrungen/Meinungen dazu wissen.

(Speziell auch die IT-Dienstleister unter euch?)Um etwas konkreter zu werden vielleicht folgende Topics:

Hat jemand Erfahrungen mit 2-Node HCI Windows Server Cluster?Wie könnte ein solches Design im Rechenzentrum für MSPs aufgebaut werden?

Sind solche Strukturen in sehr großen Umgebungen sinnvoll?

Welchen Stellenwert haben proprietäre Storagesysteme dann noch?Ich freue mich auf eure Antworten :)

-

vor 59 Minuten schrieb Bosco:

Der Support ist nur "fast" ausgelaufen: Extended End 1/14/2020. Allerdings befürchte ich, wir haben das Teil noch ein wenig länger, wenn ich das hier so sehe.

Weißt ja, was läuft, läuft

Bis es nicht mehr läuft

-

Hing der Host mit einer Public IP direkt im Internet? @BSChris

-

Okay ich bin jetzt nur von Ordnerumleitungen ausgegangen.

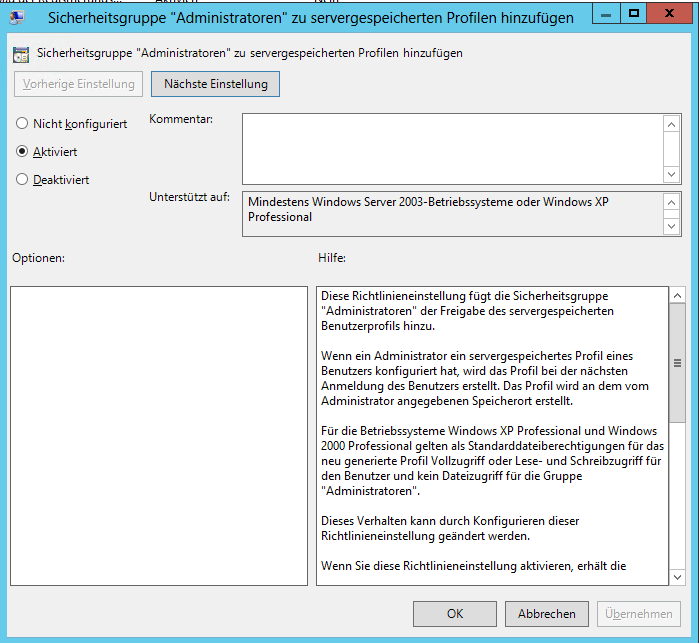

Wenn du zusätzlich servergespeicherte Profile verwendest, gibt es unter "Computerkonfigurationen/Richtlinien/Administrative Vorlagen/System/Benutzerprofil", noch folgende Einstellung:

Ich empfehle dir dringend, bevor du solche Einstellungen durchführst, die MS Dokus dazu durchzulesen.

Bei diesen Einstellungen ist es noch "relativ" unkritisch. Es gibt aber auch Einstellungen bei denen es nicht mehr so einfach ein "Zurück" gibt. -

Hi @Matze1708,

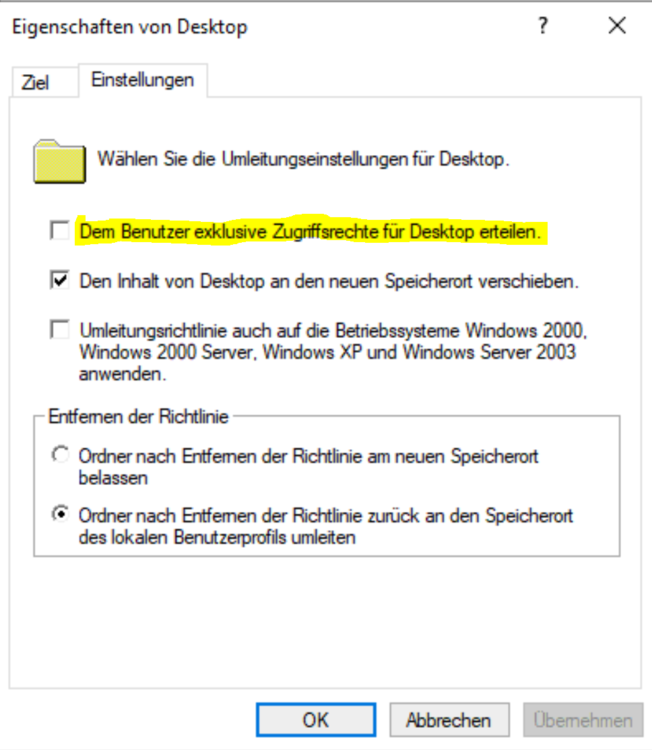

könntest du mal deine Gruppenrichtlinie für die Ordnerumleitung zeigen bitte?

Dieser Haken ist standardmäßig aktiv und sollte entfernt werden, wenn du administrativen Zugriff auf die Ordnerumleitungen gestatten möchtest.Den Fehler hatte ich auch einmal gemacht, ist aber nicht schlimm.

Habe es nachträglich gelöst indem ich A) Die Einstellungen in der GPO korrekt angepasst habe und B) den Usern folgendes Loginscript mitgegeben habe:

@echo off cacls \\deinedomäne.tld\user$\profiles\%username% /E /T /G administratoren:F

-

vor 11 Stunden schrieb daabm:

Die einfache "safe" Variante: Alle (!) internen Clients und Server nutzen die DCs als DNS. Die kriegen einen Forwarder auf das Gateway, wenn das einen anbietet, sonst halt direkt raus. Wer ne VM und Lizenz übrig hat, kann auch noch einen "DNS only" Server dazwischen hängen, aber nötig ist das nicht. Nur so ist ohne zusätzliche Aufwände gewährleistet, daß die AD-spezifischen SRV-Records immer korrekt vorhanden sind.

Mit externem DNS war das schon immer mehr oder weniger tricky. Ich würde mich nie dafür entscheiden.

Es ging in meinem Vorschlag ja auch nicht darum einen externen DNS Server einzusetzen welcher die Anfragen auf die Zone selbst beantwortet, sondern jegliche Anfragen auf die AD Zone zu den DCs weiterleitet. Dementsprechend hast du auch keine Probleme mit den AD-Spezifischen SRV Records, etc.

Der einzige Nachteil:

vor 16 Stunden schrieb NorbertFe:Dynamische Registrierung funktioniert damit aber wahrscheinlich nicht, oder? Doppelter Traffic ist bei einem caching DNS Server auch nur begrenzt relevant. Ansonsten ja für/gegen malware sicher eine Möglichkeit.

Machen das seit Jahren bei einigen Kunden erfolgreich so, ohne Probleme.

Natürlich, wenns nach Microsoft geht, dann dürfte/sollte man so einiges nicht machen :)Aber ich verabschiede mich dann auch an dieser Stelle, sonst werde ich noch angezündet

-

vor 2 Stunden schrieb NorbertFe:

Dynamische Registrierung funktioniert damit aber wahrscheinlich nicht, oder? Doppelter Traffic ist bei einem caching DNS Server auch nur begrenzt relevant. Ansonsten ja für/gegen malware sicher eine Möglichkeit.

Das mit der dynamischen Registrierung stimmt, da müsste man prüfen wie man das lösen könnte.

vor 1 Stunde schrieb MurdocX:Und wenn die FW nicht erreichbar ist oder Probleme bereitet, dann geht nichts mehr oder nur halb. Das nenne ich mal einen Single-Point-of-Failure. Warum baut man sich so etwas freiwillig?

Entweder verstehe ich dein Argument gerade nicht ganz, oder es ist komplett nutzlos.

1. Um sowas zu verhindern, solltest du immer mindestens 2 DNS Server eintragen!2. Das selbe Szenario kann dir auch mit einem DC passieren.

PS: Kann übrigens auch sein das die Firewall im HA läuft, dann ist das Argument erst Recht hinfällig. -

vor 2 Minuten schrieb NorbertFe:

Weil dem sonst langweilig ist wenn ihn niemand fragt. ;) wo isn jetzt der Vorteil bei deiner Variante? Und jetzt sag bitte nicht beim booten des dcs kann noch gesurft werden. ;) und ja man kann das auch so konfigurieren.

Da habe ich 2 Beispiele für dich :)

Punkt 1: Du sparst dir den unnötig doppelten Traffic: Client - Firewall besser als Client - DC - Firewall

Punkt 2: IDS / IPS Systeme wissen direkt welcher Client versucht hat z.B. einen "bösen" lookup durchzuführen. Ansonsten sieht es für die Firewall so aus als würden alle Anfragen von den DCs kommen.Kann man natürlich auch anders machen, aber ich sehe in dieser Variante keinen Nachteil.

-

Meine Meinung zu dem Thema:

Die Clients bekommen die Firewall als primären DNS Server.

Wieso die Firewall und nicht der DC? In der Regel sind über 80% der DNS Anfragen außerhalb der eigenen Zone, wieso den Domaincontroller damit belasten?

Abgesehen davon, werden die Requests dann sowieso vom DC zu Firewall weitergeleitet, warum also nicht direkt zur Firewall?

In der Firewall trage ich dann eine Route ein, alles was auf die interne Zone geht, wird zu einem der verfügbaren DCs weitergeleitet. -

Gibt es einen Weg, wie ich sofort aus der Insider Preview aussteigen kann?

Die letzte Insider Preview war so unstable, nachdem mein Rechner alle 10 Minuten Standbilder, heftige Lags und flackernde Bildschirme bekommen hat, hab ich neu installiert. -

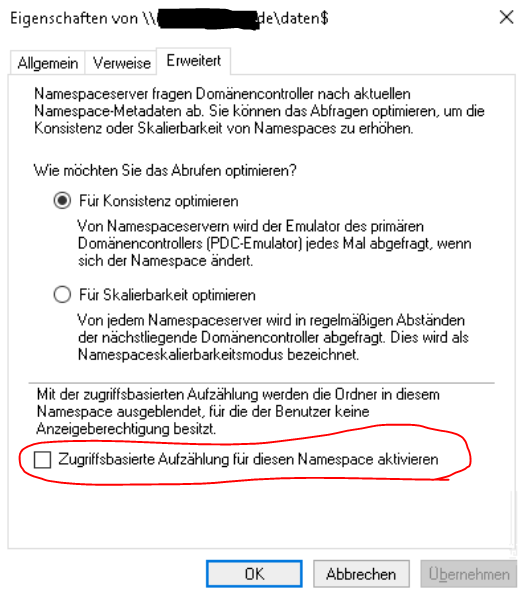

Hi @Forseti2003,

in den DFS-Namespaces gibt es unter "Erweitert" die Option "Zugriffsbasierte Aufzählung für diesen Namespace aktivieren".

Wenn der Haken dort gesetzt ist und die Berechtigungen entsprechend nicht erteilt sind, kann der Anwender die Ordner nicht sehen.

-

vor 17 Minuten schrieb testperson:

Ich könnte auch "aus dem Zubehör" eine Hose erwerben, die vorne und hinten oben jeweils Löcher haben, da ziehts vermutlich auch.

Mir gefällt diese Analogie sehr, vielleicht sollten wir daraus in weiteren Beiträgen einen Insider machen? :)

-

vor 5 Minuten schrieb testperson:

Nicht? Wozu kann ich denn den ClientAccessName entsprechend anpassen (https://gallery.technet.microsoft.com/Change-published-FQDN-for-2a029b80)?

Set-RDClientAccessName -ConnectionBroker <Mein Broker> -ClientAccessName MeinBroker.MeineDomain.<"Routbare TLD">

Ich kann mir auch die Hose auf den Kopf setzen und mich wundern, dass es untenrum zieht. ;)

Weist du was ich immer lustig in diesen ganzen Foren finde?

Alle versuchen sich mit Ihrem know-how zu profilieren und vergessen dabei um was es geht.

Schreib halt direkt was du meinst.

Ich kann die Hose auch vergessen und mich wundern, dass es untenrum zieht ;)

-

vor 3 Stunden schrieb testperson:

Ein käuflich erworbenes bzw. signiertes Zertifikat.

(Wenn genug Zeit und Lust vorhanden ist, kann man das auch mit Let's Encrypt "kostenlos" erledigen.)

Ich gehe mal davon aus das seine Infrastruktur intern betrieben wird und der Terminalserver nicht frei im Internet hängt, bzw. von außen auflösbar ist.

Wenn das der Fall ist, dann klappt das mit den public CAs nicht.

@Marco31 wenn deine Infrastruktur überschaubar ist, kannst du auch die selbstsignierten Zertifikate in deiner Domäne ausrollen.

-

Grüß dich @Gu4rdi4n,

zunächst muss man hier ein paar Dinge klar voneinander differenzieren.

NAT spielt (in der Regel) erst dann für dich eine Rolle, wenn deine Pakete den Router verlassen.

Ein Router kennt seine angeschlossenen Netze (du musst ja vorher auch die Interfaces konfiguriert haben), dementsprechend müssen keine Routen manuell eingetragen werden.

Jetzt konkret zu deiner Frage.

Wenn ein Paket von 10.10.0.0/16 zu 10.11.0.0/16 möchte, wird kein NAT benötigt (wie oben erklärt, der Router kennt seine angeschlossenen Netze).

Wenn ein Paket von 10.10.0.0/16 zu 192.168.1.0/24 möchte, verlässt er den Router und kommt an einem weiteren Router an (hier der LTE Router, welcher wohl die Einwahl ins Internet macht).

Bis zum LTE Router gelangt das Paket, nur weis der LTE Router nicht wohin damit, da er selber für das Netzwerk 10.10.0.0/16 keine Route hat.

Hier könntest du mit 2 Methoden Abhilfe schaffen:- Rückrouten auf dem LTE Router konfigurieren

- NAT einrichten (wenn du ins Internet kommunizierst wird dann schon mindestens 2 mal genattet)

Hoffe ich konnte deine Frage halbwegs beantworten.

-

1

1

Erfahrungen - Hyperkonvergente Infrastrukturen (HCI)

in Virtualisierung

Geschrieben

Wenn ein Host abschmiert und der andere ganz zufällig gerade im Wartungsmodus ist, dann hast du auch bei 3 Nodes ein Problem...

Sieht ganz nice aus, aber hier hast du mehr SPOFs als in nem 2-Node Cluster.

Knallt die Storage weg, is Feierabend...

Es gibt auch sogenannte "Cluster in a Box"-Systeme, da sind dann in einem Chassis 2 Nodes und eine Storage-Backplane auf den beide über jeweils einen Controller zugreifen...

Das finde ich dann halt noch schlechter als nen 2-Node HCI Cluster.

Hier mal ein Link, damit ihr wisst was ich meine: https://www.tarox.de/fileadmin/bilder/machines/server/tarox_cluster_in_a_box_infofolder.pdf