-

Gesamte Inhalte

2.738 -

Registriert seit

-

Letzter Besuch

Beiträge erstellt von MurdocX

-

-

Ich kann noch die Microsoft-recommended security configuration baselines (SCT) empfehlen. Das ist schon fast gebetsmühlenartig

-

-

vor 3 Stunden schrieb BOfH_666:

Warum formatierst Du Deinen Text als Code?

Das macht es aufwändiger zu Lesen, da man horizontal scrollen muss.

Das macht es aufwändiger zu Lesen, da man horizontal scrollen muss.

Ich habe die Formatierung angepasst.

-

2

2

-

-

Hi,

Veeam macht bei seinen Jobs Depublizierung und das richtig gut.

Best Practises - Verständnis und Konfiguration findest du hier dazu:

KB1745: Deduplication Appliance Best Practices (veeam.com)

ZitatCompression

By default, the Veeam source DataMover (Veeam Proxy or Agent) compression level is set to “optimal” to reduce data that needs to be transported over the network. The repository or the gateway server uncompress the data before storing the data to the deduplication device.

For backup copy jobs, set the compression level to “Auto” to leave the data in the way it was stored originally on the primary backup target.

The general best practices are:

-

Hallo Dirk,

vor 33 Minuten schrieb Dirk-HH-83:Kann ein Mithörer/Lauscher/Angreifer irgendwas brauchbares sehen

wenn er sich im selben WLAN wie ein aktuelles iPhone befindet?

Verschlüsselt nein: Ja, er kann.

Verschlüsselt ja: Nein, er kann nicht.

vor 36 Minuten schrieb Dirk-HH-83:wenn der Angreifer dem iPhone Enduser eine *.pem,*.cer,*.crt zum manuell am iPhone installieren gegeben hätte.

Damit würde die geheime Verschlüsselung aufgebrochen und mit einem bekanntem Schlüssel verschlüsselt. Das zählt dann zu "nicht verschlüsselt" im Sinne des Angreifers. Diese Lösung wird idr. bei Proxies im Unternehmensnetzwerk verwendet, um schadhafte Kommunikation aufzudecken.

Da heute so gut wie jede Webseite TLS macht, ist die Gefahr hier nicht so groß.

-

Hallo,

das Thema kenne ich und konnte es auch schon lösen. Das Hauptproblem war der Windows-Treiber der Netzwerkkarte. Witziger Weise hatte dieser Einfluss auf das BIOS und verweigerte WOL. Der Volle des Herstellers hatte auf Anhieb funktioniert.

Viel Erfolg!

-

Am 25.5.2023 um 18:52 schrieb MurdocX:

Out- und Inbound Traffik geht immer vom Initiator aus. Wenn ich also initial eine Outbound-Connection habe, dann darf natürlich die Gegenüberstelle antworten.

Hatte ich auch schon erwähnt Geht meist in dem vielen Text unter.

Geht meist in dem vielen Text unter.

Ich hatte es mit Screenshots nur nochmal unterstrichen :)-

1

1

-

-

Am 26.5.2023 um 13:47 schrieb Weingeist:

Vielleicht habe ich das etwas missverständlich ausgedrückt. Ich versuche es mal anders.

Es ist ja nichts persönliches

Am 26.5.2023 um 13:47 schrieb Weingeist:

Am 26.5.2023 um 13:47 schrieb Weingeist:Wenn man eine Inbound-Regel erstellt, heisst das nicht, dass die Antwort auch tatsächlich zurück gehen kann. Dafür braucht es oft eine zusätzliche Outbound-Regel.

Bei der Outbound-Regel muss aber so gut wie nie eine entsprechende Inbound-Regel erstellt werden um die Kommunikation zu ermöglichen. Die Rückantwort geht auch so durch die Firewall. Ausnahme ist z.B. SMB.

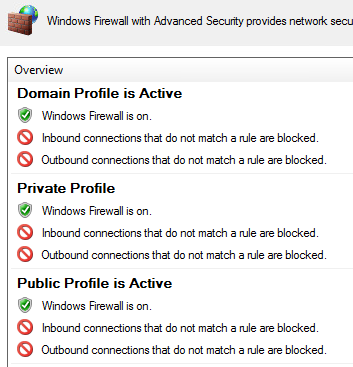

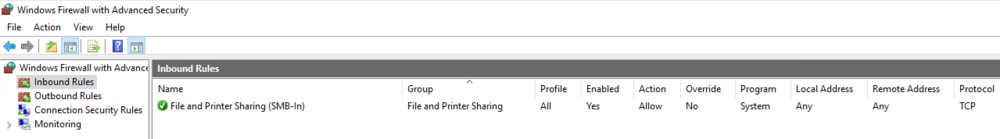

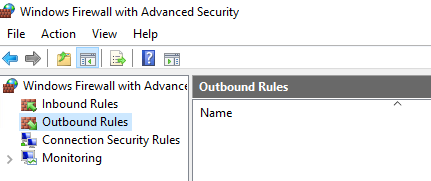

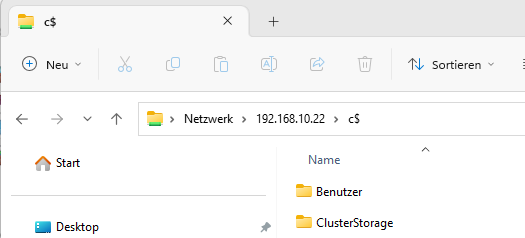

In meiner Teststellung klappt das wunderbar mit nur einer Inbound-Regel:

In- u. Outbound -> Block

Am 26.5.2023 um 13:47 schrieb Weingeist:

Am 26.5.2023 um 13:47 schrieb Weingeist:Du kannst SMB für inbound nicht in der FW abdrehen ohne bescheidene Side-Effects. Die Kommunikation mit DC, CA, WSUS, Filer, Printer brauchen die Inbound-Regeln von SMB. Teilweise sogar zwei Rules (Local/Remote).

Das einzige was ich nicht sicher bin, ob sie sie nur brauchen wenn die Verbindung gesichert/signed etc. ist, oder obe es auch für eine ungesicherte Verbindung ebenfalls notwendig ist.

Weder noch. Eine Inbound SMB wird ohne lokale Freigabe (Drucker oder Share) NIE benötigt. Unabhängig ob der SMB-Verkehr signed oder unsigned stattfindet. Es findet keine initiale Inbound-SMB bei einem ausgehenden Verkehr (Fileserver Zugriff bspw.) statt.

Am 26.5.2023 um 13:47 schrieb Weingeist:

Am 26.5.2023 um 13:47 schrieb Weingeist:Block all heisst: eine Blockieregel gewinnt über eine Erlauben-Regel. Egal welche.

Block standard heisst: eine Erlauben-Regel gewinnt über eine Blockier-Regel.

Technisch hast du eine DROP-ALL Regel die entweder am Ende einer Firewall-Regel-Liste steht, oder am Anfang.

Die Windows-Firewall arbeitet hier korrekt, wie sie soll.

-

vor 6 Stunden schrieb testperson:

kann man sich da mit entsprechenden Blocklists nicht (viel) Arbeit sparen?

Ich würde da eher bei einer GPO oder dem Defender ansetzen. Die gehen auch wenn der MA zuhause ist.

-

Dann kannst dir auch noch die .mov anschauen

Selbes Kaliber.

Selbes Kaliber.

-

1

1

-

-

vor 3 Stunden schrieb Weingeist:

Alles was Outbound erlaubt ist, ist bei der Windows-Firewall auch automatisch Inbound erlaubt. Sprich wenn die Port/Protokoll/Local/Remote-Paarung etc. identisch ist bewirkt eine Outbound-Regel, dass der Inbound-Part ebenfalls erlaubt ist. Deshalb muss man auch sehr selten Inbound-Regeln definieren. Umgekehrt gilt das nicht.

Interessante Auslegung. Das kann ich so nicht bestätigen und gehe auch weit zu sagen, dass es falsch ist. Out- und Inbound Traffik geht immer vom Initiator aus. Wenn ich also initial eine Outbound-Connection habe, dann darf natürlich die Gegenüberstelle antworten. Was aber nicht heißt, dass deshalb auch der initiale Inbound-Connection damit freigeschaltet wäre.

vor 3 Stunden schrieb Weingeist:Zu SMB: Du kannst nicht einfach SMB auf den Clients abdrehen. Da geht dann wirklich einiges nicht mehr.

LanmanServer kann man theoretisch abdrehen. Irgendwo habe ich mal aufgeschrieben was nicht mehr geht (mir wars dann aufgrund einer Situation zu doof, weiss aber nicht mehr warum, müsste ich suchen). Findest aber sicher per google raus.

LanManWorkstation kannst nicht wirklich abschalten, sonst geht nicht mehr viel weil z.B. Netlogon oder die Ausführung von GPO's etc. davon abhängig sind. Auch DFS oder Zugriff auf Fileshares geht nicht mehr. Was geht ist die Beschränkung des Traffics auf bestimmte Endgeräte oder sogar Benutzer/Gruppen.

Natürlich kann ich es abdrehen, indem ich die FW inbound schließe. Am Client würde ich keine Dienste verändern. Die Kommunikation zur Domäne ist inital vom Client, also Outbound.

-

1

1

-

-

vor 4 Stunden schrieb daabm:

Erzwing mal TCP, ob es dann weg ist. Dann hast Du Paketverluste/-fragmentierung bei UDP.

👍

ChatGPT empfiehlt:

Das ist nur mal ein Test...

Zitat

Das ist nur mal ein Test...

Zitat- Überprüfen Sie die Energiespareinstellungen auf dem Zielcomputer. Gehen Sie zu den "Energieoptionen" (klicken Sie mit der rechten Maustaste auf das Batteriesymbol in der Taskleiste und wählen Sie "Energieoptionen") und stellen Sie sicher, dass der Computer nicht in den Ruhezustand oder den Energiesparmodus wechselt, während eine RDP-Verbindung aktiv ist.

- Überprüfen Sie auch die Netzwerkeinstellungen des Zielcomputers. Stellen Sie sicher, dass die Netzwerkkarte nicht automatisch getrennt wird oder in einen Energiesparmodus wechselt, der die Verbindung beeinträchtigen könnte. Sie können dies in den erweiterten Einstellungen der Netzwerkkarte überprüfen.

-

Hallo,

kurze Gegenfrage: Welcher Port muss denn überhaupt auf einem Client offen sein?

Clients haben ausschließlich ausgehende Kommunikation. Ausnahmen bestätigen die Regel. Mach die Clients dicht. Für ggf. administrative Tätigkeiten erlaube ein geschlossenes Admin-Netz.

-

1

1

-

-

vor 43 Minuten schrieb Squire:

hm ... Deine Meinung - bei uns funktioniert das seit Jahren weltweit sehr gut und wir haben mehr als ein paar User

Jo, ich wollte es auch nicht schlecht reden. Das mag bei euch passen und funktionieren. Ich habe schon so einige Konstrukte gesehen die auch "funktioniert" haben, bis sie halt an Ihre grenzen kamen.

-

vor 22 Stunden schrieb Squire:

Ich sag mal wie wir es machen ... wir berechtigen keine Unterordner!

Wir haben Department Verzeichnisse und dann entsprechende Projekt/Prozess und Arbeitsverzeichnisse - jeweils mit entsprechenden RW und RO Gruppen. Fertig!

Es kann jeder berechtigen wie er möchte. Ich habe schon einige große Umbauprojekte begleitet oder geplant. Eine rein einflächige

StrukturOrganisation hätte bisher nirgendwo Sinn ergeben.Am 9.5.2023 um 21:20 schrieb Anubis2k:Gibt es hier ein "Best Practice" wie man so etwas am sinnvollsten oder elegantesten löst?

Es gibt hier keine geschriebenen Gesetzte. Aus der Erfahrung heraus sind 3 Ebenen gut handlebar, auch bei größeren Firmen. Hier sollte man sich dann selbst Grenzen setzen, sonst ufert das aus. Passt etwas nicht, dann muss es halt eine Ebene noch oben gezogen werden. Wichtig ist hier konsequentes Handeln und kein so lala.. "lala.. Berechtigen" ist der Grund warum dann nach Jahren wieder Dienstleister Geld verdienen dürfen

-

1

1

-

-

Hallo,

technisch möchtest du eine Hybridstellung mit deiner Domäne machen. Dazu benötigst du einen Azure Connector. Die Anleitung zur Einrichtung ist hier gut beschrieben.

Was ist Azure AD Connect V2.0? - Microsoft Entra | Microsoft Learn

Um deinen Defender online verwalten zu können benötigt einen Defender-Plan. Falls du schon einen Microsoft 365 Business Premium Plan hast, dann wäre der Defender und ATP mit inkludiert.

Compare Microsoft endpoint security plans | Microsoft Learn

Hier kannst du nachlesen, wie du für deine Server vorgehen kannst:

Das ganze wird nach Benutzern lizenziert. Man sollte sich überlegen, ob man das für Zuhause so kompliziert und teuer haben möchte.

-

vor 53 Minuten schrieb andrew:

selber auch gleich zu onboarden, damit ich die ganze Sache mit dem Microsoft Defender for Endpoint besser vestehe

Defender for Endpoint ist nicht für Server. Dafür braucht du Denfender for Cloud. Da solltest du Obacht geben. Das wird anderst lizenziert.

-

Hallo,

fast immer ist eine Neuinstallation einfach sinnvoller und zielführender, als das Rumprobieren von vielen Dingen. Öfters braucht die Erkenntnis viel Zeit und dann hätte man sich frühzeitig einen Rat gewünscht.

-

3

3

-

-

Liest sich, als wenn der ComponentStore oder eben Systemdateien eine Beschädigung haben. In Anbetracht der Laufzeit bis Oktober, kann man sicherlich drüber hinweg sehen.

Man könnte die Dienste für das DNS und AD noch auf deaktiviert stellen und die Windows-Firewall anpassen. Alles KANN, kein muss.

-

2

2

-

-

vor 7 Stunden schrieb mcdaniels:

Seht ihr hier ein Problem, nachdem die Features AD Directory Domänendienste bzw. auch DNS noch aktiv sind? Könnte man den Server einstweilen auch so weiterlaufen lassen?

Nein, solange alle Einträge im Ad zu diesem DC bereinigt sind.

vor 7 Stunden schrieb mcdaniels:Dummerweise läuft auf dem Server 2012 noch eine Software, weshalb ich ihn nicht einfach abdrehen kann. (ich wollte ihn noch ne Zeit lang als Member laufen lassen.)

Deswegen zeigt sich warum es ungünstig ist, eine andere Software auf einem DC zu haben ;) Bedenke das baldige EOL. https://learn.microsoft.com/de-de/lifecycle/products/windows-server-2012

-

vor 15 Stunden schrieb Weingeist:

Hat sich jemand schonmal mit einem Whitelisting beschäftigt? Sprich alles an RPC zu blocken und nur das gewünschte zu gewünschten Empfängern zuzulassen?

Nein. In großen Umgebungen ist es ohnehin schon sehr komplex. Kollegen werden einem Sonderkonfigurationen danken ;)

Einfacher -> Alle möglichen administrative Ports abschalten und die Übriggebliebenen festlegen auf einen Trusted-Hosts oder ein Admin-Netz. Warum kompliziert, wenn es doch so einfach sein kann ;)

Keep IT short and simple sollte überall angewendet werden, wo es möglich ist.

Im Allgemeinen sollte man sich nicht um die Auswirkung/das Problem am Ende kümmern, sondern das Thema an der Wurzel analysieren. "Berechtigungen" sollten ein Hauptaugenmerk bekommen. Das Protokoll ist i.d.R. selten der Schuldige.

-

Am 28.4.2023 um 09:31 schrieb phatair:

Wie handhabt ihr das?

Einlesen, aktiviert und fertig. Auswirkungen, die es zu spüren gab im Cluster-Bereich, wurden schon gepatcht.

-

Am 27.4.2023 um 09:20 schrieb Thomas Maggnussen:

Nach meinem Verständnis befindet er sich mit VPN direkt bei uns im Netz. Auch wenn bei denen im Netzwerk ein Client von irgendwas befallen, wird kann der sich doch über das Netz und damit auch in unser Netz einschleppen oder sogar, wenn mitarbeiter vom Homeoffice aus arbeiten. Gab ja genug Schwachstellen die auf RDP usw. los gegangen sind.

Am 27.4.2023 um 13:02 schrieb NorbertFe:Gibt schließlich auch VPN Lösungen die nur bestimmte Ziele und Protokolle zulassen, je nachdem was man braucht.

Sehe ich auch so.

Am 27.4.2023 um 14:23 schrieb Thomas Maggnussen:Lässt sich schon so machen dass ich sage von dem vpn user nur Zugriff auf Server und nur RDP Port aber genau der RDP port war doch immer wieder so anfällig?

Macht Ihr keine regelmäßigen und zeitnahen Windows Updates

Ich persönlich würde mich für VPN aussprechen. Hier gibt es bessere Möglichkeiten die Telemetrie abzugreifen, Kommunikationsports selbst festzulegen und zu analysieren, falls man es denn auch tut ;) Das Risiko eines Dienstleisters auf dem Server hast du so oder so.

Die Zeiten das man mit einer externen Firewall geschützt ist, sind rum. Interne Maßnahmen sind alternativlos, außer man möchte es strategisch nutzen, um Geld von der GF für eine Erneuerung der Serverlandschaft zu bekommen

-

1

1

-

-

Das "Warum" würde mich auch interessieren. Habe bei Server 2022 das selbe Verhalten festgestellt, ohne WSUS.

Server sollen in der Netzwerkumgebung der Windows 10 Clients nicht sichtbar sein. Wie stelle ich das auf den Servern ein?

in Windows Server Forum

Geschrieben

Hallo,

deaktiviere den Computer-Browser-Dienst. Bei der Gelegenheit auch gleich mal SMB1 deaktivieren/entfernen.