phatair

Members-

Gesamte Inhalte

560 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von phatair

-

Windows Server 2019 Fehler 0x80073701 bei Updates ab Oktober 2025

phatair antwortete auf ein Thema von maximalle02025 in: Windows Server Forum

Ich hatte vor kurzem ein Problem mit einem win 10 Client. Update ließ sich nicht installieren. Viele Fehler im cbs.log usw. Mir wurde hier geholfen. Die brauchen bestimmte logs und oft kann dann eine Lösung gefunden werden. https://www.sysnative.com/forums/threads/windows-update-forum-posting-instructions.4736/ -

Domain Controller umbenennen

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Na zum Glück bist du nicht mein Chef, da wir dann wohl etwas diskutieren würden😉 Ich habe nirgends geschrieben, dass ich es nur mache, weil ich es schöner finde. Es geht darum, dass es nicht dem definierten Namensschema entspricht. Es macht für mich schon Sinn, dass die Server nach einem einheitlichen Namensschema benannt werden und wenn das innerhalb eines Standortes dann komplett abweicht, wird es angepasst. Der Aufwand hält sich ja total in Grenzen. Ist ja nicht so, dass man jetzt 2 Stunden damit beschäftigt ist. Aber so hat jeder seine Vorstellungen / Meinungen und das ist ja auch gut so👍🏻 Danke euch und einen schönen Abend noch. -

Domain Controller umbenennen

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Hallo zusammen, Danke für eure Antworten. Es geht um das Namensschema eines neuen Standortes. Leider wurde bei dem Namen der neuen DCs ein Fehler gemacht und diesen würde ich gerne korrigieren. Es stimmt schon, den Namen sieht sonst keiner, aber da kommt mein kleiner Monk durch😅 Dann werden wir wohl auf Nummer sicher gehen und herunterstufen, umbenennen und wieder hochstufen. Geht ja schnell. Das mit dem warten nach dem herunterstufen war noch ein guter Hinweis. Danke! 2 Punkte würden mich noch interessieren 1. Wäre der rename-compuer command oder der netdom computername command der bessere Weg, wenn man den dc nicht herunterstufen könnte? 2.Wenn der dc heruntergestuft wurde kann der member Server über die gui umbenannt werden oder sollte der auch mit rename-computer/netdom computername passieren? VG -

Hallo zusammen, wir planen demnächst unsere beiden DCs umzubenennen. Unser Vorgehen wäre eigentlich gewesen, einen der beiden DCs herabzustufen. Danach den normalen Member Server in der GUI umbenennen und dann wieder als DC hochstufen. Danach das gleiche mit dem zweiten DC. Jetzt hatte ich bei Born folgenden aktuellen Artikel gesehen https://www.borncity.com/blog/2025/11/22/domain-controller-in-windows-umbenennen-ohne-alles-kaputt-zu-machen/ Hier geht es ja um das umbenennen eines DCs ohne das man ihn herabstuft. Mich würde jetzt eure Meinung zu folgenden Punkten interessieren Ist es tatsächlich problemlos möglich einen DC umzubenennen (wenn man es richtig macht) oder würdet ihr davon abraten? Wenn man es richtig machen würde, wäre dann dieser Powershell Befehl der richtige? Rename-Computer -NewName <NEUER DC NAME> -Restart oder würde man eher mit NetDom arbeiten, erst einen 2. Namen für das Computerobjekt hinterlegen, neu starten und dann den alten entfernen, wie hier beschrieben https://www.dell.com/support/kbdoc/en-us/000226230/windows-server-how-to-properly-rename-an-active-directory-domain-controller Wäre das Vorgehen mit "herabstufen", umbenennen über GUI, "heraufstufen" auch problemlos möglich oder ist auch kritisch, weil möglicherweise "Leichen" bestehen bleiben die dann Probleme machen? Danke euch und ein schönes restliches Wochenende. VG

-

WSUS Sicherheitslücke - CVE-2025-59287

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Ok, danke euch. So hatte ich das jetzt gar nicht gesehen, macht aber Sinn. Anders wäre es auch irgendwie komisch gewesen, aber bei MS weiß man ja nie -

Hallo zusammen, es gibt eine schwerwiegende Sicherheitslücke im WSUS https://www.heise.de/news/Microsoft-WSUS-Notfallupdate-stopft-kritische-Codeschmuggel-Luecke-10845666.html https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-59287 Was mich wundert ist folgende Aussage von MS Heißt das jezt, dass ich die WSUS Rolle vorher deinstallieren muss, dann fix installieren und dann wieder die Rolle installieren? Oder verstehe ich das falsch?

-

Lizenzierung von Exchange Server SE über M365 E3 Lizenzen

phatair antwortete auf ein Thema von dartzen in: Microsoft Lizenzen

Hallo zusammen, auch wenn der Beitrag hier über die M365 E3 Lizenzen geht, wollte ich noch mal eine Info hier platzieren. Falls ich dafür einen eigenen Beitrag erstellen sollte - sorry dafür. Wir wechseln von Exchange 2016 zu Exchange SE und haben "nur" M365 Business Basic Lizenzen. Diese beinhalten ja keine Zugriffsrechte für einen Exchange SE. Wir haben 220 Mailboxen bzw. Zugriffe die lizensiert werden müssen. Wir müssten also einmal den Server Exchange SE mit SA kaufen und zusätzlich User CALs mit SA für den Exchange SE. Unsere bisherigen Exchange 2016 CALs sind ja für die Tonne. Laut unserem Dienstleister, mit dem wir die MS Lizenzierung machen, enthält aber der eigenständige Exchange Online Plan 1 eine Standard Base CAL die auch den Zugriff auf Exchange SE abdeckt. Der Exchange Online Plan 1 der auch im M365 Business Basic enthalten ist, hat dieses Recht nicht. Der eigenständige Exchange Online Plan 1 kostet 3,89 pro User pro Monat und kommt und ist somit deutlich günstiger als eine eigenständige Exchange SE User CAL. Auf eine Laufzeit von 3 Jahren gerechnet ist das ein ordentlicher Betrag der gespart wird. Ich habe jetzt nur das hier gefunden und das würde diese Aussage ja untermauern. Oder übersehe ich hier etwas? https://learn.microsoft.com/en-us/answers/questions/5558021/microsoft-exchange-server-subscription-edition-(se Grüße, Steffen -

Office Click 2 Run (Office 2024) - nachträglich Access Runtime installieren

phatair antwortete auf ein Thema von phatair in: Windows Forum — Allgemein

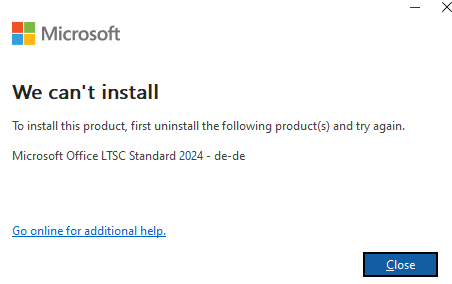

Ok, Problem gelöst. Ich musste für das Hinzufügen von der AccessRuntime noch mal eine XML inkl. Office 2024 bauen und den download noch mal neu starten. Danach hat jetzt das Hinzufügen sauber funktioniert. XML sieht dann wie folgt aus. Vielleicht hilft es ja noch jemand anderem -

Office Click 2 Run (Office 2024) - nachträglich Access Runtime installieren

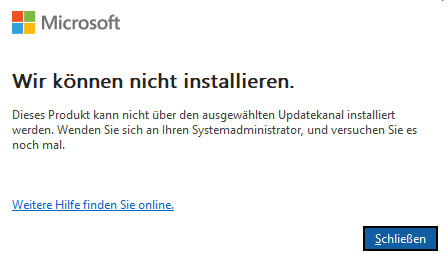

phatair hat einem Thema erstellt in: Windows Forum — Allgemein

Hallo zusammen, ich verzweifele gerade am Office Click 2 Run Installer. Wir hatten bisher immer die MSI Variante eingesetzt und setzen nun sein ein paar Wochen Office 2024 LTSC Standard ein. Die XML für Office haben wir über das ODT online erstellt und sieht wie folgt aus. Wir haben die Daten mit dem Parameter /download <pfad zur xml> erstmal runtergeladen und die Installation von Office 2024 LTSC Standard funktioniert auch einwandfrei. Nun müssen wir auf einigen Clients auch noch die Office Access Runtime für Office 2024 nachträglich installieren. Die Access Runtime für Office 2024 ist die Access Runtime M365 die hier zu finden ist. Hier lädt man nur eine OfficeSetup.exe runter und mit einem Doppelklick wird die Access Runtime installiert. Dies funktioniert aber nicht, wir erhalten folgende Fehlermeldung. Wir wollen die Runtime aber ja auch silent verteilen, daher haben wir über das ODT eine XML gebaut. Diese sieht wie folgt aus Führen wir dann die ODT setup.exe mit dem Parameter /configure <pfad zur xmls> aus, erhalten wir diese Fehlermeldung Ich bin ratlos. Wie kann ich den das "Feature" Access Runtime nun nachträglich installieren. Früher ging das ganz einfach - es gab eine MSI für die Access Runtime und diese wurde zusätzlich installiert. Fertig. Hat hier jemand eine Idee? Vielen Dank und Grüße -

Also bei uns funktioniert autodiscover problemlos und mapi/http ist aktiviert. Trotzdem müssen wir mit zero Config das Profil automatisch erstellen lassen. Auch zero Config läuft ja über autodiscover. Meinen Verständnis nach kommt dieses Fenster immer bei Outlook. Bei exchange online usw reicht aber der Klick auf den jeweiligen Button. Bei älteren exchange muss man über die "erweiterten Optionen" gehen. Um das komplette Fenster eben gar nicht erscheinen zu lassen und das Profil automatisch erstellen zu lassen nutzt man zero Config. Ist auch hier so beschrieben https://woshub.com/automate-outlook-user-profile-creation/

-

Hi, dass hatten wir auch und kann mit exchange zero config erledigt werden. https://learn.microsoft.com/de-de/microsoft-365-apps/outlook/profiles-and-accounts/zeroconfigexchange Grüße

-

Win 11 24H2 - Windows Defender Firewall Remote Zugriff

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Danke euch für die Tipps, Hilfe und den Test. Dann bin ich ja froh das ich nicht komplett doof bin und wir in unsere Umgebung nicht ein Konfig Fehler haben. Bin gespannt ob da was von MS kommt. -

Win 11 24H2 - Windows Defender Firewall Remote Zugriff

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Ja, es ist für das korrekte Profil aktiviert Und der test war remote, jap. Es funktioniert auch nicht mit komplett deaktivierter Windows Firewall. Zwischen den beiden clients ist keine andere Firewall. Endpoint protection hatte ich auch testweise deaktiviert. Eigentlich möchte ich nicht noch tiefer forschen, wir benötigen es nicht, ist nur per Zufall aufgefallen und es hätte mich einfach interessiert ob es ein allgemeiner Fehler ist oder nur bei uns auftritt. Vielleicht hat ja jemand Lust einfach mal zu testen ob bei ihm in der Domäne der remote Zugriff auf die Defender Firewall auf einen 24h2 Client geht (wenn die entsprechenden fw Regeln aktiv sind). -

Win 11 24H2 - Windows Defender Firewall Remote Zugriff

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Hi Martin, danke für das Script und die Infos. Also beim Win10 22H2 sehe ich ein Remote Fw APIs mit Port 50369:Listening - also wie du schon vermutet hattest. Bei Win11 24H2 sehe ich das auch - Remote Fw APIs mit Port 49749:Listening Ich würde das jetzt so verstehe, dass eigentlich beide für eine Verbindung bereit wären. Win11 24H2 das aber irgendwie nicht macht. -

Win 11 24H2 - Windows Defender Firewall Remote Zugriff

phatair hat einem Thema erstellt in: Windows 11 Forum

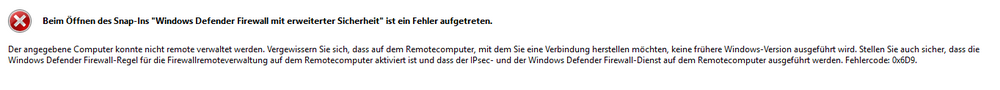

Hallo zusammen, ich bin bei uns per Zufall darauf aufmerksam geworden, dass es bei Win11 24H2 nicht mehr möglich ist sich remote mit der Windows Defender Firewall per MMC zu verbinden. Unter Windows 10 22H2 funktioniert das noch einwandfrei. Auf beiden Clients (Win11 24H2 und Win10 22H2) sind die Firewall Regeln "Windows Defender Firewall Remoteverwaltung" (RPC und RPC-EPMAP) aktiv. Auch läuft der Windows Defender Firewall Dienst. Der IPSec Dienst läuft auch (wird bei der Fehlermeldung genannt) Für den Test sind die beteiligten Clients alle im gleichen VLAN um die zentrale Firewall auszuschließen. Auch wurde auf dem 24H2 Client die Windows Firewall deaktiviert. Trotzdem geht die Verbindung nicht. Die Verbindung per MMC von 24H2 zu 24H2 schlägt mit folgender Fehlermeldung fehl: Die Verbindung per MMC von 24H2 zu Win 10 22H2 funktioniert einwandfrei. Hat jemand eine Idee woran das liegen kann? Ist jetzt nicht so tragisch, aber würde mich interessieren ob wir hier nur irgendwas übersehen oder MS da etwas grundlegendes geändert hat. Viele Grüße -

Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Ha... da ist was wahres dran Danke euch! -

Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Jep, da wird so einiges verschlimmbessert... Wenn ich mir nur die cpl Befehle merken könnte Muss mir doch mal ne Liste machen🙈 Schönen Abend zusammen -

Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Hi Jan, danke für die Info. Wie erwähnt gibt es kein Problem. Die Anzeige in Windows 11 ist einfach nur verwirrend. Das sagt wohl nichts über das Netzwerkprofil aus. Aber trotzdem gut zu wissen, dass es da Bugs in Windows gibt, die dann mit einem deaktivierten IPv6 auftreten können. In dieser Einstellung ist alles korrekt, nur hatte ich diese nicht auf Anhieb gefunden Danke Dir! Das schaue ich mir dann in Ruhe mal an. Jeder Client wird bei uns neu mit einem Base Image installiert und die meisten Treiber eben genau per INF Files installiert. Bloatware haben wir da so gut wie keine auf den Systemen. -

Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Ein paar Dienste haben wir abgeschaltet, aber hier bin ich dann doch immer etwas vorsichtig, da ich oft die Abhängigkeiten nicht so ganz nachvollziehen kann. Aber über Tipps, welche Dienste man abschalten könnte, wäre ich natürlich dankbar Selbstredend dass man die noch mal gegenprüft, ob diese in der eigenen Umgebung auch wirklich nicht benötigt werden. -

Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Weil wir es nicht benötigen und ich unnötige Funktionen gerne abschalte :) Außerdem hat der Mark dazu einen guten Beitrag geschrieben und daran haben wir uns orientiert https://www.gruppenrichtlinien.de/artikel/ipv6-deaktivieren-das-protokoll-nicht-die-bindung -

Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

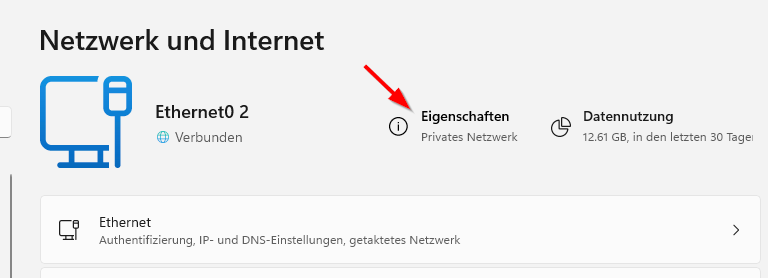

Hi Norbert, habe mein Beitrag schon editiert. Der Fehler ist wohl kein Fehler, da wie in meinem "Edit" geschrieben die Einstellung in Win11 etwas versteckt ist. Für was dieser Punkt "Eigenschaften Privates Netzwerk" steht weiß ich noch nicht. Das Netzwerkprofil passt aber bei uns. Laut MS ist ab Win 11 nicht mehr NLA für das erkennen des Domain Profils zuständig, sondern der Network List Manager 24H2 hatte uns noch zu viele Kinderkrankheiten Auf Netzwerkwarten ist per GPO gesetzt. IPv6 haben wir komplett über die Regedit deaktiviert (nicht nur die Bindung in der NIC entfernt). -

Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

phatair hat einem Thema erstellt in: Windows 11 Forum

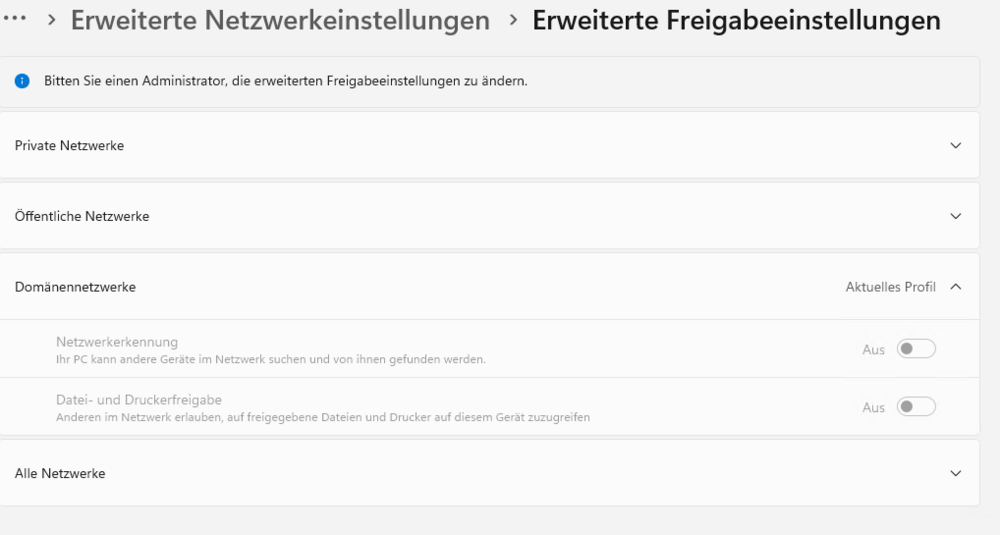

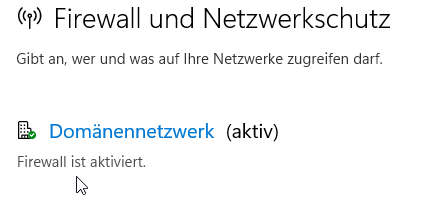

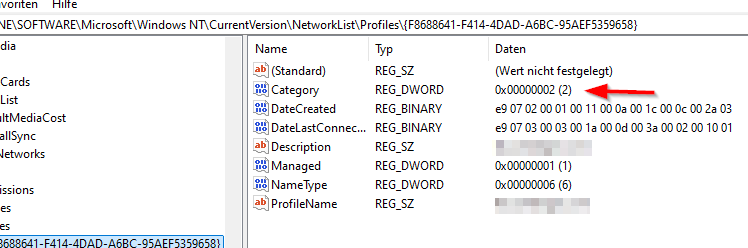

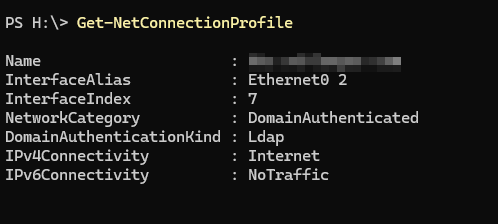

Hallo zusammen, wir rollen im Moment Windows 11 23H2 aus und dabei ist uns folgendes aufgefallen In der Netzwerkübersicht wird hier als Netzwerkprofil (so verstehe ich zumindest die Info "Eigenschaften" als "privates Netzwerk" angezeigt. Das Gerät ist aber ein Domänen Client und alle anderen Indikatoren zeigen auch an, dass er als Netzwerkprofil "Domäne" verwendet Firewall nutzt das Domänen Profil In der Registry ist der Adapter als "Domain" gekennzeichnet Per Powershell mit Get-NetConnectionProfile erhalte ich ein "Domain authenticated" zurück Wird hier in der GUI einfach nur das falsche Profil angezeigt oder steht "Eigenschaften" gar nicht für das Netzwerkprofil, wie man es aus Win 10 kannte? Ist das bei euch auch so? Vielen Dank im Voraus. Grüße EDIT: Ok, ich glaube ich habe gerade selber rausgefunden, dass diese Info "Eigenschaften" wohl irgendwas anderes ist. Wenn man in den Win 11 Einstellungen -> Netzwerk und Internet -> Erweiterte Netzwerkeinstellungen -> Erweiterte Freigabeeinstellungen geht, dann ist dort die Info zum Netzwerkprofil zu finden -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

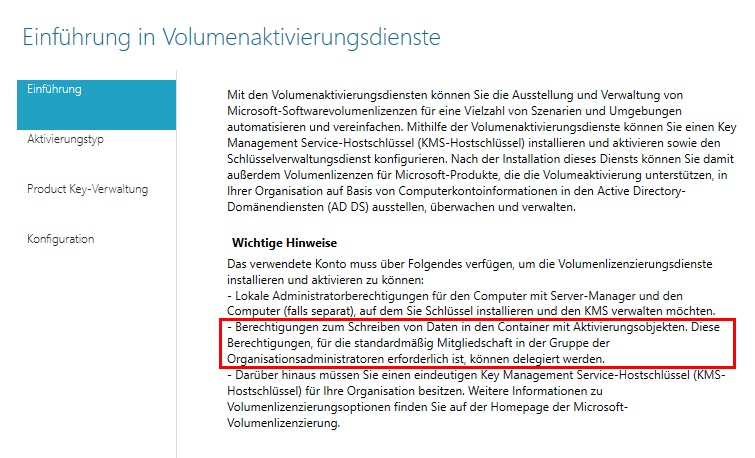

Also die Org-Admin Rechte werden für den KMS nicht benötigt. Der "Fehler" war ein einfacher. Der Server Manager wird als Admin gestartet, startet man das Volumenaktivierungstool aus dem Startmenü passiert das nicht automatisch Das Tool muss also mit rechter Maustaste "als Administrator ausführen" gestartet werden, dann kann die KMS Rolle hinzugefügt werden und es werden eben nur lokale Admin Rechte benötigt. Umzug der Clients auf den neuen hat dann problemlos gelappt. -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Hatte die Docs bei MS auch schon geprüft und nichts gefunden. Keine Ahnung. Aber wie im "Edit" geschrieben, hat es auch ohne Org Admin Rechte funktioniert, wenn man das Volumenaktivierungstool aus dem Server Manager gestartet hat. Ich könnte mir vorstellen, dass man die Org Admin Rechte auch nur braucht wenn man die active directory based activation nutzt. Werde berichten ob es am Ende geklappt hat :) -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Das steht im Wizard direkt auf der ersten Seite. Ist uns nur aufgefallen, da der User mit dem wir den Host aktivieren wollten eben nur lokaler Admin ist. Da aber ganz am Anfang steht "Das verwendete Konto muss über Folgendes verfügen, um die Volumenlizenzierungsdienste installieren und aktivieren zu können:", würde ich jetzt vermuten das es nur für den Install gilt. EDIT: allerdings kam jetzt gerade mein Kollege um die Ecke und meinte, dass er den KMS auch nur mit lokalen Adminrechten aktivieren kann. Dazu muss er die KMS Konfig über den Server Manager starten. Wenn er die Volumenaktivierungstool direkte aus dem Startmenü startet, dann klappt die Aktivierung nicht, da er nicht die notwendigen Rechte hat. Verstehe das jemand...